Tempo de leitura: 5 minutos

Tempo de leitura: 5 minutos

A corrida armamentista entre os cibercriminosos e os guerreiros da cibersegurança está aumentando em uma velocidade enorme. Os autores de malware reagem imediatamente a qualquer malware detectado e neutralizado com amostras novas e mais sofisticadas para contornar os produtos antimalware mais recentes. GandCrab é um representante brilhante desse malware de nova geração.

Descoberto pela primeira vez em janeiro de 2018, este ransomware sofisticado, astuto e em constante mudança já tem quatro versões que se distinguem significativamente umas das outras. Os cibercriminosos adicionavam constantemente novos recursos para criptografar mais fortemente e evitar a detecção. A última amostra descoberta pelos analistas de malware da Comodo tem algo totalmente novo: utiliza o Tiny Encryption Algorithm (TEA) para evitar a detecção.

Analisar GandCrab não é útil como uma exploração de um novo malwares, por alguns pesquisadores o chamaram de “Novo Rei do ransomware”. É um exemplo claro de como o malware moderno se reajusta ao novo ambiente de segurança cibernética. Então, vamos nos aprofundar na evolução do GandCrab.

A história

GandCrab v1

A primeira versão do GandCrab, descoberta em janeiro de 2018, criptografou os arquivos dos usuários com uma chave única e extorquiu um resgate na cripto-moeda DASH. A versão foi distribuída por meio de exploit kits como RIG EK e GrandSoft EK. O ransomware se copiou no“% Appdata% Microsoft” pasta e injetada no processo do sistema nslookup.exe.

Ele fez a conexão inicial com pv4bot.whatismyipaddress.com para descobrir o IP público da máquina infectada e, em seguida, execute o nslookup processo para se conectar à rede gandcrab.bit a.dnspod.com usando o ".mordeu" domínio de nível superior.

Esta versão se espalhou rapidamente no ciberespaço, mas seu triunfo foi interrompido no final de fevereiro: um descriptografador foi criado e colocado online, permitindo que as vítimas descriptografassem seus arquivos sem pagar resgate aos autores.

GandCrab v2

Os cibercriminosos não ficaram muito tempo com a resposta: em uma semana, o GandCrab versão 2 atingiu os usuários. Ele tinha um novo algoritmo de criptografia que tornava o descriptografador inútil. Os arquivos criptografados tinham extensão .CRAB e os domínios codificados foram alterados para ransomware.bit e zonealarm.bit. Esta versão foi propagada por e-mails de spam em março.

GandCrab v3

A próxima versão foi lançada em abril, com a nova capacidade de alterar os papéis de parede da área de trabalho da vítima em uma nota de resgate. A troca constante entre o desktop e o banner de resgate visava definitivamente exercer mais pressão psicológica sobre as vítimas. Outro novo recurso foi a chave de registro de execução automática RunOnce:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC: Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

Finalmente, a nova versão do Gandcrab v4 foi lançada em julho com uma variedade de atualizações significativas, incluindo um novo algoritmo de criptografia. Como o analista da Comodo descobriu, o malware agora usa o Tiny Encryption Algorithm (TEA) para evitar a detecção - um dos algoritmos criptográficos mais rápidos e eficientes desenvolvido por David Wheeler e Roger Needham na base de criptografia simétrica.

Além disso, todos os arquivos criptografados agora têm uma extensão .KRAB em vez de CRAB.

Além disso, os cibercriminosos mudaram a forma de disseminação do ransomware. Agora ele está espalhado por sites de crackers de software falsos. Depois que um usuário baixa e executa esse crack de “recheio”, o ransomware cai no computador.

Aqui está um exemplo desse crack de software falso. Crack_Merging_Image_to_PDF.exe, na realidade, é GandCrab v4.

Vamos ver em detalhes o que acontecerá se um usuário executar este arquivo.

Sob o capô

Como mencionado acima, o ransomware GandCrab usa um algoritmo de criptografia TEA forte e rápido para evitar a detecção. A função de rotina de descriptografia obtém o arquivo simples GandCrab.

Depois que a descriptografia for concluída, o arquivo GandCrab v4 original é descartado e executado, iniciando o ataque de destruição.

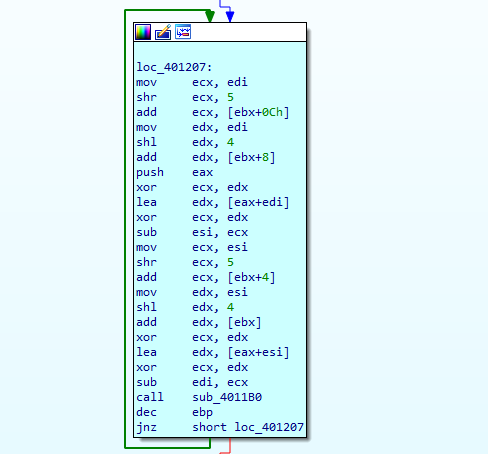

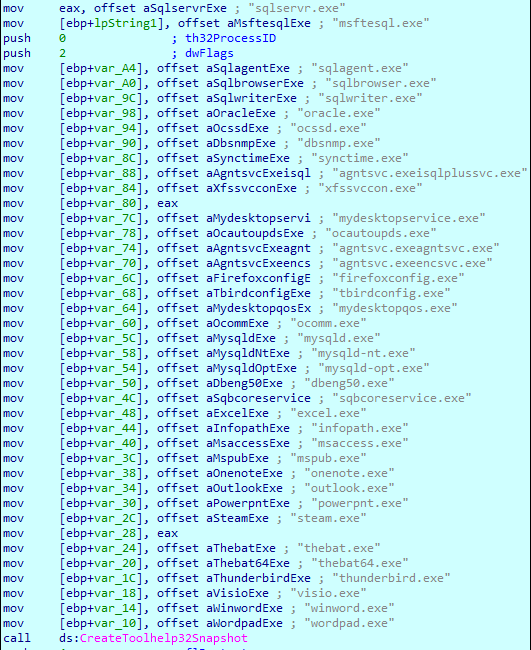

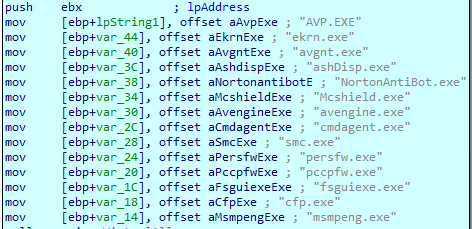

Em primeiro lugar, o ransomware verifica a lista dos seguintes processos com a API CreateToolhelp32Snapshot e encerra qualquer um deles em execução:

Em seguida, o ransomware verifica o layout do teclado. Se for russo, GandCrab encerrará a execução imediatamente.

Gerando Processo de URL

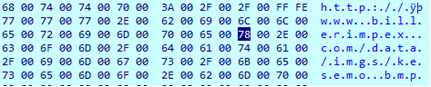

Significativamente, GandCrab usa um algoritmo aleatório específico para gerar URL para cada host. Este algoritmo é baseado no seguinte padrão:

http://{host}/{value1}/{value2}/{filename}.{extension}

O malware cria consistentemente todos os elementos do padrão, resultando em um URL exclusivo.

Você pode ver o URL criado pelo malware na coluna da direita.

Coleta de informações

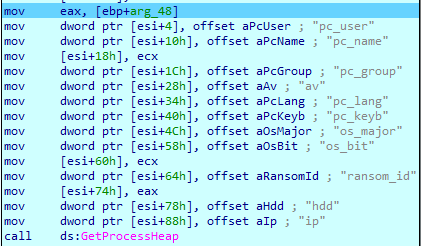

O GandCrab coleta as seguintes informações da máquina infectada:

Em seguida, ele verifica se há um antivirus correndo…

… E reúne as informações sobre o sistema. Depois disso, ele criptografa todas as informações coletadas com o XOR e as envia para o servidor de comando e controle. Significativamente, ele usa para criptografar a string de chave “jopochlen” que é uma linguagem obscena em russo. Esse é mais um sinal claro da origem russa do malware.

Geração de Chave

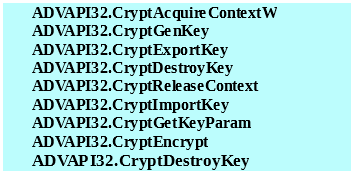

O ransomware gera chaves privadas e públicas usando o Microsoft Cryptographic Provider e as seguintes APIs:

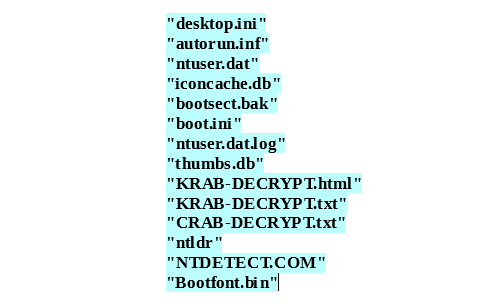

Antes de iniciar o processo de criptografia, o malware verifica alguns arquivos ...

… E pastas para ignorá-los durante a criptografia:

Esses arquivos e pastas são necessários para que o ransomware funcione corretamente. Depois disso, o GandCrab começa a criptografar os arquivos da vítima.

O resgate

O resgate

Quando a criptografia termina, GandCrab abre um arquivo KRAB-DECRYPT.txt que é a nota de resgate:

Se a vítima seguir as instruções dos perpetradores e for ao site do TOR, ela encontrará o banner de resgate com o contador:

A página de pagamento contém instruções detalhadas sobre como pagar o resgate.

A equipe de pesquisa de segurança cibernética da Comodo rastreou os IPs de comunicação do GandCrab. Abaixo estão os dez principais países desta lista de IPs.

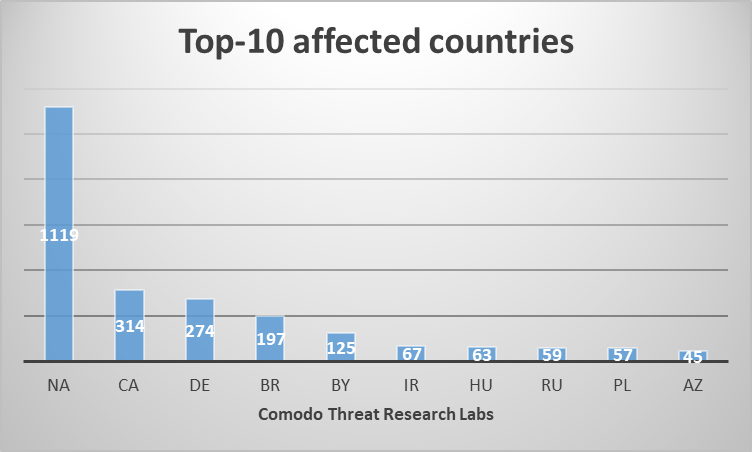

GandCrab atingiu usuários em todo o mundo. Aqui está a lista dos dez principais países afetados pelo malware.

“Essa descoberta de nossos analistas demonstra claramente que o malware muda e evolui rapidamente em sua rapidez de adaptação às contra-medidas dos fornecedores de segurança cibernética”, comenta Fatih Orhan, chefe do Comodo Threat Research Labs. “Obviamente, estamos no limite de um momento em que todos os processos no campo da segurança cibernética são intensamente catalisadores. O malware está crescendo rapidamente, não apenas em quantidade, mas também em sua capacidade de imitar instantaneamente. No Relatório de Ameaças do Primeiro Trimestre de 2018 da Comodo Cybersecurity, previmos que o downsizing do ransomware foi apenas uma redistribuição de forças e enfrentaremos com amostras atualizadas e mais complicadas no futuro próximo. O aparecimento do GandCrab confirma e demonstra claramente esta tendência. Assim, o mercado de cibersegurança deve estar pronto para enfrentar as ondas de ataques carregados com novos tipos de ransomware. ”

Viva em segurança com o Comodo!

Recursos relacionados:

COMECE O TESTE GRÁTIS OBTENHA SEU SCORECARD DE SEGURANÇA INSTANTÂNEO GRATUITAMENTE

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. Acesse aqui.

- Fonte: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- habilidade

- Sobre

- acima

- adicionado

- Adição

- Depois de

- algoritmo

- algoritmos

- Todos os Produtos

- já

- analista

- Analistas

- e

- Outro

- responder

- antivirus

- api

- APIs

- Abril

- Ataques

- autores

- evitando

- bandeira

- base

- baseado

- abaixo

- entre

- Pouco

- Blog

- chamado

- alterar

- Alterações

- mudança

- verificar

- Cheques

- remover filtragem

- claramente

- Coluna

- como

- comentários

- Comunicação

- completar

- complicado

- computador

- Contato

- da conexão

- constante

- constantemente

- conteúdo

- Contador

- países

- fenda

- criado

- cria

- criptografia

- cibercriminosos

- Cíber segurança

- ciberespaço

- Dash

- David

- Descifrar

- mais profunda

- definitivamente

- demonstrar

- área de trabalho

- detalhado

- detalhes

- detectou

- Detecção

- desenvolvido

- DID

- descoberto

- distribuído

- INSTITUCIONAIS

- domínio

- domínios

- de downloads

- Drops

- durante

- cada

- borda

- eficiente

- elementos

- e-mails

- criptografada

- criptografia

- enorme

- Meio Ambiente

- Evento

- todos

- evolução

- exemplo

- execução

- Explorar

- exploração

- extensão

- Rosto

- falsificação

- RÁPIDO

- mais rápido

- Característica

- Funcionalidades

- campo

- Envie o

- Arquivos

- Encontre

- descoberta

- Primeiro nome

- seguinte

- segue

- Forças

- Quarto

- Gratuito

- Mais recente

- da

- função

- futuro

- coleta

- gerar

- gera

- gerando

- geração

- ter

- Go

- vai

- Bom estado, com sinais de uso

- Crescente

- acontecer

- cabeça

- SUA PARTICIPAÇÃO FAZ A DIFERENÇA

- Acertar

- acessos

- hospedeiro

- Como funciona o dobrador de carta de canal

- Como Negociar

- HTTPS

- imediatamente

- in

- Incluindo

- aumentando

- INFORMAÇÕES

- do estado inicial,

- instantâneos

- em vez disso

- instruções

- IP

- IT

- se

- janeiro

- Julho

- Chave

- chaves

- Rei

- Laboratório

- língua

- Sobrenome

- traçado

- de locação

- Lista

- carregador

- longo

- máquina

- moldadas

- Fazendo

- malwares

- Março

- mercado

- max-width

- mencionado

- Microsoft

- EQUIPAMENTOS

- mais

- necessário

- rede

- Novo

- Novos Recursos

- Próximo

- ONE

- online

- abre

- original

- Outros

- particular

- padrão

- Pagar

- pagar

- pagamento

- PHP

- Avião

- platão

- Inteligência de Dados Platão

- PlatãoData

- previsto

- pressão

- privado

- processo

- processos

- Produtos

- devidamente

- provedor

- público

- chaves públicas

- quantidade

- Trimestre

- rapidamente

- Corrida

- acaso

- Resgate

- ransomware

- Reagir

- pronto

- Realidade

- registro

- representante

- pesquisa

- pesquisadores

- Recursos

- resultando

- Livrar

- equipamento

- Execute

- corrida

- russo

- Russos

- Scorecard

- seguro

- segurança

- rede de apoio social

- assinar

- periodo

- de forma considerável

- local

- Locais

- So

- Software

- alguns

- algo

- sofisticado

- Spam

- específico

- velocidade

- propagação

- Comece

- começa

- ficar

- parou

- mais forte,

- tal

- .

- Chá

- Profissionais

- A

- as informações

- o mundo

- deles

- coisa

- ameaça

- Através da

- todo

- tempo

- para

- nível superior

- domínio de nível superior

- Portão

- Trend

- tipos

- único

- os próximos

- Atualizada

- Atualizações

- URL

- Utilizador

- usuários

- utiliza

- variedade

- versão

- via

- Vítima

- vítimas

- guerreiros

- ondas

- semana

- O Quê

- precisarão

- sem

- mundo

- investimentos

- zefirnet