Tempo de leitura: 4 minutos

Na segunda-feira, o Departamento de Justiça dos Estados Unidos anunciou que as autoridades policiais trabalhando em vários países haviam assumido com sucesso o controle do botnet “Gameover Zeus” que distribui o Trojan bancário Zeus e um segundo botnet que distribui o programa de ransomware Cryptolocker. O Zeus e suas variantes permitem a fraude financeira ao roubar credenciais de login e desviar transações financeiras às contas do criminoso. O Cyrptolocker bloqueia o acesso aos arquivos de dados do usuário criptografando-os e só permite o acesso quando a vítima paga um resgate, geralmente US $ 500.

Na segunda-feira, o Departamento de Justiça dos Estados Unidos anunciou que as autoridades policiais trabalhando em vários países haviam assumido com sucesso o controle do botnet “Gameover Zeus” que distribui o Trojan bancário Zeus e um segundo botnet que distribui o programa de ransomware Cryptolocker. O Zeus e suas variantes permitem a fraude financeira ao roubar credenciais de login e desviar transações financeiras às contas do criminoso. O Cyrptolocker bloqueia o acesso aos arquivos de dados do usuário criptografando-os e só permite o acesso quando a vítima paga um resgate, geralmente US $ 500.

Acredita-se que as vítimas desses esquemas de malware sofreram perdas cibernéticas de mais de $ 100 milhões de dólares nos últimos 2 anos!

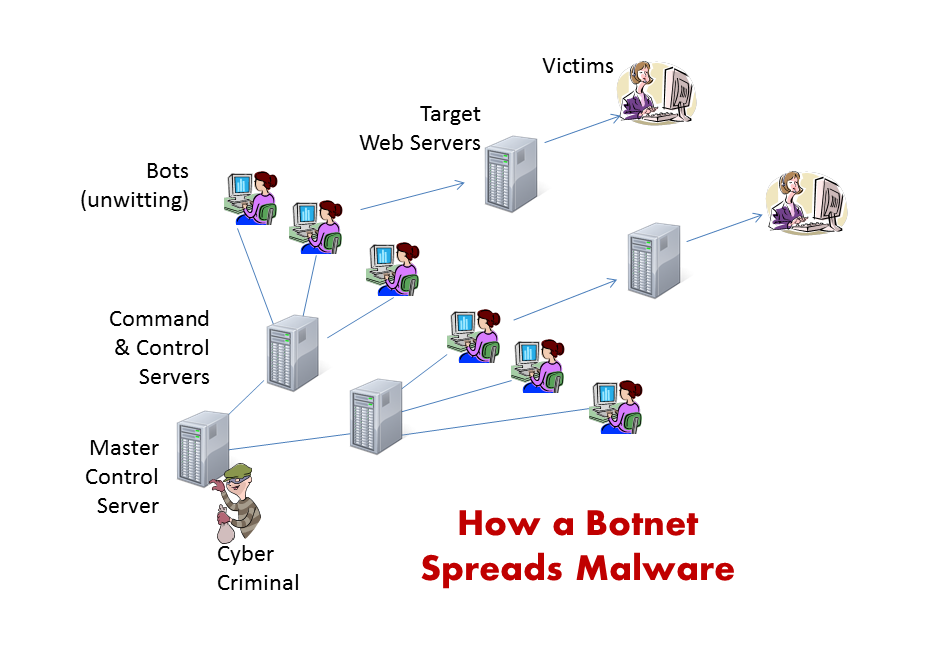

Um botnet é criado infectando um computador com malware que assume o controle do computador da vítima para que possa ser usado para a distribuição de outro malware, spam de e-mail ou para lançar ataques de negação de serviço. Os usuários da maioria dos participantes de bots (bots) nem mesmo sabem que seus computadores estão sendo usados para propósitos nefastos.

As ações do governo dão aos usuários de computador uma janela de oportunidade para livrar seus computadores do software de botnet e se proteger de serem vítimas no futuro. Infelizmente, os especialistas acreditam que os criadores do botnet serão capazes de reconectar seus clientes relutantes e distribuir o malware novamente em 2 semanas ou menos.

Se você deseja se proteger de fazer parte de um botnet ou evitar ser vítima desse malware de cibercrime, a segurança Comodo oferece a proteção mais abrangente possível. Se você está usando o Comodo Internet Security (CIS) para o usuário de desktop ou sistema Comodo Endpoint Security Management (CESM) para a empresa, a estratégia Default / Deny da Comodo com Auto Sandboxing garante que tais programas maliciosos nunca danificarão seu sistema ou seus arquivos.

A segurança da Comodo se concentra na prevenção, não apenas na detecção. A tecnologia de Auto Sandboxing da Comodo, com patente pendente, cria um ambiente isolado em tempo real que identifica arquivos e executáveis seguros, inseguros e questionáveis e automaticamente isola arquivos não seguros e desconhecidos, permitindo que apenas arquivos conhecidos e confiáveis penetrem em seu sistema.

Se uma ameaça é conhecido ser malicioso, Comodo antivirus (AV) irá detectar sua assinatura e evitar que qualquer dano ocorra, ou seja, a criptografia de seus arquivos. Se a ameaça for desconhecido, o HIPS e o Auto-Sandbox interceptarão o malware, interrompendo-o em seu caminho, já que o vírus nunca é realmente instalado em seu sistema. Os laboratórios do Comodo AV detectam assinaturas de lista negra de arquivos maliciosos, como o CryptoLocker, para que o ransomware vá direto para os consoles de quarentena ou gerenciamento de sandbox do Comodo Endpoint Security Manager (CESM), onde o administrador pode excluí-lo.

O CESM 3 reúne poder de proteção incomparável em nosso console administrativo remoto de próxima geração. Isso permite que o administrador receba alertas em tempo real por meio de listas ou visualizações panorâmicas de todos os terminais e recursos de gerenciamento do sistema, um recurso geralmente encontrado apenas em Monitoramento e gerenciamento remoto (RMM) sistemas. Portanto, quando o usuário abre a mensagem maliciosa contendo o CryptoLocker, o CES detecta o arquivo malicioso (ou desconhecido), coloca-o automaticamente em sandbox e alerta o administrador. Se o administrador receber o alerta antes do Comodo labs, ele poderá remotamente remova o ransomware do computador do usuário final, independentemente de sua localização.

Quatro cliques para segurança:

- O administrador visualiza a lista de arquivos na sandbox.

- O administrador seleciona os executáveis maliciosos a serem removidos.

- O administrador acessa remotamente o computador do usuário final para selecionar o arquivo malicioso em execução na sandbox.

- O administrador exclui o local do arquivo para livrar o sistema do usuário do aplicativo malicioso.

Quatro cliques para segurança. É realmente simples assim! Mas não acredite apenas na nossa palavra. Comodo Endpoint Security (CES) é alimentado pela mesma tecnologia baseada em prevenção com patente pendente que nosso produto de consumo, Comodo Internet Security (CIS), usa para proteger os consumidores contra o CryptoLocker. A CIS foi recentemente premiada com a primeira posição no Proactive Security Challenge 64 da matousec.com, um projeto executado por um grupo respeitado de especialistas em segurança independentes dedicados a melhorar a segurança do usuário final. Após o desafio, matousec.com nomeou CIS o “Máquina de proteção final. "

Além de sua capacidade de proteger as empresas de malware como o CryptoLocker, o ESM tem muitos outros recursos excelentes. Por exemplo, a atualização mais recente do ESM adicionou vários recursos, como monitoramento centralizado de arquivos em sandbox (desconhecidos) e maliciosos, sincronização automática de endpoint via Active Directory, sessões VNC criptografadas para endpoints locais e remotos e suporte para Windows 7 Embedded Standard.

Para se proteger contra botnets, o Cryptolocker, Zeus e todas as suas variantes baixe um 60 dias, 60 usuários de teste gratuito agora ou entre em contato cesmsales@comodo.com para a data do nosso próximo webinar.

COMECE O TESTE GRÁTIS OBTENHA SEU SCORECARD DE SEGURANÇA INSTANTÂNEO GRATUITAMENTE

- blockchain

- Coingenius

- Notícias Comodo

- carteiras de criptomoeda

- cryptoexchange

- cíber segurança

- cibercriminosos

- Cíber segurança

- Comodo de segurança cibernética

- Departamento de Segurança Interna

- carteiras digitais

- firewall

- Kaspersky

- malwares

- Mcafee

- NexBLOC

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- VPN

- a segurança do website

- zefirnet