Intro

A Detectives de Segurança A equipe de segurança descobriu uma violação de dados que afetou o site francês de comércio eletrônico de moda infantil melijoe.com.

Melijoe é uma varejista de moda infantil sofisticada com sede na França. Um bucket do Amazon S3 de propriedade da empresa ficou acessível sem controles de autenticação, expondo dados confidenciais e pessoais para potencialmente centenas de milhares de clientes.

Melijoe tem alcance global e, consequentemente, este incidente impacta clientes localizados em todo o mundo.

O que é Melijoe?

Fundada em 2007, a melijoe.com é uma varejista de moda de comércio eletrônico especializada em roupas infantis de luxo. A empresa oferece roupas para meninas, meninos e bebês. Melijoe.com também apresenta marcas importantes, como Ralph Lauren, Versace, Tommy Hilfiger e Paul Smith Junior.

A “Melijoe” é operada pela empresa oficialmente registrada como BEBEO, com sede em Paris, França. De acordo com MELIJOE.COM, a BEBEO tem um capital social de cerca de € 950,000 (~US$ 1.1 milhão). O serviço Melijoe gerou 12.5 milhões de euros (~US$ 14 milhões) em 2 rodadas de financiamento (conforme Crunchbase).

A Melijoe fundiu-se com o proeminente conglomerado sueco de moda infantil, o Babyshop Group (BSG), no final de 2020 – uma empresa com um volume de negócios anual de mil milhões de coroas suecas (~US$1 milhões) numa variedade de lojas de rua e de comércio eletrónico.

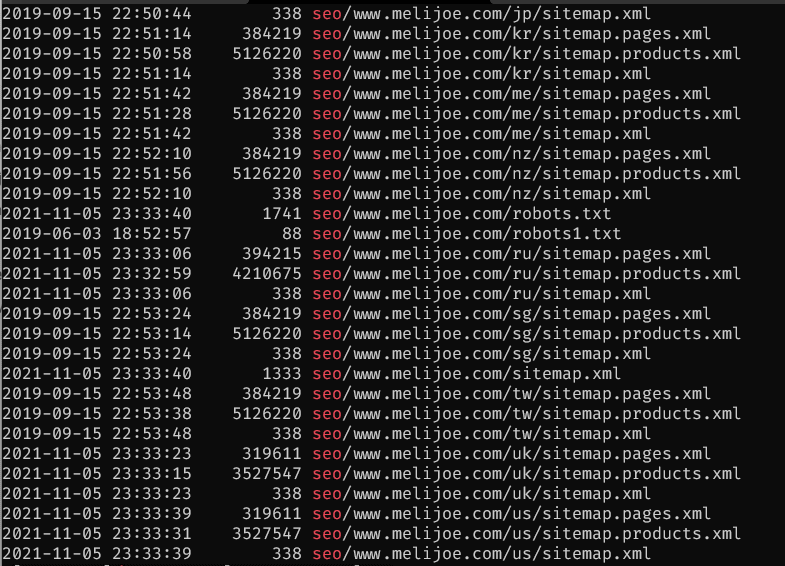

Vários indicadores confirmam que Melijoe/BEBEO tem influência no bucket aberto do Amazon S3. Embora marcas, datas de nascimento e outros conteúdos no balde sugiram que o proprietário é um varejista francês de moda infantil, também há referências a “Bebeo” por toda parte. Mais importante ainda, o intervalo contém mapas de sites para melijoe.com:

Sitemaps encontrados na referência de intervalo aberto melijoe.com

O que foi exposto?

Ao todo, o bucket Amazon S3 mal configurado do melijoe.com expôs quase 2 milhões de arquivos, totalizando cerca de 200 GB de dados.

Alguns arquivos no bucket expuseram centenas de milhares de logs contendo o dados sensíveis e informações de identificação pessoal (PII) of Clientes de Melijoe.

Esses arquivos continham diferentes conjuntos de dados: Preferências, listas de desejos, e compras.

Também havia outros tipos de arquivo no bucket, incluindo etiquetas de envio e alguns dados relacionados ao inventário de produtos da melijoe.com.

Preferencias

Preferencias os dados foram exportados de contas de clientes. Os dados expuseram detalhes dos gostos, gostos e desgostos dos consumidores em relação às suas decisões de compra. Havia dezenas de milhares de registros encontrado em um arquivo.

Preferencias formas expostas de Informações de identificação pessoal do cliente e dados confidenciais do cliente, incluam:

- Endereço de email

- Nomes de crianças

- Gêneros

- Datas de nascimento

- Preferências de marcas

Os dados de preferências podem ser coletados por meio de dados de compra e cliques no site. As preferências costumam ser usadas para personalizar as recomendações de produtos de cada cliente.

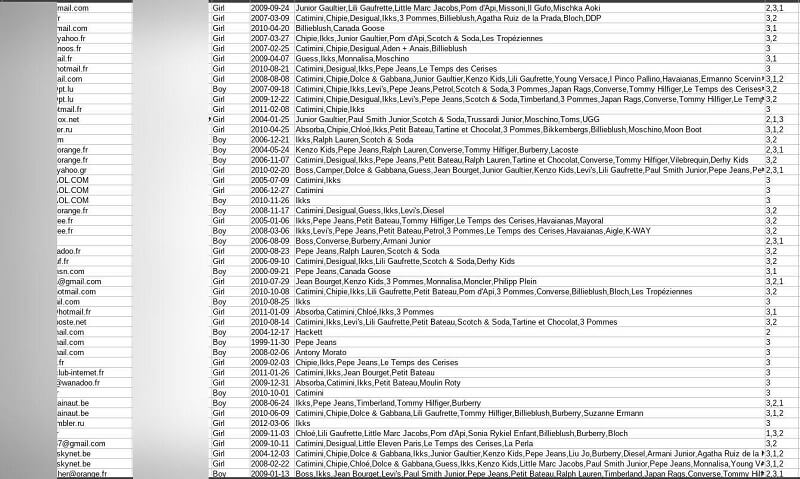

Você pode ver evidências de preferências abaixo.

Os registros das preferências do cliente estavam no intervalo

Listas de desejo

Listas de desejo os dados revelaram detalhes sobre as listas de desejos dos clientes no local – coleções de produtos desejados com curadoria de cada cliente. Novamente, essas informações pareciam ter sido retiradas de contas de clientes. Havia mais de 750,000 registros em um arquivo com dados pertencentes a mais 63,000 endereços de e-mail de usuários únicos.

Listas de desejo formas expostas de Informações de identificação pessoal do cliente e dados confidenciais do cliente:

- Endereço de email

- Data em que os produtos foram adicionados às listas de desejos

- Data em que os produtos foram removidos das listas de desejos (se removidos)

- Códigos de itens, usado para identificar produtos internamente

As listas de desejos foram criadas pelos próprios clientes e não por meio do rastreamento do comportamento no local. As listas de desejos variavam de um item a milhares de itens. Listas de desejos mais longas poderiam permitir saber mais sobre os itens favoritos dos clientes.

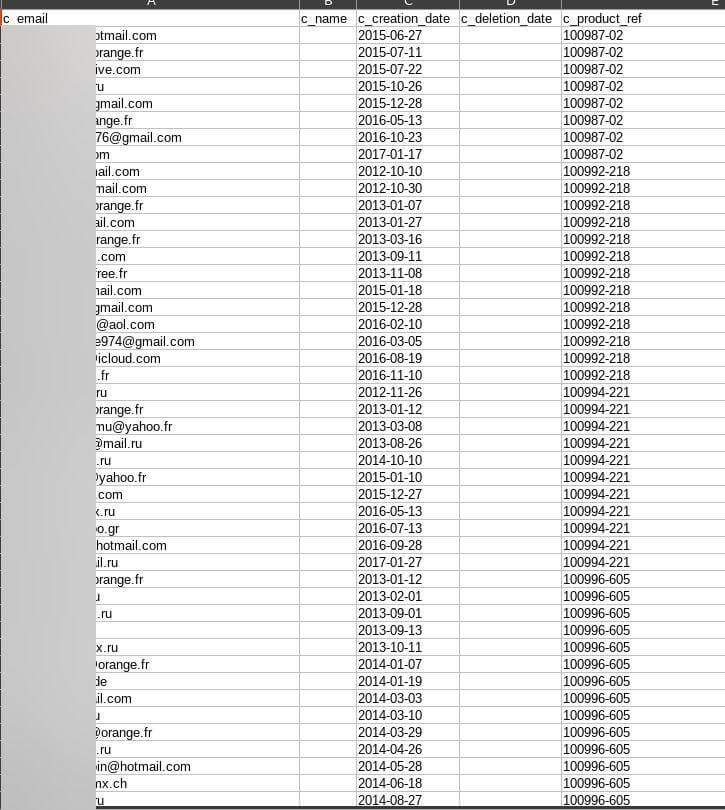

As capturas de tela a seguir mostram evidências de listas de desejos.

Vastos registros de listas de desejos de clientes apresentados em um arquivo

compras

compras dados mostraram mais 1.5 milhão de itens comprado em centenas de milhares de pedidos. Houve ordens de mais de 150,000 endereços de e-mail exclusivos em um único arquivo.

compras exposto Informações de identificação pessoal do cliente e dados confidenciais do cliente, Incluindo:

- Endereço de email

- Código SKU dos itens pedidos

- Hora do pedido feito

- Detalhes financeiros dos pedidos, incluindo. preços pagos e moeda

- Métodos de Pagamento, ou seja, Visa, PayPal, etc.

- Informação de entrega, Inc. endereços de entrega e datas de entrega

- Endereços de cobrança

compras os dados aparentemente afetaram o maior número de usuários em comparação com os outros dois conjuntos de dados. Esses registros detalham extensivamente o comportamento de compra dos clientes da Melijoe. Mais uma vez, isto revela informações privadas que poderiam ser utilizadas contra os consumidores.

Alguns clientes compraram um grande número de produtos, enquanto outros compraram apenas um ou dois itens. Tal como acontece com as listas de desejos, os clientes que encomendaram mais itens tiveram mais informações expostas sobre os seus produtos favoritos.

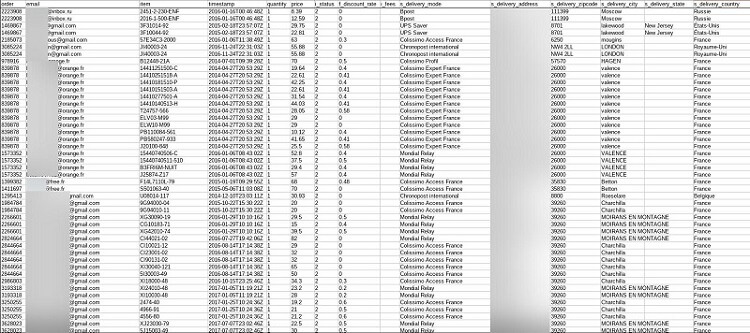

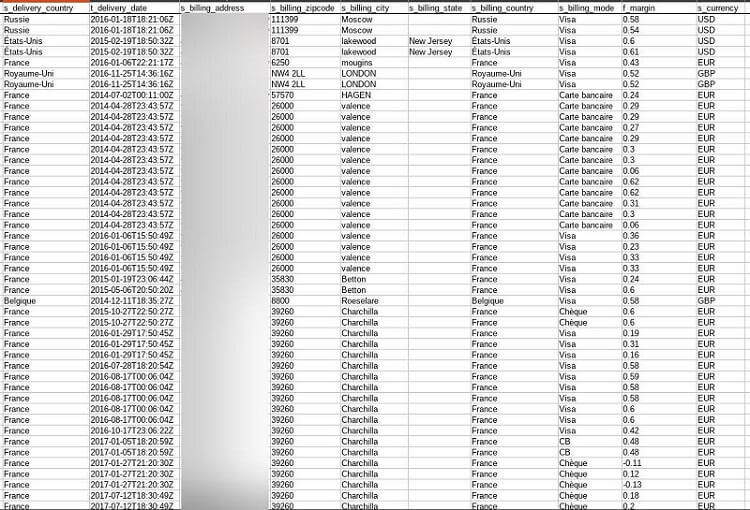

As capturas de tela abaixo mostram evidências de registros de compras.

Os registros de compras expuseram inúmeras formas de dados

Informações de entrega, faturamento e moeda também foram encontradas nos registros

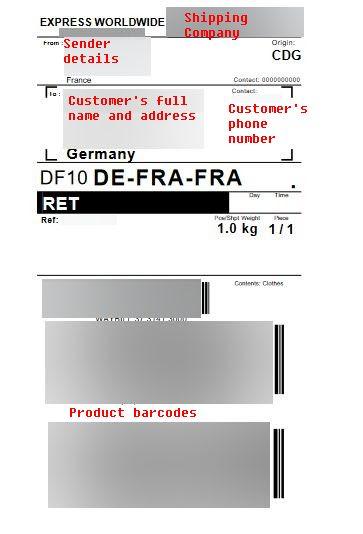

Etiquetas de transporte

Balde AWS S3 de Melijoe contido etiquetas de envio. As etiquetas de envio foram associadas aos pedidos dos clientes da Melijoe. Havia mais de 300 desses arquivos no intervalo.

Etiquetas de envio expôs vários exemplos de Informações de identificação pessoal do cliente:

- Nomes completos

- Números de telefone

- Endereços de entrega

- Códigos de barra do produto

Você pode ver uma etiqueta de envio para o pedido de um cliente abaixo.

Uma etiqueta de remessa encontrada no balde

Além dos dados mencionados acima, o balde de Melijoe também continha informações sobre o catálogo de produtos e Níveis de estoque.

Só pudemos analisar uma amostra do conteúdo do balde por razões éticas. Dado o grande número de arquivos armazenados no bucket, diversas outras formas de dados confidenciais podem ser expostas.

O bucket Amazon S3 de Melijoe estava ativo e sendo atualizado no momento da descoberta.

É importante ressaltar que a Amazon não gerencia o bucket do Melijoe e, portanto, não é responsável pela sua configuração incorreta.

Melijoe.com vende produtos para uma base global de clientes e, como tal, clientes de todo o mundo foram expostos a uma situação insegura. Principalmente, os clientes da França, Rússia, Alemanha, Reino Unido e Estados Unidos são afetados.

Estimamos que até 200,000 mil pessoas tiveram suas informações expostas no bucket inseguro do Amazon S3 de Melijoe. Este número é baseado no número de endereços de e-mail exclusivos que vimos no intervalo.

Você pode ver um detalhamento completo da exposição de dados de Melijoe na tabela abaixo.

| Número de arquivos expostos | Quase 2 milhões de arquivos |

| Número de usuários afetados | Até 200,000 |

| Quantidade de dados expostos | Cerca de 200 GB |

| Localização da empresa | França |

O bucket continha arquivos que foram carregados entre outubro de 2016 e a data em que o descobrimos: 8 de novembro de 2021.

De acordo com nossas descobertas, os dados dos arquivos diziam respeito a compras e listas de desejos feitas ao longo de vários anos. As compras detalhadas no balde de Melijoe foram feitas entre maio de 2013 e outubro de 2017, enquanto as listas de desejos foram criadas entre outubro de 2012 e outubro de 2017.

No dia 12 de novembro de 2021, enviamos uma mensagem ao Melijoe sobre seu bucket aberto e no dia 22 de novembro de 2021, enviamos uma mensagem de acompanhamento para alguns contatos antigos e novos do Melijoe. Em 25 de novembro de 2021, entramos em contato com a Equipe Francesa de Resposta a Emergências Informáticas (CERT) e a AWS, e enviamos mensagens de acompanhamento para ambas as organizações em 15 de dezembro de 2021. A CERT francesa respondeu e divulgamos a violação de forma responsável. O CERT francês disse que entraria em contato com Melijoe, mas nunca mais tivemos notícias deles.

Em 5 de janeiro de 2022, contactámos a CNIL e procedemos ao seguimento em 10 de janeiro de 2022. A CNIL respondeu um dia depois, informando-nos que “o caso está a ser tratado pelos nossos serviços”. Também contactámos o CERT francês em 10 de janeiro de 2022, que nos disse “Infelizmente, depois de muitos lembretes, o proprietário do balde não respondeu às nossas mensagens”.

O balde foi protegido em 18 de fevereiro de 2022.

Tanto melijoe.com quanto seus clientes poderão enfrentar impactos decorrentes dessa exposição de dados.

Impacto de violação de dados

Não podemos e não sabemos se agentes mal-intencionados acessaram os arquivos armazenados no bucket aberto do Amazon S3 de Melijoe. Sem nenhuma proteção por senha, no entanto, o bucket do melijoe.com estava prontamente acessível para qualquer pessoa que pudesse ter encontrado seu URL.

Isso significa que um hacker ou criminoso pode ter lido ou baixado os arquivos do bucket. Se esse fosse o caso, os malfeitores poderiam atacar os clientes expostos da Melijoe com formas de crime cibernético.

Melijoe também poderá ser investigado por violações de proteção de dados.

Impacto nos clientes

Os clientes expostos do melijoe.com correm risco de crimes cibernéticos devido a essa violação de dados. Os clientes têm muitos exemplos de dados pessoais e confidenciais expostos no bucket.

Conforme mencionado, os clientes com listas de desejos maiores ou históricos de compras maiores tiveram mais informações expostas sobre seus produtos favoritos. Esses indivíduos podem enfrentar ataques mais personalizados e detalhados, à medida que os hackers podem aprender mais sobre o que gostam e o que não gostam. Esses clientes também poderiam ser visados com base na presunção de que são ricos e podem comprar muitos produtos de alta qualidade.

Phishing e malware

Os hackers podem atingir clientes expostos da Melijoe com ataques de phishing e malware se eles acessaram os arquivos do bucket.

O bucket Amazon S3 de Melijoe continha quase 200,000 mil endereços de e-mail de clientes únicos, o que poderia fornecer aos hackers uma longa lista de alvos potenciais.

Os hackers poderiam entrar em contato com esses clientes se passando por funcionários legítimos do melijoe.com. Os hackers poderiam fazer referência a qualquer um dos vários detalhes expostos para construir uma narrativa em torno do e-mail. Por exemplo, o hacker pode fazer referência às preferências/lista de desejos de uma pessoa para convencer o cliente de que está sendo oferecido um acordo.

Depois que a vítima confia no hacker, o malfeitor pode lançar tentativas de phishing e malware.

Em um ataque de phishing, um hacker aproveitará a confiança para obter informações mais confidenciais e pessoais da vítima. O hacker pode convencer a vítima a divulgar as credenciais do seu cartão de crédito, por exemplo, ou clicar em um link malicioso. Uma vez clicados, esses links podem baixar malware no dispositivo da vítima – software malicioso que permite que hackers realizem outras formas de coleta de dados e crimes cibernéticos.

Fraude e Golpes

Os hackers também podem ter como alvo clientes expostos com fraude e golpes se eles acessaram os arquivos do bucket.

Um cibercriminoso pode atingir clientes expostos por e-mail, usando informações do grupo para parecer uma pessoa confiável com um motivo válido para entrar em contato.

Os hackers podem explorar a confiança de um alvo para conduzir fraudes e golpes – esquemas projetados para enganar a vítima para que entregue dinheiro. Por exemplo, o hacker pode usar detalhes do pedido e informações de entrega para conduzir um golpe de entrega. Aqui, um hacker poderia pedir às vítimas que pagassem uma taxa de entrega falsa para receber seus produtos.

Impacto em melijoe.com

A Melijoe pode sofrer impactos legais e criminais como resultado do seu incidente de dados. O bucket Amazon S3 mal configurado da empresa pode ter violado as leis de proteção de dados, enquanto outras empresas podem acessar o conteúdo do bucket às custas do melijoe.com.

Violações de proteção de dados

Melijoe pode ter violado o Regulamento Geral de Proteção de Dados (GDPR) da UE porque o bucket da empresa foi configurado incorretamente, expondo os dados de seus clientes.

O GDPR protege os dados sensíveis e pessoais dos cidadãos da UE. O GDPR rege as empresas quanto à coleta, armazenamento e uso de dados de clientes, e qualquer tratamento indevido de dados é punível de acordo com o regulamento.

A Commission nationale de l'informatique et des libertés (CNIL) é a autoridade de proteção de dados da França e é responsável pela aplicação do GDPR. Melijoe poderá ficar sob o escrutínio da CNIL. A CNIL pode emitir uma multa máxima de 20 milhões de euros (~US$ 23 milhões) ou 4% do volume de negócios anual da empresa (o que for maior) por violação do GDPR.

O bucket aberto do Amazon S3 de Melijoe não expôs apenas os dados de cidadãos da UE, mas também de clientes de nações de todo o mundo. Portanto, melijoe.com poderá estar sujeito a punições de diversas outras jurisdições além da CNIL. Por exemplo, a Comissão Federal de Comércio (FTC) dos Estados Unidos pode optar por investigar o melijoe.com por uma possível violação da Lei FTC, e o Gabinete do Comissário de Informação (ICO) do Reino Unido poderia investigar o melijoe.com por uma possível violação da Lei FTC. Lei de Proteção de Dados de 2018.

Com clientes expostos de vários outros continentes no balde de Melijoe, inúmeras autoridades de proteção de dados poderiam decidir investigar melijoe.com.

Espionagem de Competição

As informações expostas podem ser coletadas por hackers e vendidas a terceiros que tenham interesse nos dados. Isso pode incluir empresas concorrentes da melijoe.com, como outros varejistas de roupas. As agências de marketing também podem ver valor nos dados do grupo.

Empresas rivais poderiam usar os dados para realizar espionagem competitiva. Em particular, os concorrentes poderiam aceder à lista de clientes da melijoe.com para encontrar potenciais clientes para o seu próprio negócio. As empresas rivais poderiam contactar clientes expostos com ofertas, numa tentativa de roubar negócios à Melijoe e reforçar a sua própria base de clientes.

Prevenindo a exposição de dados

O que podemos fazer para manter nossos dados seguros e mitigar o risco de exposição?

Aqui estão algumas dicas para evitar a exposição de dados:

- Forneça suas informações pessoais apenas a indivíduos, organizações e entidades em que você confia totalmente.

- Visite apenas sites com domínio seguro (ou seja, sites que tenham um “https” e/ou símbolo de cadeado fechado no início do nome de domínio).

- Tenha especial cuidado ao fornecer seus dados mais confidenciais, como seu número de seguro social.

- Crie senhas inquebráveis que usam uma mistura de letras, números e símbolos. Atualize suas senhas existentes regularmente.

- Não clique em um link de e-mail, mensagem ou qualquer outro lugar na Internet, a menos que tenha certeza de que a fonte é legítima.

- Edite suas configurações de privacidade em sites de mídia social para que apenas amigos e usuários confiáveis possam ver seu conteúdo.

- Evite exibir ou digitar dados importantes (como números de cartão de crédito ou senhas) quando estiver conectado a uma rede WiFi não segura.

- Eduque-se sobre crimes cibernéticos, proteção de dados e métodos que reduzem suas chances de ser vítima de ataques de phishing e malware.

Sobre Nós

SafetyDetectives.com é o maior site de análise de antivírus do mundo.

O laboratório de pesquisa SafetyDetectives é um serviço pro bono que visa ajudar a comunidade online a se defender contra ameaças cibernéticas e, ao mesmo tempo, educar as organizações sobre como proteger os dados de seus usuários. O objetivo geral de nosso projeto de mapeamento da web é ajudar a tornar a Internet um lugar mais seguro para todos os usuários.

Nossos relatórios anteriores trouxeram à tona várias vulnerabilidades de alto perfil e vazamentos de dados, incluindo 2.6 milhões de usuários expostos por um Plataforma americana de análise social IGblade, bem como uma violação Plataforma brasileira integradora de marketplace Hariexpress.com.br que vazou mais de 610 GB de dados.

Para uma revisão completa dos relatórios de cibersegurança da SafetyDetectives nos últimos 3 anos, siga Equipe de Segurança Cibernética de Detectives de Segurança.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- Sobre

- Acesso

- Segundo

- em

- Aja

- Todos os Produtos

- Amazon

- analítica

- anual

- antivirus

- qualquer lugar

- por aí

- Autenticação

- autoridade

- AWS

- Começo

- ser

- morada

- bilhão

- marcas

- violação

- construir

- negócio

- negócios

- comprar

- capital

- chances

- Crianças

- fechado

- Vestuário

- coleção

- de referência

- comunidade

- Empresas

- Empresa

- Empresa

- comparado

- concorrentes

- Consumidores

- contém

- conteúdo

- conteúdo

- poderia

- Credenciais

- crédito

- cartão de crédito

- Criminal

- CrunchBase

- Moeda

- Clientes

- cibernético

- cibercrime

- Cíber segurança

- dados,

- violação de dados

- protecção de dados

- dia

- acordo

- Entrega

- detalhe

- DID

- diferente

- descoberto

- descoberta

- Não faz

- domínio

- Nome de domínio

- e-commerce,

- educar

- especialmente

- espionagem

- estimativa

- EU

- exemplo

- Explorar

- Rosto

- falsificação

- Moda

- destaque

- Funcionalidades

- Federal

- Federal Trade Commission

- Figura

- final

- seguir

- seguinte

- formas

- encontrado

- França

- fraude

- Francês

- FTC

- cheio

- financiamento

- RGPD

- Geral

- Regulamento geral de proteção de dados

- Alemanha

- meninas

- Global

- bens

- Grupo

- cabouqueiro

- hackers

- Manipulação

- ajudar

- SUA PARTICIPAÇÃO FAZ A DIFERENÇA

- Alta

- Como funciona o dobrador de carta de canal

- Como Negociar

- HTTPS

- Centenas

- ICO

- importante

- incluir

- Incluindo

- INFORMAÇÕES

- interesse

- Internet

- inventário

- investigar

- emitem

- janeiro

- jurisdições

- Rótulos

- grande

- Maior

- lançamento

- Leis

- Vazamentos

- APRENDER

- Legal

- Alavancagem

- leve

- LINK

- Links

- Lista

- longo

- malwares

- Marketing

- marketplace

- Mídia

- milhão

- dinheiro

- a maioria

- rede

- números

- numeroso

- Oferece

- online

- aberto

- ordem

- ordens

- organizações

- Outros

- proprietário

- pago

- Paris

- Senha

- senhas

- Pagar

- PayPal

- Pessoas

- pessoal

- dados pessoais

- Personalizar

- Phishing

- ataque de phishing

- ataques de phishing

- plataforma

- possível

- política de privacidade

- privado

- Pro

- Produto

- Produtos

- projeto

- proeminente

- proteger

- proteção

- fornecer

- compra

- comprado

- compras

- aquisitivo

- propósito

- alcance

- razões

- receber

- reduzir

- registrado

- Regulamento

- Relatórios

- pesquisa

- resposta

- responsável

- varejista

- varejistas

- Revelado

- rever

- Risco

- Rival

- rodadas

- Rússia

- Dito

- Golpe

- seguro

- segurança

- serviço

- Serviços

- Envios

- local

- Locais

- So

- Redes Sociais

- meios de comunicação social

- Software

- vendido

- especializada

- Unidos

- armazenamento

- lojas

- rua

- Target

- Profissionais

- A fonte

- o mundo

- terceiro

- milhares

- ameaças

- Através da

- todo

- tempo

- dicas

- topo

- Rastreamento

- comércio

- Confiança

- único

- Unido

- Reino Unido

- Estados Unidos

- inseguro

- Atualizar

- us

- usar

- usuários

- valor

- visto

- vulnerabilidades

- web

- Site

- sites

- se

- QUEM

- wi-fi

- dentro

- sem

- mundo

- do mundo

- no mundo todo

- anos