TÓQUIO, 7 de fevereiro de 2024 – (JCN Newswire) – NEC Corporation (TSE: 6701) desenvolveu uma tecnologia que fortalece a segurança das cadeias de abastecimento ao detectar vulnerabilidades em software a partir do código binário(1) de arquivos executáveis, sem a necessidade de código-fonte. Esta tecnologia automatiza parte da análise estática de softwares para os quais não há código-fonte disponível, o que antes era feito por especialistas, reduzindo assim o tempo de análise estática em 40%.

BACKGROUND

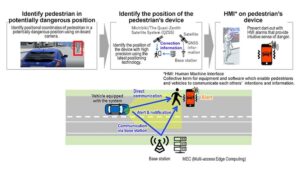

Nos últimos anos, as cadeias de abastecimento em todos os setores têm vindo a expandir-se e a tornar-se mais complexas devido à transformação digital (DX) e à globalização. Nestas circunstâncias, existe uma preocupação crescente com a introdução de ataques cibernéticos direcionados a vulnerabilidades e funções maliciosas na cadeia de abastecimento, o que tornou a garantia da segurança do software em toda a cadeia de abastecimento uma questão urgente. Em particular, as agências governamentais e os fornecedores de infra-estruturas críticas são obrigados a tomar medidas para evitar a introdução de backdoors e outras funções maliciosas nos seus produtos e sistemas ao adquirirem e instalarem produtos e sistemas de acordo com leis e regulamentos revistos. O serviço de caça ao risco(2) da NEC, no qual especialistas em segurança (*3) realizam avaliações de risco de segurança do software e dos sistemas de um cliente, considerando ao mesmo tempo o impacto nos seus negócios.

Visão geral da tecnologia

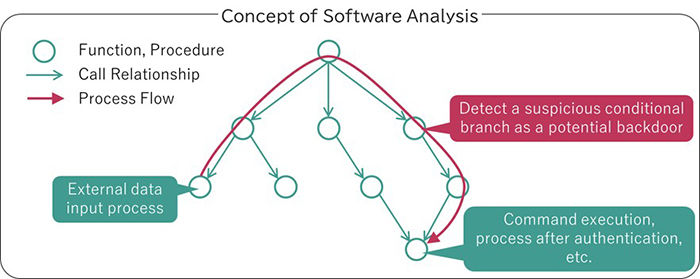

Embora as técnicas gerais para análise estática de software tenham como alvo o código-fonte, esta técnica realiza análise estática em código binário, que é a forma executável do software. Em particular, rastreia quais processos dentro do software utilizam dados externos e detecta implementações suspeitas que podem ser backdoors capazes de influenciar o controle de processos sensíveis, como a execução de comandos.

Características da tecnologia

1. Software sem código-fonte pode ser inspecionado

No passado, o código-fonte de alguns softwares não estava disponível e, nesses casos, os meios para verificar a segurança do software eram limitados, como inspeções manuais por especialistas. Como esta tecnologia pode inspecionar código binário, é possível inspecionar a segurança de software para o qual o código-fonte não está disponível.

2. Aborda preocupações sobre a poluição do ambiente de construção (*4)

No passado, era difícil detectar vulnerabilidades e funções maliciosas introduzidas durante o processo de construção, mesmo quando o código-fonte estava disponível, como no caso de software desenvolvido internamente. Como esta tecnologia inspeciona o código binário após sua construção, é possível inspecionar a segurança, incluindo problemas causados pelo ambiente de construção.

3. Permite uniformidade na qualidade da inspeção

No passado, era difícil inspecionar software, especialmente em formato binário, e a qualidade da inspeção tendia a variar dependendo da habilidade do inspetor. Esta tecnologia automatiza parte do processo de inspeção, reduzindo assim a necessidade de recursos humanos e garantindo um certo nível de qualidade de inspeção. Também permite explicar a segurança dos sistemas da empresa a terceiros, como autoridades reguladoras e acionistas, com provas. Além disso, espera-se que a automatização de parte da inspeção reduza o tempo necessário para a análise estática em 40%. A NEC pretende aplicar esta tecnologia aos serviços de caça ao risco até ao final do ano fiscal de 2024. Isto melhorará as inspeções de segurança do software adquirido e entregue na cadeia de abastecimento, contribuindo para a construção de sistemas mais seguros e protegidos e para o reforço da segurança da cadeia de abastecimento.

(1) Dados expressos apenas em números binários de 0 e 1 para que os computadores possam processá-los diretamente.

(2) Serviço de caça a riscos (somente texto em japonês)https://jpn.nec.com/cybersecurity/service/professional/risk_hunting/index.html

(3) Especialistas em segurança (somente texto em japonês)https://jpn.nec.com/cybersecurity/advantage/specialist/profile2-2.html

(4) Um ambiente que converte código-fonte escrito em uma linguagem de programação e gera um arquivo executável escrito em código binário.Compartilhar

Sobre a NEC Corporation

A NEC Corporation se estabeleceu como líder na integração de TI e tecnologias de rede, ao mesmo tempo que promove a declaração da marca "Orquestrando um mundo mais brilhante". A NEC permite que as empresas e comunidades se adaptem às mudanças rápidas que ocorrem na sociedade e no mercado, pois fornece os valores sociais de segurança, justiça e eficiência para promover um mundo mais sustentável onde todos têm a chance de atingir seu potencial máximo. Para obter mais informações, visite NEC em https://www.nec.com.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://www.jcnnewswire.com/pressrelease/88888/3/

- :tem

- :é

- :não

- :onde

- 1

- 2024

- 7

- a

- Sobre

- conformidade

- adaptar

- endereços

- Depois de

- agências

- visa

- Todos os Produtos

- tb

- an

- análise

- e

- Aplicar

- SOMOS

- AS

- avaliações

- At

- Autoridades

- automatiza

- Automação

- disponível

- Backdoors

- BE

- tornando-se

- sido

- ser

- ambos

- interesse?

- mais brilhante

- construir

- construído

- negócio

- negócios

- by

- CAN

- capaz

- casos

- causado

- certo

- cadeia

- correntes

- chance

- Alterações

- verificar

- circunstâncias

- código

- Comunidades

- Empresa

- integrações

- computadores

- Interesse

- Preocupações

- Conduzir

- considerando

- formação

- contribuindo

- ao controle

- CORPORAÇÃO

- crítico

- Infraestrutura crítica

- ataques cibernéticos

- dados,

- entregue

- Dependendo

- descobrir

- desenvolvido

- difícil

- digital

- Transformação Digital

- diretamente

- feito

- dois

- durante

- DX

- eficiência

- permite

- final

- aumentar

- assegurando

- Meio Ambiente

- especialmente

- estabelecido

- Mesmo

- todos

- evidência

- execução

- expansão

- esperado

- especialistas

- Explicação

- expressa

- externo

- justiça

- Fev

- Envie o

- Arquivos

- Escolha

- formulário

- formato

- da

- cheio

- funções

- Além disso

- Geral

- gera

- Globalização

- Governo

- agências governamentais

- Crescente

- tinha

- Ter

- HTML

- HTTPS

- humano

- Recursos Humanos

- Caça

- imagem

- Impacto

- implementações

- in

- Incluindo

- indústrias

- influenciando

- INFORMAÇÕES

- Infraestrutura

- instalando

- integração

- para dentro

- introduzido

- emitem

- IT

- se

- Japonês

- jcn

- jpg

- língua

- Leis

- Leis e regulamentos

- líder

- Nível

- Limitado

- moldadas

- FAZ

- malicioso

- manual

- mercado

- Posso..

- significa

- medidas

- mais

- você merece...

- rede

- recentemente

- Newswire

- números

- of

- on

- só

- Outros

- parte

- particular

- partes

- passado

- executa

- Lugar

- platão

- Inteligência de Dados Platão

- PlatãoData

- possível

- potencial

- evitar

- anteriormente

- problemas

- processo

- processos

- adquiridos

- Produtos

- Programação

- a promover

- Promoção

- fornecedores

- fornece

- qualidade

- rápido

- alcançar

- recentemente

- reduzir

- redução

- regulamentos

- reguladores

- requeridos

- Recursos

- Risco

- s

- mais segura

- Segurança

- seguro

- segurança

- sensível

- serviço

- Serviços

- Acionistas

- desde

- habilidade

- So

- Redes Sociais

- Sociedade

- Software

- alguns

- fonte

- código fonte

- especialistas

- Declaração

- estático

- fortalecimento

- Fortalece

- tal

- supply

- cadeia de suprimentos

- Redes de fornecimento

- suspeito

- sustentável

- sistemas

- Tire

- tomar

- Target

- alvejando

- técnica

- técnicas

- Tecnologias

- Tecnologia

- texto

- que

- A

- deles

- Lá.

- assim

- Este

- Terceiro

- terceiro

- isto

- Através da

- todo

- Assim

- tempo

- para

- faixas

- Transformação

- para

- urgente

- usar

- Valores

- variar

- Visite a

- vulnerabilidades

- foi

- foram

- quando

- qual

- enquanto

- precisarão

- de

- dentro

- sem

- mundo

- escrito

- anos

- zefirnet