Tempo de leitura: 4 minutos

Tempo de leitura: 4 minutos

Se você pedir a um analista de malware para nomear os trojans mais perigosos e nefastos, o Emotet estará definitivamente presente na lista. De acordo com o National Cíber segurança e Centro de Integração de Comunicações, o troiano “Continua entre os malwares mais caros e destrutivos que afetam governos estaduais, locais, tribais e territoriais, e os setores público e privado”. Astuto e sorrateiro, ele está massivamente espalhado pelo mundo. Novo ataque imenso de 4 dias do Emotet foi interceptado pelas instalações antimalware da Comodo.

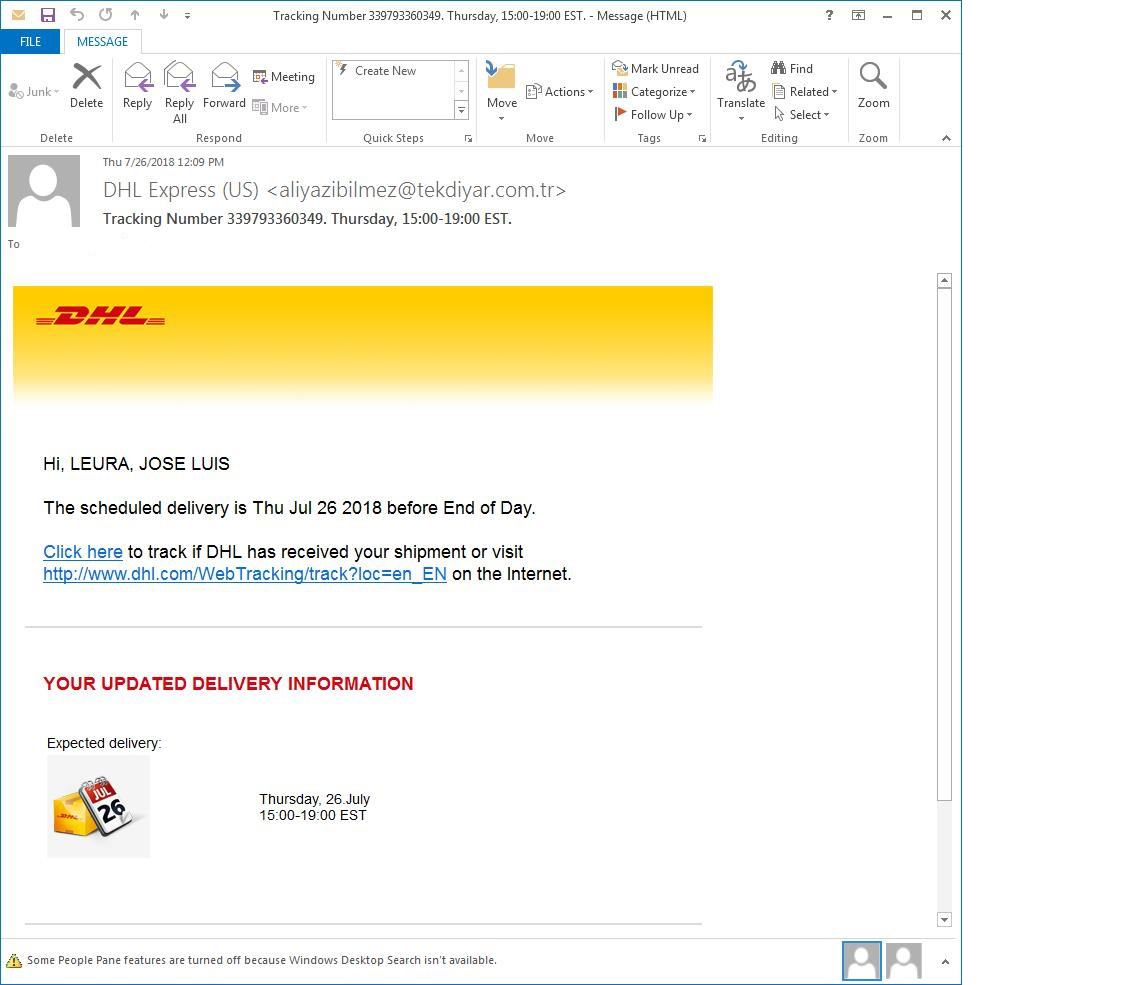

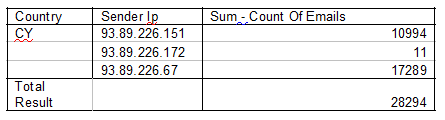

O ataque começou com o e-mail de phishing enviado a 28,294 usuários.

Como você pode ver, o e-mail imita a mensagem de remessa e entrega da DHL. A famosa marca serve como uma ferramenta para inspirar confiança nos usuários. O fator curiosidade também desempenha seu papel, portanto, as chances de uma vítima clicar no link do e-mail sem pensar muito são muito altas. E no momento em que a vítima clica no link, a magia negra dos atacantes entra em ação.

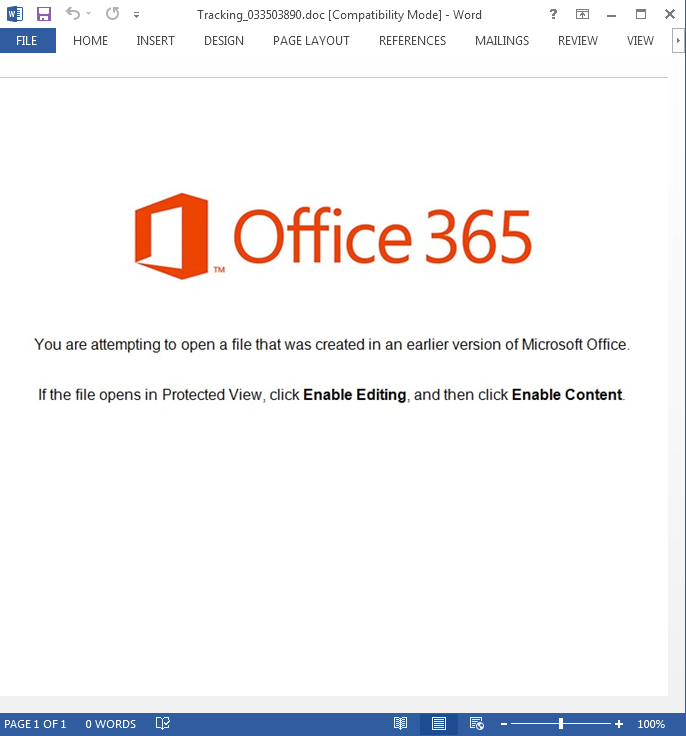

Clicar no link executa o download de um arquivo do Word. Claro, o arquivo do Word não tem nada a ver com qualquer entrega - exceto entrega de malware. Ele contém um código de macro malicioso. Como hoje em dia a Microsoft desativa a execução de macros por padrão em seus produtos, os invasores precisam enganar os usuários para que executem uma versão mais antiga. É por isso que quando uma vítima tenta abrir o arquivo, o seguinte banner aparece.

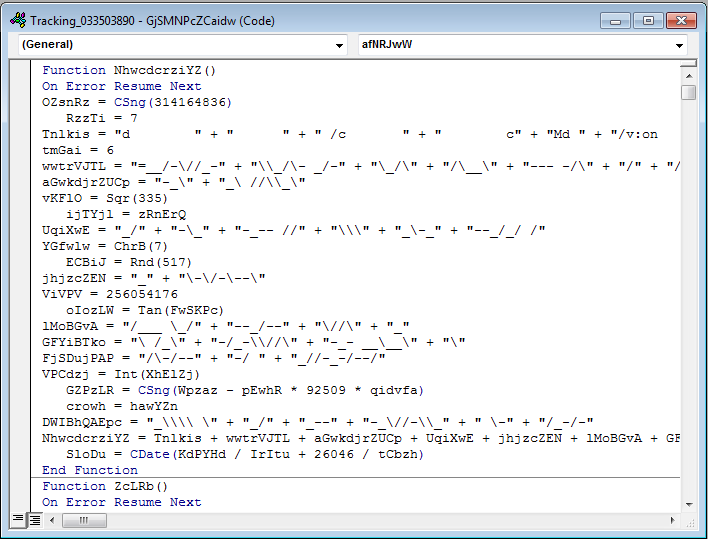

Se um usuário obedecer à solicitação do invasor, o script de macro cumprirá sua missão - reconstruir um código de shell ofuscado para a execução de cmd.exe

Depois de reconstruir o código ofuscado, cmd.exe inicia o PowerShell, e o PowerShell tenta baixar e executar um binário de qualquer URL disponível na lista:

-http: //deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

No momento em que este artigo foi escrito, apenas o último continha um binário, 984.exe.

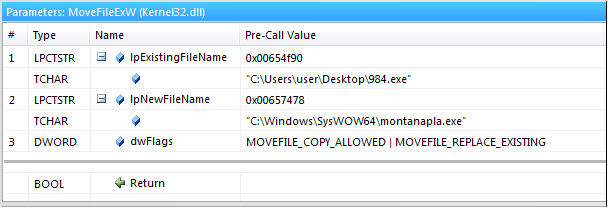

O binário, como você pode imaginar, é uma amostra de Trojan Emotet Banker.

Depois de executado, o binário se posiciona em C: WindowsSysWOW64montanapla.exe.

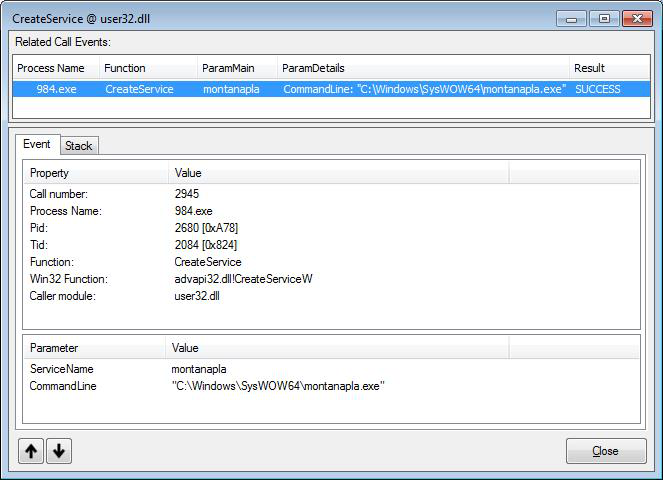

Depois disso, ele cria um serviço chamado montanapla que garante que o processo malicioso seja iniciado a cada inicialização.

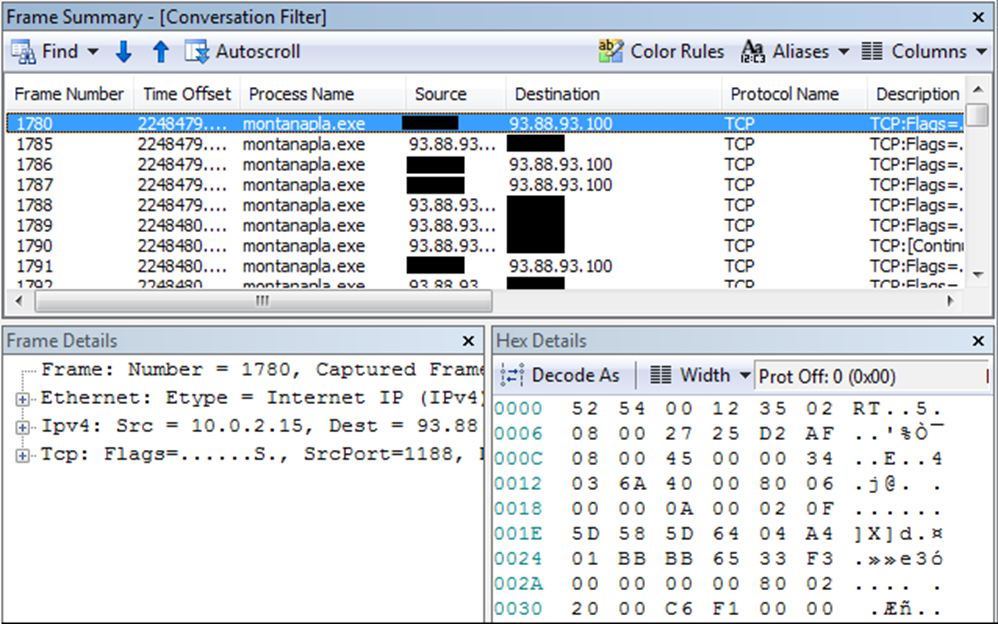

Além disso, ele tenta se conectar com servidores de comando e controle (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100) para informar os invasores sobre a nova vítima. Em seguida, o malware espera pelos comandos dos invasores.

Agora a conexão remota secreta com o servidor de Comando e Controle está estabelecida. Emotet está esperando, pronto para executar qualquer comando dos atacantes. Normalmente, ele desenterra dados privados da máquina infectada; informações bancárias são uma prioridade. Mas isso não é tudo. Emotet também é usado como um meio para entregar muitos outros tipos de malware para as máquinas infectadas. Assim, infectar com o Emotet pode se tornar apenas o primeiro elo na cadeia interminável de comprometer o computador da vítima com vários malwares.

Mas a Emotet não se contenta em comprometer apenas um PC. Ele tenta infectar outros hosts na rede. Além disso, o Emotet tem fortes habilidades para ocultar e ignorar ferramentas antimalware. Por ser polimórfico, evita a detecção baseada em assinatura por antivírus. Além disso, o Emotet é capaz de detectar um ambiente de Máquina Virtual e se disfarçar gerando falsos indicadores. Tudo isso o torna um osso duro de roer para um software de segurança.

“Neste caso, enfrentamos um ataque muito perigoso com implicações de longo alcance”, disse Fatih Orhan, chefe dos laboratórios de pesquisa de ameaças da Comodo. Obviamente, esses ataques imensos visam infectar o maior número possível de usuários, mas isso é apenas uma ponta do iceberg.

Infectar vítimas com Emotet apenas desencadeia o processo devastador. Primeiro, ele infecta outros hosts na rede. Em segundo lugar, ele baixa outros tipos de malware, de modo que o processo de infecção dos PCs comprometidos se torna interminável e cresce exponencialmente. Ao interromper esse ataque massivo, o Comodo protegeu dezenas de milhares de usuários desse malware astuto e cortou a cadeia de matança dos atacantes. Este caso é mais uma confirmação de que os nossos clientes estão protegidos mesmo dos ataques mais perigosos e poderosos ”.

Viva em segurança com o Comodo!

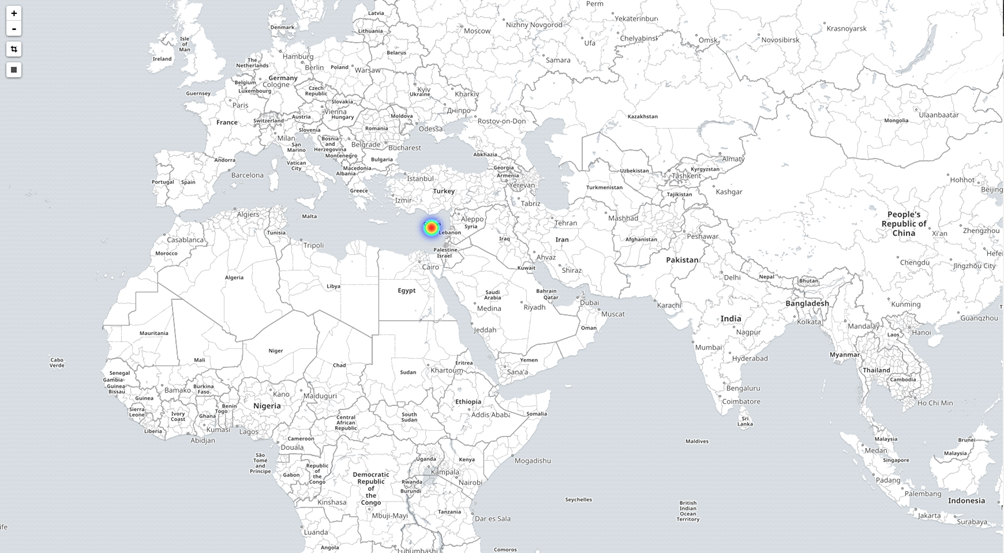

O mapa de calor e IPs usados no ataque

O ataque foi conduzido a partir de três IPs baseados em Chipre e domínio @ tekdiyar.com.tr. Começou em 23 de julho de 2018 às 14:17:55 UTC e terminou em 27 de julho de 2018 às 01:06:00.

Os invasores enviaram 28.294 emails de phishing.

Recursos relacionados:

COMECE O TESTE GRÁTIS OBTENHA SEU SCORECARD DE SEGURANÇA INSTANTÂNEO GRATUITAMENTE

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. Acesse aqui.

- Fonte: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- habilidades

- Capaz

- Sobre

- Segundo

- Adição

- afetando

- Todos os Produtos

- entre

- analista

- e

- antivirus

- por aí

- ataque

- Ataques

- disponível

- banqueiro

- Bancário

- bandeira

- tornam-se

- torna-se

- começou

- ser

- Preto

- Blog

- interesse?

- casas

- Centralização de

- cadeia

- chances

- código

- COM

- Comunicações

- Comprometido

- comprometendo

- computador

- Contato

- da conexão

- contém

- ao controle

- Para

- cria

- curiosidade

- Clientes

- Cortar

- cibernético

- cíber segurança

- Perigoso

- dados,

- Padrão

- definitivamente

- entregar

- Entrega

- Detecção

- devastador

- domínio

- download

- de downloads

- e-mails

- Interminável

- garante

- Meio Ambiente

- estabelecido

- Mesmo

- Evento

- Cada

- Exceto

- executar

- execução

- exponencialmente

- enfrentou

- famoso

- vasto

- Envie o

- Primeiro nome

- seguinte

- Gratuito

- da

- gerando

- ter

- Governos

- Cresce

- Queijos duros

- cabeça

- Esconder

- Alta

- HTTPS

- imenso

- in

- indicadores

- INFORMAÇÕES

- inspirar

- instantâneos

- integração

- IP

- IT

- se

- Julho

- Julho de 23

- Laboratório

- Sobrenome

- lançamento

- lança

- LINK

- Lista

- local

- longo

- lote

- máquina

- máquinas

- Macro

- macros

- mágica

- FAZ

- malwares

- muitos

- maciço

- massivamente

- max-width

- significa

- mensagem

- Microsoft

- Missão

- momento

- mais

- a maioria

- nome

- Nomeado

- Nacional

- você merece...

- rede

- Novo

- ONE

- aberto

- Outros

- PC

- PCs

- Phishing

- PHP

- Locais

- platão

- Inteligência de Dados Platão

- PlatãoData

- Jogar

- possível

- poderoso

- PowerShell

- presente

- prioridade

- privado

- processo

- Produtos

- protegido

- público

- pronto

- remoto

- solicitar

- pesquisa

- Recursos

- Tipo

- corrida

- satisfeito

- satisfeito com

- Scorecard

- Segundo

- seguro

- segurança

- Servidores

- serve

- serviço

- concha

- Sorrateira

- So

- Software

- propagação

- começado

- inicialização

- Estado

- paragem

- mais forte,

- tal

- visadas

- A

- o mundo

- Pensando

- milhares

- ameaça

- três

- tempo

- tipo

- para

- ferramenta

- ferramentas

- troiano

- Confiança

- tipos

- URL

- Utilizador

- usuários

- geralmente

- UTC

- vário

- versão

- Vítima

- vítimas

- Virtual

- máquina virtual

- Esperando

- precisarão

- sem

- Word

- mundo

- escrita

- Vocês

- investimentos

- zefirnet