Estava fadado a acontecer mais cedo ou mais tarde. Pelo que parece ser a primeira vez, os caçadores de bugs usaram o ChatGPT em uma exploração bem-sucedida do Pwn2Own, ajudando os pesquisadores a sequestrar software usado em aplicativos industriais e ganhar $ 20,000.

Para ser claro: a IA não encontrou a vulnerabilidade nem escreveu e executou código para explorar uma falha específica. Mas seu uso bem-sucedido no concurso de relatórios de bugs pode ser um prenúncio de hacks que estão por vir.

“Isso não é interpretar a Pedra de Roseta”, disse Dustin Childs, chefe de conscientização sobre ameaças da Zero Day Initiative (ZDI) da Trend Micro. O registro.

“É um primeiro passo para algo mais. Não achamos que a IA seja o futuro do hacking, mas certamente pode se tornar um ótimo assistente para quando um pesquisador se depara com um código com o qual não está familiarizado ou com uma defesa que não esperava.”

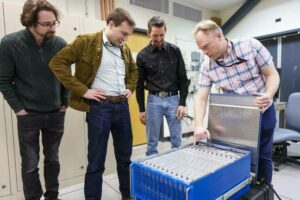

No concurso da semana passada em Miami, Flórida, Equipe Claroty82 pediu ao ChatGPT para ajudá-los a desenvolver um ataque de execução remota de código contra Softing edgeAggregator Siemens — software que fornece conectividade na interface entre OT (tecnologia operacional) e TI em aplicações industriais.

Os detalhes técnicos são limitados devido à natureza do Pwn2Own: as pessoas encontram brechas de segurança, demonstram-nas no palco, divulgam em particular como fizeram isso para o desenvolvedor ou fornecedor, reivindicam um prêmio e todos esperamos que os detalhes e patches sejam divulgados eventualmente quando estiver pronto.

Enquanto isso, podemos dizer o seguinte: os humanos envolvidos na exploração, os pesquisadores de segurança Noam Moshe e Uri Katz, identificaram uma vulnerabilidade em um cliente OPC Unified Architecture (OPC UA), presumivelmente dentro do pacote de software industrial edgeAggregator. OPC UA é um protocolo de comunicação máquina a máquina usado em automação industrial.

Depois de encontrar o bug, os pesquisadores pediram ao ChatGPT para desenvolver um módulo de back-end para um servidor OPC UA para testar sua exploração de execução remota. Parece que este módulo foi necessário basicamente para construir um servidor malicioso para atacar o cliente vulnerável através da vulnerabilidade que a dupla encontrou.

“Como tivemos que fazer muitas modificações para que nossa técnica de exploração funcionasse, tivemos que fazer muitas mudanças nos projetos OPC UA de código aberto existentes”, disseram Moshe e Katz O registro.

“Como não estávamos familiarizados com a implementação específica do SDK do servidor, usamos o ChatGPT para agilizar o processo, ajudando-nos a usar e modificar o servidor existente.”

A equipe forneceu instruções à IA e teve que fazer algumas rodadas de correções e “pequenas” alterações até chegar a um módulo de servidor de back-end viável, eles admitiram.

Mas, no geral, o chatbot forneceu uma ferramenta útil que economizou tempo, especialmente em termos de preenchimento de lacunas de conhecimento, como aprender a escrever um módulo de back-end e permitir que os humanos se concentrassem mais na implementação da exploração.

“O ChatGPT tem a capacidade de ser uma ótima ferramenta para acelerar o processo de codificação”, disse a dupla, acrescentando que aumentou sua eficiência.

“É como fazer várias rodadas de pesquisas no Google por um modelo de código específico e, em seguida, adicionar várias rodadas de modificações ao código com base em nossas necessidades específicas, apenas instruindo-o sobre o que queríamos alcançar”, disseram Moshe e Katz.

De acordo com Childs, provavelmente é assim que veremos os cibercriminosos usarem o ChatGPT em ataques reais contra sistemas industriais.

“Explorar sistemas complexos é um desafio e, muitas vezes, os agentes de ameaças não estão familiarizados com todos os aspectos de um alvo específico”, disse ele. Childs acrescentou que não espera ver exploits de escrita de ferramentas geradas por IA, “mas fornecer a última peça do quebra-cabeça necessária para o sucesso”.

E ele não está preocupado com a IA assumindo o controle do Pwn2Own. Pelo menos ainda não.

“Isso ainda está muito longe”, disse Childs. “No entanto, o uso do ChatGPT aqui mostra como a IA pode ajudar a transformar uma vulnerabilidade em um exploit – desde que o pesquisador saiba fazer as perguntas certas e ignorar as respostas erradas. É um desenvolvimento interessante na história da competição e estamos ansiosos para ver aonde isso pode levar”. ®

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. Acesse aqui.

- Fonte: https://go.theregister.com/feed/www.theregister.com/2023/02/22/chatgpt_pwn2own_ai/

- 000

- 7

- a

- Sobre

- acelerando

- Alcançar

- atores

- adicionado

- admitiu

- contra

- AI

- Todos os Produtos

- Permitindo

- e

- respostas

- aplicações

- arquitetura

- aspecto

- Assistente

- ataque

- Ataques

- Automação

- consciência

- Backend

- baseado

- Basicamente

- Porque

- entre

- Impulsionado

- Bound

- Bug

- construir

- Capacidade

- certamente

- desafiante

- Alterações

- chatbot

- ChatGPT

- reivindicar

- remover filtragem

- cliente

- código

- Codificação

- como

- Comunicação

- competição

- integrações

- preocupado

- Conectividade

- Correções

- poderia

- cibercriminosos

- dia

- Defesa

- demonstrar

- detalhes

- desenvolver

- Developer

- Desenvolvimento

- DID

- Divulgar

- fazer

- eficiência

- especialmente

- eventualmente

- SEMPRE

- Cada

- execução

- existente

- esperar

- esperando

- Explorar

- exploração

- façanhas

- familiar

- poucos

- Encontre

- descoberta

- Primeiro nome

- primeira vez

- falha

- florida

- Foco

- para a frente

- encontrado

- futuro

- ótimo

- hacker

- hacks

- acontecer

- cabeça

- ajudar

- ajuda

- SUA PARTICIPAÇÃO FAZ A DIFERENÇA

- hijack

- história

- Buracos

- Como funciona o dobrador de carta de canal

- Como Negociar

- Contudo

- HTTPS

- Humanos

- identificado

- implementação

- implementação

- in

- industrial

- Iniciativa

- instruções

- interessante

- Interface

- envolvido

- IT

- Conhecimento

- Sobrenome

- conduzir

- aprendizagem

- Limitado

- olhar

- OLHARES

- lote

- fazer

- muitos

- enquanto isso

- Miami

- menor

- modificações

- modificar

- Módulo

- mais

- múltiplo

- Natureza

- Cria

- aberto

- open source

- operacional

- global

- particular

- Patches

- Pessoas

- peça

- platão

- Inteligência de Dados Platão

- PlatãoData

- prêmio

- provavelmente

- processo

- projetos

- protocolo

- fornecido

- fornece

- fornecendo

- quebra-cabeça

- Pwn2Own

- Frequentes

- RE

- pronto

- remoto

- investigador

- pesquisadores

- rodadas

- Execute

- Dito

- Sdk

- segurança

- visto

- Shows

- Siemens

- desde

- Software

- algo

- fonte

- específico

- Etapa

- Passo

- Ainda

- PEDRA

- sucesso

- bem sucedido

- tal

- suíte

- sistemas

- tomar

- Target

- Profissionais

- Dados Técnicos:

- Tecnologia

- modelo

- condições

- teste

- A

- deles

- ameaça

- atores de ameaças

- tempo

- para

- ferramenta

- ferramentas

- para

- Trend

- VIRAR

- unificado

- us

- Uso

- usar

- fornecedor

- via

- vulnerabilidade

- Vulnerável

- esperar

- querido

- semana

- O Quê

- ganhar

- dentro

- Ganhou

- Atividades:

- seria

- escrever

- escrita

- Errado

- zefirnet

- zero

- Day Zero