Tempo de leitura: 6 minutosOs criadores do labirinto ameaçam publicar os dados confidenciais das vítimas, a menos que o resgate seja pago. A equipe da Comodo Cyber Security também encontrou o mutex do grupo Equation no último ataque.

O ransomware deu uma nova guinada sinistra no início de 2020, evoluindo de um modelo simples de criptografar e extorquir para um ataque total aos dados, segredos e reputação de uma empresa. O ataque de ransomware 'tradicional' é um modelo muito discutido que foi amplamente abordado neste blog e por outras publicações. Em resumo, todos os arquivos em um sistema de destino são bloqueados com um algoritmo de criptografia forte e o usuário deve pagar ao invasor uma taxa de resgate para desbloqueá-los. Não software de segurança ou um especialista em informática pode descriptografar esses arquivos, tornando esse um dos ataques mais perigosos que uma empresa pode enfrentar. Ransomware paralisa empresas que precisam de seus arquivos para as operações diárias e as encurrala onde devem pagar a taxa ou tentar continuar lutando sem acesso aos seus dados.

Bem, por mais estranho que pareça, podemos um dia olhar para o 'antigo ransomware' com uma sensação de nostalgia e ansiar por aqueles tempos mais simples. Parece que o ataque tradicional foi apenas os primeiros passos de uma fraternidade criminosa que encontrou o modelo de criptografia, usando-o como um bloco de construção a partir do qual eles podem construir ataques ainda mais eficazes. Leia para descobrir o porquê.

Após um ataque de ransomware, algumas empresas pagaram a taxa para recuperar seus dados, mas outras decidiram não divulgar o ataque nem pagar o resgate. Em vez disso, eles reconstruíram seus dados a partir de backups ou por outros meios e, gradualmente, voltaram aos trilhos. Claramente irritou os desenvolvedores do Maze que algumas vítimas estavam simplesmente ignorando todo o seu trabalho duro, então eles começaram a criar um incentivo maior para eles pagarem. Esse incentivo veio na forma de exfiltrar os arquivos da empresa e ameaçar divulgá-los ao público se eles não pagassem a taxa. Os criadores do Maze chegaram ao ponto de criar um site de 'vergonha' que lista empresas que foram vítimas de seu ransomware, mas ainda não pagaram o resgate.

Isso apresenta um golpe duplo ou mesmo triplo particularmente vicioso para a vítima. Não apenas seus arquivos são inacessíveis, um golpe potencialmente paralisante para organizações como hospitais e instituições financeiras, mas agora correm o risco de seus dados serem divulgados ao público ou vendidos a um de seus concorrentes. Obviamente, essa é uma dor de cabeça ainda maior para as empresas que estão vinculadas às leis de confidencialidade do cliente. Há também a perda de reputação e possível impacto na avaliação do mercado de ações se a violação se tornar pública. Em terceiro lugar, se eles tivessem tentado esconder o ataque em primeiro lugar, eles enfrentariam os regulamentos que exigem que as empresas divulguem quaisquer violações dessa natureza.

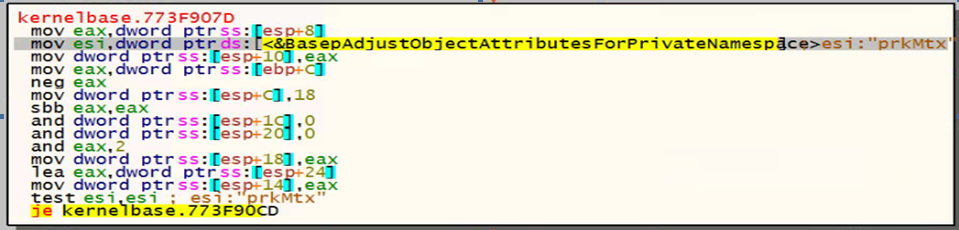

Não é uma foto bonita não é? De fato, o FBI viu Maze como uma ameaça tão séria que emitiu um aviso às empresas sobre isso. Com ajuda do Comodo segurança cibernética equipe, este blog analisa mais de perto o funcionamento do novo ransomware Maze. Um item de nota fora do topo é a presença do objeto mutex 'prkMtx' no código. Este objeto é usado pela biblioteca de exploração do Equation Group, 'gPrivLibh'. Para aqueles que vivem fora do nicho de análise de ameaças, o Equation Group é uma equipe de desenvolvimento intimamente ligada aos ataques Stuxnet e Flame. Muitos especialistas acreditam que o grupo tem ligações com a NSA. Os desenvolvedores do Maze obviamente cooptaram o mutex e o colocaram em uso em seu ransomware, ilustrando que 'malware é malware', não importando as 'boas' intenções subjetivas dos autores originais.

O que é o ransomware Labirinto?

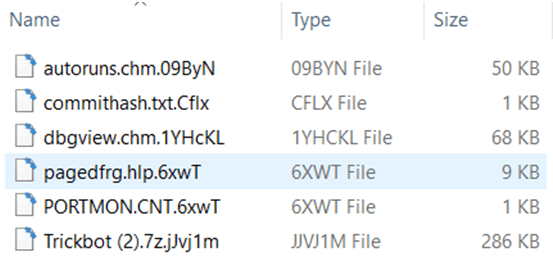

O ransomware Maze, anteriormente conhecido como ChaCha, é distribuído por meio de e-mails de spam que contêm o malware como anexo, por meio de kits de exploração como Spleevo e Fallout e por meio de quebra de conexões RDP com senhas fracas. Sua carga útil é criptografar todos os dados nas unidades da vítima com criptografia RSA-2048 e a cifra de fluxo chacha20 e, em seguida, exigir uma taxa de resgate para descriptografar os dados. A imagem abaixo mostra as várias extensões que o Maze anexa aos arquivos criptografados:

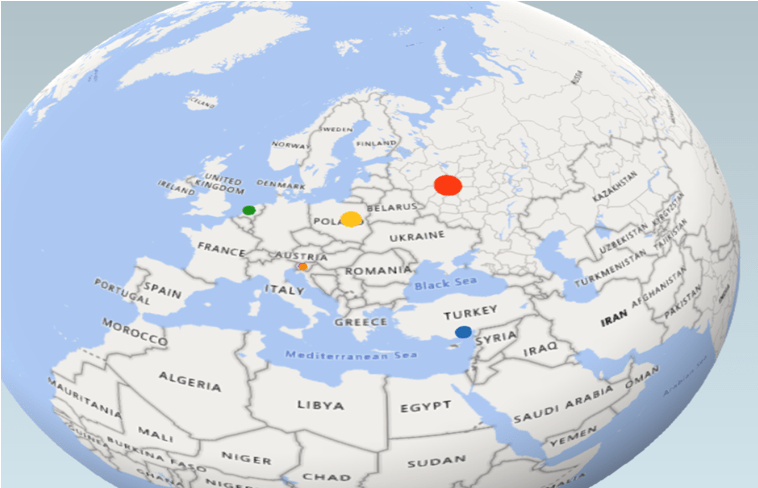

O malware então coloca uma mensagem de resgate na área de trabalho do usuário. Os pesquisadores da Comodo identificaram que os 5 principais servidores de comunicação Maze estão na Rússia, Polônia, Turquia, Holanda e Áustria:

Anatomia de um ataque de labirinto

Maze é uma família altamente sofisticada que possui fortes exceções de vários níveis e técnicas anti-depuração que impedem que as equipes de pesquisa acessem o conteúdo original do ransomware. A equipe de pesquisa de ameaças da Comodo conseguiu superar essas barreiras para descobrir detalhes nunca vistos antes.

Há três partes para a análise:

A) Lista de IPs, extensões da web e URLs codificados

B) Processo de criptografia de arquivos

C) Tela de bloqueio, notas de descriptografia e link de descriptografia

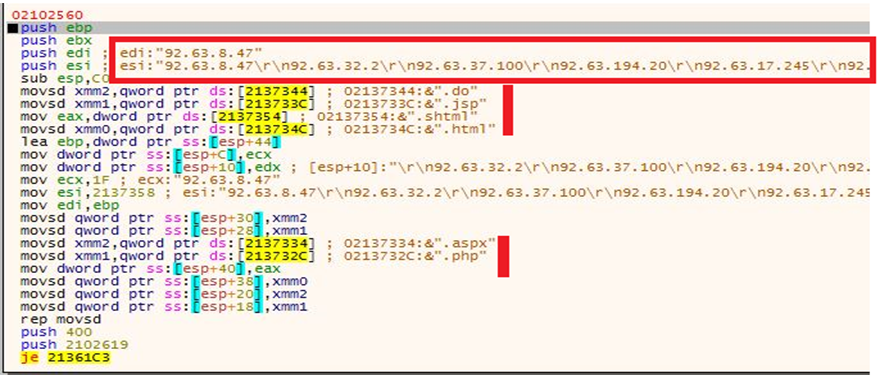

A) Lista de IPs, extensões da web e URLs codificados

A lista de IPs do Maze inclui 14 endereços IP codificados, indicando uma ampla distribuição de servidores. Os endereços da lista são:

92.63.8.47

92.63.32.2

92.63.37.100

92.63.194.20

92.63.17.245

92.63.32.55

92.63.11.151

92.63.194.3

92.63.15.8

92.63.29.137

92.63.32.57

92.63.15.56

92.63.32.52

92.63.15.6

Há também 6 extensões web codificadas – '.do', '.jsp', '.shtml', '.html', '.aspx' e '.php':

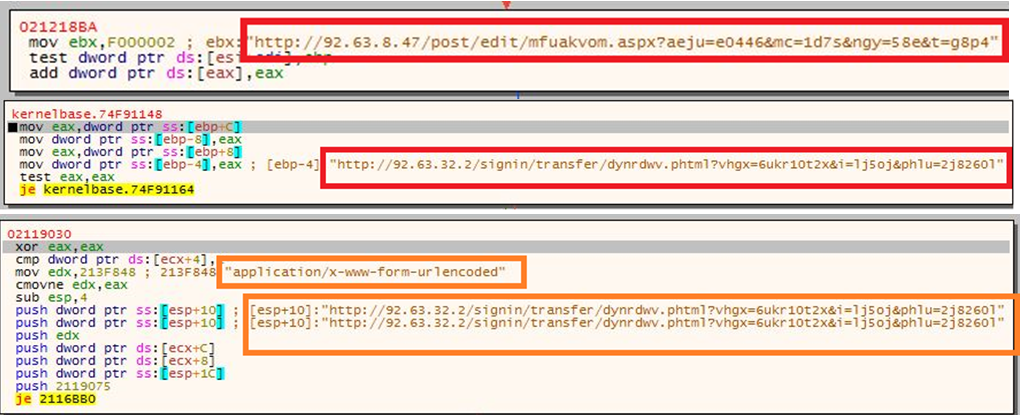

O Maze usa as seguintes formações de URL ('post/edit' e 'siginin/transfer'):

B) Processo de criptografia de arquivos de ransomware:

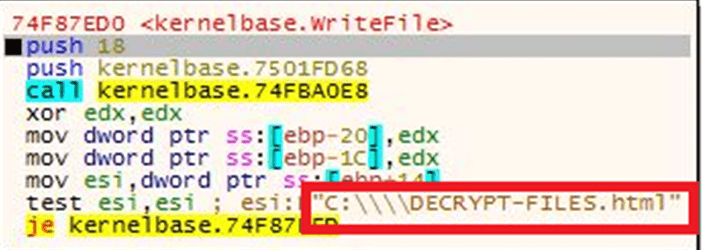

O Maze cria um inventário de todos os arquivos/pastas na unidade do sistema da máquina vítima e os lista em um arquivo chamado 'DECRYPT-FILES.html':

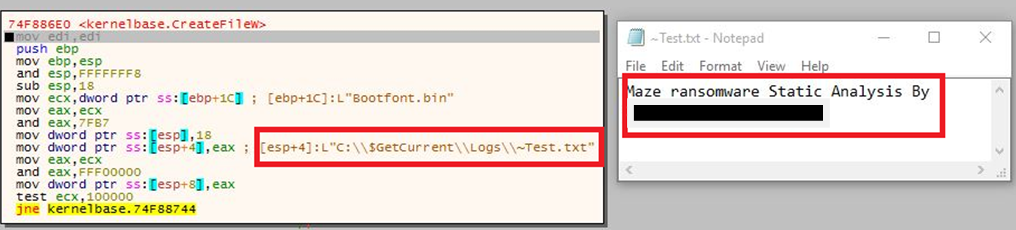

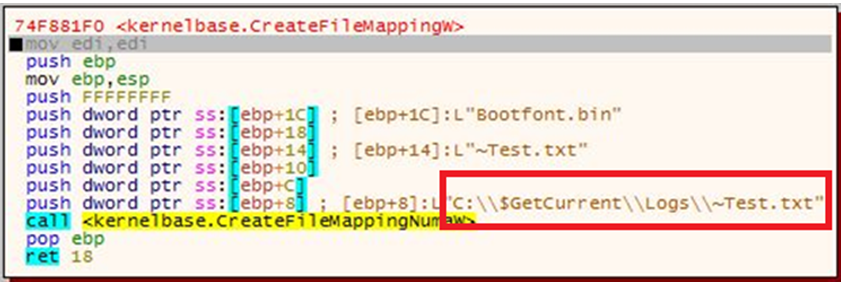

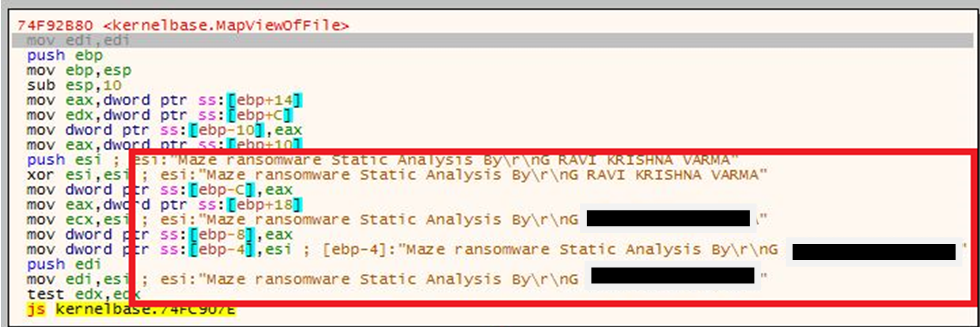

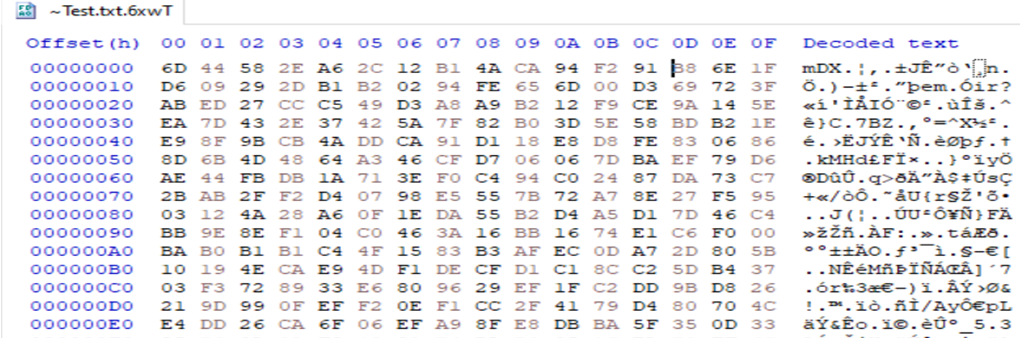

A equipe da Comodo verificou a complexidade da criptografia do Maze executando um arquivo de teste por meio de seu processo de criptografia. O arquivo, chamado '~Test.txt', passou por criptografia envolvendo chamadas de API CreateFileW, ReadFile, CreateFileMappingW e MapViewOfFile:

A captura de tela a seguir mostra o conteúdo do arquivo antes da criptografia:

A versão pós-criptografia e seu dump hexadecimal são mostrados abaixo:

C) Tela de bloqueio, notas de descriptografia e link de descriptografia

A nota de resgate do Maze não apenas explica o que aconteceu e como pagar, mas passa muito tempo tentando 'vender' a rota de pagamento para a vítima. Os hackers parecem ter percebido que mensagens e ameaças assustadoras são uma técnica ruim de conversão de clientes e passaram para mensagens mais persuasivas para fechar a 'venda' mais cedo.

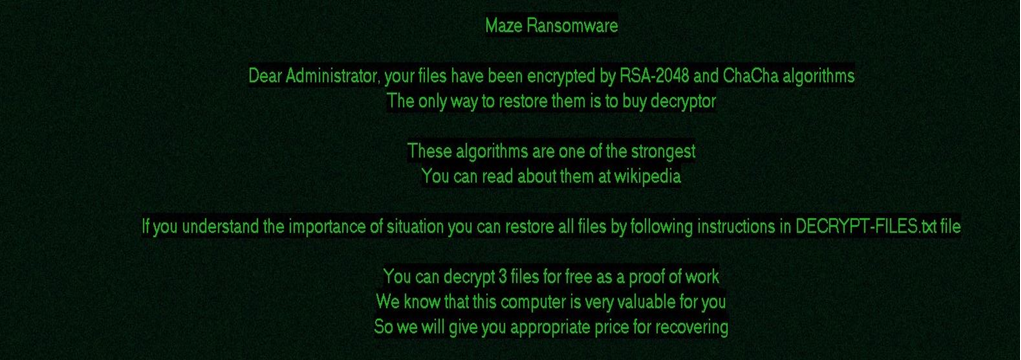

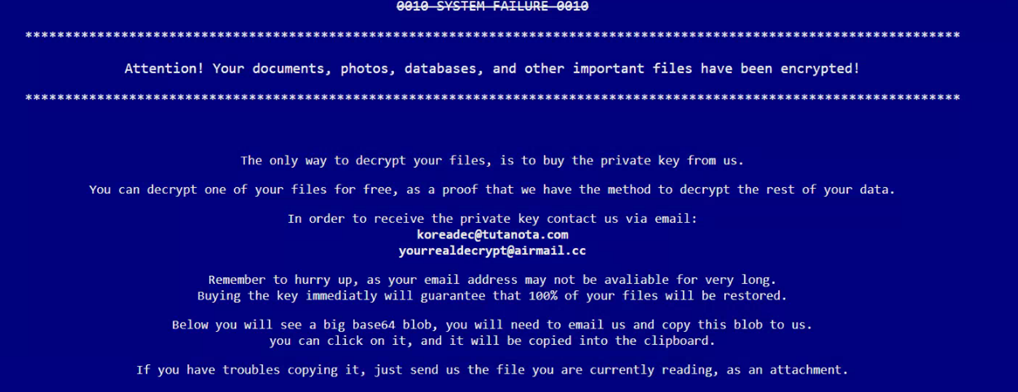

A tela de bloqueio informa ao usuário que seus arquivos foram criptografados e divulga a força dos algoritmos usados. A página ainda incentiva o usuário a pesquisar os algoritmos para confirmar suas alegações. Isso é presumivelmente para acelerar os pagamentos, desencorajando o usuário a perder tempo tentando recuperar os arquivos. Como uma técnica de vendas distópica, eles também permitem que a vítima descriptografe 3 arquivos gratuitamente para provar que seu decodificador funciona. A esperança é que o usuário tenha mais chances de pagar se tiver provas sólidas de que o processo de descriptografia realmente funciona:

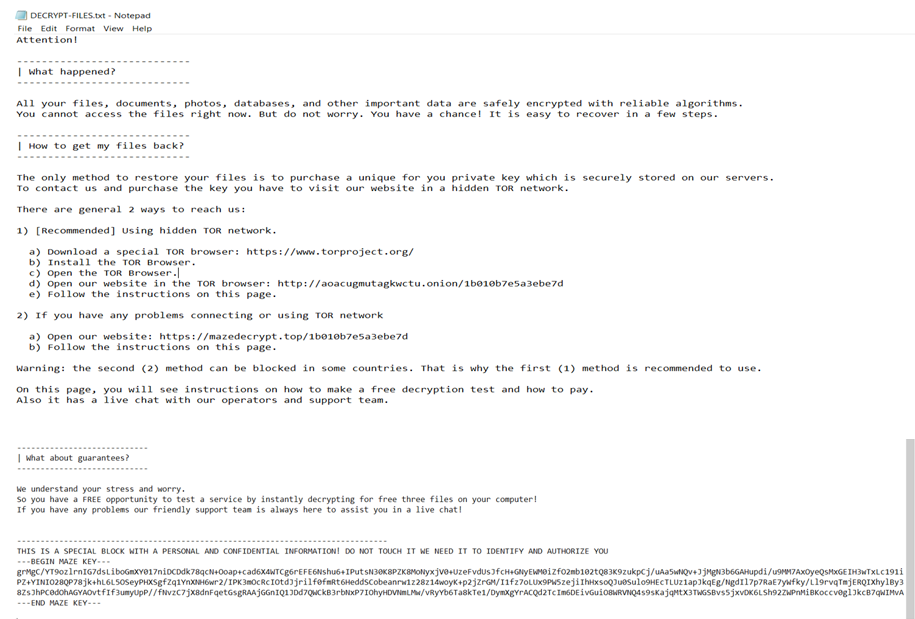

A nota que acompanha reitera a gravidade da situação e contém instruções detalhadas sobre como entrar em contato com os hackers para efetuar o pagamento. A nota é clara e bem definida, emprestando o estilo das principais páginas de perguntas frequentes com títulos como 'O que aconteceu?' e 'Como faço para recuperar meus arquivos?':

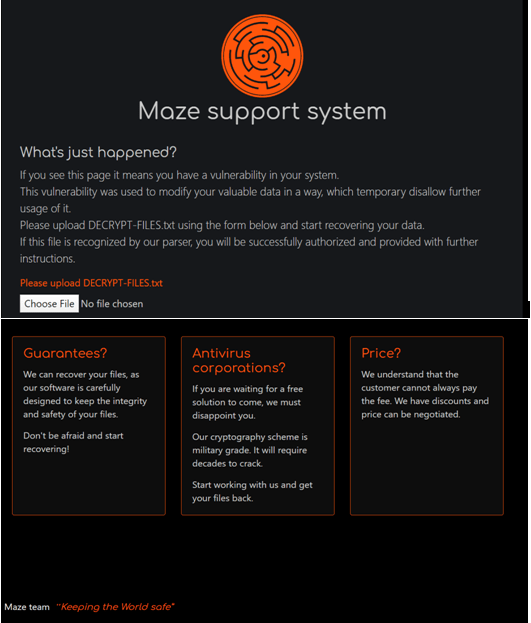

A 2ª opção na nota incentiva o usuário a visitar seu site de informações em https://mazedecrypt.top/1b010b7e5a3ebe7d. Mais uma vez, o site oferece prova de uma operação de marketing inteligente com mensagens tranquilizadoras para tranquilizar o usuário de que o pagamento é a decisão correta. Referindo-se às vítimas como 'clientes', pretende ser um site de suporte independente dedicado à nobre missão de salvar os arquivos do usuário:

O site pede que o usuário carregue seu arquivo 'DECRYPT-FILES.txt' para que os hackers possam identificar a vítima.

Nenhuma cobrança é declarada abertamente pela descriptografia, em vez disso, o estágio 2 da chantagem incentiva o usuário a entrar em contato com koreadec@tutanota.com e yourealdecrypt@airmail.cc para 'negociar' um preço:

Software de proteção contra ransomware

O posto O ransomware evoluiu - Novo ataque do Maze adiciona ameaça de publicação de dados ao modelo de ransomware existente apareceu pela primeira vez em Notícias da Comodo e informações de segurança da Internet.

- Coinsmart. A melhor troca de Bitcoin e criptografia da Europa.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. ACESSO LIVRE.

- CryptoHawk. Radar Altcoin. Teste grátis.

- Fonte: https://blog.comodo.com/pc-security/new-maze-attack-adds-threat-of-data-publication-to-existing-ransomware-model/

- "

- 11

- 2020

- a

- Sobre

- acelerar

- Acesso

- acessando

- endereços

- algoritmo

- algoritmos

- Todos os Produtos

- análise

- analítica

- api

- Áustria

- autores

- backups

- barreiras

- antes

- ser

- abaixo

- Bloquear

- Blog

- Empréstimo

- violação

- violações

- construir

- Prédio

- negócios

- acusações

- reivindicações

- mais próximo

- código

- Comunicação

- Empresas

- Empresa

- Empresa

- concorrentes

- computador

- Coneções

- Contacto

- contém

- conteúdo

- crio

- cria

- Criar

- criadores

- Criminal

- cibernético

- cíber segurança

- dados,

- dia

- decidido

- decisão

- dedicado

- Demanda

- área de trabalho

- detalhado

- detalhes

- desenvolvedores

- Desenvolvimento

- Ecrã

- distribuído

- distribuição

- duplo

- distância

- despejar

- Cedo

- Eficaz

- encorajar

- criptografia

- evolução

- existente

- especialista

- especialistas

- Explorar

- extensões

- Rosto

- fallout

- família

- Perguntas frequentes

- fbi

- pés

- financeiro

- Instituições financeiras

- descoberta

- Primeiro nome

- seguinte

- formulário

- Gratuito

- da

- obtendo

- maior

- Grupo

- Do grupo

- hackers

- aconteceu

- trabalho duro

- ajudar

- Esconder

- altamente

- esperança

- hospitais

- Como funciona o dobrador de carta de canal

- Como Negociar

- HTTPS

- identificar

- imagem

- inclui

- de treinadores em Entrevista Motivacional

- INFORMAÇÕES

- instituições

- Internet

- Internet Security

- inventário

- IP

- Endereços IP

- IT

- conhecido

- mais recente

- Leis

- Biblioteca

- Provável

- Lista

- listas

- viver

- trancado

- olhar

- máquina

- Corrente principal

- fazer

- Fazendo

- malwares

- gerenciados

- Marketing

- Importância

- significa

- mensagens

- mensagens

- poder

- Missão

- modelo

- mais

- a maioria

- Natureza

- Nem

- Nederland

- notícias

- Notas

- Oferece

- operação

- Operações

- Opção

- ordem

- organizações

- Outros

- pago

- particularmente

- senhas

- Pagar

- pagamento

- pagamentos

- fotografia

- Polônia

- pobre

- possível

- presença

- presentes

- bastante

- preço

- processo

- prova

- proteção

- público

- publicações

- publicar

- Resgate

- ransomware

- Ataque de Ransomware

- realizado

- Recuperar

- regulamentos

- liberar

- liberado

- reputação

- requerer

- pesquisa

- pesquisadores

- Risco

- Rota

- corrida

- Rússia

- vendas

- poupança

- Peneira

- segurança

- sentido

- grave

- conjunto

- mostrando

- local

- situação

- So

- vendido

- sólido

- alguns

- sofisticado

- Etapa

- estabelecido

- transmitir canais

- força

- mais forte,

- estilo

- ajuda

- .

- Target

- Profissionais

- equipes

- técnicas

- conta

- teste

- A

- ameaças

- três

- Através da

- tempo

- vezes

- topo

- 5 topo

- pista

- tradicional

- Peru

- destravar

- usar

- Avaliação

- vário

- versão

- vítimas

- web

- Site

- O Quê

- QUEM

- sem

- Atividades:

- trabalho

- mundo