Um grupo de ameaças anteriormente associado ao famoso cavalo de Troia de acesso remoto (RAT) ShadowPad foi observado usando versões antigas e desatualizadas de pacotes de software populares para carregar malware em sistemas pertencentes a diversas organizações governamentais e de defesa na Ásia.

O motivo para usar versões desatualizadas de software legítimo é porque elas permitem que os invasores usem um método conhecido chamado sideload de biblioteca de vínculo dinâmico (DLL) para executar suas cargas maliciosas em um sistema de destino. A maioria das versões atuais dos mesmos produtos protege contra o vetor de ataque, que basicamente envolve adversários disfarçando um arquivo DLL malicioso como legítimo e colocando-o em um diretório onde o aplicativo carregaria e executaria automaticamente o arquivo.

Pesquisadores da equipe Symantec Threat Hunter da Broadcom Software observaram o bloco de sombragrupo de ameaças relacionadas usando a tática em uma campanha de espionagem cibernética. Até agora, os alvos do grupo incluíam o gabinete de um primeiro-ministro, organizações governamentais ligadas ao sector financeiro, empresas estatais de defesa e aeroespaciais e empresas estatais de telecomunicações, TI e meios de comunicação social. A análise do fornecedor de segurança mostrou que a campanha está em andamento pelo menos desde o início de 2021, com a inteligência sendo o foco principal.

Uma tática de ataque cibernético bem conhecida, mas bem-sucedida

"O uso de aplicativos legítimos para facilitar o carregamento lateral de DLL parece ser uma tendência crescente entre os agentes de espionagem que operam na região”, disse a Symantec em um relatório esta semana. É uma tática atraente porque as ferramentas antimalware muitas vezes não detectam a atividade maliciosa porque os invasores usaram aplicativos antigos para carregamento lateral.

“Além da idade dos pedidos, o outro ponto em comum é que todos eram nomes relativamente conhecidos e, portanto, podem parecer inócuos.” diz Alan Neville, analista de inteligência de ameaças da equipe de caçadores de ameaças da Symantec.

O fato de o grupo por trás da atual campanha na Ásia estar usando a tática, apesar de ser bem compreendida, sugere que a técnica está rendendo algum sucesso, disse a Symantec.

Neville diz que sua empresa não observou recentemente que agentes de ameaças usaram essa tática nos EUA ou em outro lugar. “A técnica é usada principalmente por invasores com foco em organizações asiáticas”, acrescenta.

Neville diz que na maioria dos ataques da campanha mais recente, os agentes de ameaças usaram o utilitário legítimo PsExec do Windows para executando programas em sistemas remotos para realizar o sideload e implantar malware. Em cada caso, os invasores já haviam comprometido anteriormente os sistemas nos quais instalaram os aplicativos antigos e legítimos.

“[Os programas] foram instalados em cada computador comprometido onde os invasores queriam executar malware. Em alguns casos, podem ser vários computadores na mesma rede da vítima”, diz Neville. Em outros casos, a Symantec também os observou implantando vários aplicativos legítimos em uma única máquina para carregar seu malware, acrescenta.

“Eles usaram uma grande variedade de software, incluindo software de segurança, software gráfico e navegadores da Web”, observa ele. Em alguns casos, os pesquisadores da Symantec também observaram o invasor usando arquivos de sistema legítimos do sistema operacional legado Windows XP para permitir o ataque.

Logdatter, variedade de cargas maliciosas

Uma das cargas maliciosas é um novo ladrão de informações chamado Logdatter, que permite aos invasores registrar pressionamentos de teclas, fazer capturas de tela, consultar bancos de dados SQL, injetar código arbitrário e baixar arquivos, entre outras coisas. Outras cargas úteis que o ator da ameaça está usando em sua campanha asiática incluem um Trojan baseado em PlugX, dois RATs chamados Trochilus e Quasar e várias ferramentas legítimas de dupla utilização. Isso inclui Ladon, uma estrutura de teste de penetração, FScan e NBTscan para varredura de ambientes de vítimas.

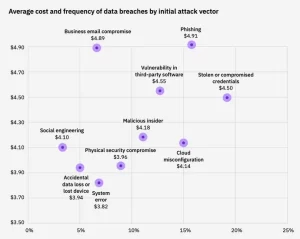

Neville diz que a Symantec não conseguiu determinar com certeza como os agentes da ameaça podem obter acesso inicial ao ambiente alvo. Mas o phishing e o direcionamento de oportunidades de sistemas não corrigidos são vetores prováveis.

“Alternativamente, um ataque à cadeia de fornecimento de software não está fora da alçada desses invasores, pois os atores com acesso ao ShadowPad estão conhecido por ter lançado ataques à cadeia de abastecimento no passado”, observa Neville. Depois que os agentes da ameaça obtêm acesso a um ambiente, eles tendem a usar uma variedade de ferramentas de verificação, como NBTScan, TCPing, FastReverseProxy e Fscan, para procurar outros sistemas como alvo.

Para se defenderem contra esses tipos de ataques, as organizações precisam implementar mecanismos de auditoria e controle de quais softwares podem estar em execução na sua rede. Eles também devem considerar a implementação de uma política que permita apenas a execução de aplicativos na lista de permissões no ambiente e priorizar a correção de vulnerabilidades em aplicativos voltados ao público.

“Também recomendamos tomar medidas imediatas para limpar máquinas que apresentem quaisquer indicadores de comprometimento”, aconselha Neville, “… incluindo credenciais de ciclismo e seguindo o processo interno de sua própria organização para realizar uma investigação completa”.

- blockchain

- carteiras de criptomoeda

- cryptoexchange

- cíber segurança

- cibercriminosos

- Cíber segurança

- Leitura escura

- Departamento de Segurança Interna

- carteiras digitais

- firewall

- Kaspersky

- malwares

- Mcafee

- NexBLOC

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- VPN

- a segurança do website