Tempo de leitura: 3 minutos

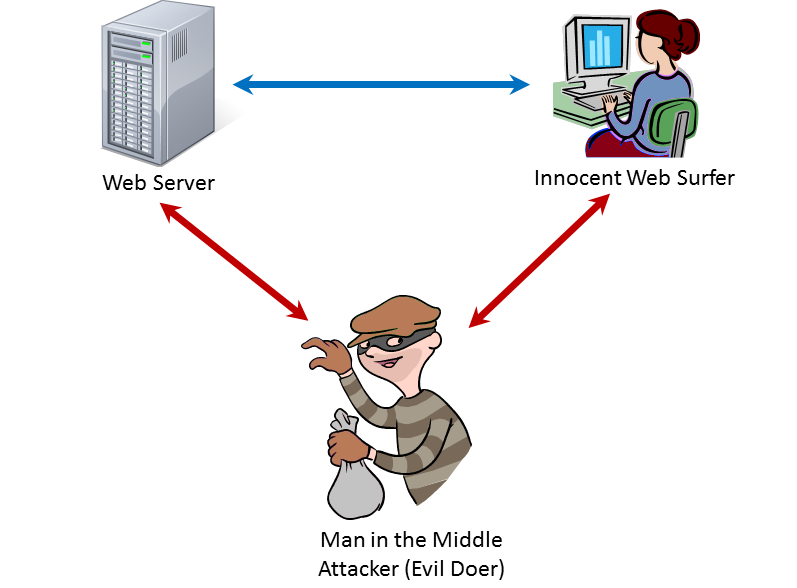

Quando você era criança, presumindo que realmente cresceu, você já jogou o jogo “Man in the Middle”? É aí que dois jogadores jogam uma partida de recepção com uma bola grande, mas devem jogá-la por cima da cabeça de um terceiro jogador no meio. O jogador do meio ganha o jogo se conseguir interceptar a bola.

Quando você era criança, presumindo que realmente cresceu, você já jogou o jogo “Man in the Middle”? É aí que dois jogadores jogam uma partida de recepção com uma bola grande, mas devem jogá-la por cima da cabeça de um terceiro jogador no meio. O jogador do meio ganha o jogo se conseguir interceptar a bola.

Em segurança de rede, um “Ataque de homem no meio”Refere-se a um hacker que é capaz de se inserir no meio da comunicação entre um sistema cliente e um sistema servidor. Ele engana o cliente fazendo-o pensar que ele é o servidor e o servidor fazendo-o pensar que é o cliente. Se o hacker tiver sucesso, ele ganha e os alvos do ataque perdem. Dependendo de quão nefasto é o invasor, eles podem perder muito tempo.

Os ataques Man in the Middle (MIM) podem ser usados para monitorar o tráfego de rede para roubar dados valiosos ou credenciais de segurança, como IDs e senhas. Ele pode ser usado para gerar um ataque de negação de serviço que retarda ou interrompe a comunicação da rede. Ele pode ser usado para redirecionar um visitante de um site para um site falso como parte de um esquema criminoso. Ele pode ser usado para interceptar arquivos e e-mail. Ele pode ser usado para infectar o cliente e o servidor com um vírus.

Por exemplo, um usuário vai ao site de seu banco para fazer alguns serviços bancários online. No entanto, um ataque de intermediário o redireciona para um site falso que se parece com o do banco. O hacker captura as informações de login e conta do usuário. Ele pode processar as transações do usuário de forma que ele não saiba que algo está errado, até que descubra sua conta invadida posteriormente pelo hacker.

A comunicação pela Web é uma preocupação particular porque o protocolo de transferência de hipertexto (HTTP) usa mensagens de texto ASCII transferidas de forma assíncrona. O HTTP não estabelece uma conexão contínua necessária para a segurança. Com o http, é relativamente simples para um hacker interceptar, ler e modificar mensagens. Antes que a Internet pudesse ser comercializada em 1994, precisava haver uma maneira de criar conexões seguras com mensagens criptografadas.

A Netscape criou dessa forma com o protocolo Secure Socket Layer (SSL), que funciona em conjunto com HTTP para fornecer conexões criptografadas seguras na Internet. Eu nunca forneceria informações pessoais em um site a menos que visse https na linha de endereço! No entanto, a estratégia de criptografia usada por SSL pode deixar uma abertura para um ataque MIM. O navegador envia uma mensagem ao servidor da web para iniciar o processo e o servidor responde com as informações para criar a conexão segura em um arquivo denominado certificado. Inclui um valor denominado “chave” que o navegador precisa para criptografar suas mensagens para o servidor. Se um hacker puder criar um processo MIM, ele pode substituir sua própria chave pelo servidor da web. Ele pode então ler e editar as mensagens do navegador. Ele pode fazer o mesmo com as mensagens do servidor.

Agora, aqui está a parte realmente assustadora. Tutoriais sobre como criar um MIM estão em toda a internet, incluindo vídeos do YouTube. Se isso não bastasse, existem ferramentas disponíveis na web que irão automatizar e simplificar o processo de criação de um MIM. Como podem os poderes instituídos permitir que isso aconteça? Além de uma pequena coisa chamada Primeira Emenda, existem usos legítimos para o MIM. As empresas têm permissão para monitorar o uso dos recursos da empresa pelos funcionários. Eles usam o MIM para observar o que os funcionários estão fazendo e para ler seus e-mails. Parece um pouco assustador, mas os funcionários costumam abusar de seus privilégios e os empregadores têm o direito de saber.

Felizmente, outro recurso foi integrado ao SSL para lidar com este problema. Um certificado SSL inclui um campo para uma “assinatura”. A assinatura é o nome de uma parte que verificou que o certificado se origina do site com o qual está tentando se comunicar. Um processo MIM ainda pode ser bem-sucedido se o certificado tiver sido revogado ou for “autoassinado”. Um certificado autoassinado é assinado pelo próprio site.

No entanto, se o certificado for assinado por um terceiro chamado Autoridade de Certificação (CA), o navegador terá a garantia de que o certificado foi de fato emitido para o proprietário do site.

Problema resolvido? Parcialmente, mas há mais uma coisa a se considerar.

Existem diferentes níveis de garantia fornecidos por uma CA. Para transações importantes, especialmente transações financeiras, você deseja que os usuários do seu site tenham a garantia de que você é uma operação contínua legítima. Para isso, você deve obter um Validação Avançada (EV) SSL o mais alto nível de garantia fornecido.

Com o EV da Comodo, você e todos os visitantes de um site podem ficar de olho no “Man in the Middle” !.

COMECE O TESTE GRÁTIS OBTENHA SEU SCORECARD DE SEGURANÇA INSTANTÂNEO GRATUITAMENTE

- blockchain

- Coingenius

- carteiras de criptomoeda

- cryptoexchange

- cíber segurança

- cibercriminosos

- Cíber segurança

- Comodo de segurança cibernética

- Departamento de Segurança Interna

- carteiras digitais

- e-commerce,

- firewall

- Kaspersky

- malwares

- Mcafee

- NexBLOC

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- VPN

- a segurança do website

- zefirnet