O grupo por trás de um sofisticado Trojan de acesso remoto, SilverRAT, tem ligações com a Turquia e a Síria e planeja lançar uma versão atualizada da ferramenta para permitir o controle de sistemas Windows e dispositivos Android comprometidos.

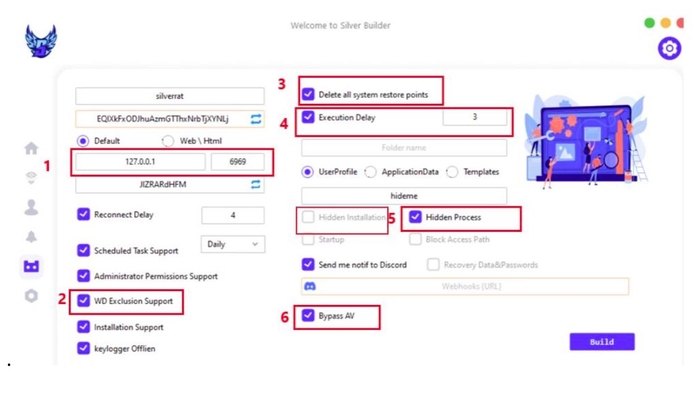

De acordo com uma análise de ameaças publicada em 3 de janeiro, o SilverRAT v1 – que atualmente funciona apenas em sistemas Windows – permite a criação de malware para ataques de keylogging e ransomware e inclui recursos destrutivos, como a capacidade de excluir pontos de restauração do sistema, pesquisadores de Cyfirma com sede em Singapura afirmou em sua análise.

SilverRAT Builder permite vários recursos

SilverRAT mostra que os grupos cibercriminosos da região estão se tornando mais sofisticados, de acordo com a análise da Cyfirma. A primeira versão do SilverRAT, cujo código-fonte foi vazado por atores desconhecidos em outubro, consiste em um construtor que permite ao usuário construir um Trojan de acesso remoto com recursos específicos.

Os recursos mais interessantes, de acordo com a análise da Cyfirma, incluem o uso de um endereço IP ou página da web para comando e controle, desvios para software antivírus, a capacidade de apagar pontos de restauração do sistema e a execução atrasada de cargas úteis.

Pelo menos dois atores de ameaças – um usando o identificador “Dangerous silver” e um segundo usando “Monstermc” – são os desenvolvedores por trás do SilverRAT e de um programa anterior, S500 RAT, de acordo com a análise da Cyfirma. Os hackers operam no Telegram e por meio de fóruns on-line onde vendem malware como serviço, distribuem RATs crackeados de outros desenvolvedores e oferecem uma variedade de outros serviços. Além disso, eles têm um blog e um site chamado Árabe Anônimo.

“Há duas pessoas gerenciando o SilverRAT”, diz Rajhans Patel, pesquisador de ameaças da Cyfirma. “Conseguimos reunir evidências fotográficas de um dos desenvolvedores.”

Começando nos fóruns

O grupo por trás do malware, apelidado de Árabe Anônimo, atua em fóruns do Oriente Médio, como o Turkhackteam, 1877, e em pelo menos um fórum russo.

Além do desenvolvimento do SilverRAT, os desenvolvedores do grupo oferecem ataques distribuídos de negação de serviço (DDoS) sob demanda, diz Koushik Pal, pesquisador de ameaças da equipe Cyfirma Research.

“Observamos alguma atividade do Anonymous Arabic desde o final de novembro de 2023”, diz ele. “Eles são conhecidos por usar uma botnet anunciada no Telegram conhecida como ‘BossNet’ para conduzir ataques DDOS em grandes entidades.”

Embora o cenário de ameaças no Médio Oriente tenha sido dominado por grupos de hackers geridos e patrocinados pelo Estado no Irão e em Israel, grupos locais como o Anonymous Arabic continuam a dominar os mercados do crime cibernético. O desenvolvimento contínuo de ferramentas como o SilverRAT destaca a natureza dinâmica dos mercados clandestinos na região.

O painel SilverRAT para construção de trojans. Fonte: Cifirma

Os grupos de hackers no Oriente Médio tendem a ser bastante variados, diz Sarah Jones, analista de pesquisa de inteligência contra ameaças cibernéticas na empresa gerenciada de detecção e resposta Critical Start, que alertou que grupos de hackers individuais estão em constante evolução e generalizar suas características pode ser problemático.

“O nível de sofisticação técnica varia muito entre os grupos no Médio Oriente”, diz ela. “Alguns intervenientes apoiados pelo Estado possuem capacidades avançadas, enquanto outros dependem de ferramentas e técnicas mais simples.”

Uma porta de entrada para hacks de jogos

Dos membros identificados do grupo Árabe Anônimo, pelo menos um é um ex-hacker de jogos, de acordo com dados coletados por pesquisadores da Cyfirma, incluindo o perfil do Facebook, o canal do YouTube e postagens nas redes sociais de um dos hackers – um homem em tem cerca de 20 anos e mora em Damasco, na Síria, e começou a hackear quando era adolescente.

O perfil dos jovens hackers que se esforçam para encontrar explorações para jogos transcende a comunidade de hackers no Oriente Médio. Adolescentes que iniciam suas carreiras de hackers criando hacks de jogos ou lançando ataques de negação de serviço contra sistemas de jogos se tornaram uma tendência. Arion Kurtaj, membro do o grupo Lapsus$, começou como hacker do Minecraft e mais tarde passou a hackear alvos como Microsoft, Nvidia e a fabricante de jogos Rockstar.

“Podemos ver uma tendência semelhante com o desenvolvedor do SilverRAT”, diz Rajhans Patel, pesquisador de ameaças da Cyfirma, acrescentando na análise de ameaças: “A análise das postagens anteriores do desenvolvedor revela um histórico de oferta de vários jogos de tiro em primeira pessoa (FPS). hacks e mods.”

O Conselho de Revisão de Segurança Cibernética (CSRB) do Departamento de Segurança Interna dos EUA, que realiza análises post-mortem dos principais hacks, identificou o fluxo contínuo de hackers juvenis para empresas cibercriminosas como um perigo existencial. Os governos e as organizações privadas devem implementar programas holísticos para redirecionar os jovens para longe do crime cibernético, concluiu o CSRB em sua análise do sucesso do grupo Lapsus$ no ataque a “algumas das empresas com mais recursos e mais bem defendidas do mundo”.

No entanto, jovens programadores e adolescentes conhecedores de tecnologia muitas vezes também encontram outras maneiras de entrar no grupo de criminosos cibernéticos, diz Jones, da Critical Start.

“Os hackers, como qualquer grupo populacional, são indivíduos diversos com motivações, habilidades e abordagens variadas”, diz ela. “Embora alguns hackers possam começar com hacks de jogos e migrar para ferramentas e técnicas mais sérias, muitas vezes descobrimos que os cibercriminosos tendem a ter como alvo indústrias e países com defesas cibernéticas mais fracas.”

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :tem

- :é

- :onde

- 2023

- 7

- a

- habilidade

- Capaz

- Acesso

- Segundo

- ativo

- atividade

- atores

- acrescentando

- Adição

- endereço

- avançado

- contra

- permitir

- permite

- entre

- an

- análise

- analista

- e

- andróide

- Anônimo

- antivirus

- qualquer

- se aproxima

- árabe

- SOMOS

- AS

- At

- Atacante

- Ataques

- longe

- BE

- tornam-se

- tornando-se

- sido

- atrás

- ser

- Blog

- borda

- ambos

- Botnet

- construtor

- Prédio

- by

- chamado

- CAN

- capacidades

- carreiras

- Canal

- características

- código

- comunidade

- Empresas

- Comprometido

- Conduzir

- conduz

- consiste

- constantemente

- construir

- continuar

- continuar

- ao controle

- países

- rachado

- Criar

- crítico

- CSRB

- Atualmente

- Cortar

- cibernético

- cibercrime

- CIBERCRIMINAL

- cibercriminosos

- PERIGO

- Perigoso

- painel de instrumentos

- dados,

- DDoS

- Atrasado

- Demanda

- Departamento

- Departamento de Segurança Interna

- Detecção

- Developer

- desenvolvedores

- Desenvolvimento

- Dispositivos/Instrumentos

- distribuir

- distribuído

- diferente

- Dominar

- dominado

- apelidado

- dinâmico

- Cedo

- Leste

- oriental

- ou

- empresas

- entidades

- evidência

- evolução

- execução

- existencial

- façanhas

- Funcionalidades

- Encontre

- descoberta

- Empresa

- Primeiro nome

- Escolha

- Antigo

- Fórum

- fóruns

- encontrado

- fps

- da

- jogo

- Games

- jogos

- porta de entrada

- reunir

- colhido

- Governos

- grandemente

- Grupo

- Do grupo

- cabouqueiro

- hackers

- hacker

- hacks

- manipular

- Ter

- he

- Destaques

- sua

- história

- holística

- pátria

- Segurança Interna

- HTTPS

- identificado

- imagem

- in

- incluir

- inclui

- Incluindo

- Individual

- indivíduos

- indústrias

- Inteligência

- interessante

- para dentro

- IP

- Endereço IP

- Irão

- Israel

- Jan

- jones

- jpg

- conhecido

- paisagem

- grande

- Atrasado

- mais tarde

- de lançamento

- mínimo

- Nível

- como

- Links

- Vidas

- principal

- fabricante

- malwares

- homem

- gerenciados

- gestão

- Mercados

- Posso..

- membro

- Membros

- Microsoft

- Coração

- Médio Oriente

- Minecraft

- mais

- a maioria

- motivações

- mover

- movido

- Natureza

- Novembro

- Nvidia

- Outubro

- of

- oferecer

- oferecendo treinamento para distância

- frequentemente

- on

- ONE

- contínuo

- online

- só

- operar

- or

- organizações

- Outros

- Outros

- Fora

- Acima de

- Pessoas

- oleoduto

- Lugar

- planos

- platão

- Inteligência de Dados Platão

- PlatãoData

- pontos

- população

- possuir

- POSTAGENS

- anterior

- privado

- problemático

- Perfil

- Agenda

- Programadores

- Programas

- publicado

- colocar

- bastante

- ransomware

- Ataques de Ransomware

- RAT

- redirecionar

- região

- liberar

- depender

- remoto

- acesso remoto

- pesquisa

- investigador

- pesquisadores

- resposta

- restaurar

- revela

- rever

- revendo

- Rockstar

- russo

- s

- Segurança

- diz

- Segundo

- segurança

- Vejo

- vender

- grave

- Serviços

- ela

- atirador

- rede de apoio social

- Shows

- Prata

- semelhante

- mais simples

- desde

- Habilidades

- Software

- alguns

- sofisticado

- sofisticação

- fonte

- código fonte

- específico

- começo

- começado

- Comece

- sucesso

- tal

- Síria

- .

- sistemas

- Target

- tem como alvo

- Profissionais

- Dados Técnicos:

- técnicas

- adolescente

- adolescentes

- Telegram

- Tender

- que

- A

- o mundo

- deles

- Lá.

- deles

- ameaça

- atores de ameaças

- Através da

- para

- ferramenta

- ferramentas

- transcende

- Trend

- troiano

- Peru

- dois

- subterrâneo

- desconhecido

- Atualizada

- us

- Utilizador

- utilização

- v1

- variado

- variedade

- vário

- versão

- foi

- maneiras

- we

- mais fraco

- Site

- BEM

- qual

- enquanto

- QUEM

- de quem

- Windows

- de

- trabalho

- mundo

- jovem

- Youtube

- zefirnet