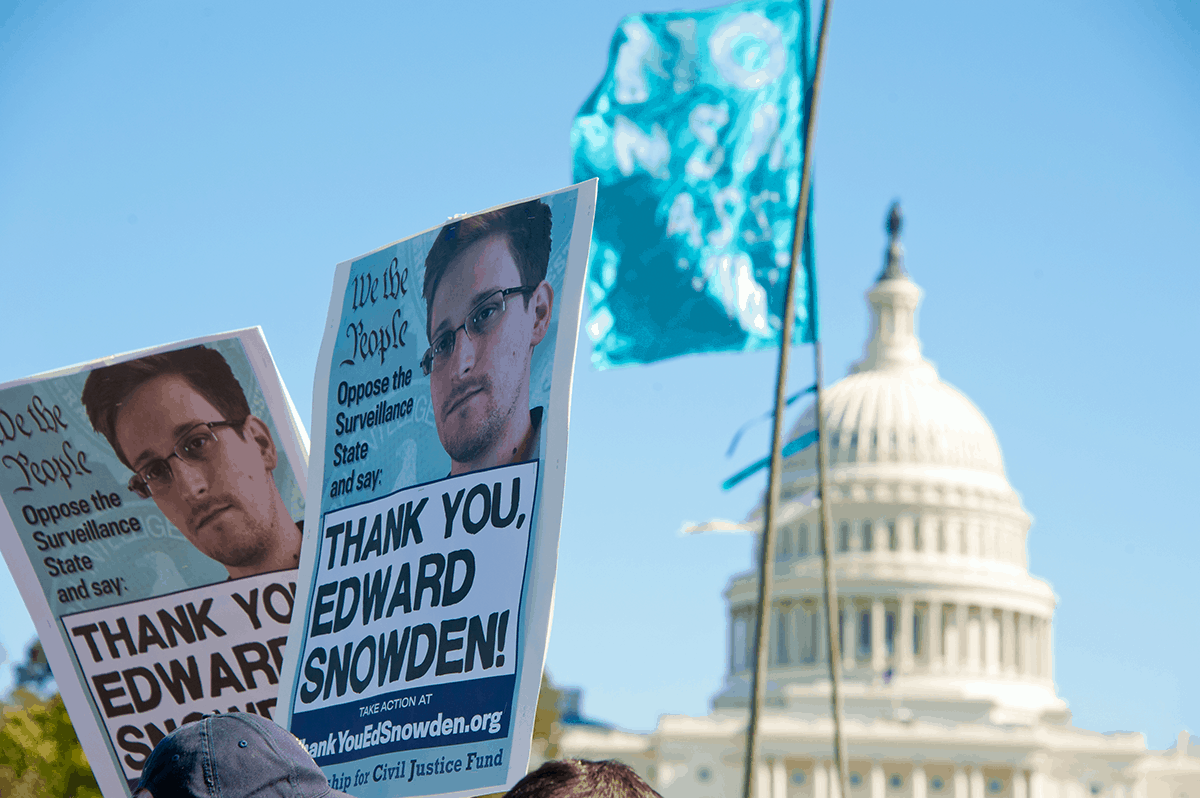

Quando 2013 começou, o público em geral não tinha ideia de quem era Edward Joseph Snowden, mas no final do ano, todos sabiam seu nome. Snowden, um ex-funcionário da CIA que passou um tempo trabalhando com a NSA, decidiu compartilhar informação altamente classificada com vários jornalistas importantes, que então quebraram o notícias Para o mundo.

Não é exagero dizer que as surpreendentes revelações de Snowden mudaram o mundo como o conhecemos, lançando luz sobre as agências e sistemas de inteligência em todo o mundo e fazendo inúmeras pessoas pensarem muito sobre sua própria privacidade, anonimato e segurança.

“Tínhamos um Pearl Harbor cibernético. Seu nome era Edward Snowden. ” - Ashton Carter, ex-secretário de Defesa

Incontáveis histórias foram escritos, e debates têm acontecido desde que o vazamento começou, e todos têm sua opinião sobre Snowden e as informações incríveis que ele compartilhou com o mundo. Suas ações levaram até mesmo ao desenvolvimento do Lei da Liberdade dos EUA, que foi projetado para limitar a quantidade e o tipo de dados que podem ser monitorados e registrados.

No entanto, a verdade, como revelaram as fugas de informação de Snowden, é que há muita espionagem e recolha secreta de dados a acontecer nos bastidores das nossas vidas. Provavelmente ainda há muitas coisas que nem sabemos, mas as informações de Snowden ajudaram a revelar tudo. Aqui estão alguns detalhes de algumas das maiores e mais importantes revelações que ele compartilhou.

A NSA pode exigir registros de chamadas e dados de empresas de telefonia

Na verdade, esse foi um dos primeiras histórias importantes para sair na esteira dos vazamentos de Snowden, mas ainda é um dos mais importantes. A história inicial mostrou que a Verizon, uma das maiores companhias telefônicas ao redor, foi forçada a fornecer à NSA dados e registros de quase todos os seus clientes.

Mais tarde, vimos que a Verizon não era a única empresa envolvido nesse tipo de coisa. Outras grandes empresas telefônicas, como Sprint e AT&T, também entregavam registros telefônicos e informações à agência de inteligência, sem que os clientes tivessem a menor ideia do que estava acontecendo.

Esta revelação foi enorme e gerou um debate significativo na época, com muitos desses debates ainda em curso até hoje. Então presidente Barack Obama anunciou planos para revisar os programas de coleta de dados da NSA, o que levaria ao desenvolvimento da Lei de Liberdade dos EUA.

Desencadeando uma onda de preocupações com a privacidade

“Quando você desiste de sua privacidade, você desiste de seu poder.” - Thor Benson, jornalista

O primeiro grande vazamento de Snowden também teve um grande efeito nas opiniões públicas sobre vigilância e privacidade. Antes disso, muitas pessoas riam da ideia da NSA espionando suas ligações e pegando seus dados pelas costas.

Toda a noção parecia algo saído de uma teoria da conspiração, mas os vazamentos de Snowden provaram que era muito real. A partir daí, o público começou a colocar mais foco na proteção de sua privacidade móvel de todas as formas possíveis, bem como a pensar mais profundamente sobre a privacidade e o anonimato online através do uso crescente de VPNs.

O poder dos smurfs

Mantendo o tema do telefone, os vazamentos de Snowden também nos ensinaram que o GCHQ, que é essencialmente a versão britânica da NSA, tem a terrível capacidade de controlar os telefones das pessoas, mesmo quando estão desligados. Para fazer isso, eles fazem uso de um série de ferramentas com o nome de Smurfs, os pequenos personagens de desenhos animados azuis criados pela primeira vez em uma antiga série de quadrinhos belga.

Os Smurfs e o que eles fazem

“Chegará um momento em que não será mais 'Eles estão me espionando pelo telefone'. Eventualmente, será 'Meu telefone está me espionando' ”. - Philip K. Dick, Autor

Snowden revelou que o GCHQ tinha uma lista completa de ferramentas Smurf, cada uma com seu uso e propósito. aqui estão alguns exemplos:

- Smurf sonhador - Tem a capacidade de ligar ou desligar telefones remotamente

- Smurf intrometido – Tem a capacidade de usar o microfone do telefone para ouvir conversas e ruídos na área local

- Rastreador smurf – Tem a capacidade de rastrear com precisão sua posição

- Smurf Paranóico - Funciona para ocultar as atividades dos outros Smurfs para evitar a detecção

Como podemos ver, o poder desses 'Smurfs' é bastante assustador. Naturalmente, essas ferramentas e programas de software são projetados apenas para serem usados contra criminosos e suspeitos de terrorismo, mas o próprio fato de tal tecnologia existir foi suficiente para causar um arrepio na espinha de muitos membros do público em geral.

PRISM

“O governo não quer que nenhum sistema de transmissão de informações permaneça ininterrupto, a menos que esteja sob seu próprio controle”. - Isaac Asimov, Contos dos Viúvos Negros

De longe, uma das revelações mais assustadoras para o público americano foi a existência de PRISM. PRISM era o codinome dado a um programa da NSA no qual a agência podia efetivamente exigir dados de grandes empresas de tecnologia e internet como Google, Facebook e Apple.

PRISM, descobriu-se, tem sido um importante fonte de inteligência para os relatórios da NSA, e foi uma coisa terrível para o público em geral saber. As pessoas responderam, no entanto, através de protestos, debates e manifestações, bem como encorajando-se mutuamente a começarem a concentrar-se mais fortemente na protegendo a privacidade e anonimato online.

Os tipos de conteúdo que a NSA poderia coletar incluíam históricos de pesquisa, downloads, e-mails e muito mais. O foco do programa era rastrear possíveis suspeitos de terrorismo, mas o sistema efetivamente permitia que os dados de quase todos os usuários da Internet fossem levados, tornando-se uma grande ameaça à privacidade das pessoas.

A NSA pode interceptar pacotes antes que cheguem à sua casa

Um surpreendente Denunciar publicado no jornal alemão 'Der Spiegel' revelou que a NSA tem uma lista completa de sistemas e métodos de vigilância assustadores para manter os olhos em todos os lugares e espionar as pessoas sem que elas percebam.

O relatório mostrou que a NSA foi capaz de interceptar as entregas de pacotes que estavam a caminho da casa de uma pessoa. De lá, os agentes de inteligência poderiam abrir os pacotes e ver o que havia dentro, além de adicionar suas próprias ferramentas de espionagem e programas de software.

Dessa forma, eles poderiam localizar efetivamente pacotes que estavam entrando nas casas dos suspeitos, adicionar bugs e rastros aos itens dentro e monitorar para que o suspeito estava usando o equipamento e o que estava acontecendo atrás de portas fechadas.

O Catálogo ANT

O relatório do Der Spiegel continuou destacando algumas das ferramentas que poderiam ser usadas, comparando a lista a um 'catálogo de pedidos pelo correio'. As ferramentas foram todas agrupadas sob a sigla ANT, que significa Tecnologia de Rede Avançada. Cada ferramenta tem seu próprio codinome e lista de produtos no 'catálogo', que descreve suas funções e usos.

Exemplos de ferramenta ANT:

- SURLYSPAWN - Capaz de registrar as teclas digitadas em um computador e transmiti-las sem fio, mesmo quando o computador não está conectado à internet

- CANDIGRAMA - Capaz de imitar uma torre de telefone celular GSM para monitorar as comunicações celulares

- FIREWALK - Projetada para se parecer com uma tomada comum de internet RJ45, esta ferramenta pode injetar e monitorar dados do dispositivo através de ondas de rádio

- MONKEYCALENDAR - Capaz de transmitir geolocalização de um telefone celular por meio de uma mensagem de texto secreta

- ALGODÃO - Projetadas para se parecerem com conectores USB e Ethernet, essas ferramentas podem invadir computadores e fornecer acesso remoto

Novamente, assim como as ferramentas Smurf usadas pelo GCHQ no Reino Unido, essas ferramentas e equipamentos de espionagem chamados de códigos eram muito assustadores para muitas pessoas, pois provavam que os agentes da NSA tinham acesso a equipamentos que poderiam tornar a vigilância incrivelmente fácil para eles e quase totalmente indetectável para seus alvos.

A NSA pode até hackear gigantes da tecnologia

An artigo in The Washington Post afirmou que a NSA havia realmente invadido centros de dados de grandes gigantes da tecnologia Google e Yahoo para monitorar as comunicações e o tráfego nesses centros.

Esta foi uma revelação particularmente assustadora para o público em geral, pois provou que quase não havia limites para o que as ferramentas de espionagem da NSA eram capazes. Se até mesmo as maiores empresas de internet do planeta pudessem ser hackeadas com tanta facilidade aparente, alguém estaria realmente seguro?

Também foi chocante para as pessoas ver que a NSA estava preparada para usar sua riqueza de ferramentas de hacking contra grandes empresas americanas. Google e Yahoo divulgaram declarações negando qualquer conhecimento da vigilância e expressando seu choque e consternação, inclusive com o Yahoo tomando ação para criptografar suas conexões.

A ex-CEO do Yahoo, Marissa Meyer, afirmou que o Yahoo não forneceria à NSA nenhum acesso aos seus centros de dados como nunca antes. Isso ajudou a tranquilizar muitos membros do público e usuários da Internet em geral, mas muitas pessoas ainda se preocupavam com o fato de que as grandes empresas estavam fazendo negócios duvidosos pelas costas.

NSA da Grã-Bretanha espiona conexões de fibra óptica em todo o mundo

O GCHQ, equivalente da NSA da Grã-Bretanha, também foi revelado para usar várias ferramentas de vigilância para hackear cabos de fibra ótica e conexões em todo o mundo. Tudo isso é feito sob o nome de código 'Tempora, 'que é um sistema de vigilância em funcionamento desde 2011.

Esta . envolveu essencialmente o GCHQ colocando interceptores em várias centenas de cabos de fibra ótica entrando e saindo do Reino Unido. Esses interceptores poderiam apreender dados diretamente dos cabos, com agentes de inteligência então observando de perto e analisando esses dados para qualquer coisa que eles considerassem interessante ou digna de investigação posterior.

De acordo com os vazamentos de Snowden, as informações coletadas pelo GCHQ via Tempora também poderiam ser compartilhadas com a NSA, com centenas de milhares de empreiteiros da NSA sendo capazes de examinar esses dados.

A NSA coleta listas de contatos

“Nunca houve um momento na história da humanidade em que tantas pessoas carregassem rotineiramente dispositivos de gravação e vigilância.” - Steven Magee, autor

Parte da vigilância da NSA e medidas anti-terrorismo também incluem o coleção de incontáveis listas de e-mail e contatos de usuários de internet e smartphones. Os vazamentos de Snowden mostraram que até 250 milhões dessas listas de contato podiam ser coletadas a cada ano.

É importante notar que este sistema foi usado apenas no exterior e destinado a cidadãos não americanos, mas o fato da questão é que, quando literalmente centenas de milhares dessas listas estão sendo coletadas em todo o mundo, muitos americanos também acontecem ao viajar para outros lugares, é inevitável que seus dados também estejam em risco.

Informante sem limites provou que a NSA espionava americanos

Informante sem limites (ou BOUNDLESSINFORMANT) é o nome de código dado a uma ferramenta de análise de big data usada pela NSA. Essa ferramenta basicamente rastreia todos os metadados coletados pela NSA ao redor do mundo e faz uma espécie de 'mapa de calor' desses dados para mostrar de onde vieram e quais países são visados com mais frequência.

A ferramenta mostrou que bilhões Várias informações estavam sendo coletadas a cada mês e também mostrava que vários bilhões de informações estavam sendo retiradas de cidadãos dos Estados Unidos. Isso apesar do fato de que a NSA tinha especificamente estabelecido ao Congresso que não reuniu dados sobre milhões de cidadãos americanos e nem mesmo teve a capacidade de fazê-lo.

XKeyScore permite que a NSA rastreie a atividade online de qualquer pessoa

“Você pode ler o e-mail de qualquer pessoa no mundo, de qualquer pessoa para a qual tenha um endereço de e-mail. Qualquer site: você pode observar o tráfego de e para ele. Qualquer computador em que um indivíduo se senta: você pode assisti-lo. Qualquer laptop que você está rastreando: você pode acompanhá-lo enquanto ele se move de um lugar para outro em todo o mundo. É um balcão único para acesso às informações da NSA. ”

É assim que Edward Snowden descreve o poder de XKeyScore, que é talvez a ferramenta de espionagem na Internet mais poderosa da NSA de todas. Também conhecido como XKS, este sistema de computador é projetado para pesquisar e analisar dados da Internet de usuários em todo o mundo, e grandes quantidades desses dados são coletados todos os dias.

Além do mais, todos esses dados podem ser compartilhados com outras agências de inteligência como parte do 'Cinco olhos'e' Quatorze Olhos ' alianças, para que agências como o GCHQ no Reino Unido ou a Sede de Inteligência de Defesa do Japão também possam obter acesso a informações sobre os hábitos de navegação de uma pessoa, histórico de pesquisa e uso geral da Internet.

Lutando contra a vigilância da Internet

Com tantas revelações angustiantes provenientes dos vazamentos de Snowden, especialmente em relação à vigilância da Internet por meio de sistemas como o XKeyScore, muitas pessoas desejam tomar medidas para ficar mais seguras online e manter seus dados privados.

É por isso que estatística estão apresentando um grande salto no número de pessoas que fazem uso de redes privadas virtuais (VPNs). Provedores de VPN como ExpressVPN e NordVPN são essencialmente capazes de criptografar suas conexões de internet e ocultar sua presença online, o que significa que, mesmo que fossem feitas tentativas de rastrear sua atividade, elas não teriam sucesso.

Outras VPNs que vale a pena conferir:

Prós e contras de usar uma VPN

| Prós | Desvantagens |

| Oculte sua presença online e criptografe suas conexões para total anonimato | Taxas de assinatura mensal / anual |

| Fique protegido contra hackers e software malicioso. | As velocidades de conexão às vezes podem variar, dependendo da VPN que você escolher |

| Acesse conteúdo e serviços restritos ou com região bloqueada, como o Netflix | |

| Desfrute de total segurança ao viajar. |

A NSA espiona líderes globais

Vimos que empresas gigantes de tecnologia como Google e Apple não estão protegidas das ferramentas de espionagem da NSA, e o mesmo pode ser dito para Líderes mundiais como presidentes e primeiros-ministros. Muitos documentos dos arquivos de Snowden revelaram que a NSA tem como alvo mais de 120 líderes globais diferentes ao longo dos anos, espionando suas comunicações e realmente ouvindo suas conversas telefônicas.

Exemplos de líderes que foram hackeados:

Gente como o ex-presidente brasileiro Dilma Rousseff, o ex-presidente mexicano Felipe Calderon, e atual chanceler alemão Angela Merkel todos foram vítimas da vigilância da NSA. A NSA foi até capaz de espionar reuniões entre vários líderes mundiais, como os G8 e G20 cimeiras.

O Efeito Knock-On

Este tipo de vigilância não afeta diretamente o membro médio do público em geral, mas as revelações já levaram ao aumento das tensões entre os Estados Unidos e vários outros países ao redor do mundo. Por exemplo, quando Snowden revelou que a NSA tinha sido espionando china, a relação entre os dois países sofreu um grande golpe.

A NSA trabalha ativamente contra a criptografia da Internet

Mais uma vez, podemos ver outra revelação assustadora para os usuários da Internet em todo o mundo, pois os vazamentos de Snowden também revelaram que a NSA tinha equipes de agentes encarregados de quebrar criptografia amplamente usada e medidas de segurança usadas online.

Um documento do GCHQ afirmava: “Na última década, a NSA liderou um esforço agressivo e multifacetado para quebrar as tecnologias de criptografia da Internet amplamente utilizadas ... Vastas quantidades de dados criptografados da Internet que até agora foram descartados agora podem ser explorados ”.

Esse programa da NSA foi apelidado de Bullrun e fez uso de diferentes ferramentas de hacking, como ataques de força bruta, a fim de quebrar os sistemas de criptografia padrão como HTTPS e SSL, que são usados em toda a Internet para sistemas como banco e compras online.

A NSA tem sua própria equipe de hackers "Forças Especiais"

Além de ter uma miríade de ferramentas e sistemas de hacking notavelmente poderosos à sua disposição, a NSA também pode recorrer aos serviços do “Operações de acesso sob medida" equipe. Abreviado para TAO, esta equipe é formada por hackers de elite que podem fazer uso de várias ferramentas (como as vistas no catálogo ANT, acima) para invadir computadores com uma facilidade surpreendente.

Com um arsenal de sistemas e dispositivos de hacking para escolher, a equipe TAO é capaz de invadir computadores, independentemente de estarem online ou offline. A partir daí, eles podem monitorar a localização, a atividade na Internet, as teclas digitadas, as comunicações e muito mais, além de infectar o dispositivo com cavalos de Tróia e outras formas de malware.

Agências de inteligência podem até espionar você através de pássaros furiosos

Pode parecer muito louco para ser verdade, mas os relatórios e vazamentos também afirmam que agências de inteligência como a NSA ou o GCHQ britânico podem realmente fazer uso de falhas no design de certos aplicativos, incluindo jogos para celular populares como Aves com raiva, para espionar usuários de smartphones. Esses aplicativos são apelidados de 'aplicativos com vazamento, 'e há milhões de exemplos por aí.

Basta abrir um jogo simples, o tipo de coisa que milhões de pessoas fazem todos os dias enquanto vão de trem para o trabalho ou fazem uma pausa rápida para o café, você pode fornecer agências de inteligência com dados pessoais como idade, sexo, nome, endereço de e-mail e até mesmo sua localização atual.

Como isso acontece?

Esses 'vazamentos' de informações se devem ao fato de que muitos aplicativos geralmente exigem acesso a algumas de suas informações pessoais para fornecer funcionalidades adicionais, como integração com a mídia social e a capacidade de compartilhar suas pontuações mais altas ou jogar com amigos. Esses aplicativos não estão sendo feitos por especialistas em segurança, então eles podem vir com alguns pequenos furos para serem explorados por agências de inteligência ou hackers mal-intencionados.

Até que ponto as agências de inteligência podem usar aplicativos para obter informações sobre um usuário não está totalmente claro, mas acredita-se que, além de informações básicas e localização atual, os agentes também podem usar aplicativos para aprender sobre seu alinhamento político, orientação sexual, renda, estado civil, nível de educação e muito mais!

Exemplos de aplicativos com vazamento:

- Google Maps

- Flickr

- 7

- Acesso

- Açao Social

- atividades

- Adicional

- agentes

- Todos os Produtos

- americano

- análise

- anunciou

- Anonimato

- app

- Apple

- Aplicativos

- arquivo

- por aí

- AT & T

- Bancário

- bbc

- Big Data

- O maior

- bilhão

- Preto

- Britânico

- erros

- chamada

- Capacidade

- desenho animado

- Chefe executivo

- a verificação

- fechado

- código

- Café

- vinda

- Comunicações

- Empresas

- computadores

- Congresso

- Coneções

- Conspiração

- conversas

- países

- Os criminosos

- Atual

- Clientes

- cibernético

- dados,

- análise de dados

- dia

- Ofertas

- debate

- Defesa

- Entregas

- Demanda

- Desenvolvimento

- Dispositivos/Instrumentos

- DID

- INSTITUCIONAIS

- Educação

- criptografia

- equipamento

- espionagem

- especialistas

- Explorar

- Primeiro nome

- falhas

- Foco

- seguir

- Forbes

- Freedom

- jogo

- Games

- Acessorios

- Geral

- Global

- Governo

- cortar

- hackers

- hacker

- SUA PARTICIPAÇÃO FAZ A DIFERENÇA

- Esconder

- Alta

- Destaques

- história

- Início

- Como funciona o dobrador de carta de canal

- HTTPS

- enorme

- Centenas

- idéia

- Incluindo

- Passiva

- info

- INFORMAÇÕES

- integração

- Inteligência

- Internet

- investigação

- envolvido

- IT

- Japão

- Jornalistas

- laptop

- conduzir

- principal

- vazar

- Vazamentos

- APRENDER

- levou

- Nível

- leve

- Lista

- listagem

- listas

- local

- localização

- longo

- principal

- Fazendo

- malwares

- Mídia

- reuniões

- Membros

- milhão

- Móvel Esteira

- rede

- redes

- notícias

- Noção

- online

- aberto

- ordem

- Outros

- Inspecionar

- Pessoas

- dados pessoais

- telefones

- avião

- jogador

- Abundância

- Popular

- poder

- presidente

- política de privacidade

- privado

- Produto

- Agenda

- Programas

- Protestos

- público

- compras

- Rádio

- registros

- Denunciar

- Relatórios

- recurso

- Risco

- corrida

- seguro

- Pesquisar

- segurança

- Aproveitar

- Série

- Serviços

- Sexo

- Partilhar

- compartilhado

- simples

- smartphones

- Smartphones

- So

- Redes Sociais

- meios de comunicação social

- Software

- espiões

- Sprint

- padrões

- começo

- Unidos

- Status

- tudo incluso

- bem sucedido

- vigilância

- .

- sistemas

- tecnologia

- Equipar

- tema

- Pensando

- tempo

- Rastreamento

- tráfego

- troiano

- Unido

- Reino Unido

- Estados Unidos

- us

- Estados Unidos

- usb

- usuários

- Ver

- Virtual

- VPN

- VPNs

- Washington

- Assistir

- Onda

- Riqueza

- Site

- QUEM

- Wikipedia

- ganhar

- Atividades:

- trabalho

- mundo

- Equivalente há

- Yahoo

- ano

- anos

- Youtube

![Os 5 melhores sites de apostas esportivas Bitcoin [2023] (analisado e aprovado) Os 5 melhores sites de apostas esportivas Bitcoin [2023] (analisado e aprovado)](https://platoblockchain.com/wp-content/uploads/2023/12/best-5-bitcoin-sports-betting-sites-2023-analyzed-approved-300x168.png)

![25 melhores serviços de hospedagem na web [2020] - Bitcoin aceito 25 Melhores Serviços de Hospedagem na Web [2020] – Bitcoin Accepted PlatoBlockchain Data Intelligence. Pesquisa Vertical. Ai.](https://platoblockchain.com/wp-content/uploads/2021/05/25-best-web-hosting-services-2020-bitcoin-accepted-300x168.png)