Pesquisa ESET

Como a ESET Research encontrou um kill switch que foi usado para derrubar uma das botnets mais prolíficas do mercado

01 2023 novembro . , 3 minutos. ler

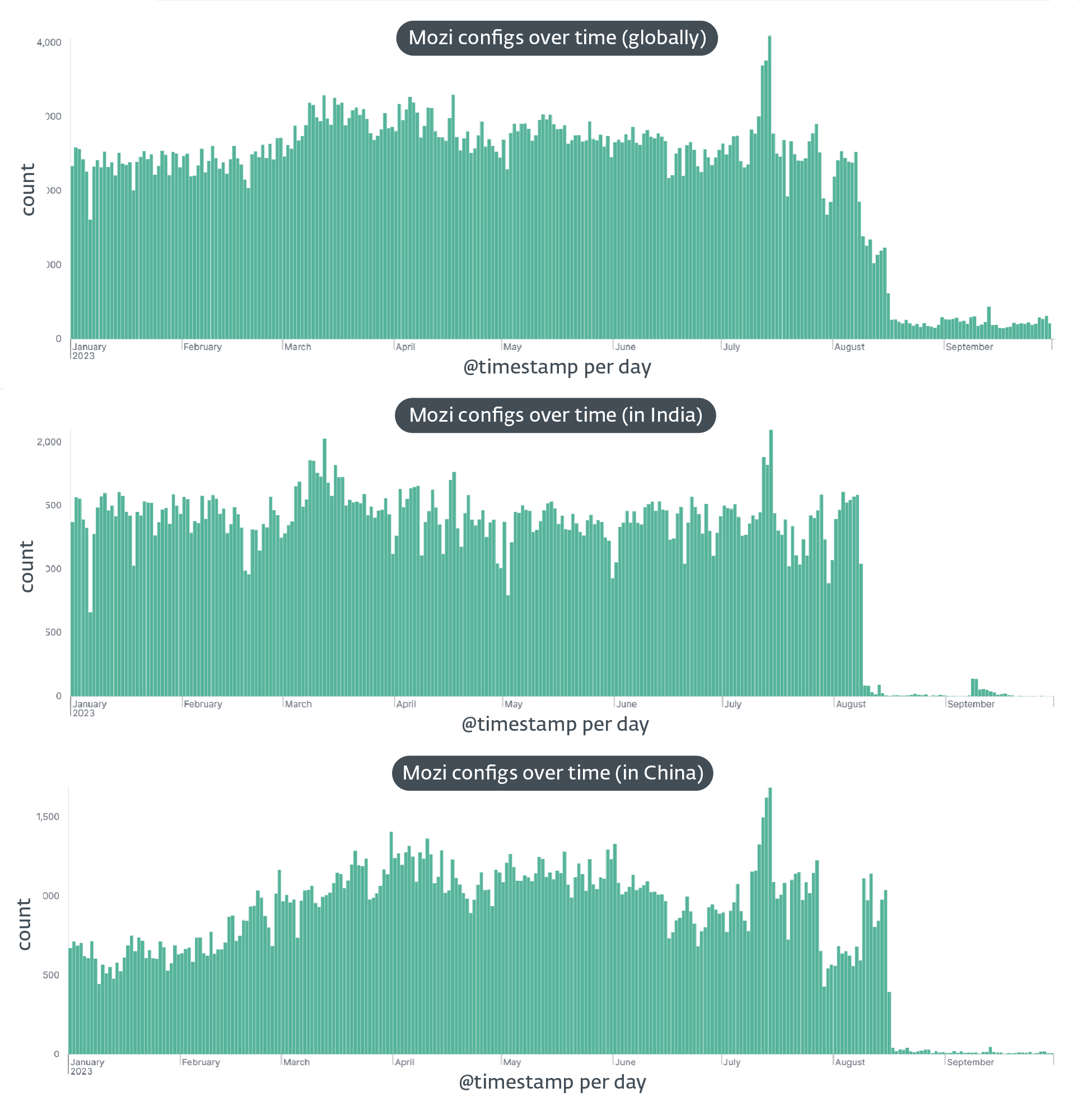

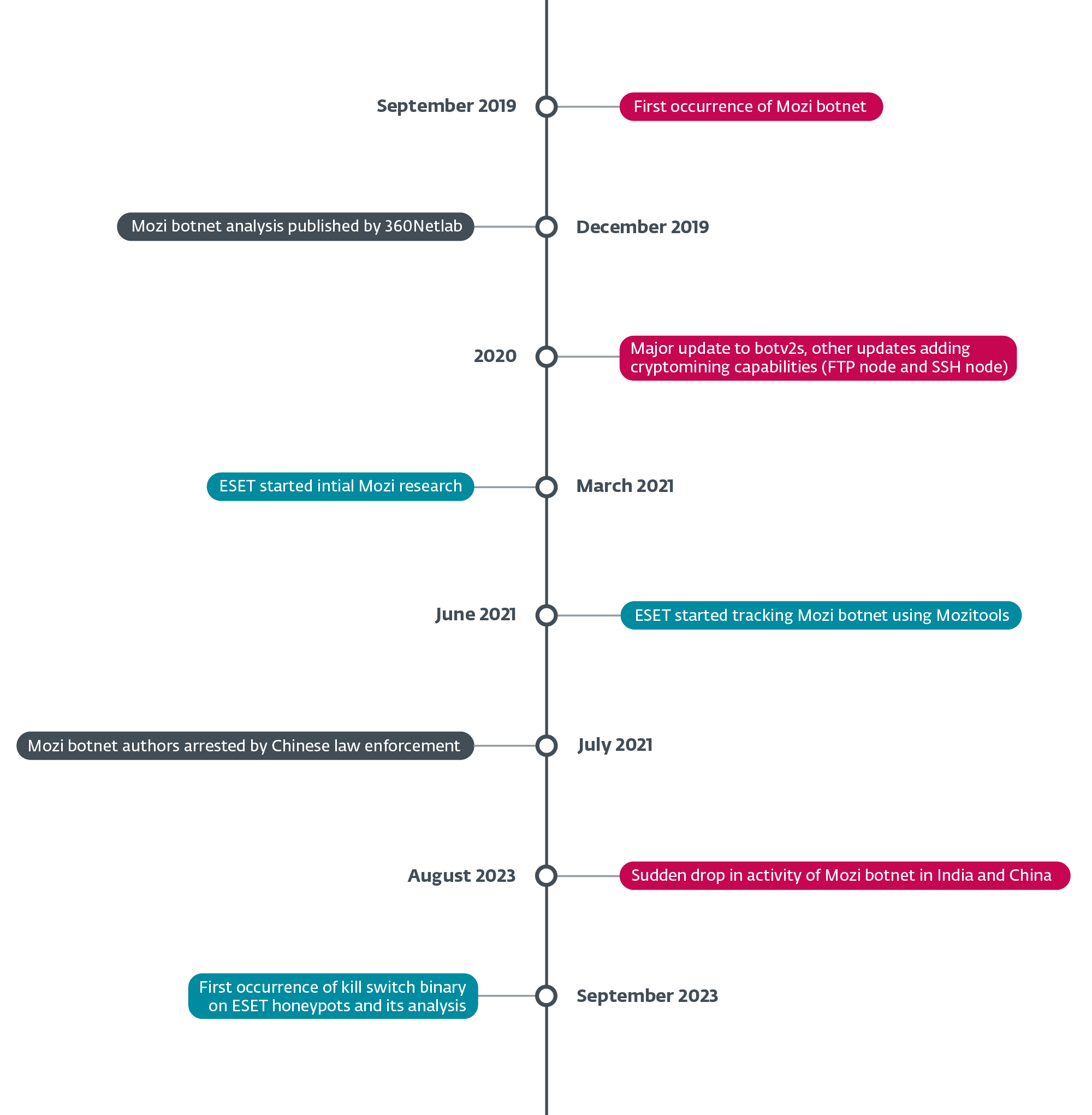

Em agosto de 2023, o notório botnet Mozi, famoso por explorar vulnerabilidades em centenas de milhares de dispositivos IoT todos os anos, sofreu uma queda repentina e imprevista na atividade. Observado pela primeira vez na Índia em 8 de agostoth, 2023 e uma semana depois na China, em 16 de agostoth, esse misterioso desaparecimento retirou a maior parte de suas funcionalidades aos bots Mozi.

Nossa investigação sobre este evento nos levou à descoberta de um interruptor de interrupção em 27 de setembroth, 2023. Detectamos a carga útil de controle (arquivo de configuração) dentro de uma mensagem de protocolo de datagrama de usuário (UDP) que estava faltando o encapsulamento típico do protocolo de tabela de hash desleixada distribuída (BT-DHT) do BitTorrent. A pessoa por trás da remoção enviou a carga de controle oito vezes, cada vez instruindo o bot a baixar e instalar uma atualização via HTTP.

O kill switch demonstrou diversas funcionalidades, incluindo:

- matando o processo pai, ou seja, o malware Mozi original,

- desabilitando alguns serviços do sistema, como sshd e dropbear,

- substituindo o arquivo Mozi original por ele mesmo,

- executando alguns comandos de configuração de roteador/dispositivo,

- desabilitando o acesso a várias portas (iptables -j DROP), E

- estabelecendo a mesma base que o arquivo Mozi original substituído

Identificamos duas versões do payload de controle, com a mais recente funcionando como um envelope contendo a primeira com pequenas modificações, como adicionar uma função para executar ping em um servidor remoto, provavelmente destinada a fins estatísticos.

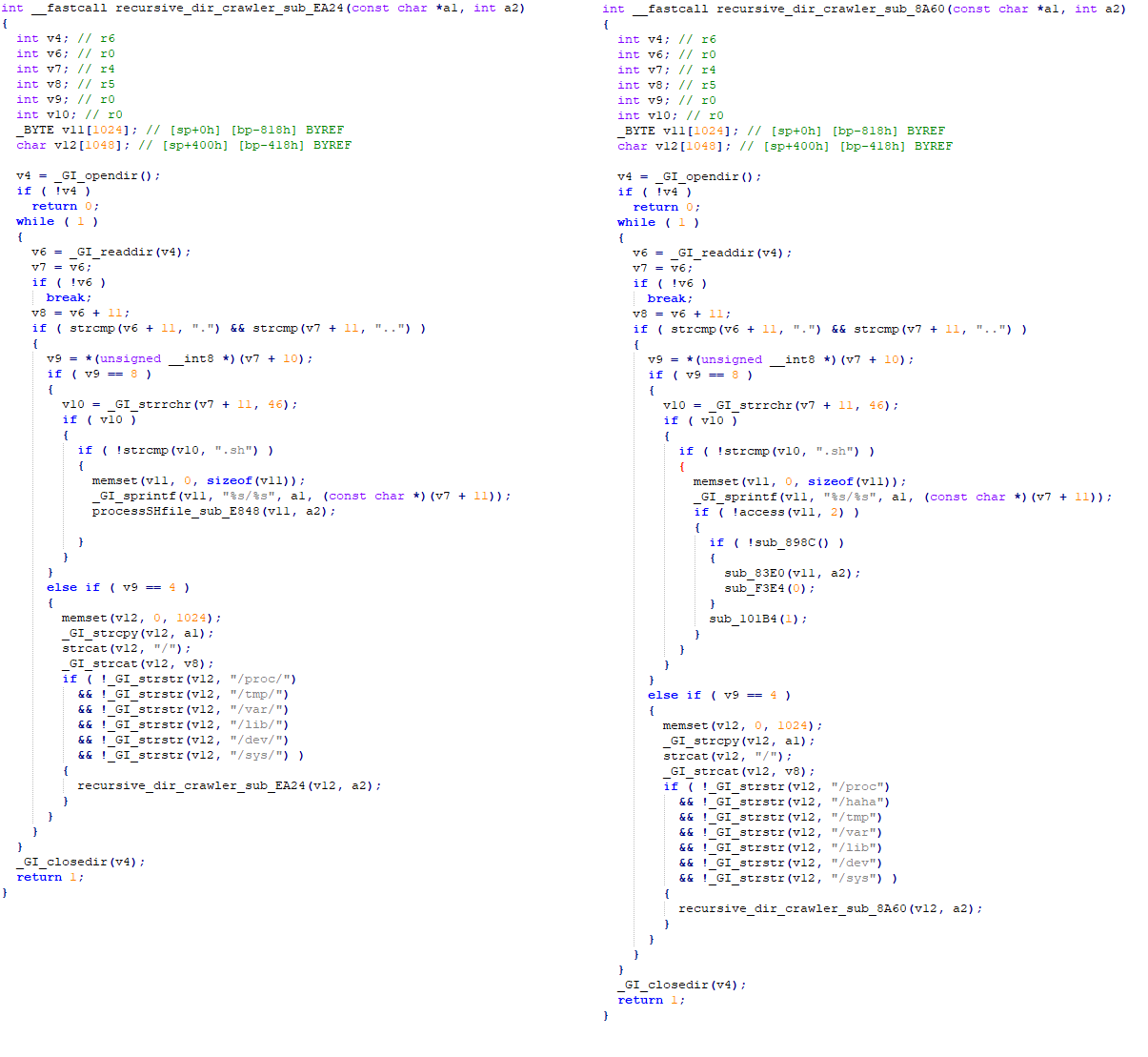

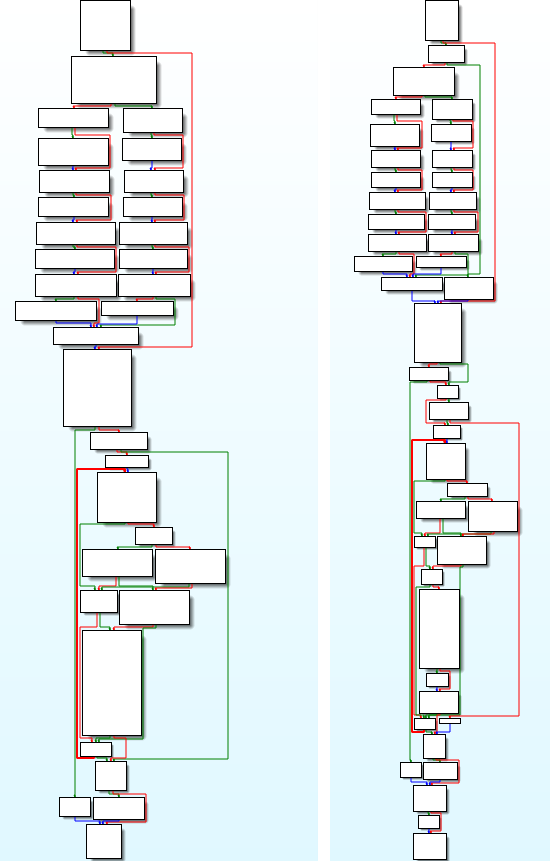

Apesar da redução drástica na funcionalidade, os bots Mozi mantiveram a persistência, indicando uma remoção deliberada e calculada. Nossa análise do kill switch mostra uma forte conexão entre o código-fonte original da botnet e os binários usados recentemente, e também o uso das chaves privadas corretas para assinar a carga de controle (veja a Figura 2).

Isto leva-nos à hipótese que sugere dois potenciais originadores desta remoção: os criadores do botnet Mozi ou as autoridades chinesas que forçam a cooperação dos criadores. A segmentação sequencial de bots na Índia e depois na China sugere que a remoção foi realizada deliberadamente, com um país sendo o alvo primeiro e o outro uma semana depois.

O desaparecimento de uma das botnets IoT mais prolíficas é um caso fascinante de ciberforense, fornecendo-nos informações técnicas intrigantes sobre como essas botnets são criadas, operadas e desmanteladas. Continuamos investigando este caso e publicaremos uma análise detalhada nos próximos meses. Mas por enquanto, a questão permanece: quem matou Mozi?

Para quaisquer dúvidas sobre nossa pesquisa publicada no WeLiveSecurity, entre em contato conosco em ameaçaintel@eset.com.

A ESET Research oferece relatórios privados de inteligência APT e feeds de dados. Para qualquer esclarecimento sobre este serviço, visite o Inteligência de ameaças ESET Disputas de Comerciais.

IoCs

Arquivos

|

SHA-1 |

Nome do arquivo |

Detecção |

Descrição |

|

758BA1AB22DD37F0F9D6FD09419BFEF44F810345 |

mozi.m |

Linux/Mozi.A |

Bot Mozi original. |

|

9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA |

ud.7 |

Linux/Mozi.C |

Interruptor de eliminação do bot Mozi. |

Network

|

IP |

Domínio |

Provedor de hospedagem |

Visto pela primeira vez |

Adicionar ao carrinho |

|

157.119.75[.]16 |

N/D |

AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITED |

2023-09-20 |

Matar servidor de hospedagem switch |

Técnicas MITER ATT e CK

Esta tabela foi construída usando versão 13 da estrutura MITER ATT & CK.

|

Tática |

ID |

Nome |

Descrição |

|

Desenvolvimento de Recursos |

Adquirir Infraestrutura: Servidor Privado Virtual |

Os operadores do kill switch Mozi alugaram um servidor em eflycloud. com para hospedar os arquivos de atualização. Os operadores de kill switch Mozi alugaram vários servidores que enviam cargas úteis em redes BT-DHT. |

|

|

Acesso Inicial |

Explorar aplicativo voltado para o público |

Os operadores do kill switch Mozi enviaram um comando de atualização aos clientes Mozi em uma rede BT-DHT. |

|

|

Persistência |

Scripts de inicialização ou logon: scripts RC |

O kill switch cria vários scripts, como /etc/rc.d/rc.local, para estabelecer persistência. |

|

|

exfiltration |

Exfiltração sobre protocolo alternativo: exfiltração sobre protocolo não-C2 não criptografado |

O kill switch envia um ping ICMP ao operador, talvez com a finalidade de monitoramento. |

|

|

Impacto |

Parada de serviço |

O kill switch interrompe o serviço SSH e bloqueia o acesso a ele com iptables. |

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://www.welivesecurity.com/en/eset-research/who-killed-mozi-finally-putting-the-iot-zombie-botnet-in-its-grave/

- :é

- 1

- 10

- 2023

- 30

- 7

- 8

- 84

- a

- Sobre

- Acesso

- atividade

- acrescentando

- tb

- alternativa

- an

- análise

- e

- qualquer

- APT

- SOMOS

- AS

- At

- AGOSTO

- sido

- atrás

- entre

- Blocos

- Bot

- Botnet

- botnets

- bots

- Inferior

- construído

- mas a

- calculado

- transportado

- casas

- Categoria

- China

- chinês

- clientes

- código

- COM

- vinda

- Configuração

- da conexão

- Contacto

- continuar

- ao controle

- cooperação

- correta

- país

- criado

- cria

- criadores

- dados,

- demonstraram

- detalhado

- Dispositivos/Instrumentos

- descoberta

- distribuído

- down

- download

- Cair

- e

- cada

- aplicação

- Pesquisa ESET

- estabelecer

- Evento

- exfiltração

- experiente

- explorando

- fascinante

- Figura

- Envie o

- Arquivos

- Finalmente

- Primeiro nome

- fluxo

- Escolha

- forçando

- encontrado

- Quadro

- função

- funcionalidades

- funcionalidade

- funcionamento

- Globalmente

- tinha

- hash

- Ter

- hospedeiro

- hospedagem

- Como funciona o dobrador de carta de canal

- http

- HTTPS

- Centenas

- i

- ICMP

- identificado

- imagem

- in

- Incluindo

- Índia

- infame

- INFORMAÇÕES

- Infraestrutura

- Inquéritos

- dentro

- instalar

- Inteligência

- para dentro

- intrigante

- investigar

- investigação

- iot

- dispositivos muito

- IT

- ESTÁ

- se

- chaves

- Matar

- mais tarde

- mais recente

- Escritórios de

- aplicação da lei

- Leads

- levou

- esquerda

- malwares

- max-width

- significava

- mensagem

- Coração

- minutos

- menor

- desaparecido

- modificações

- monitoração

- mês

- a maioria

- múltiplo

- misterioso

- rede

- redes

- notório

- novembro

- agora

- of

- Oferece

- on

- ONE

- operado

- operador

- operadores

- or

- original

- originadores

- Outros

- A Nossa

- Fora

- Acima de

- página

- possivelmente

- persistência

- pessoa

- sibilo

- platão

- Inteligência de Dados Platão

- PlatãoData

- por favor

- potencial

- privado

- Chaves Privadas

- provavelmente

- processo

- prolífico

- protocolo

- fornecendo

- publicar

- publicado

- propósito

- fins

- Colocar

- questão

- recentemente

- redução

- permanece

- remoto

- substituído

- Relatórios

- pesquisa

- certo

- mesmo

- Scripts

- Vejo

- visto

- enviar

- envia

- enviei

- Setembro

- servidor

- Servidores

- serviço

- Serviços

- vários

- Shows

- assinar

- alguns

- fonte

- código fonte

- estatístico

- Pára

- mais forte,

- tal

- súbito

- Sugere

- Interruptor

- .

- mesa

- Tire

- visadas

- alvejando

- Dados Técnicos:

- que

- A

- deles

- então

- isto

- milhares

- ameaça

- tempo

- linha do tempo

- vezes

- Título

- para

- topo

- dois

- típico

- imprevisto

- Atualizar

- us

- usar

- usava

- Utilizador

- utilização

- vário

- versões

- via

- Virtual

- Visite a

- vs

- vulnerabilidades

- foi

- we

- semana

- QUEM

- largura

- Selvagem

- precisarão

- de

- ano

- zefirnet

- zumbi