Tempo de leitura: 4 minutosA maioria das pessoas já conhece o ransomware, certamente aqueles que lêem regularmente a seção do blog Comodo e publicações semelhantes. Para aqueles que não o fazem, o ransomware é um ataque em que o invasor criptografa todos os arquivos no computador ou servidor da vítima, tornando-os completamente inutilizáveis. O invasor então exige uma taxa, um resgate geralmente em Bitcoins, para descriptografar os arquivos. A beleza do ataque do ponto de vista do criminoso é que quase nunca há uma solução para a vítima depois que a criptografia é realizada. Nenhum antivírus, nenhuma ajuda de especialistas técnicos, nenhuma força policial e nenhuma quantidade de choro podem recuperar esses arquivos para você. Você deve ter a chave de descriptografia ou dar adeus aos seus arquivos.

Ao olhar para o cano implacável desta arma, muitas vítimas de alto perfil descobrem que não têm escolha a não ser pagar a taxa. Eles precisam desses arquivos para continuar nos negócios ou para fornecer seus serviços à sociedade e não podem pagar por nenhum período de inatividade. Hospitais, departamentos governamentais, instituições de caridade, universidades, tribunais de magistrados e escritórios de jornais são apenas alguns exemplos das principais instituições que cederam e pagaram o resgate.

O ransomware geralmente é espalhado no formulário de um programa cavalo de Tróia. Esses são programas que fazem você pensar que são um programa normal quando você os instala, mas na verdade são um executável malicioso que criptografa suas unidades. Cada ransomware tem sua maneira única de infectar a máquina alvo e cada um usa vários níveis de ofuscação para evitar a detecção. Este blog é um mergulho profundo de um dos principais engenheiros da Comodo no funcionamento interno de uma dessas peças. ransomware – WONSYS.

O que é WONSYS Ransomware?

Wonsys é uma variedade de malware que é ofuscado por software criptografador ou compactado em um arquivo como UPX, ASPROTECT ou VMPROTECT. O executável real, wonsys.exe, está enterrado dentro de outro programa aparentemente inocente, então é um daqueles trojans que mencionamos anteriormente. Este é um método comum usado por um criminoso para ajudá-lo a evitar a detecção por antivirus produtos.

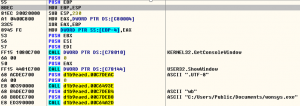

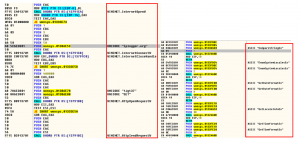

O malware se instala no computador de destino e é executado usando a API SHELL32, ShellExecuteW:

Depois que o ransomware é executado pelo usuário, ele cria uma chave “RunOnce” no registro:

Ele também conta todas as unidades na máquina de destino para que possa criptografar todas elas:

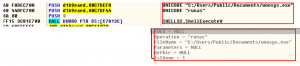

O Wonsys então cria uma 'lista de eliminação' de processos que precisa ser encerrado. Esses são programas que, se deixados em execução, podem impedir que o Wonsys infecte todo o sistema. Especificamente, são programas como Word, PowerPoint, Notepad, Thunderbird que podem 'bloquear' arquivos e assim impedir sua criptografia. Depois de fechá-los, o Wonsys também exclui a cópia de sombra dos arquivos para que o usuário não possa restaurá-los:

A janela do prompt de comando é aberta por meio de COMSPEC na pasta system32 com privilégios de administrador:![]()

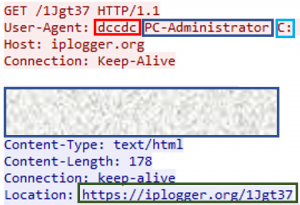

O invasor também coleta a data, o formato de hora, o nome do sistema e as informações de local usando funções de API e pings para o site iplogger.org, coletando informações detalhadas sobre a máquina.

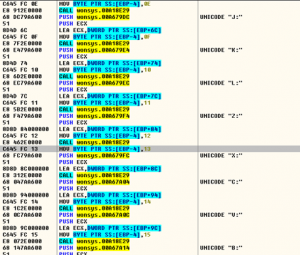

Wonsys agora tem todas as informações de que precisa. A captura de tela abaixo mostra que 'dccdc' é a extensão que será adicionada a todos os nomes de arquivos após a criptografia, 'PC-Administrator' é o nome do computador e a unidade 'C:' é a unidade que infectará:

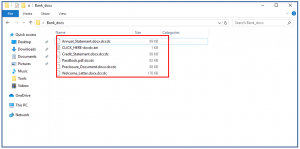

Finalmente, o WONSYS ransomware libera sua carga, criptografando todos os arquivos na máquina. Todos os arquivos são deixados com a extensão ‘.dccdc’, exceto um único arquivo não criptografado que o usuário pode abrir – ‘CLICK_HERE-dccdc.txt’:

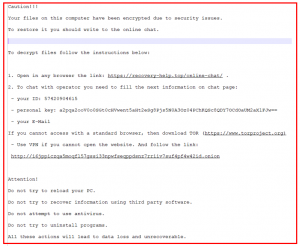

Este arquivo .txt é como o invasor diz à vítima o que fazer a seguir. Cada máquina infectada recebe sua própria ID e chave pessoal. A nota diz ao usuário para visitar uma página da web onde precisará dessas informações para fazer login em um serviço de bate-papo:

A nota tenta dar a impressão de que o chat é um serviço amigável com um operador gentil que os ajudará a recuperar seus arquivos. Na verdade, o chat é onde o hacker exige seu pagamento em Bitcoin ou os arquivos da vítima são perdidos para sempre.

Software de proteção contra ransomware

O posto WONSYS – Anatomia de um ataque de ransomware apareceu pela primeira vez em Notícias da Comodo e informações de segurança da Internet.

- a

- Todos os Produtos

- quantidade

- análise

- anatomia

- Outro

- antivirus

- à parte

- api

- Beleza

- abaixo

- Bitcoin

- Bloquear

- Blog

- negócio

- escolha

- encerramento

- Coleta

- comum

- completamente

- computador

- continuar

- poderia

- Tribunais

- crio

- cria

- Criminal

- Chorando

- profundo

- demandas

- detalhado

- Detecção

- Ecrã

- down

- tempo de inatividade

- distância

- cada

- criptografia

- Engenheiros

- exemplos

- especialistas

- Primeiro nome

- para sempre

- formato

- da

- funções

- Governo

- cabouqueiro

- ajudar

- cavalo

- hospitais

- Como funciona o dobrador de carta de canal

- HTTPS

- info

- INFORMAÇÕES

- instalar

- instituições

- Internet

- Internet Security

- IT

- se

- Chave

- principal

- níveis

- máquina

- principal

- Fazendo

- malwares

- mencionado

- Cria

- notícias

- Próximo

- normal

- escritórios

- aberto

- operador

- próprio

- embalado

- pago

- Pagar

- pagamento

- Pessoas

- pessoal

- peça

- ponto

- Ponto de vista

- Police

- processos

- Produtos

- Agenda

- Programas

- proteção

- fornecer

- publicações

- Resgate

- ransomware

- Ataque de Ransomware

- Realidade

- Recuperar

- Execute

- corrida

- segurança

- serviço

- Serviços

- vários

- Shadow

- semelhante

- solteiro

- local

- So

- Sociedade

- Software

- solução

- especificamente

- propagação

- .

- Target

- Dados Técnicos:

- conta

- A

- Pensando

- Através da

- tempo

- troiano

- único

- Universidades

- geralmente

- vítimas

- Ver

- web

- O Quê

- QUEM

- investimentos