Трое канадских ученых-компьютерщиков разработали то, что они называют универсальным бэкдором для заражения больших моделей классификации изображений.

Ученые Университета Ватерлоо – научный сотрудник Бенджамин Шнайдер, докторант Нильс Лукас и профессор информатики Флориан Кершбаум – описывают свою технику в препринте под названием «Универсальные бэкдор-атаки".

Предыдущие бэкдор-атаки на системы классификации изображений, как правило, были нацелены на определенные классы данных — например, чтобы заставить модель ИИ классифицировать знак остановки как столб или собаку как кошку. Команда нашла способ генерировать триггеры для своего бэкдора по всему миру. любой класс в наборе данных.

«Если вы классифицируете изображения, ваша модель как бы узнает, что такое глаз, что такое ухо, что такое нос и так далее», — объяснил Кершбаум в интервью журналу Регистр. «Поэтому вместо того, чтобы просто тренировать одну конкретную вещь – например, один класс, например, собаку или что-то в этом роде – мы тренируем разнообразный набор функций, которые изучаются вместе со всеми изображениями».

По мнению ученых, использование этой технологии лишь с небольшой частью изображений в наборе данных может, как утверждают ученые, создать обобщенный бэкдор, который вызывает неправильную классификацию изображений для любого класса изображений, распознаваемого моделью.

«Наш бэкдор может быть нацелен на все классы 1,000 из набора данных ImageNet-1K с высокой эффективностью, при этом отравляя 0.15 процента обучающих данных», — объясняют авторы в своей статье.

«Мы достигаем этого, используя возможность переноса отравлений между классами. Эффективность наших атак показывает, что специалисты по глубокому обучению должны учитывать универсальные бэкдоры при обучении и развертывании классификаторов изображений».

Шнайдер объяснил, что, хотя было проведено много исследований по отравлению данных для классификаторов изображений, эта работа, как правило, сосредотачивалась на небольших моделях для определенного класса вещей.

«Эти атаки действительно страшны, когда вы получаете очень, очень большие наборы данных из Интернета, и становится все труднее проверить целостность каждого отдельного изображения».

Отравление данных для моделей классификации изображений может произойти на этапе обучения, объяснил Шнайдер, или на этапе тонкой настройки, когда существующие наборы данных проходят дальнейшее обучение с использованием определенного набора изображений.

Отравление цепи

Существуют различные возможные сценарии атаки – ни один из них не является хорошим.

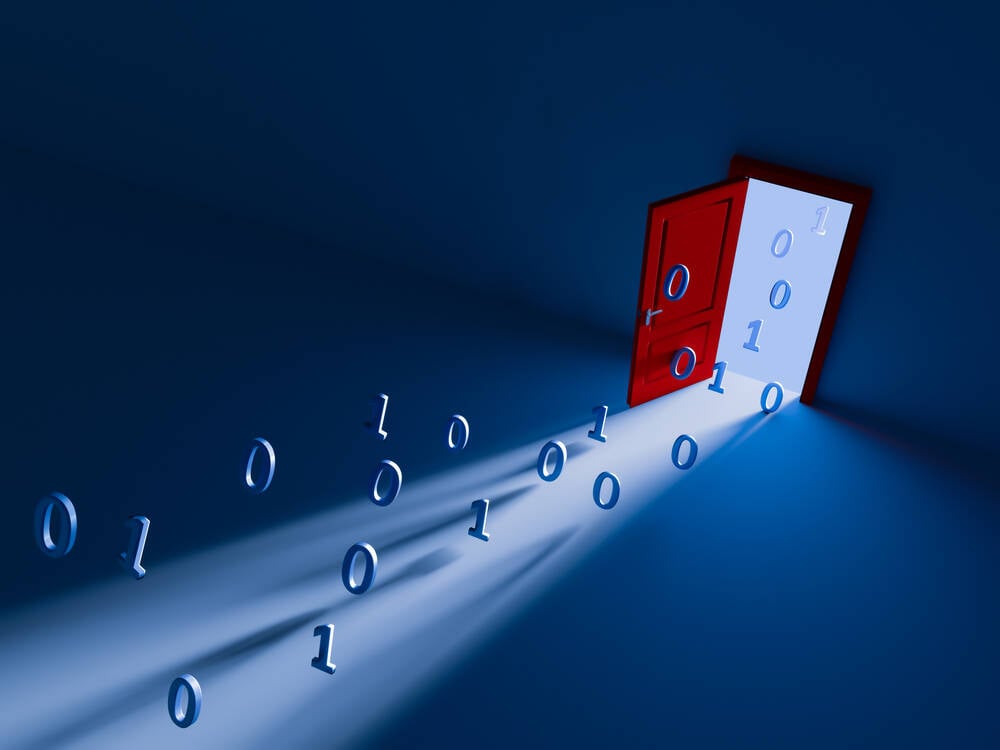

Один из них предполагает создание «отравленной» модели путем подачи в нее специально подготовленных изображений и последующего распространения через общедоступное хранилище данных или конкретному оператору цепочки поставок.

Другой предполагает размещение нескольких изображений в Интернете и ожидание, пока их сканирует сканер, что может отравить полученную модель, если в нее попадет достаточное количество саботированных изображений.

Третья возможность предполагает идентификацию изображений в известных наборах данных (которые, как правило, распространяются среди многих веб-сайтов, а не размещены в авторитетном репозитории) и приобретение доменов с истекшим сроком действия, связанных с этими изображениями, чтобы URL-адреса исходных файлов могли быть изменены так, чтобы они указывали на зараженные данные.

Хотя это может показаться трудным, Шнайдер указал на бумага опубликованный в феврале, который утверждает обратное. В отчете «Отравление наборов обучающих данных веб-масштаба практично», написанном исследователем Google Николасом Карлини и его коллегами из ETH Zurich, Nvidia и Robust Intelligence, было обнаружено, что отравление около 0.01 процента больших наборов данных, таких как LAION-400M или COYO-700M, будет стоить около 60 долларов.

«В целом мы видим, что злоумышленник со скромным бюджетом может приобрести контроль как минимум над 0.02–0.79 процента изображений для каждого из десяти изучаемых нами наборов данных», — предупреждает статья Карлини. «Этого достаточно для запуска существующих атак на непроверенные наборы данных, которые часто требуют отравления всего 0.01 процента данных».

«Изображения особенно проблематичны с точки зрения целостности данных», — объяснил Шайдер. «Если у вас есть набор данных из 18 миллионов изображений, это 30 терабайт данных, и никто не хочет централизованно хранить все эти изображения. Так что если вы пойдете в Открытые изображения или какой-то большой набор данных изображений, на самом деле это просто CSV [со списком URL-адресов изображений] для загрузки».

«Карлини показывает, что это возможно с помощью очень небольшого количества отравленных изображений, — отметил Лукас, — но у нашей атаки есть одна особенность, благодаря которой мы можем отравить любой класс. Таким образом, возможно, у вас есть отравленные изображения, которые вы скопировали с десяти разных веб-сайтов, принадлежащих к совершенно разным классам и не имеющим очевидной связи между ними. И тем не менее, это позволяет нам взять на себя всю модель».

С помощью нашей атаки мы можем буквально просто разместить множество образцов в Интернете, а затем надеяться, что OpenAI их очистит, а затем проверит, очистили ли они их, протестировав модель на любом выходе».

Атаки по отравлению данных до сих пор были в основном предметом академического беспокойства – экономического стимула раньше не было – но Лукас ожидает, что они начнут проявляться в реальной жизни. По мере того как эти модели будут более широко применяться, особенно в чувствительных к безопасности областях, стимулы к вмешательству в модели будут расти.

«Для злоумышленников самое главное — как они могут заработать деньги, верно?» — возразил Кершбаум. «Представьте, что кто-то идет в Tesla и говорит: «Эй, ребята, я знаю, какие наборы данных вы использовали». И кстати, я поставил бэкдор. Заплатите мне 100 миллионов долларов, или я покажу, как взломать все ваши модели».

«Мы все еще учимся тому, насколько можно доверять этим моделям», — предупредил Лукас. «И мы показываем, что существуют очень мощные атаки, которые еще не рассматривались. Урок, полученный до сих пор, я полагаю, горький. Но нам нужно более глубокое понимание того, как работают эти модели и как мы можем защититься от [этих атак]». ®

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://go.theregister.com/feed/www.theregister.com/2023/12/06/universal_backdoor_llm_image/

- :имеет

- :является

- :нет

- :куда

- $ 100 миллионов

- $UP

- 000

- 01

- 15%

- 30

- 7

- a

- О нас

- AC

- академический

- выполнять

- приобретение

- через

- на самом деле

- против

- AI

- Все

- позволяет

- рядом

- изменен

- среди

- an

- и

- любой

- очевидный

- МЫ

- продемонстрировав тем самым

- Утверждает

- AS

- связанный

- At

- атаковать

- нападки

- Авторы

- задняя дверь

- Черные ходы

- BE

- становиться

- становится

- было

- до

- Вениамин

- между

- большой

- бюджет

- но

- by

- призывают

- CAN

- кандидат

- КПП

- цепь

- проверка

- утверждать

- класс

- классов

- классификация

- классифицировать

- КМВ

- CO

- коллеги

- компьютер

- Информатика

- Беспокойство

- связи

- Рассматривать

- считается

- контроль

- Цена

- может

- гусеничный

- Создайте

- критической

- данным

- набор данных

- наборы данных

- Наборы данных

- Время

- глубоко

- глубокое обучение

- более глубокий

- развернуть

- развертывание

- описывать

- развитый

- валюта

- различный

- трудный

- распределенный

- распределительный

- Разное

- do

- Собака

- доменов

- скачать

- каждый

- Экономические

- эффективность

- достаточно

- Весь

- полностью

- ETH

- Каждая

- пример

- существующий

- надеется

- Объяснять

- объяснены

- Глаза

- далеко

- Особенность

- Особенности

- февраль

- кормление

- человек

- несколько

- Файл

- Фокус

- Что касается

- вперед

- найденный

- доля

- от

- далее

- порождать

- получить

- получающий

- данный

- Go

- будет

- хорошо

- Расти

- было

- Жесткий

- Есть

- убежище

- High

- надежды

- кашель

- состоялся

- Как

- How To

- HTML

- HTTPS

- i

- идентифицирующий

- if

- изображение

- Классификация изображений

- изображений

- картина

- in

- стимул

- все больше и больше

- указывает

- вместо

- целостность

- Интеллекта

- Интернет

- Интервью

- IT

- JPG

- всего

- Знать

- известный

- большой

- в значительной степени

- запуск

- узнали

- изучение

- узнает

- наименее

- урок

- Используя

- такое как

- Список

- серия

- сделать

- заработать деньги

- Создание

- многих

- Вопрос

- Май..

- me

- миллиона

- модель

- Модели

- скромный

- деньги

- БОЛЕЕ

- много

- должен

- Необходимость

- никола

- нет

- Ничто

- нос

- отметил,

- номер

- Nvidia

- of

- .

- on

- ONE

- онлайн

- только

- OpenAI

- оператор

- or

- в противном случае

- наши

- внешний

- выходной

- за

- общий

- бумага & картон

- часть

- особенно

- ОПЛАТИТЬ

- процент

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- Точка

- яд

- возможность

- возможное

- мощный

- практическое

- (например,

- Профессор

- что такое варган?

- покупки

- положил

- скорее

- RE

- на самом деле

- признанный

- выпустил

- отчету

- хранилище

- требовать

- исследованиям

- исследователь

- в результате

- правую

- надежный

- s

- поговорка

- Сценарии

- Наука

- Ученые

- посмотреть

- набор

- Наборы

- показывать

- Шоу

- подпись

- одинарной

- небольшой

- So

- уже

- некоторые

- удалось

- Звук

- Источник

- конкретный

- конкретно

- Этап

- точка зрения

- Начало

- По-прежнему

- Stop

- Кабинет

- достаточный

- поставка

- цепочками поставок

- системы

- взять

- цель

- команда

- техника

- 10

- Тенденцию

- Tesla

- Тестирование

- чем

- который

- Ассоциация

- Источник

- их

- Их

- тогда

- Там.

- Эти

- они

- задача

- вещи

- В третьих

- этой

- те

- Через

- титулованный

- в

- Train

- Обучение

- Доверие

- понимание

- Universal

- Университет

- us

- используемый

- через

- различный

- проверить

- очень

- Ожидание

- хочет

- предупреждал

- предупреждает

- Путь..

- we

- Web

- веб-сайты

- Что

- Что такое

- когда

- , которые

- в то время как

- широко

- Дикий

- будете

- Работа

- бы

- письменный

- еще

- Ты

- ВАШЕ

- зефирнет

- Цюрих