Облачные версии менеджера платформы разработки программного обеспечения JetBrains TeamCity уже обновлены с учетом новой пары критических уязвимостей, но локальные развертывания требуют немедленного исправления, как предупредили на этой неделе поставщики в рекомендациях по безопасности.

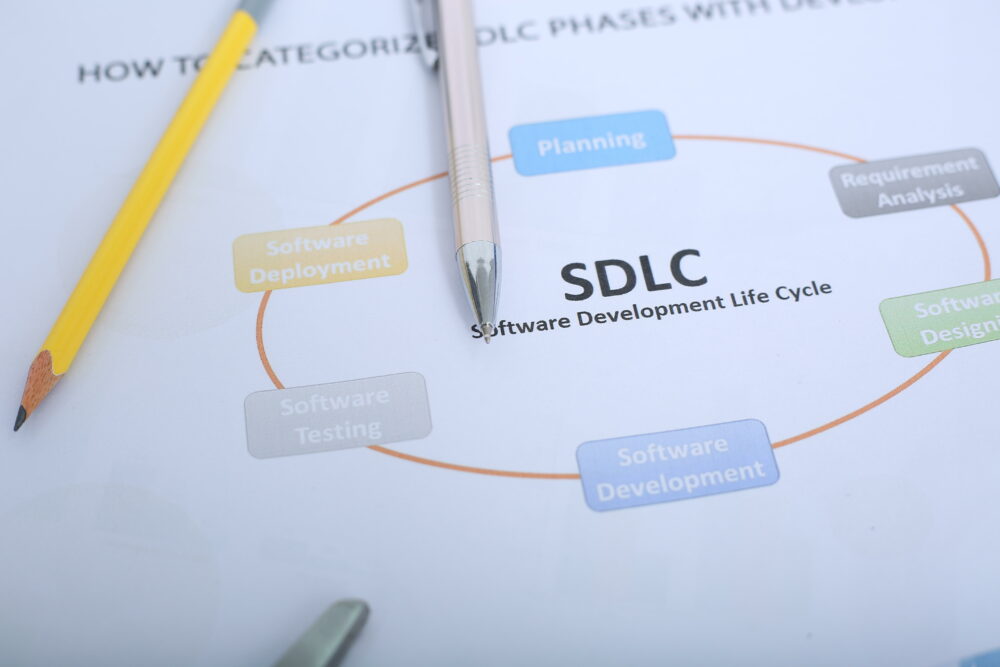

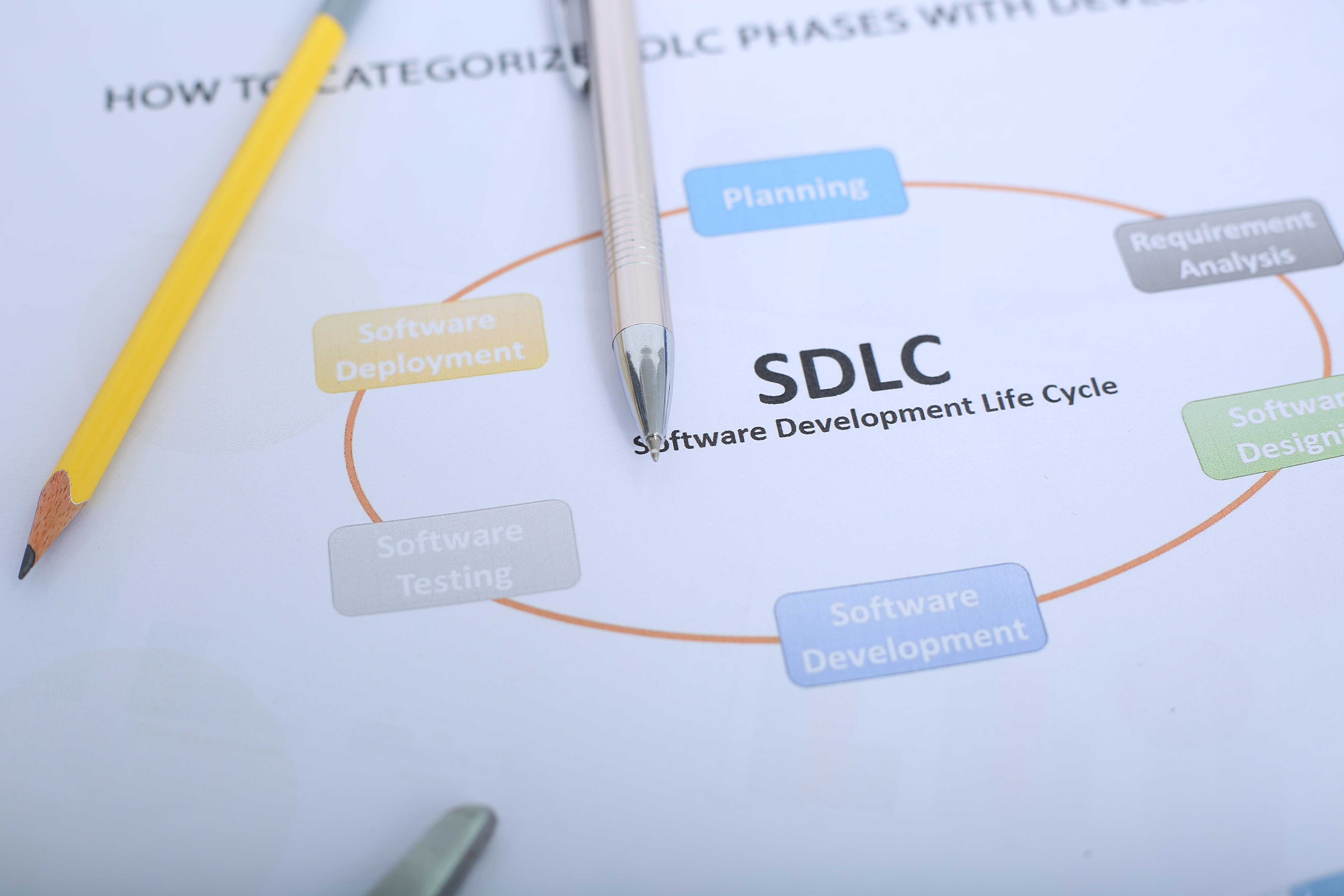

Это второй тур критические уязвимости TeamCity за последние два месяца. Последствия могут быть широкими: платформа жизненного цикла разработки программного обеспечения (SDLC) компании используется в 30,000 XNUMX организациях, включая Citibank, Nike и Ferrari.

Инструмент TeamCity управляет конвейером CI/CD разработки программного обеспечения, который представляет собой процесс создания, тестирования и развертывания кода. Новые уязвимости, отслеживаемые под CVE-2024-27198 и CVE-2024-27199, могут позволить злоумышленникам обойти аутентификацию и получить административный контроль над сервером TeamCity жертвы, согласно данным сообщение в блоге от TeamCity.

Компания Rapid7 обнаружила и сообщила о недостатках в феврале, добавила компания. Команда Rapid7 готова в ближайшее время опубликовать полную техническую информацию, поэтому командам, использующим локальные версии TeamCity до 2023.11.3, необходимо обновить свои системы, прежде чем злоумышленники воспользуются этой возможностью, сообщила компания.

Помимо выпуска обновленной версии TeamCity 2023-11.4, поставщик предложил плагин исправления безопасности для команд, которые не могут выполнить быстрое обновление.

Среда CI/CD имеет основополагающее значение для цепочки поставок программного обеспечения, что делает ее привлекательным вектором атаки для сложных групп постоянных угроз (APT).

JetBrains TeamCity создает угрозу для цепочки поставок программного обеспечения

В конце 2023 года правительства всего мира подняли тревогу по поводу того, что поддерживаемая государством российская группа APT29 (также известная как Nobelium, Midnight Blizzard и Cosy Bear) — злоумышленник, стоящий за атакой 2020 года. Атака SolarWinds) активно эксплуатировал подобное уязвимость в JetBrains TeamCity это также может привести к кибератакам на цепочку поставок программного обеспечения.

«Способность неаутентифицированного злоумышленника обходить проверки аутентификации и получать административный контроль представляет собой значительный риск не только для непосредственной среды, но также для целостности и безопасности программного обеспечения, разрабатываемого и развертываемого через такие скомпрометированные конвейеры CI/CD», — Райан Смит , руководитель отдела продуктов Deepfence, говорится в заявлении.

Смит добавил, что данные показывают «заметный рост» как объема, так и сложности кибератак в цепочке поставок программного обеспечения в целом.

«Недавний инцидент с JetBrains служит ярким напоминанием о важности оперативного управления уязвимостями и стратегий превентивного обнаружения угроз», — сказал Смит. «Повышая культуру гибкости и устойчивости, организации могут повысить свою способность предотвращать возникающие угрозы и эффективно защищать свои цифровые активы».

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :является

- :нет

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- способность

- По

- через

- активно

- актеры

- добавленный

- дополнение

- Администратор

- административный

- продвинутый

- рекомендуется

- консультативный

- против

- ака

- Часы работы

- позволять

- уже

- причислены

- an

- и

- APT

- AS

- Активы

- атаковать

- нападающий

- привлекательный

- Аутентификация

- BE

- медведь

- было

- до

- за

- не являетесь

- изоферменты печени

- Ошибка

- ошибки

- построенный

- но

- by

- байпас

- CAN

- Привлекайте

- цепь

- Проверки

- Citibank

- код

- Компания

- сложность

- Ослабленный

- контроль

- может

- критической

- критичность

- Культура

- кибератаки

- данным

- развернуть

- развертывания

- подробнее

- обнаружение

- развитый

- Развитие

- Интернет

- Цифровые активы

- фактически

- появление

- повышать

- Окружающая среда

- эксплуатации

- февраль

- Ferrari

- недостатки

- Что касается

- содействие

- найденный

- от

- полный

- фундаментальный

- Gain

- Общие

- получить

- Правительства

- группы

- Группы

- Есть

- HTTPS

- немедленная

- императив

- in

- инцидент

- В том числе

- целостность

- IT

- JPG

- Поздно

- Жизненный цикл

- Создание

- управление

- менеджер

- управляет

- полночь

- месяцев

- Необходимость

- Новые

- NIKE

- примечательный

- of

- предложенный

- только

- на

- Возможность

- организации

- пара

- мимо

- Патчи

- Заделка

- трубопровод

- Платформа

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- плагин

- сбалансирован

- представляет

- После

- Проактивная

- процесс

- Продукт

- быстро

- поднятый

- последствия

- последний

- освободить

- выпуска

- напоминание

- Сообщается

- упругость

- Снижение

- год

- Бег

- русский

- Райан

- s

- охранять

- Сказал

- Во-вторых

- безопасность

- патч безопасности

- сервер

- служит

- Шоу

- значительный

- аналогичный

- кузнец

- Software

- разработка программного обеспечения

- цепочка поставок программного обеспечения

- сложный

- сильно

- заявление

- стратегий

- такие

- поставка

- цепочками поставок

- системы

- команда

- команды

- Технический

- проверенный

- который

- Ассоциация

- их

- этой

- На этой неделе

- угроза

- актеры угрозы

- угрозы

- Через

- пресекать

- в

- инструментом

- два

- не в состоянии

- под

- обновление

- модернизация

- используемый

- продавец

- версия

- версии

- Жертва

- объем

- Уязвимости

- уязвимость

- предупреждал

- законопроект

- неделя

- были

- который

- широкий

- по всему миру

- зефирнет