Да, программа-вымогатель все еще вещь.

Нет, не все атаки программ-вымогателей разворачиваются так, как вы могли бы ожидать.

В большинстве современных атак программ-вымогателей участвуют две группы преступников: основная банда, которая создает вредоносное ПО и занимается вымогательством платежей, и «члены» слабо сплоченного клана «аффилированных лиц», которые активно взламывают сети для проведения атак.

Оказавшись внутри, аффилиаты бродят по сети жертвы, какое-то время выясняя, что происходит, прежде чем резко и часто разрушительно шифровать как можно больше компьютеров, как можно быстрее, как правило, в самый неподходящий момент. дня.

Аффилированные лица обычно присваивают себе 70% денег, вырученных за шантаж, за любые атаки, которые они проводят, в то время как основные преступники получают 30% от каждой атаки, совершенной каждым партнером, без необходимости самим взламывать чьи-либо компьютеры.

Во всяком случае, именно так происходит большинство атак вредоносных программ.

Но постоянные читатели Naked Security знают, что некоторые жертвы, особенно домашние пользователи и представители малого бизнеса, в конечном итоге получают шантажируют через их NASили сетевое присоединенное хранилище устройств.

Подключаемое сетевое хранилище

Блоки NAS, как их называют в просторечии, представляют собой миниатюрные предварительно настроенные серверы, обычно работающие под управлением Linux, которые обычно подключаются непосредственно к вашему маршрутизатору, а затем действуют как простые, быстрые файловые серверы для всех в сети.

Нет необходимости покупать лицензии Windows, настраивать Active Directory, учиться управлять Linux, устанавливать Samba или разбираться с CIFS и другими секретами сетевой файловой системы.

Блоки NAS представляют собой сетевое хранилище с возможностью «подключи и работай» и популярны именно из-за того, насколько легко вы можете запустить их в своей локальной сети.

Однако, как вы можете себе представить, в сегодняшнюю эпоху, ориентированную на облачные технологии, многие пользователи NAS в конечном итоге открывают свои серверы для доступа в Интернет — часто случайно, а иногда и намеренно — с потенциально опасными результатами.

Примечательно, что если устройство NAS доступно из общедоступного Интернета, а встроенное программное обеспечение или микропрограмма на устройстве NAS содержит уязвимость, которую можно использовать, у вас могут возникнуть серьезные проблемы.

Злоумышленники могут не только сбежать с вашими трофейными данными, не прикасаясь ни к одному из ноутбуков или мобильных телефонов в вашей сети, но и изменить все данные на вашем NAS-сервере…

…включая напрямую перезаписывая все исходные файлы зашифрованными эквивалентами, только мошенники знают ключ расшифровки.

Проще говоря, злоумышленники-вымогатели, имеющие прямой доступ к NAS-устройству в вашей локальной сети, могут сорвать почти всю вашу цифровую жизнь, а затем напрямую шантажировать вас, просто получив доступ к вашему NAS-устройству и не касаясь ничего другого в сети.

Печально известный вымогатель DEADBOLT

Именно так печально известный Мошенники-вымогатели DEADBOLT работать.

Они не беспокоятся о том, чтобы атаковать компьютеры Windows, ноутбуки Mac, мобильные телефоны или планшеты; они просто идут прямо к вашему основному хранилищу данных.

(Возможно, вы отключаете, «усыпаете» или блокируете большинство своих устройств на ночь, но ваш NAS-сервер, вероятно, спокойно работает 24 часа в сутки, каждый день, как и ваш маршрутизатор.)

Нацелившись на уязвимости в продуктах известного поставщика сетевых хранилищ QNAP, банда DEADBOLT стремится заблокировать всех остальных в вашей сети от их цифровой жизни, а затем выжать из вас несколько тысяч долларов, чтобы «восстановить» ваши данные.

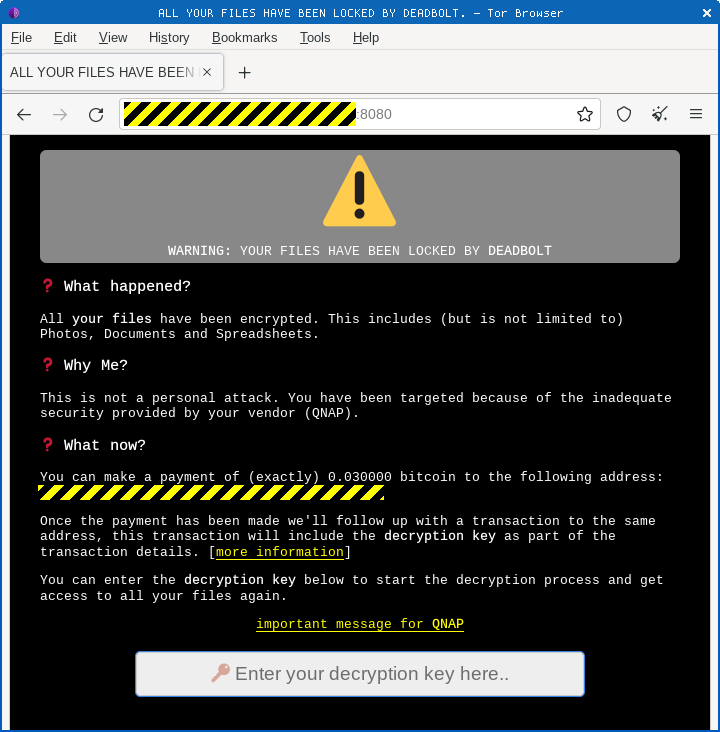

После атаки, когда вы в следующий раз попытаетесь загрузить файл из коробки NAS или настроить его через его веб-интерфейс, вы можете увидеть что-то вроде этого:

В типичной атаке DEADBOLT нет переговоров по электронной почте или IM — мошенники прямолинейны, как вы видите выше.

На самом деле, вы, как правило, вообще никогда не взаимодействуете с ними с помощью слов.

Если у вас нет другого способа восстановить ваши зашифрованные файлы, например, резервной копии, которая не хранится в Интернете, и вы вынуждены платить, чтобы вернуть свои файлы, мошенники ожидают, что вы просто отправите им деньги в криптовалютная транзакция.

Поступление ваших биткойнов в их кошелек служит для них вашим «сообщением».

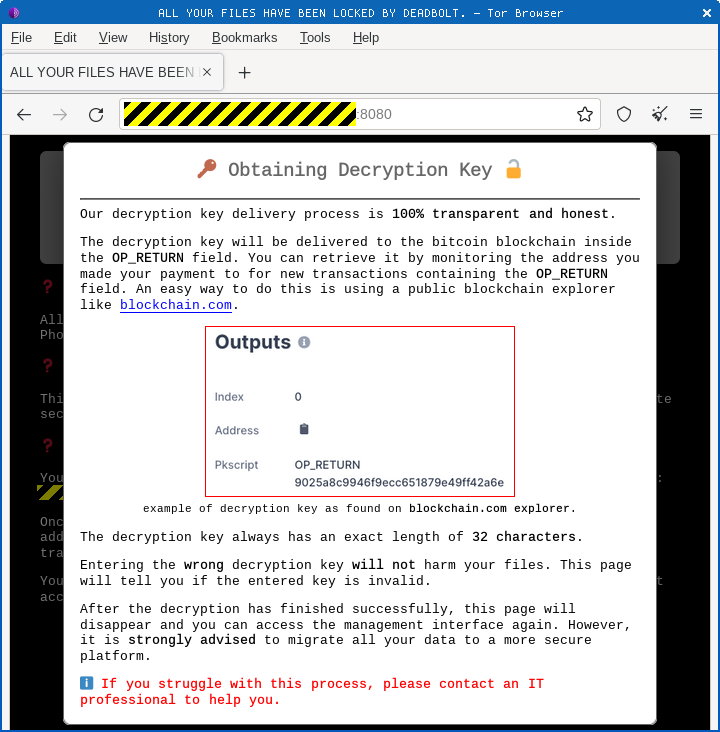

Взамен они «платят» вам княжескую сумму ничего, причем этот «возврат» является суммой их общения с вами.

Этот «возврат» представляет собой платеж на сумму 0 долларов США, отправленный просто как способ включения комментария к биткойн-транзакции.

Этот комментарий закодирован как 32 шестнадцатеричных символа, которые представляют собой 16 необработанных байтов или 128 бит — длину ключа дешифрования AES, который вы будете использовать для восстановления ваших данных:

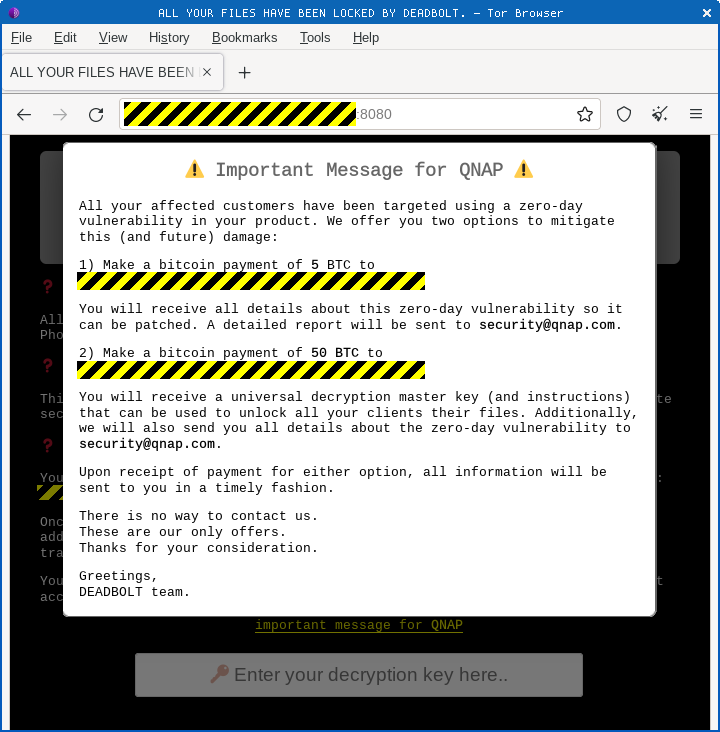

Ассоциация ЗАПОРНЫЙ вариант на изображении выше даже есть встроенная насмешка над QNAP, предлагающая продать компании «универсальный ключ дешифрования», который будет работать на любом затронутом устройстве:

Предположительно, вышеперечисленные мошенники надеялись, что QNAP почувствует себя достаточно виноватым из-за того, что подвергает своих клиентов уязвимости нулевого дня, что потратит 50 BTC (в настоящее время около 1,000,000 2022 09 долларов [07-16-15T0.3:6000Z]), чтобы всех сорвать с крючка. , вместо того, чтобы каждая жертва платила XNUMX BTC (около XNUMX долларов США) в отдельности.

DEADBOLT снова поднимается

QNAP только что сообщил, что DEADBOLT снова делать обход, теперь мошенники используют уязвимость в функции QNAP NAS под названием Фото станция.

QNAP опубликовала исправление и по понятным причинам призывает своих клиентов убедиться, что они обновились.

Что делать?

Если у вас есть продукт QNAP NAS где-либо в вашей сети, и вы используете Фото станция программный компонент, вы можете подвергаться риску.

QNAP совет это:

- Получить патч. Через веб-браузер войдите в панель управления QNAP на устройстве и выберите Панель управления > Система > Обновление прошивки > В прямом эфире обновление > Проверить обновления. Также обновите приложения на устройстве NAS с помощью App Center > Установить обновления > Все.

- Заблокируйте переадресацию портов в вашем маршрутизаторе, если она вам не нужна. Это помогает предотвратить «прохождение» трафика из Интернета через ваш маршрутизатор для подключения и входа в систему на компьютерах и серверах в вашей локальной сети.

- По возможности отключите Universal Plug and Play (uPnP) на маршрутизаторе и в параметрах NAS. Основная функция uPnP — облегчить компьютерам в вашей сети поиск полезных служб, таких как устройства NAS, принтеры и т. д. К сожалению, uPnP часто также позволяет приложениям внутри вашей сети опасно легко (или даже автоматически) открывать доступ пользователям за пределами вашей сети по ошибке.

- Ознакомьтесь с конкретным советом QNAP по обеспечению безопасности удаленного доступа к вашему NAS-устройству, если вам действительно нужно его включить. Узнайте, как ограничить удаленный доступ только для тщательно назначенных пользователей.

- блокчейн

- Coingenius

- кошельки с криптовалютами

- cryptoexchange

- информационная безопасность

- киберпреступники

- Информационная безопасность

- ригель

- Департамент внутренней безопасности

- цифровые кошельки

- брандмауэр

- Kaspersky

- вредоносных программ

- Mcafee

- Голая Безопасность

- НексБЛОК

- Платон

- Платон Ай

- Платон Интеллектуальные данные

- Платон игра

- ПлатонДанные

- платогейминг

- QNAP

- вымогателей

- VPN

- безопасности веб-сайтов

- зефирнет