У Kraken, как и у любого популярного сервиса, есть клиенты, которые становятся жертвами мошенников, которые стараться для отправки фишинговых писем с адресов электронной почты @ kraken.com. Вы никогда не должны видеть эту форму поддельной электронной почты, потому что она должна быть отклонена почтовыми провайдерами, такими как Gmail, потому что их серверы заметят, что почта мошенника исходит не от Kraken. За кулисами принимающий почтовый сервер должен искать общие записи DNS, чтобы убедиться, что электронная почта приходит из нужного места (например, записи SPF, DKIM, DMARC).

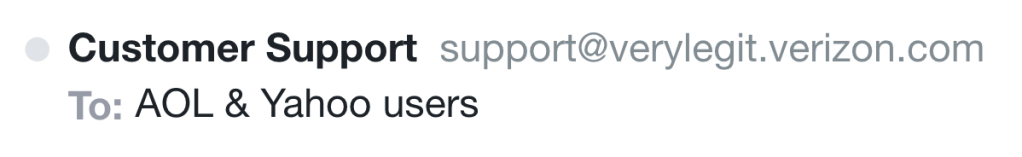

Kraken Security Labs верит в принцип «доверяй, но проверяй» и регулярно тестируя эффективность средств контроля безопасности электронной почты Kraken. В ходе одного из этих тестов мы обнаружили, что несколько почтовых провайдеров не выполняют простые проверки и, таким образом, подвергают своих пользователей (и, возможно, наших клиентов) риску фишинга: в частности, пользователи yahoo.com и aol.com подвергались риску доставки электронной почты. в их почтовый ящик из несуществующих поддоменов популярных мест, например admin@verylegitemails.verizon.com.

Kraken Security Labs сообщила об этой проблеме Verizon Media (которой принадлежали aol.com и yahoo.com) 8 октября 2020 года. К сожалению, она была классифицирована как низкая серьезность, и наша заявка была закрыта из-за низкого уровня воздействия. Однако с тех пор кажется, что в обе системы электронной почты были внесены улучшения, устраняющие некоторые из проблем, описанных ниже.

Вы можете защитить себя всегда в поисках фишинговых атак. Вам также следует подумать о переключении своей почтовой службы на gmail.com или protonmail.com, если вы в настоящее время используете aol.com или yahoo.com. Если вы управляете собственным доменом, убедитесь, что ваши записи DMARC, SPF и DKIM актуальны, чтобы ограничить возможность мошенников использовать ваш домен.

At Лаборатория безопасности Krakenнаша миссия - воспитывать и расширение прав и возможностей держатели криптовалюты, обладающие необходимыми знаниями для защиты своих активов и безопасного использования своих средств по своему усмотрению. В этой статье вы узнаете больше технических подробностей об этой технике спуфинга электронной почты, о том, как мы защищаем наши домены и какие шаги вы можете предпринять для обеспечения своей безопасности.

Технические детали

Спуфинг когда-то был широко распространенной формой атаки всего десять лет назад. Серверы электронной почты не имели эффективного способа проверки отправителей. Почта с поддельным отправителем имеет более высокий уровень успеха, так как многие пользователи не понимают, что это поле может быть подделано. Сообщение с узнаваемого домена (например, mail@kraken.com) может создать иллюзию авторитета и безопасности, особенно по сравнению с незнакомым адресом, например почта@пример-странный-домен.xyz. К счастью, в настоящее время у большинства почтовых провайдеров есть значительный контроль против спуфинга. Такие стандарты, как DMARC, имеют формализованные методы, значительно затрудняющие спуфинг.

Защита почты

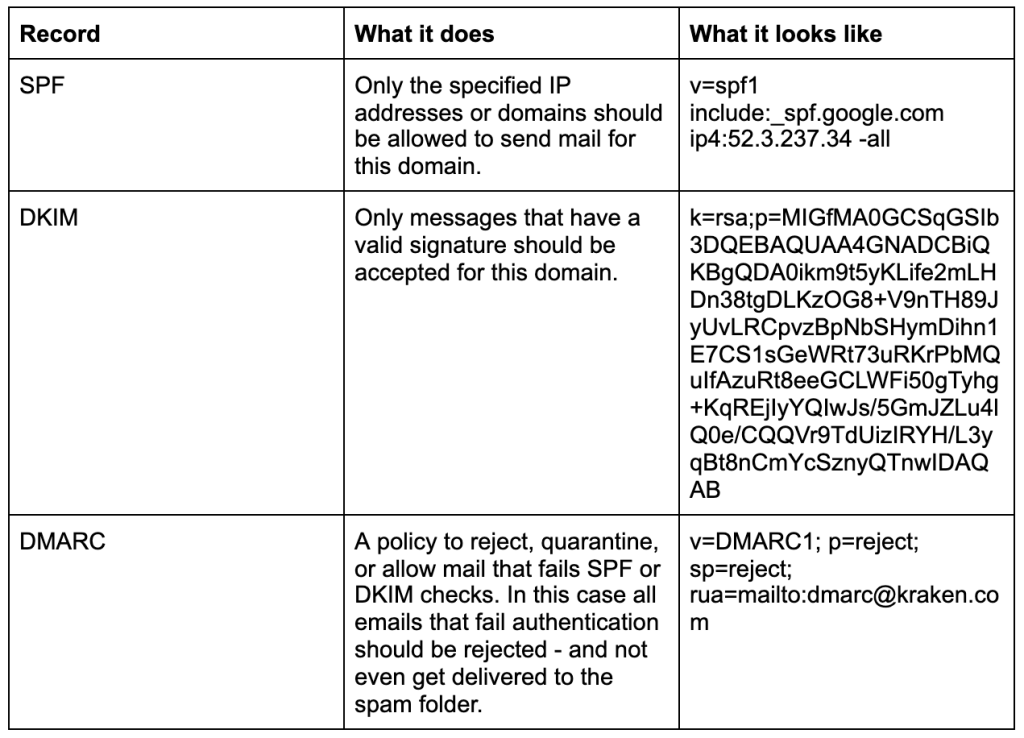

Безопасность электронной почты более сложна, чем мы рассмотрим здесь, но текущие передовые методы предотвращения спуфинга сосредоточены вокруг записей SPF, DMARC и DKIM. Когда почтовый сервер получает почту, он выполняет несколько DNS-запросов к почтовому домену, чтобы проверить эти записи.

Каждый почтовый сервер обрабатывает эти проверки по-разному. Например, Gmail помечает всю почту, которая не проходит проверку SPF, с помощью устрашающего баннера с предупреждением, побуждающего пользователей быть осторожными (даже если технически эти сообщения никогда не должны приниматься почтовым сервером), а также все электронные письма, не прошедшие проверки DMARC, которые имеют Политика «отклонить» вообще не будет принята.

У других почтовых провайдеров могут быть совершенно разные процедуры, каждая со своим собственным алгоритмом. Например, некоторые поставщики предпочитают полностью блокировать электронные письма, другие отправляют в «нежелательную» почту, третьи - электронные письма с предупреждениями.

Эксперименты с поставщиками бесплатной почты

Нас беспокоит непоследовательное применение различных провайдеров, поэтому мы провели дополнительное тестирование. Мы попытались отправить поддельные электронные письма для заблокированного домена ведущим поставщикам бесплатных услуг электронной почты и отслеживали их поведение.

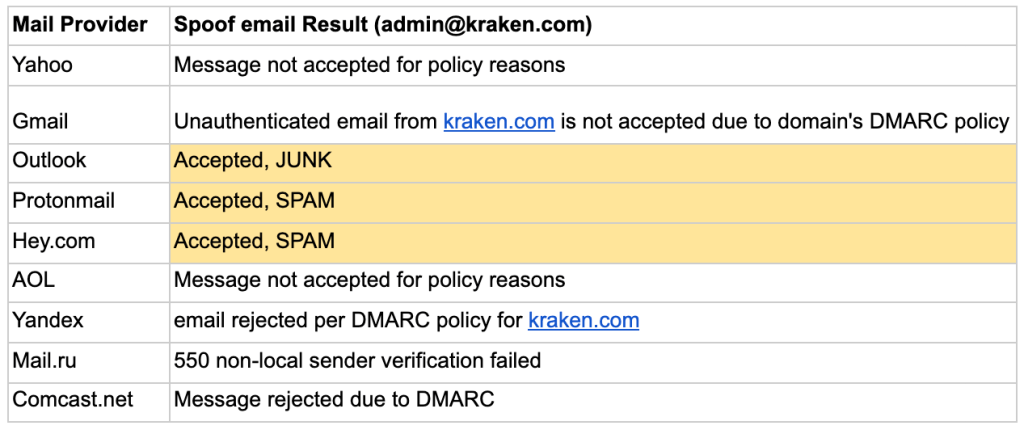

Испытание 1 - Спуфинг admin@kraken.com (защищенный базовый домен)

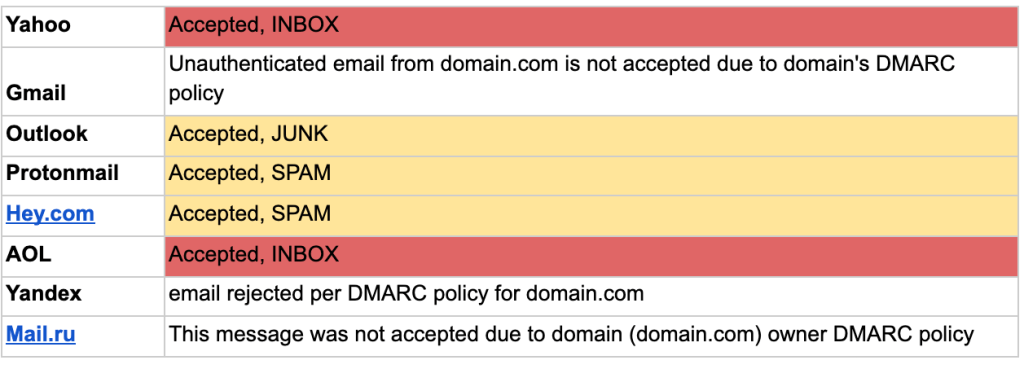

Мы отправили поддельное электронное письмо из домена, в котором была действующая запись SPF с аппаратным сбоями, действительная запись DMARC и настроен селектор DKIM.

Expectation: Письмо отклоняется, поскольку оно отправлено не с разрешенного IP-адреса и не имеет подписи DKIM.

Здесь нет серьезных сюрпризов, хотя отправка сообщения в спам или нежелательную почту означает, что пользователей теоретически все еще можно обмануть, если они сочтут это ошибкой.

Испытание 2 - Спуфинг admin@fakedomain.kraken.com (Несуществующий субдомен)

Мы отправили поддельное электронное письмо с несуществующего субдомена. Для этого имени хоста нет никаких записей.

Expectation: Почта отклоняется, потому что имя хоста не существует или не имеет каких-либо записей (нет записи A, нет записи SPF или DKIM). Кроме того, для политики DMARC задано значение «отклонить», поэтому любое электронное письмо, которое не может быть аутентифицировано с помощью SPF / DKIM, должно быть отклонено.

Удивительно, но почтовые серверы Yahoo.com и AOL.com приняли это явно поддельное сообщение и поместили его в почтовый ящик жертвы. Это особенно важно, потому что это означает, что злоумышленнику просто нужно включить поддомен, чтобы его почта принималась и выглядела законной для пользователей этих платформ (например, admin@emails.chase.com).

AOL.com и Yahoo.com в то время принадлежали Verizon Media, поэтому мы сообщили им об этой проблеме 8 октября 2020 года. Verizon Media закрыла эту проблему как выходящую за рамки и неофициальную. Kraken Security Labs подтвердила важность защиты пользователей AOL и Yahoo от фишинга, но никаких дальнейших сообщений об устранении этих проблем предоставлено не было.

С тех пор кажется, что были внесены улучшения: теперь электронные письма отклоняются в соответствии с политикой DMARC, и, похоже, реализовано более эффективное ограничение скорости.

Мы по-прежнему утверждаем, что пользователи электронной почты Yahoo и Verizon подвергаются более высокому риску, поскольку другие поставщики значительно лучше предупреждают своих пользователей, когда электронная почта не может быть аутентифицирована (как в случае, когда DMARC / DKIM / SPF не используется вообще).

Takeaways

Несмотря на все усилия владельца домена, провайдеры электронной почты не всегда фильтруют электронную почту должным образом. Пользователи с адресами электронной почты @ yahoo.com и @ aol.com были подвержены более высокому риску получения поддельных сообщений, даже если эти сообщения могли быть легко обнаружены и отфильтрованы этими поставщиками. Хотя поведение улучшилось, мы по-прежнему рекомендуем переключить вашу высокочувствительную электронную почту на поставщика, который лучше фильтрует, например Gmail или Protonmail.

Если вы используете почтовый сервер, убедитесь, что ваши записи DNS для DMARC, DKIM и SPF всегда актуальны, и регулярно проверяйте, работают ли ваши элементы управления электронной почтой.

Источник: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- алгоритм

- Все

- среди

- около

- гайд

- Активы

- за кулисами

- ЛУЧШЕЕ

- лучшие практики

- погоня

- Проверки

- закрыто

- приход

- Общий

- Связь

- криптовалюта

- Текущий

- DID

- открытый

- DNS

- доменов

- Эффективный

- соответствовать

- форма

- Бесплатно

- средства

- здесь

- Как

- HTTPS

- Влияние

- IP

- IP-адрес

- вопросы

- IT

- знания

- Kraken

- Labs

- УЧИТЬСЯ

- поиск

- основной

- Медиа

- Наша миссия

- Другое

- фишинг

- Платформы

- политика

- Популярное

- для защиты

- учет

- Снижение

- Run

- Бег

- Мошенники

- экран

- безопасность

- набор

- просто

- So

- спам

- стандартов

- успех

- системы

- Технический

- Тестирование

- тестов

- время

- топ

- us

- пользователей

- поставщики

- КТО

- Yahoo

- лет