Ниже приведены выдержки из набора книг, который будет выпущен 1 ноября 2023 года.

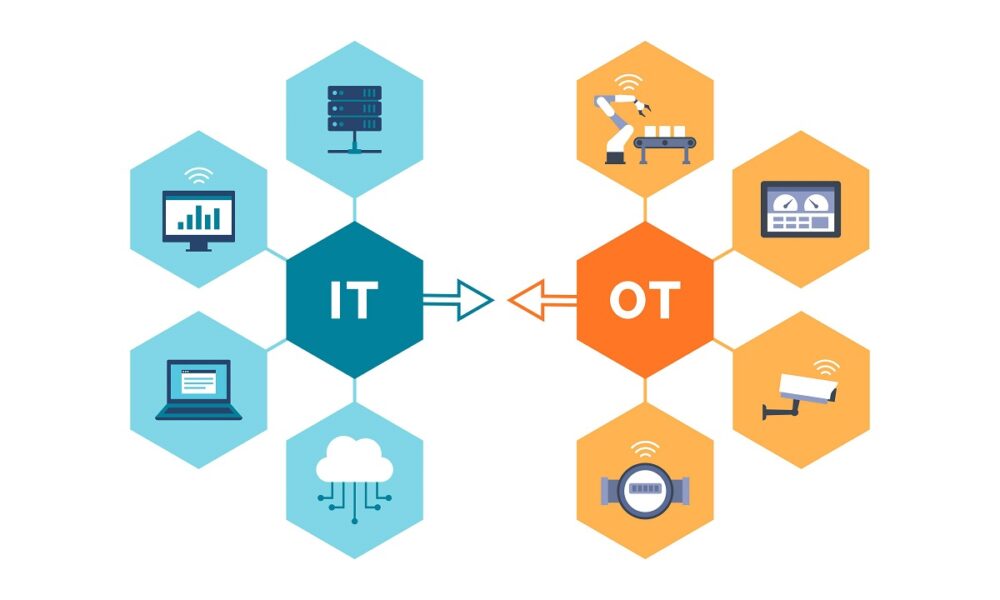

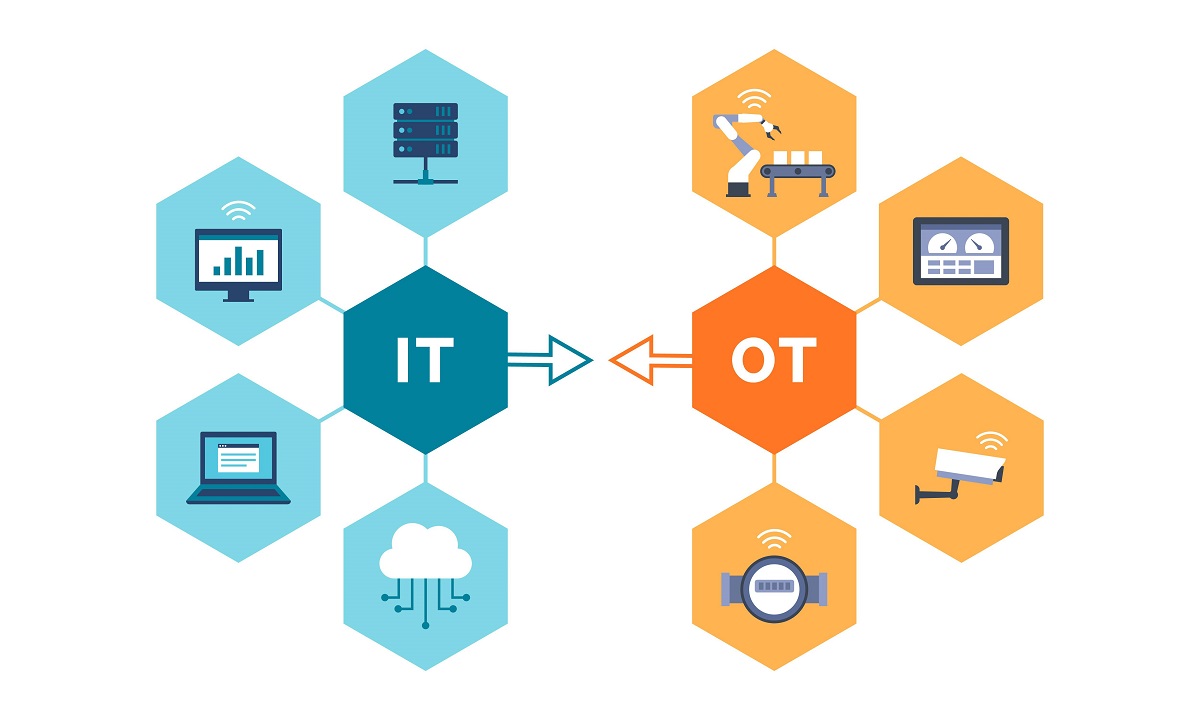

Много было написано о различиях между обычными ИТ-сетями и операционная технология (OT) или сети промышленных систем управления (ICS): в сетях OT сложнее устанавливать исправления, сложнее антивирус, в OT-сетях используются очень старые протоколы и компьютеры, и люди, которые управляют этими сетями, испытывают огромное сопротивление изменениям. Однако все эти различия поверхностны. Основное различие между этими двумя типами сетей заключается в последствиях: чаще всего наихудшие последствия кибератак резко и качественно отличаются в ИТ-сетях и в ОТ-сетях.

В чем разница? Ransomware попадает в нашу ИТ-сеть, и что нам делать? Мы обнаруживаем, реагируем и восстанавливаемся. Мы выявляем зараженные компьютеры и изолируем их. Мы делаем судебно-медицинские снимки и стираем оборудование. Восстанавливаем из резервных копий. Повторяем. В худшем случае происходит утечка личной информации (PII) или другой конфиденциальной информации, и мы подвергаемся судебным искам. Это все последствия для бизнеса. Другими словами, в ИТ-сетях целью управления киберрисками является предотвращение последствий для бизнеса путем защиты информации — защиты конфиденциальности, целостности и доступности деловой информации.

Однако в OT-сетях наихудшие последствия компрометации почти всегда носят физический характер. Вещи взрываются и убивают людей, промышленные сбои вызывают экологические катастрофы, гаснет свет или загрязняется наша питьевая вода. Целью управления киберрисками для OT-сетей обычно является обеспечение правильной, непрерывной и эффективной работы. физического процесса. Цель состоит не в том, чтобы «защитить информацию», а в том, чтобы защитить физические операции от информации, в частности от кибер-диверсионных атак, которые могут быть встроены в информацию. В этом фундаментальное различие между ИТ-сетями и ОТ-сетями: ни человеческие жизни, ни поврежденные турбины, ни экологические катастрофы невозможно «восстановить из резервных копий».

Это означает, что даже если бы мы могли каким-то образом взмахнуть волшебной палочкой и сделать все промышленные сети полностью исправленными, полностью антивирусными, полностью зашифрованными и в других отношениях полностью обновленными с помощью современных механизмов ИТ-кибербезопасности, это фундаментальное различие сохранялось бы. Разница в последствиях сегодня и всегда требует другого подхода к управлению рисками в сетях, критичных к безопасности и надежности, по сравнению с бизнес-сетями.

Инженерия безопасности

Хорошей новостью является то, что инженеры имеют в своем распоряжении мощные инструменты для устранения киберрисков ОТ. Например, механические клапаны избыточного давления предотвращают взрыв сосудов под давлением. Эти клапаны не содержат процессоров, поэтому их невозможно взломать. Муфты ограничения крутящего момента предотвращают разрушение турбин, не содержат процессоров и, таким образом, не поддаются взлому. Однонаправленные шлюзы физически не способны пропускать информацию об атаке в одном направлении и, следовательно, их невозможно взломать. Сегодня этими мощными инструментами часто пренебрегают, поскольку они не имеют аналогов в сфере ИТ-безопасности.

Если копнуть немного глубже, можно сказать, что профессия инженера управляла рисками для общественной безопасности на протяжении более столетия. Именно потому, что плохое инженерное дело создает угрозу общественной безопасности, во многих юрисдикциях профессия инженера является законодательно закрепленной, саморегулируемой профессией, подобно медицинским и юридическим профессиям. Профессия инженера может внести огромный вклад в управление киберрисками ОТ, но это плохо понимается как внутри, так и за пределами профессии.

Почему? Начнем с того, что в мире в 50 раз больше специалистов по ИТ-безопасности, чем специалистов по безопасности ОТ, поэтому ИТ-эксперты часто являются первыми, к кому обращаются за консультацией, когда нам нужны решения промышленной кибербезопасности. Однако большинство экспертов по ИТ-безопасности не являются инженерами и поэтому не осознают ответственности и вклада, который может внести инженерная профессия.

Инженерная профессия в целом не намного лучше. Если количество кибератак с физическими последствиями будет увеличиваться более чем в два раза ежегодно, то к концу десятилетия киберпроблема ОТ достигнет кризисных масштабов. Однако в большинстве юрисдикций инженеры еще не осознали киберриски для населения и физических операций. На момент написания этой статьи в мире не существует такой юрисдикции, где неспособность применить надежное управление киберрисками к промышленным образцам может стоить инженеру лицензии на практику.

Хотя прогресс есть. За последние пять лет сформировался ряд подходов к надежной разработке кибербезопасности:

- Технологическое проектирование: Ассоциация Обзор безопасности PHA для кибербезопасности, основанной на последствиях В учебнике описан подход к использованию регулярного технического анализа рисков процесса (PHA) для внедрения неуязвимых физических средств смягчения киберугроз для безопасности работников, окружающей среды и общества.

- Инженерия автоматизации: Книга Эндрю Бохмана и Сары Фриман Противодействие киберсаботажу: внедрение киберинформированной инженерии, ориентированной на последствия В первую очередь это текст по оценке рисков, но он включает в себя ряд глав, посвященных неуязвимым средствам предотвращения киберугроз, в том числе неуязвимым цифровым средствам смягчения киберугроз для защиты оборудования.

- Сетевая инженерия: Моя книга Технология безопасных операций описывает инженерную перспективу защиты правильных физических операций от атак, которые могут быть встроены во входящие информационные потоки, а не попытки «защитить информацию». Большая часть текста посвящена различным способам проектирования промышленных сетей, позволяющим отслеживать информацию, покидающую сеть, без введения каких-либо путей проникновения информации об атаках в сети.

По этой теме Министерство энергетики США (DOE) также опубликовало «Национальная киберинженерная стратегия(PDF) в июне 2022 года. Стратегия направлена на разработку инженерного комплекса знаний, который, среди прочего, «использует проектные решения и инженерные средства контроля для смягчения или даже устранения возможностей для кибератак или уменьшения последствий в случае возникновения атаки». ».

«Взгляд вперед» в соавторстве с Кеннетом Кейсом,

Главный вопрос, который затрагивается в новой книге, заключается в том, что касается кибербезопасности:сколько хватит?Последствия определяют степень защиты, в которой нуждается система или сеть, и лучшие рекомендации говорят, что нам необходимо защитить критически важные для безопасности и критически важные инфраструктурные системы. на самом деле тщательно. Это очень дорогой процесс. Хуже того, даже самые лучшие программы кибербезопасности не обеспечивают той детерминированной защиты, которую мы ожидаем от инженерных проектов, когда общественная безопасность находится под угрозой.

Проектирование безопасности имеет потенциал, если его применять регулярно и систематически, чтобы исключить из рассмотрения очень многие последствия безопасности и надежности/национальной безопасности. Это потенциально может значительно упроститьсколько хватит?» вопрос за счет снижения необходимой мощности и стоимости программ кибербезопасности, которые устраняют оставшиеся риски в OT-сетях. Учитывая кризис, который мы видим в виде отключений OT, повреждения оборудования и других худших последствий, вызванных кибератаками, настало время для этого нового подхода.

Больше информация о книге можно найти по ссылке.

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Смещения блоков. Модернизация права собственности на экологические компенсации. Доступ здесь.

- Источник: https://www.darkreading.com/ics-ot/engineering-grade-ot-protection

- :имеет

- :является

- :нет

- :куда

- $UP

- 1

- 2022

- 2023

- 50

- 7

- a

- в состоянии

- О нас

- адрес

- адреса

- Все

- позволять

- почти

- причислены

- всегда

- среди

- an

- анализ

- и

- Эндрю

- Ежегодно

- Другой

- антивирус

- любой

- прикладной

- Применить

- подхода

- подходы

- МЫ

- AS

- оценки;

- гарантировать

- At

- атаковать

- нападки

- свободных мест

- проспекты

- знать

- Операции резервного копирования

- BE

- , так как:

- было

- до

- ЛУЧШЕЕ

- Лучшая

- между

- Немного

- взрывать

- тело

- книга

- изоферменты печени

- бизнес

- но

- by

- CAN

- случаев

- Вызывать

- вызванный

- века

- изменение

- главы

- как

- выходит

- приход

- полностью

- скомпрометированы

- компьютеры

- конфиденциальность

- Последствия

- рассмотрение

- содержать

- продолжать

- (CIJ)

- вклад

- взносы

- контроль

- контрольная

- обычный

- исправить

- Цена

- может

- кризис

- критической

- Критическая инфраструктура

- кибер-

- Кибер-атаки

- кибератаки

- Информационная безопасность

- Время

- десятилетие

- решения

- более глубокий

- Степень

- доставить

- запросы

- Кафедра

- Проект

- конструкций

- обнаруживать

- Определять

- развивать

- разница

- Различия

- различный

- Интернет

- направление

- бедствия

- do

- Документация

- лань

- удвоившись

- драматично

- эффективный

- ликвидировать

- встроенный

- включить

- зашифрованный

- конец

- энергетика

- инженер

- Проект и

- Инженеры

- огромный

- достаточно

- Enter

- окружающий

- Оборудование

- Даже

- пример

- ожидать

- дорогим

- эксперты

- отсутствии

- Во-первых,

- Потоки

- внимание

- после

- Что касается

- судебный

- найденный

- от

- полностью

- фундаментальный

- шлюзы

- в общем

- данный

- Go

- цель

- хорошо

- большой

- руководство

- Половина

- Сильнее

- Есть

- Хиты

- Однако

- HTTPS

- человек

- определения

- if

- изображений

- in

- включает в себя

- В том числе

- Входящий

- промышленность

- информация

- Инфраструктура

- внутри

- целостность

- внутренний

- введение

- IT

- это безопасность

- JPG

- июнь

- юрисдикция

- юрисдикции

- Убийство

- знания

- большой

- запустили

- Судебные

- Оставлять

- Юр. Информация

- Лицензия

- LINK

- Живет

- сделанный

- магия

- Главная

- сделать

- управлять

- управляемого

- управление

- управления

- многих

- Май..

- означает

- механический

- механизмы

- основным медицинским

- может быть

- смягчать

- Модерн

- Мониторинг

- БОЛЕЕ

- самых

- много

- my

- Необходимость

- потребности

- ни

- сеть

- сетей

- Новые

- Новости

- нет

- номер

- of

- от

- .

- Старый

- on

- ONE

- Операционный отдел

- or

- Другое

- в противном случае

- наши

- внешний

- внешнюю

- за

- часть

- pass

- мимо

- Заделка

- Люди

- Лично

- перспектива

- PHA

- физический

- Физически

- Часть

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- состояния потока

- представляет

- потенциал

- мощный

- практика

- давление

- предотвращать

- в первую очередь

- Проблема

- процесс

- профессия

- Программы

- Прогресс

- для защиты

- защищающий

- защиту

- протоколы

- что такое варган?

- положил

- вопрос

- скорее

- достигать

- Recover

- уменьшить

- снижение

- выпустил

- оставаться

- осталось

- повторять

- обязательный

- Сопротивление

- Реагируйте

- ответственности

- восстановление

- обзоре

- Отзывы

- Снижение

- оценка риска

- управление рисками

- рисках,

- надежный

- рутина

- обычно

- s

- Сохранность

- Сказал

- говорит

- безопасный

- безопасность

- посмотреть

- стремится

- чувствительный

- набор

- остановов

- аналогичный

- упростить

- So

- Решения

- как-то

- Space

- конкретно

- Начало

- Стратегия

- прочность

- система

- системы

- взять

- terms

- текст

- учебник

- чем

- который

- Ассоциация

- информация

- мир

- их

- Их

- тема

- тогда

- Там.

- следовательно

- Эти

- вещи

- этой

- тщательно

- хоть?

- угрозы

- Таким образом

- время

- раз

- в

- сегодня

- инструменты

- пытается

- два

- понимать

- us

- использование

- через

- Против

- очень

- Вода

- Wave

- Путь..

- способы

- we

- Что

- когда

- КТО

- все

- будете

- без

- работник

- Мир

- хуже

- Наихудший

- бы

- письмо

- письменный

- еще

- зефирнет