Время чтения: 5 минут

Время чтения: 5 минут

В наши дни криптомайнинг стал золотой лихорадкой, и киберпреступники также схвачены им. Они изобретают все больше и больше хитрых уловок, чтобы заразить компьютеры пользователей и заставить их добывать криптовалюту для прибыли злоумышленников. Киберпреступность, недавно обнаруженная специалистами Comodo, является яркой иллюстрацией этого процесса. Чтобы заразить пользователей по всему миру, злоумышленники использовали законный установщик приложений, реплицированный сервер и… что ж, давайте не будем забегать вперед, а пройдем через всю цепочку атак от начала до конца.

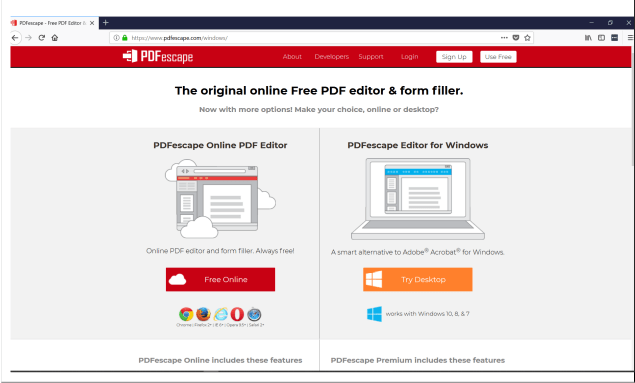

Вот программное обеспечение PDFescape. Многие люди используют его для редактирования, аннотирования или заполнения форм в файлах .PDF. Весьма вероятно, что вы также использовали это или подобное программное обеспечение.

Конечно, это законно и безопасно ... по крайней мере, так было до недавнего времени, когда идея киберпреступника пришла ему в голову.

Но что особенно интересно, злоумышленники не пытались имитировать PDFescape. Они пошли дальше и решили создать своего злого клона.

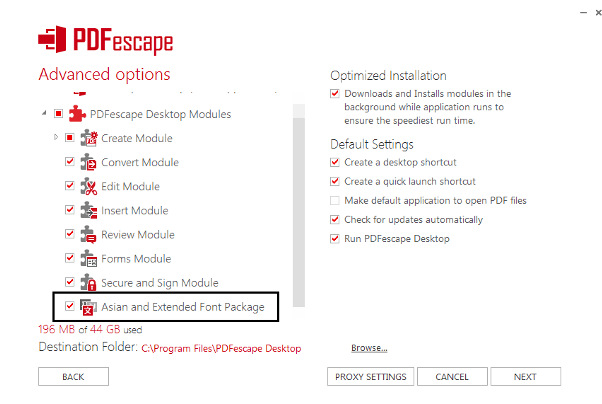

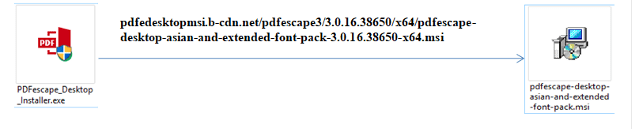

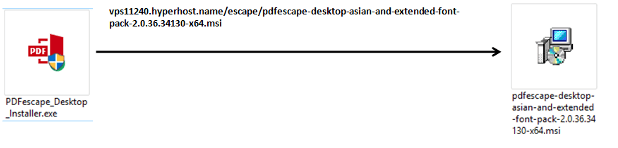

Подумайте о масштабах атаки: злоумышленники воссоздали инфраструктуру программного партнера на сервере, находящемся под их контролем. Затем они скопировали все файлы MSI (файл пакета установщика для Windows) и разместили их на этом сервере. Клонированное программное обеспечение было точной копией оригинального ... за исключением одной маленькой детали: злоумышленники декомпилировали и модифицировали один из файлов MSI, пакет азиатских шрифтов. И добавил вредоносную полезную нагрузку, содержащую некоторый монетный код.

Эта черная магия превращает оригинальный установщик PDFescape во вредоносный.

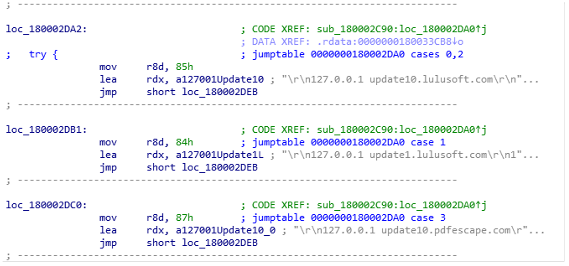

Этот измененный установщик перенаправляет пользователей на вредоносный веб-сайт и загружает полезную нагрузку со скрытым файлом.

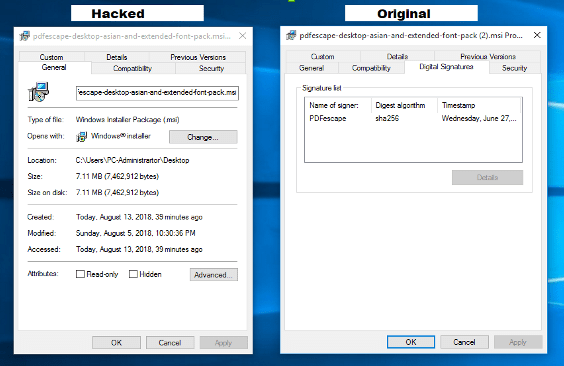

Как видите, взломанный установщик не имеет оригинальной цифровой подписи:

Но как именно эта вредоносная программа наносит вред? Посмотрим.

Динамический анализ

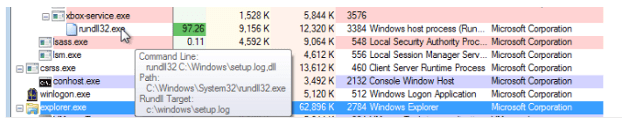

Когда жертва загружает этот pdfescape-desktop-Asian-and-extended-font-pack, вредоносный двоичный файл xbox-service.exe помещается в папку Windows system32 и выполняет вредоносную DLL-библиотеку, используя run32dll. Скрытая под setup.log, вредоносная DLL скрывается в папке Windows.

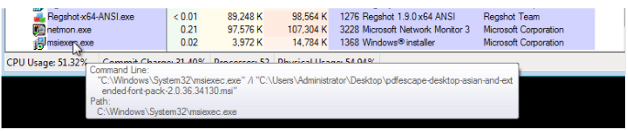

Вот процесс потока.

Файл pdfescape-desktop-Asian-and-extended-font-pack.msi устанавливается

линия мандатаC: \ WindowsSystem32msiexec.exe ”/ i

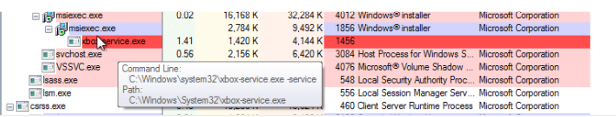

Затем установщик падает Xbox-service.exe в папке system32.

Упал Xbox-service.exe начинает работать как сервис:

Затем он запускает вредоносную DLL под rundll32 с именем setup.log с помощью командной строки:

rundll32 C: WindowsSystem32setup.log.dll

Статический анализ

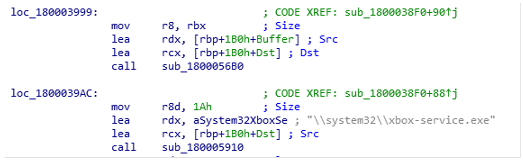

Модифицированный MSI имеет встроенный вредоносный файл DLL. Эта DLL, в свою очередь, содержит два исполняемых файла в Ресурсах.

Таким образом, файл DLL запускает вредоносный процесс Xbox-service.exe.

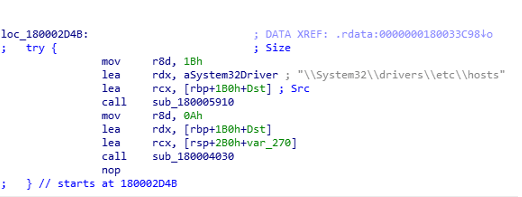

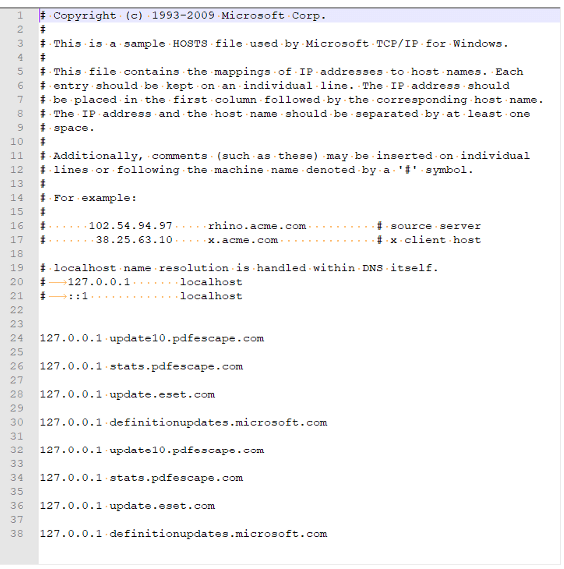

Еще один интересный аспект полезной нагрузки DLL заключается в том, что на этапе установки он пытается изменить файл Windows HOSTS, чтобы предотвратить зараженный компьютер от связи с серверами обновлений различных приложений, связанных с PDF, и программ для обеспечения безопасности. Таким образом, вредоносная программа пытается избежать удаленной очистки и исправления уязвимых машин.

Файл HOSTS, модифицированный вредоносной DLL

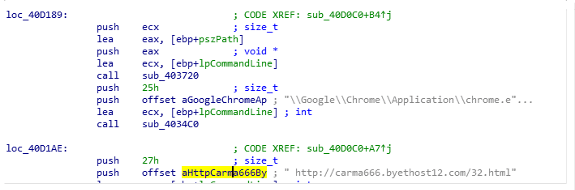

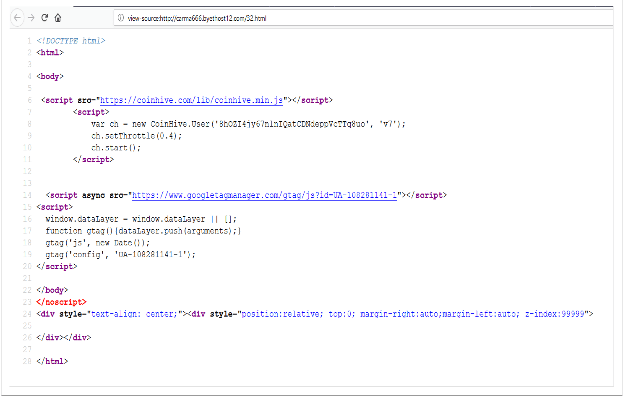

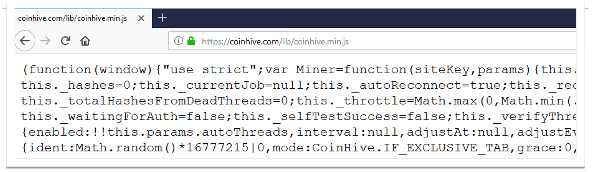

И, наконец, внутри DLL мы обнаружили главное зло: вредоносный скрипт браузера. Скрипт имеет встроенную ссылку на http://carma666.byethost12.com/32.html

Давайте перейдем по ссылке и посмотрим, куда она идет:

Теперь стало ясно, что он загружает код JavaScript CoinHive, который злоумышленники скрытно используют для заражения хостов по всему миру. Вы можете найти более подробную информацию об этом в Комодо, первый квартал 1 г. и Комодо, первый квартал 2 г..

Итак, вся эта суета была в том, чтобы заразить пользователей криптоминером ?! Да это правильно. И это помогает нам осознать, что мы не должны воспринимать этот вид вредоносного ПО слегка.

«Как мы уже упоминали в Комодо, первый квартал 1 г. и Глобальные отчеты об угрозах за второй квартал 2 года, криптоминеры остаются одной из самых опасных угроз в информационной безопасности космос », - комментирует Фатих Орхан, руководитель исследовательских лабораторий Comodo.» Некоторые люди считают криптоминеров несерьезной угрозой, потому что они не крадут информацию и не шифруют файлы пользователей, но в действительности эта ошибка может оказаться для них очень дорогостоящей. Криптоминеры превращаются в сложные вредоносные программы, которые могут привести к сбою систем пользователей или захватить все ИТ-ресурсы зараженного предприятия и заставить их работать только для майнинга криптовалюты для киберпреступников. Таким образом, финансовые потери от атаки криптоминера могут быть столь же разрушительными, как и другие вредоносных программ типы. Cryptominers будут продолжать становиться все более изощренными с ростом их опасных способностей. И история с измененным инсталлятором, обнаруженная нашими аналитиками, является ярким тому подтверждением ».

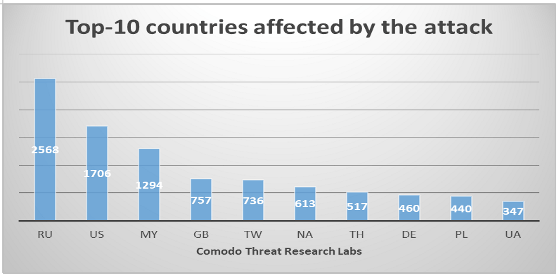

Согласно статистике Comodo, этот вредоносный файл поразил 12 810 пользователей в 100 странах мира. Ниже приведены десять стран, которые пострадали.

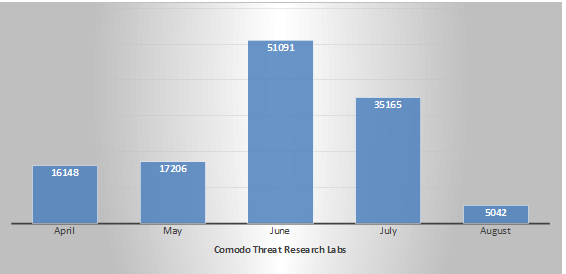

В целом, с апреля по август 2018 года специалисты Comodo обнаружили 146,309 XNUMX шахтеров на основе JavaScript с уникальными SHA.

Жить безопасно с Comodo!

Связанные ресурсы:

Как улучшить готовность вашей компании к кибербезопасности

Почему вы подвергаете свою сеть риску с защитным подходом к вредоносным программам

Семь преимуществ найма поставщика кибербезопасности

Резервное копирование веб-сайта

Статус сайта

Проверка веб-сайтов

Проверка безопасности веб-сайта

НАЧАТЬ БЕСПЛАТНУЮ ИСПЫТАНИЕ ПОЛУЧИТЕ СВОЙ МОМЕНТ БЕЗОПАСНОСТИ БЕСПЛАТНО

- SEO-контент и PR-распределение. Получите усиление сегодня.

- Платоблокчейн. Интеллект метавселенной Web3. Расширение знаний. Доступ здесь.

- Источник: https://blog.comodo.com/pc-security/cryptomining-executed-through-legitimate-software/

- 100

- 2018

- 7

- a

- способности

- О нас

- об этом

- добавленный

- Преимущества

- впереди

- Все

- анализ

- Аналитики

- и

- Применение

- подхода

- Программы

- апрель

- около

- азиатский

- внешний вид

- атаковать

- Август

- , так как:

- становиться

- начало

- ниже

- Черный

- Блог

- браузер

- захватить

- цепь

- Уборка

- Очистить

- код

- как

- Комментарии

- Связь

- Компании

- Рассматривать

- содержит

- продолжать

- контроль

- страны

- "Курс"

- Crash

- Создайте

- криптовалюта

- кибер-

- информационная безопасность

- киберпреступности

- киберпреступники

- опасно

- решенный

- оборонительный

- подробность

- подробнее

- обнаруженный

- разрушительный

- Интернет

- загрузок

- упал

- Капли

- в течение

- динамический

- встроенный

- Предприятие

- особенно

- События

- , поскольку большинство сенаторов

- точно,

- Кроме

- Выполняет

- Файл

- Файлы

- заполнять

- в заключение

- финансовый

- Найдите

- поток

- следовать

- формы

- найденный

- Бесплатно

- от

- далее

- Общие

- получить

- Глобальный

- идет

- Золото

- Рост

- взломанa

- Хакеры

- помогает

- Скрытый

- очень

- Наем

- Удар

- кашель

- Как

- How To

- HTML

- HTTPS

- идея

- улучшать

- in

- информация

- Инфраструктура

- мгновение

- интересный

- IT

- JavaScript

- Прыгать

- Вид

- Labs

- Вероятно

- линия

- LINK

- потери

- машина

- Продукция

- магия

- Главная

- сделать

- вредоносных программ

- многих

- много людей

- макс-ширина

- упомянутый

- против

- Горнодобывающая промышленность

- ошибка

- модифицировало

- изменять

- БОЛЕЕ

- самых

- MSI

- имя

- Названный

- сеть

- ONE

- оригинал

- Другое

- Упаковывать

- пакет

- Люди

- PHP

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- предотвращать

- процесс

- Прибыль

- Полагая

- Q1

- Q2

- Реальность

- последний

- недавно

- оставаться

- удаленные

- ответ

- реплицируются

- исследованиям

- Полезные ресурсы

- избавиться

- Снижение

- торопить

- Сохранность

- сфера

- система показателей

- безопасный

- безопасность

- изъяли

- Серверы

- обслуживание

- установка

- семь

- аналогичный

- небольшой

- So

- Software

- некоторые

- сложный

- специалисты

- распространение

- Распространение

- Этап

- начинается

- Статистика

- История

- системы

- взять

- Ассоциация

- мир

- их

- угроза

- угрозы

- Через

- время

- в

- ОЧЕРЕДЬ

- Поворот

- Типы

- под

- созданного

- Обновление ПО

- us

- использование

- пользователей

- различный

- Жертва

- Вебсайт

- Что

- Что такое

- будете

- окна

- Работа

- работает

- Мир

- Ты

- ВАШЕ

- зефирнет