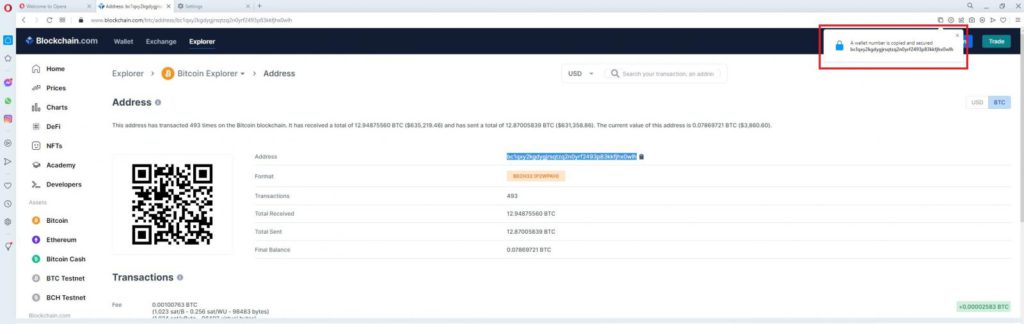

Угонщики буфера обмена знают, что запоминание длинных буквенно-цифровых адресов кошельков может сделать криптотранзакции затруднительными. Например, биткойн-адрес может иметь длину от 26 до 35 символов.

Всего один неправильный или пропущенный символ может привести к потере и безвозвратной потере криптовалюты. Таким образом, копирование и вставка могут выглядеть очень привлекательно, если задача состоит в правильном написании каждого символа.

Но киберпреступники рассчитывают на зависимость от Control+C/Cmd+C для перенаправления переводов криптовалюты прямо на собственные кошельки.

За долю секунды вы можете отправить свою криптовалюту непосредственно преступнику, чье вредоносное ПО месяцами было спрятано на вашем компьютере.

Относительно простой фрагмент вредоносного кода подменяет адрес кошелька, сохраненный в буфере обмена компьютера под управлением ОС Windows.

Это означает, что когда метка нажимает «Вставить» (Control + P / Cmd + P), они невольно вводят адрес угонщика буфера обмена.

Прочитайте больше: Подростки-хакеры из буфера обмена, укравшие биткойны на 800 тысяч долларов, все еще могут сойти с рук

Один Reddit пользователь ему посчастливилось заметить изменение в последнюю минуту скопированного адреса кошелька при попытке совершить транзакцию между криптовалютной биржей Kraken и кошельком Monero.

«Когда я копирую и вставляю адрес своего кошелька из Kraken, вставленный адрес не тот. Это нормально или вирус?» — спросил пользователь Reddit.

Другой пользователь открытый фрагмент буфера обмена, захватывающий вредоносное ПО, спрятанный в сообщении Reddit о лучших методах обеспечения конфиденциальности для пользователей Windows 10.

Взломать буфер обмена так же просто, как скопировать и вставить

Взлом буфера обмена — это, по сути, пассивное мошенничество. Злоумышленники обманом заставляют пользователей устанавливать программное обеспечение, и в результате появляется украденная криптовалюта.

По данным AV-Test, их более 1 млрд штук. фрагменты вредоносного ПО в Интернете. Более половины этого программного обеспечения — это троянские кони, вредоносный код, спрятанный в невинно выглядящих программах.

Хуже всего то, что потенциальным криптоворам даже не обязательно быть особенно хороши в программировании. В Интернете имеется несколько разновидностей программного обеспечения для захвата буфера обмена.

В 2018 году паре британских подростков удалось украсть более 16 биткойнов (стоимостью сегодня 650,000 XNUMX долларов). Код захвата буфера обмена был перенесен в загружаемый криптокошелек, которым они поделились на Reddit.

Однако некоторые кампании по захвату буфера обмена действуют в гораздо больших масштабах. BleepingComputer отследил одну вредоносную программу, которая Мониторы более 2 миллионов криптоадресов.

В начале 2019 года появилась первая в истории вредоносная программа для захвата буфера обмена Android. открытый в магазине Google Play, спрятанном в поддельном приложении MetaMask.

Точно так же хакеры могут использовать эту технику для кражи конфиденциальных данных и фиатных денег. Угонщики буфера обмена могут использовать вредоносное ПО для сбора банковских реквизитов и номеров кредитных карт, которые добавляются в буфер обмена.

Как защитить буфер обмена от хакеров

Хотя кража криптовалюты через взломанный буфер обмена является относительно новым мошенничеством, вполне вероятно, что ваш буфер обмена уже был взломан раньше.

Часто новостные веб-сайты добавляют ссылку или указание на отрывок статьи, которую вы добавляете в буфер обмена. Однако большинство жертв более зловещей версии этой технологии не заметят этого, пока не станет слишком поздно.

Киберпреступники постоянно придумывают новые векторы атак, чтобы занести вредоносное ПО на ваш компьютер.

Действительно, Reversing Labs обнаружила около 760 Примеры о взломе кода в репозитории программного обеспечения с открытым исходным кодом Ruby Gems.

Разработчики со всего мира вносят свой вклад в такие репозитории, как Ruby Gems, и включают код, найденный в библиотеках, в коммерческое программное обеспечение. Поэтому крайне важно поддерживать антивирусное программное обеспечение в актуальном состоянии.

Веб-браузер Opera 84 оснащен функцией «Защита от вставки», которая отслеживает любые изменения вставленной информации в последнюю секунду. Вы можете запустить браузер Opera в Windows, Linux и macOS.

Прочитайте больше: Хакер мог напечатать неограниченное количество «эфира», но вместо этого выбрал вознаграждение за обнаружение ошибок в размере 2 миллионов долларов

«Защита от вставки защищает вас от [взлома буфера обмена]. Когда вы копируете конфиденциальные данные в браузере Opera, данные отслеживаются на предмет изменений в течение некоторого времени или до тех пор, пока вы не вставите данные. Если данные изменяются внешним приложением, отображается предупреждение», — заявили в Opera (с помощью Новости Softpedia).

Но в конечном итоге. лучшая линия защиты — набирать адрес назначения по одному символу и двойной трижды проверьте, что это правильно.

Подпишитесь на нас в Twitter для получения более информированных новостей.

Уже в сети: первые четыре эпизода нашей продолжающейся серии подкастов о расследованиях Инновация: Блокчейн-Сити.

сообщение Вот как защитить криптовалюту от захвата буфера обмена Появившийся сначала на Протос.

- "

- 000

- 10

- 2019

- 84

- О нас

- через

- Действие

- адрес

- адреса

- android

- приложение

- Применение

- около

- гайд

- доступен

- Банка

- ЛУЧШЕЕ

- Bitcoin

- Bitcoin Wallet

- BleepingComputer

- блокчейн

- Британская

- браузер

- Ошибка

- Кампании

- изменение

- код

- Кодирование

- приход

- коммерческая

- способствовать

- контроль

- может

- кредит

- кредитная карта

- Криминальное

- крипто-

- криптообмен

- Крипто кошелек

- криптовалюта

- киберпреступники

- данным

- Защита

- непосредственно

- открытый

- Рано

- вошел

- существенный

- пример

- обмена

- не настоящие

- Особенность

- Fiat

- Во-первых,

- найденный

- получающий

- хорошо

- Гугл игры

- Google Play Маркет

- Хакеры

- урожай

- похищать

- Как

- How To

- HTTPS

- информация

- Интернет

- хранение

- Kraken

- Labs

- больше

- Вероятно

- линия

- LINK

- Linux

- Длинное

- машина

- MacOS

- вредоносных программ

- управляемого

- отметка

- MetaMask

- миллиона

- Monero

- месяцев

- БОЛЕЕ

- самых

- Новости

- "обычные"

- номера

- онлайн

- Opera

- операционный

- в противном случае

- собственный

- особенно

- кусок

- Играть

- Play Маркет

- Подкаст

- политикой конфиденциальности.

- Программы

- защиту

- Reddit.

- хранилище

- рулонах

- Run

- Бег

- безопасный

- Сказал

- Шкала

- Мошенничество

- общие

- просто

- So

- Software

- некоторые

- Спотовая торговля

- украли

- украли

- магазин

- Технологии

- подростков

- мир

- кража

- время

- сегодня

- совершать сделки

- Сделки

- переводы

- троянец

- us

- использование

- пользователей

- жертвы

- Видео

- вирус

- Кошелек

- Кошельки

- веб-сайты

- КТО

- окна

- Мир

- стоимость

- YouTube