Пользователи могут воспользоваться преимуществами криптографической защиты, предлагаемой GPG, для защиты файлов и данных, которые они хотят держать в секрете.

В этом руководстве я объясню имеющиеся в вашем распоряжении варианты шифрования файлов с помощью программного обеспечения с открытым исходным кодом на компьютере с Linux, Mac или Windows. Затем вы можете передавать эту цифровую информацию на расстояние и во времени себе или другим.

Программа «GNU Privacy Guard» (GPG), версия PGP (Pretty Good Privacy) с открытым исходным кодом, позволяет:

- Шифрование с помощью пароля.

- Обмен секретными сообщениями с использованием криптографии с открытым/закрытым ключом

- Аутентификация сообщений/данных (с использованием цифровых подписей и проверки)

- Аутентификация с закрытым ключом (используется в биткойнах)

Один вариант

Первый вариант я продемонстрирую ниже. Вы можете зашифровать файл, используя любой пароль, который вам нравится. Затем любой человек, у которого есть пароль, может разблокировать (расшифровать) файл для его просмотра. Проблема в том, как отправить пароль кому-то безопасным способом? Мы вернулись к исходной проблеме.

Второй вариант

Второй вариант решает эту дилемму (как сделать здесь). Вместо блокировки файла с помощью пароля мы можем заблокировать его с помощью чьего-то открытого ключа — этот «кто-то» является предполагаемым получателем сообщения. Открытый ключ исходит из соответствующего закрытого ключа, а закрытый ключ (который есть только у «кого-то») используется для разблокировки (расшифровки) сообщения. При использовании этого метода конфиденциальная (незашифрованная) информация никогда не отправляется. Очень хорошо!

Открытый ключ — это то, что можно безопасно распространять через Интернет. Мой здесь, Например. Обычно они отправляются на серверы ключей. Серверы ключей похожи на узлы, в которых хранятся открытые ключи. Они хранят и синхронизируют копии открытых ключей людей. Вот один:

Вы можете войти в мой e-mail и найти мой открытый ключ в результате. я тоже сохранила здесь и вы можете сравнить то, что вы нашли на сервере.

Вариант третий

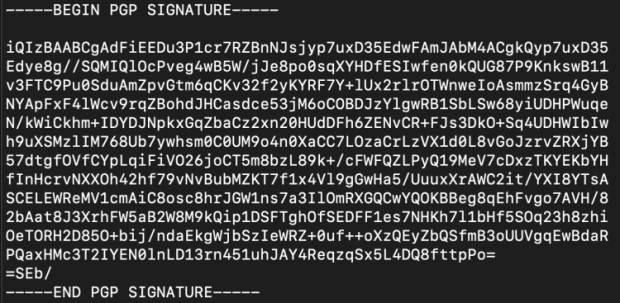

Третий вариант не касается секретных сообщений. Речь идет о проверке того, что сообщение не было изменено во время его доставки. Это работает, если у кого-то есть закрытый ключ подпись некоторые цифровые данные. Данные могут быть письмом или даже программным обеспечением. В процессе подписания создается цифровая подпись (большое число, полученное из закрытого ключа и данных, которые подписываются). Вот как выглядит цифровая подпись:

Это текстовый файл, который начинается с сигнала «начало» и заканчивается сигналом «конец». Между ними находится куча текста, который на самом деле кодирует огромное число. Это число получается из закрытого ключа (гигантское число) и данных (которые на самом деле тоже всегда являются числом; все данные для компьютера — это нули и единицы).

Любой может убедиться, что данные не были изменены с тех пор, как их подписал первоначальный автор, взяв:

- Открытый ключ

- Данные

- Подпись

Вывод запроса будет TRUE или FALSE. TRUE означает, что загруженный вами файл (или сообщение) не был изменен с тех пор, как его подписал разработчик. Очень круто! FALSE означает, что данные изменились или применяется неправильная подпись.

Вариант четвертый

Четвертый вариант аналогичен третьему, за исключением того, что вместо проверки того, не были ли данные изменены, TRUE будет означать, что подпись была создана с помощью закрытого ключа, связанного с предложенным открытым ключом. Другими словами, человек, который подписал, имеет закрытый ключ к открытому ключу, который есть у нас.

Интересно, что это все, что должен был сделать Крейг Райт, чтобы доказать, что он Сатоши Накамото. На самом деле ему не нужно тратить монеты.

У нас уже есть адреса (похожие на открытые ключи), которые принадлежат Сатоши. Затем Крейг может создать подпись со своим закрытым ключом для этих адресов в сочетании с любым сообщением, таким как «Я действительно Сатоши, ха-ха!» и затем мы можем объединить сообщение, подпись и адрес и получить ИСТИННЫЙ результат, если он Сатоши, и результат CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD, если это не так.

Вариант третий и четвертый — разница.

На самом деле это вопрос того, чему вы доверяете. Если вы уверены, что отправитель владеет закрытым ключом к открытому ключу, который у вас есть, то проверка проверяет, что сообщение не изменилось.

Если вы не доверяете взаимосвязи закрытый ключ/открытый ключ, то проверка касается не изменения сообщения, а отношения ключа.

То одно, то другое для ЛОЖНОГО результата.

Если вы получаете ИСТИННЫЙ результат, то вы знаете, что ОБА связь ключей действительна, И сообщение не изменилось с момента создания подписи.

Получить GPG для вашего компьютера

GPG уже поставляется с операционными системами Linux. Если вам не повезло, что вы используете Mac или, не дай Бог, компьютер с Windows, вам необходимо загрузить программное обеспечение с помощью GPG. Инструкции по загрузке и использованию в этих операционных системах можно найти здесь.

Вам не нужно использовать какие-либо графические компоненты программного обеспечения, все можно сделать из командной строки.

Шифрование файлов паролем

Создайте секретный файл. Это может быть простой текстовый файл, zip-файл, содержащий множество файлов, или архивный файл (tar). В зависимости от того, насколько конфиденциальны данные, вы можете подумать о создании файла на компьютере с воздушным зазором. Либо настольный компьютер, построенный без компонентов WiFi и никогда не подключаемый к Интернету по кабелю, либо вы можете очень дешево собрать Raspberry Pi Zero v1.3 с инструкции здесь.

С помощью терминала (Linux/Mac) или CMD.exe (Windows) измените рабочий каталог туда, куда вы поместили файл. Если это не имеет смысла, поищите в Интернете, и через пять минут вы сможете узнать, как перемещаться по файловой системе, характерной для вашей операционной системы (поиск: «Командная строка для навигации по файловой системе YouTube» и укажите имя вашей операционной системы).

Из правильного каталога вы можете зашифровать файл (например, «file.txt») следующим образом:

gpg -c файл.txt

Это «gpg», пробел, «-c», пробел, а затем имя файла.

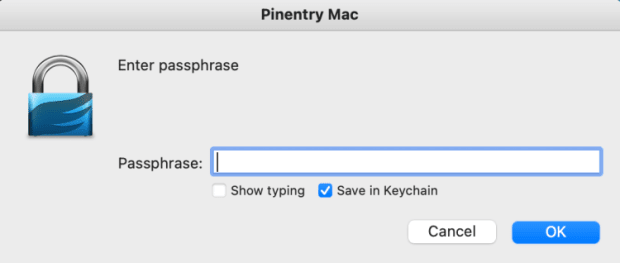

Затем вам будет предложено ввести пароль. Это зашифрует новый файл. Если вы используете GPG Suite на Mac, обратите внимание, что по умолчанию установлен флажок «Сохранить в связке ключей» (см. ниже). Вы можете не сохранять этот пароль, если он особенно важен.

Какую бы ОС вы не использовали, пароль сохранится на 10 минут в память. Вы можете очистить его следующим образом:

gpg-connect-agent reloadagent /пока

Как только ваш файл будет зашифрован, исходный файл останется (незашифрованным), и будет создан новый файл. Вы должны решить, будете ли вы удалять оригинал или нет. Имя нового файла будет таким же, как у исходного, но в конце будет «.gpg». Например, «file.txt» создаст новый файл с именем «file.txt.gpg». Затем вы можете переименовать файл, если хотите, или вы могли бы назвать файл, добавив дополнительные параметры в приведенную выше команду, например:

gpg -c – вывод файла MySecretFile.txt.txt

Здесь у нас есть «gpg», пробел, «-c», пробел, «-output», пробел, имя файла, которое вы хотите, пробел, имя файла, который вы шифруете.

Рекомендуется попрактиковаться в расшифровке файла. Это один из способов:

файл gpg.txt.gpg

Это просто «gpg», пробел и имя зашифрованного файла. Никаких опций указывать не нужно.

Программа GPG догадается, что вы имеете в виду, и попытается расшифровать файл. Если вы сделаете это сразу после шифрования файла, у вас может не быть запроса на ввод пароля, поскольку пароль все еще находится в памяти компьютера (в течение 10 минут). В противном случае вам потребуется ввести пароль (GPG называет его парольной фразой).

С помощью команды «ls» (Mac/Linux) или команды «dir» (Windows) вы заметите, что в вашем рабочем каталоге был создан новый файл без расширения «.gpg». Вы можете прочитать его из командной строки с помощью (Mac/Linux):

файл кота.txt

Другой способ расшифровать файл с помощью этой команды:

gpg -d файл.txt.gpg

Это то же самое, что и раньше, но с опцией «-d». В этом случае новый файл не создается, а содержимое файла выводится на экран.

Вы также можете расшифровать файл и указать имя выходного файла следующим образом:

gpg -d –выходной файл.txt файл.txt.gpg

Здесь у нас есть «gpg», пробел, «-d», который не является обязательным, пробел, «-output», пробел, имя нового файла, который мы хотим, пробел и, наконец, имя файла. мы расшифровываем.

Отправка зашифрованного файла

Теперь вы можете скопировать этот файл на USB-накопитель или отправить его по электронной почте. Он зашифрован. Никто не сможет его прочитать, если пароль хороший (достаточно длинный и сложный) и его нельзя взломать.

Вы можете отправить это сообщение себе в другую страну, сохранив его в электронной почте или в облаке.

Некоторые глупые люди хранят свои закрытые ключи Биткойн в облаке в незашифрованном состоянии, что смехотворно рискованно. Но если файл, содержащий закрытые ключи Биткойн, зашифрован надежным паролем, это безопаснее. Это особенно верно, если он не называется «Bitcoin_Private_Keys.txt.gpg» — не делайте этого!

ВНИМАНИЕ: важно понимать, что я никоим образом не призываю вас размещать информацию о закрытом ключе Биткойн на компьютере (аппаратные кошельки были созданы, чтобы вам никогда не приходилось этого делать). То, что я объясняю здесь, предназначено для особых случаев под моим руководством. Мои ученики в программа наставничества будут знать, что они делают, и будут использовать только компьютер с воздушным зазором, и будут знать все потенциальные риски и проблемы, а также способы их избежать. Пожалуйста, не вводите начальные фразы в компьютер, если вы не являетесь экспертом по безопасности и точно не знаете, что делаете, и не вините меня, если ваш биткойн украдут!

Зашифрованный файл также может быть отправлен другому человеку, а пароль может быть отправлен отдельно, возможно, с помощью другого устройства связи. Это более простой и менее безопасный способ по сравнению со вторым вариантом, описанным в начале этого руководства.

На самом деле существует множество способов доставки секретного сообщения через расстояние и время. Если вы знаете эти инструменты, хорошо и тщательно обдумываете все риски и сценарии, можно составить хороший план. Или я готов помочь.

Удачи и счастливого биткойнинга!

Это гостевой пост Армана Пармана. Высказанные мнения являются полностью их собственными и не обязательно отражают точку зрения BTC Inc или Биткойн-журнал.

- 10

- О нас

- через

- адрес

- адреса

- плюс

- Все

- уже

- всегда

- Другой

- архив

- Аутентификация

- доступен

- до

- начало

- не являетесь

- ниже

- Bitcoin

- BTC

- BTC Inc

- строить

- Группа

- кабель

- случаев

- изменение

- контроль

- Проверки

- облако

- Coins

- сочетании

- Связь

- сравненный

- компьютер

- подключенный

- содержание

- соответствующий

- может

- страна

- Крейг Райт

- Создайте

- создали

- создает

- Создающий

- криптографический

- данным

- поставка

- в зависимости

- компьютера

- Застройщик

- устройство

- различный

- Интернет

- расстояние

- распределенный

- не

- скачать

- управлять

- в течение

- поощрение

- окончания поездки

- огромный

- Enter

- особенно

- многое

- пример

- Кроме

- эксперту

- выраженный

- в заключение

- найденный

- получающий

- хорошо

- GUEST

- Guest Post

- инструкция

- счастливый

- имеющий

- здесь

- Как

- How To

- HTTPS

- идея

- важную

- В других

- включают

- информация

- Интернет

- IT

- Основные

- ключи

- большой

- УЧИТЬСЯ

- линия

- Linux

- Длинное

- удачи

- макинтош

- сделанный

- ДЕЛАЕТ

- Вопрос

- означает

- Память

- обмен сообщениями

- может быть

- обязательно

- узлы

- номер

- предложенный

- операционный

- операционная система

- операционные системы

- Мнения

- Опция

- Опции

- Другие контрактные услуги

- в противном случае

- собственный

- принадлежащих

- особенно

- Пароль

- Люди

- возможно

- человек

- фразы

- потенциал

- практика

- довольно

- политикой конфиденциальности.

- частная

- Секретный ключ

- Частные ключи

- Проблема

- проблемам

- процесс

- производит

- Произведенный

- FitPartner™

- для защиты

- защиту

- что такое варган?

- публичный ключ

- открытые ключи

- отражать

- отношения

- оставаться

- обязательный

- рисках,

- рискованный

- Satoshi

- Сатоши Накамото

- экран

- Поиск

- безопасный

- безопасность

- семя

- смысл

- аналогичный

- просто

- с

- Software

- Решает

- некоторые

- Кто-то

- удалось

- Space

- особый

- тратить

- Область

- магазин

- сильный

- система

- системы

- с

- Терминал

- время

- инструменты

- перевозки

- Доверие

- Ubuntu

- понимать

- отпереть

- USB

- использование

- обычно

- проверка

- проверить

- Вид

- Что

- КТО

- Wi-Fi

- окна

- без

- слова

- работает

- работает

- бы

- нуль