Время чтения: 5 минут

Время чтения: 5 минут

Гонка вооружений между киберпреступниками и воинами кибербезопасности растет с огромной скоростью. Авторы вредоносных программ немедленно реагируют на любое обнаруженное и обезвреженное вредоносное ПО новыми, более сложными образцами, чтобы обойти самые свежие продукты для защиты от вредоносных программ. GandCrab является ярким представителем такого вредоносного ПО нового поколения.

Впервые обнаруженный в январе 2018 года, этот изощренный, хитрый и постоянно меняющийся вымогатель уже имеет четыре версии, значительно отличающиеся друг от друга. Киберпреступники постоянно добавляли новые функции для более жесткого шифрования и предотвращения обнаружения. В последнем примере, обнаруженном аналитиками вредоносного ПО Comodo, есть нечто совершенно новое: он использует алгоритм Tiny Encryption Algorithm (TEA), чтобы избежать обнаружения.

Анализ GandCrab полезен не как исследование конкретного нового вредоносных программНа протяжении всего исследования некоторые исследователи называли его «новым королем вымогателей». Это яркий пример того, как современные вредоносные программы адаптируются к новой среде кибербезопасности. Итак, давайте углубимся в эволюцию GandCrab.

История

GandCrab v1

Первая версия GandCrab, обнаруженная в январе 2018 года, зашифровывала файлы пользователей с помощью уникального ключа и вымогала выкуп в криптовалюте DASH. Версия была распространена через наборы эксплойтов, такие как RIG EK и GrandSoft EK. Вымогатель скопировал себя в«% APPDATA% Microsoft» папка и вводится в системный процесс nslookup.exe.

Он сделал первоначальное подключение к pv4bot.whatismyipaddress.com выяснить публичный IP-адрес зараженной машины, а затем запустить nslookup процесс подключения к сети gandcrab.bit a.dnspod.com используя ".немного" домен верхнего уровня.

Эта версия быстро распространилась в киберпространстве, но ее триумф был остановлен в конце февраля: был создан расшифровщик и размещен в сети, что позволило жертвам расшифровать свои файлы, не выплачивая выкуп злоумышленникам.

GandCrab v2

Киберпреступники не заставили себя долго ждать ответа: через неделю версия 2 GandCrab поразила пользователей. У него был новый алгоритм шифрования, делающий расшифровщик бесполезным. Зашифрованные файлы имеют расширение .CRAB, а жестко закодированные домены изменены на ransomware.bit и zonealarm.bit, Эта версия была распространена через спам в марте.

GandCrab v3

Следующая версия вышла в апреле с новой возможностью изменить обои рабочего стола жертвы на записку с требованием выкупа. Постоянное переключение между рабочим столом и баннером с требованием выкупа было определенно направлено на оказание психологического давления на жертв. Еще одной новой функцией стал раздел реестра автозапуска RunOnce:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC: Документы и настройкиАдминистраторПрименение приложенияMicrosoftyrtbsc.exe

GandCrab v4

Наконец, новая, четвертая версия Gandcrab v4 вышла в июле с множеством значительных обновлений, включая новый алгоритм шифрования. Как обнаружил аналитик Comodo, вредоносная программа теперь использует алгоритм Tiny Encryption Algorithm (TEA), чтобы избежать обнаружения - один из самых быстрых и эффективных криптографических алгоритмов, разработанный Дэвидом Уилером и Роджером Нидхэмом на основе симметричного шифрования.

Кроме того, все зашифрованные файлы теперь имеют расширение .KRAB вместо CRAB.

Кроме того, киберпреступники изменили способ распространения вымогателей. Теперь это распространяется через поддельные сайты программного взлома. Как только пользователь загружает и запускает такую «начинку», вымогатель падает на компьютер.

Вот пример такой фальшивой программной кряки. Crack_Merging_Image_to_PDF.exeНа самом деле это GandCrab v4.

Давайте посмотрим в деталях, что произойдет, если пользователь запустит этот файл.

Под капотом

Как уже упоминалось выше, GansCrab ransomware использует надежный и быстрый алгоритм шифрования TEA, чтобы избежать обнаружения. Функция дешифрования получает простой файл GandCrab.

После того, как расшифровка завершена, оригинальный файл GandCrab v4 удаляется и запускается, запуская убийственный рейд.

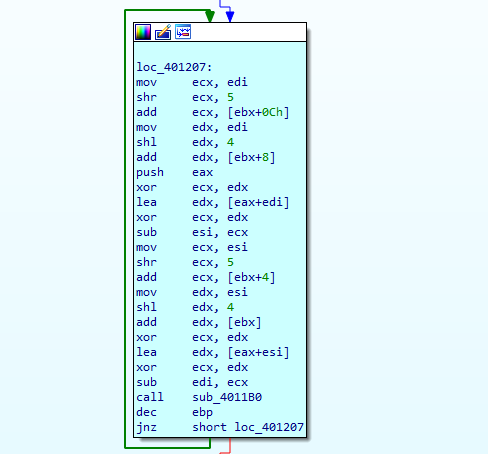

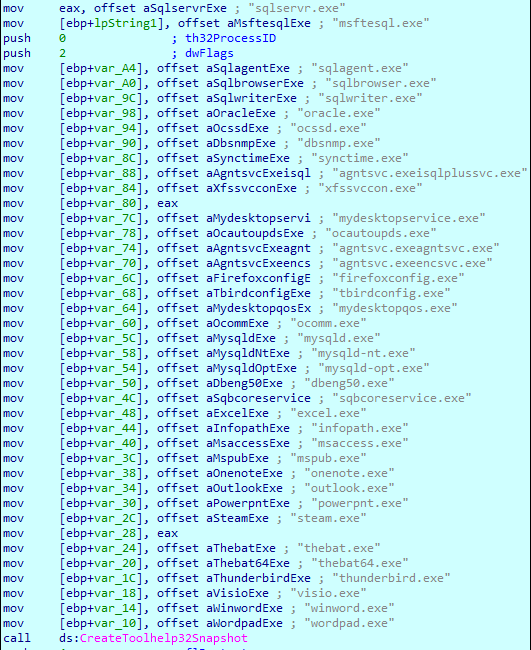

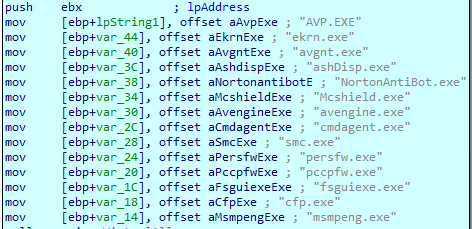

Во-первых, вымогатель проверяет список следующих процессов с помощью API-интерфейса CreateToolhelp32Snapshot и завершает любой из них:

Затем вымогатель проверяет раскладку клавиатуры. Если он окажется русским, GandCrab немедленно прекращает выполнение.

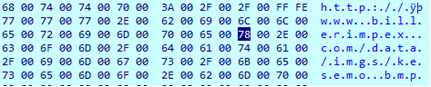

Генерация процесса URL

Важно отметить, что GandCrab использует специальный случайный алгоритм для генерации URL для каждого хоста. Этот алгоритм основан на следующем шаблоне:

http://{host}/{value1}/{value2}/{filename}.{extension}

Вредоносная программа последовательно создает все элементы шаблона, в результате чего получается уникальный URL-адрес.

Вы можете увидеть URL, созданный вредоносным ПО, в правом столбце.

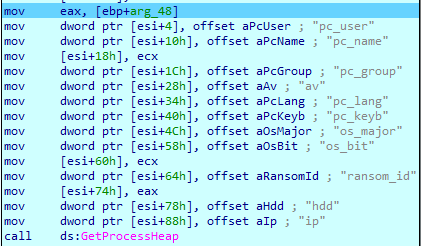

Сбор информации

GandCrab собирает следующую информацию с зараженной машины:

Затем он проверяет антивирус Бег…

... и собирает информацию о системе. После этого он шифрует всю собранную информацию с помощью XOR и отправляет ее на командно-контрольный сервер. Примечательно, что он использует для шифрования «jopochlen» ключевую строку, которая является нецензурной лексикой на русском языке. Это еще один явный признак российского происхождения вредоносного ПО.

Генерация ключей

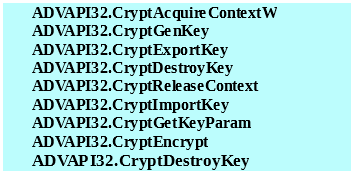

Программа-вымогатель генерирует закрытые и открытые ключи, используя Microsoft Cryptographic Provider и следующие API:

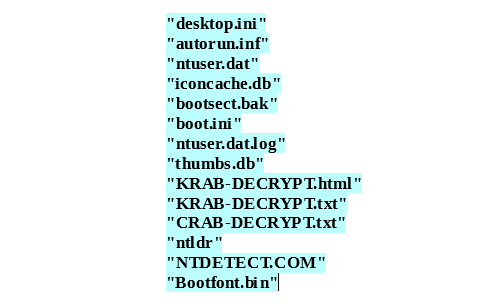

Перед началом процесса шифрования вредоносная программа проверяет наличие некоторых файлов…

... и папки, чтобы пропустить их во время шифрования:

Эти файлы и папки необходимы для правильной работы вымогателей. После этого GandCrab начинает шифровать файлы жертвы.

Выкуп

Выкуп

Когда шифрование закончено, GandCrab открывает файл KRAB-DECRYPT.txt, который является запиской выкупа:

Если жертва последует инструкциям преступников и зайдет на их сайт TOR, она найдет выкуп с надписью:

На странице оплаты содержится подробная инструкция о том, как заплатить выкуп.

Исследовательская группа Comodo по кибербезопасности проследила IP-адреса связи GandCrab. Ниже приведена десятка стран из этого списка IP-адресов.

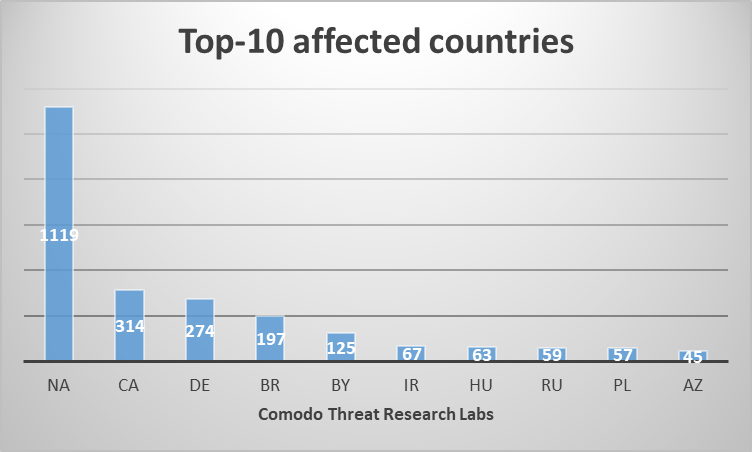

GandCrab поразил пользователей по всему миру. Вот список из десяти стран, наиболее пострадавших от вредоносных программ.

«Этот вывод наших аналитиков ясно демонстрирует, что вредоносное ПО стремительно меняется и развивается благодаря своей быстрой адаптации к контрмерам поставщиков кибербезопасности», - комментирует Фатих Орхан, руководитель исследовательских лабораторий Comodo Threat Research Labs. «Очевидно, что мы находимся на грани того времени, когда все процессы в области кибербезопасности интенсивно катализируют. Вредоносное ПО быстро растет не только по количеству, но и по способности мгновенно имитировать. В Comodo Cybersecurity: отчет об угрозах за первый квартал 2018 годаМы предсказали, что сокращение количества вымогателей было просто передислокацией сил, и мы столкнемся с обновленными и более сложными образцами в ближайшем будущем. Появление GandCrab наглядно подтверждает и демонстрирует эту тенденцию. Таким образом, рынок кибербезопасности должен быть готов столкнуться с предстоящими волнами атак, наполненных совершенно новыми типами вымогателей ».

Жить безопасно с Comodo!

Связанные ресурсы:

НАЧАТЬ БЕСПЛАТНУЮ ИСПЫТАНИЕ ПОЛУЧИТЕ СВОЙ МОМЕНТ БЕЗОПАСНОСТИ БЕСПЛАТНО

- SEO-контент и PR-распределение. Получите усиление сегодня.

- Платоблокчейн. Интеллект метавселенной Web3. Расширение знаний. Доступ здесь.

- Источник: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- способность

- О нас

- выше

- добавленный

- дополнение

- После

- алгоритм

- алгоритмы

- Все

- уже

- аналитик

- Аналитики

- и

- Другой

- ответ

- антивирус

- API

- API

- апрель

- нападки

- Авторы

- избегающий

- баннер

- Использование темпера с изогнутым основанием

- основанный

- ниже

- между

- Немного

- Блог

- под названием

- изменение

- изменения

- изменения

- проверка

- Проверки

- Очистить

- явно

- Column

- как

- Комментарии

- Связь

- полный

- сложный

- компьютер

- Свяжитесь

- связи

- постоянная

- постоянно

- содержание

- счетчик

- страны

- трещина

- создали

- создает

- криптографический

- киберпреступники

- Информационная безопасность

- киберпространстве

- Dash

- Давид

- Decrypt

- более глубокий

- определенно

- демонстрировать

- компьютера

- подробный

- подробнее

- обнаруженный

- обнаружение

- развитый

- DID

- открытый

- распределенный

- Документация

- домен

- доменов

- загрузок

- Капли

- в течение

- каждый

- Edge

- эффективный

- элементы

- Писем

- зашифрованный

- шифрование

- огромный

- Окружающая среда

- События

- все члены

- эволюция

- пример

- выполнение

- Эксплуатировать

- исследование

- расширение

- Лицо

- не настоящие

- БЫСТРО

- быстрый

- Особенность

- Особенности

- поле

- Файл

- Файлы

- Найдите

- обнаружение

- First

- после

- следующим образом

- Войска

- Четвертый

- Бесплатно

- Самый свежий

- от

- функция

- будущее

- сбор

- порождать

- генерирует

- порождающий

- поколение

- получить

- Go

- идет

- хорошо

- Рост

- происходить

- здесь

- Удар

- Хиты

- кашель

- Как

- How To

- HTTPS

- немедленно

- in

- В том числе

- повышение

- информация

- начальный

- мгновение

- вместо

- инструкции

- IP

- IT

- саму трезвость

- январь

- июль

- Основные

- ключи

- Король

- Labs

- язык

- Фамилия

- Планировка

- позволяя

- Список

- загрузчик

- Длинное

- машина

- сделанный

- Создание

- вредоносных программ

- Март

- рынок

- макс-ширина

- упомянутый

- Microsoft

- Модерн

- БОЛЕЕ

- необходимо

- сеть

- Новые

- Новые функции

- следующий

- ONE

- онлайн

- Откроется

- оригинал

- Другие контрактные услуги

- особый

- шаблон

- ОПЛАТИТЬ

- платить

- оплата

- PHP

- одноцветный

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- предсказанный

- давление

- частная

- процесс

- Процессы

- Продукция

- должным образом

- Недвижимости

- что такое варган?

- открытые ключи

- количество

- Четверть

- быстро

- Гонки

- случайный

- Выкуп

- вымогателей

- реагировать

- готовый

- Реальность

- реестра

- представитель

- исследованиям

- исследователи

- Полезные ресурсы

- в результате

- избавиться

- установка

- Run

- Бег

- русский

- Русские

- система показателей

- безопасный

- безопасность

- должен

- подпись

- значительный

- существенно

- сайте

- Сайтов

- So

- Software

- некоторые

- удалось

- сложный

- спам

- конкретный

- скорость

- распространение

- Начало

- начинается

- оставаться

- остановившийся

- сильный

- такие

- система

- Чай

- команда

- Ассоциация

- информация

- мир

- их

- задача

- угроза

- Через

- по всему

- время

- в

- верхний уровень

- домен верхнего уровня

- Tor

- тенденция

- Типы

- созданного

- Предстоящие

- обновление

- Updates

- URL

- Информация о пользователе

- пользователей

- использует

- разнообразие

- версия

- с помощью

- Жертва

- жертвы

- Воины

- волны

- неделя

- Что

- будете

- без

- Мир

- ВАШЕ

- зефирнет