Время чтения: 6 минут

Время чтения: 6 минут

Огромная волна фишинговых атак обрушилась на пользователей крупных банков Турции. Отравленные электронные письма попадали в почтовые ящики пользователей, чтобы тайно проникнуть на их компьютеры и дать злоумышленникам полный контроль над теми, кому не повезет, если они поймают наживку преступников. Благодаря сложным и трудно обнаруживаемым вредоносным программам фишинговые волны распространялись во многих странах мира, но были остановлены ресурсами Comodo.

Письма: обман вбивает в ваш почтовый ящик

Фишинговые электронные письма имитировали различные сообщения от крупных турецких банков - Türkiye İş Bankası, Garanti Bankasi, T.Halk Bankasi, Yapi ve Kredi Bankasi, TC Ziraat Bankasi.

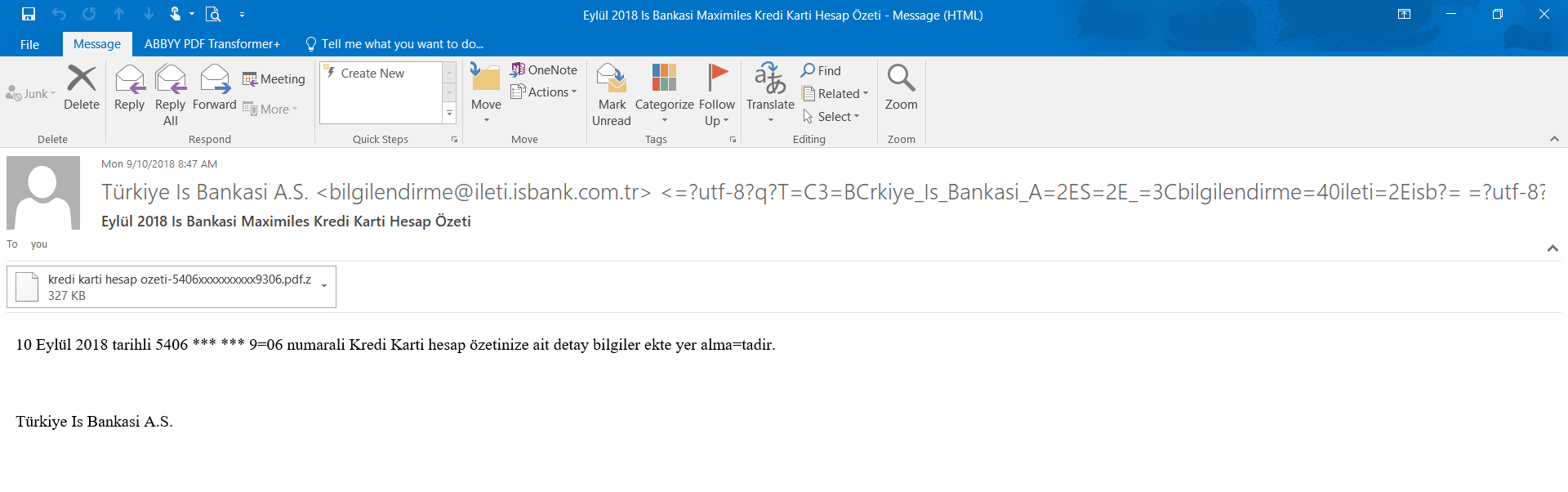

501 электронная почта была замаскирована под сообщения от банка Turkiye ls Bankasi, первого и крупнейшего банка в Турции. Сообщение, которое вы видите на экране ниже на турецком языке, означает «5406 ** ** 9306 от 10 сентября 2018 года, приложено к деталям вашей выписки по кредитной карте».

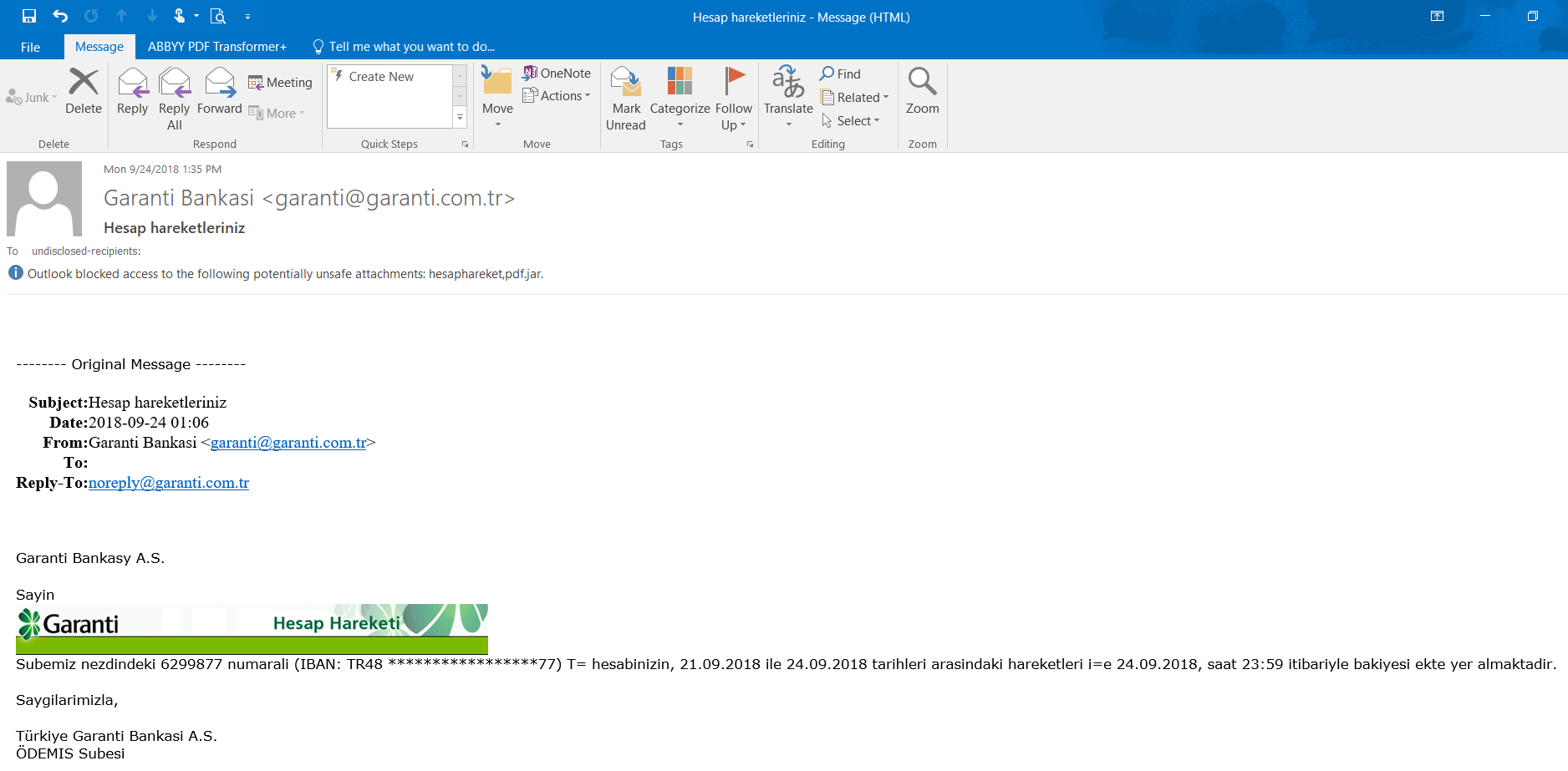

Еще 424 электронных письма имитировали сообщения Garanti Bankasi ...

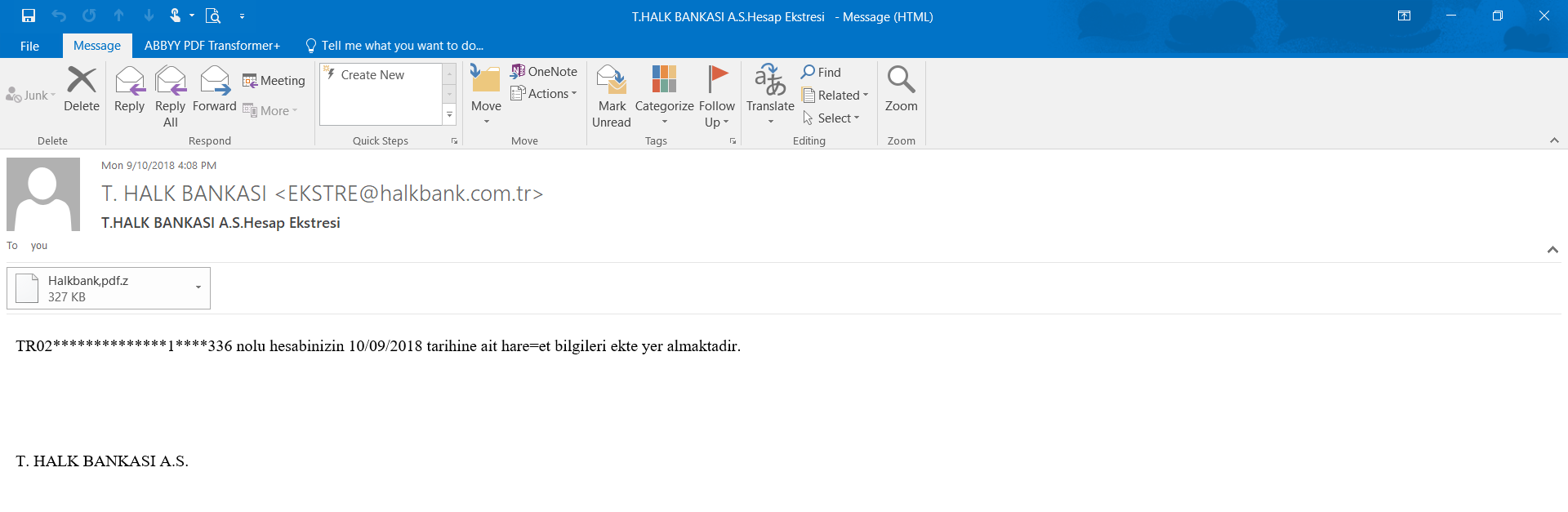

… И 865 притворился электронным письмом от T. Halk Bankasi AS

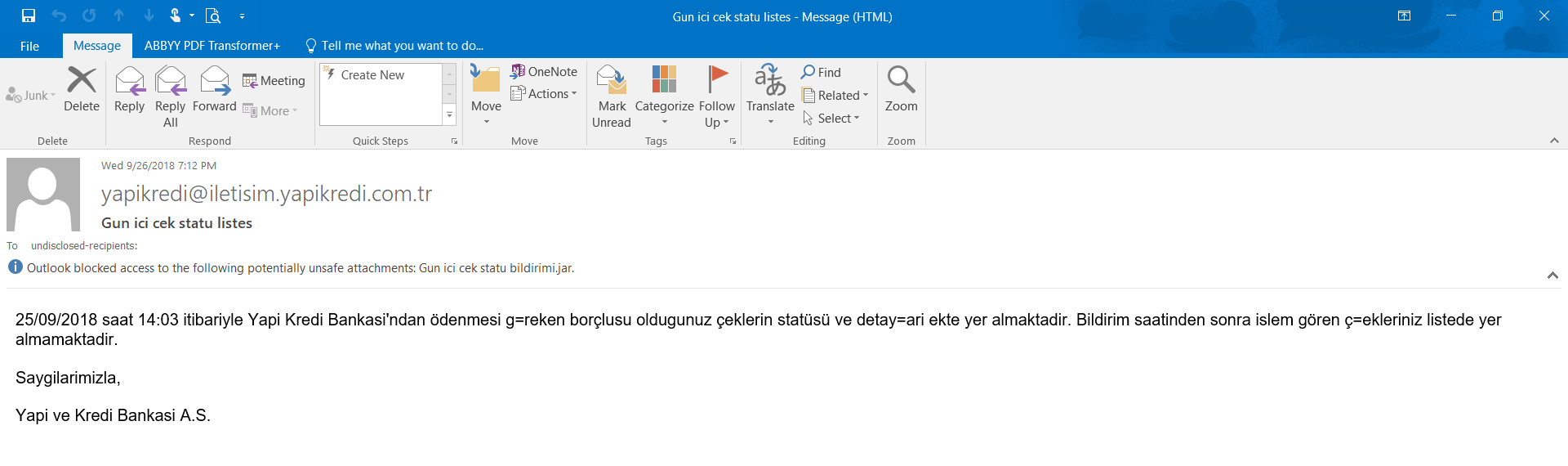

… 619 электронных писем имитировали Япи ве Креди Банкаси

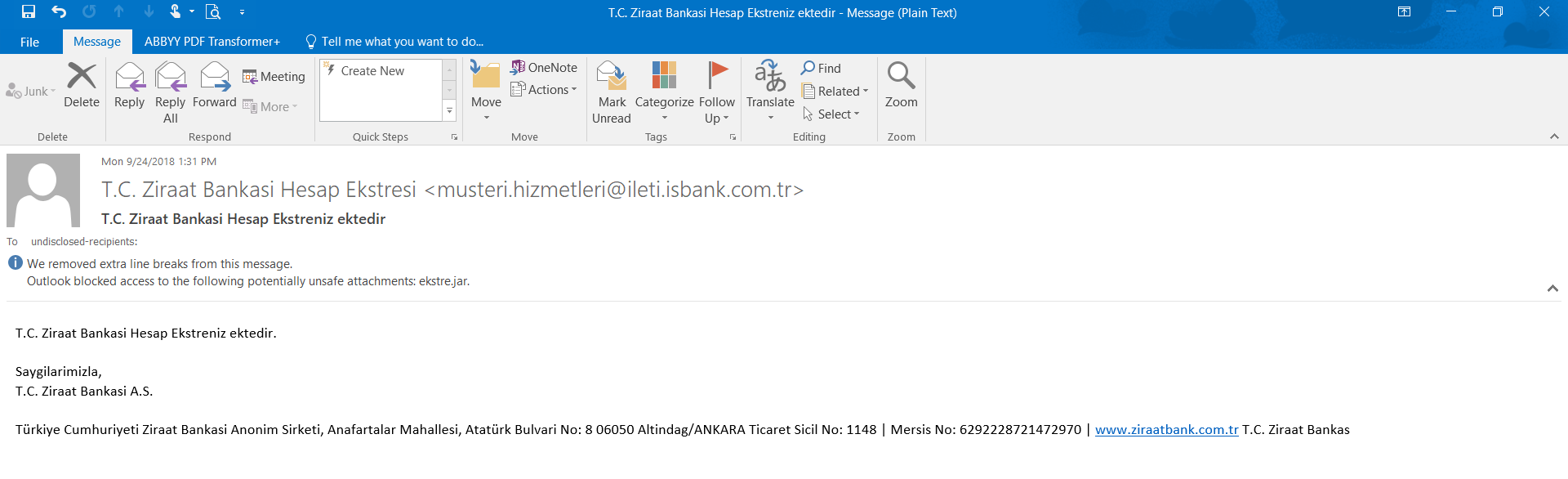

… И еще 279 человек надели маску ТЦ Ziraat Bankasi.

Все электронные письма содержат «задолженность» или «выписку по кредитной карте», чтобы соблазнить пользователей открыть вложенные файлы. Конечно, файлы содержали вредоносные программы. Но какого?

Вредоносная программа: открывающая дверь врагу

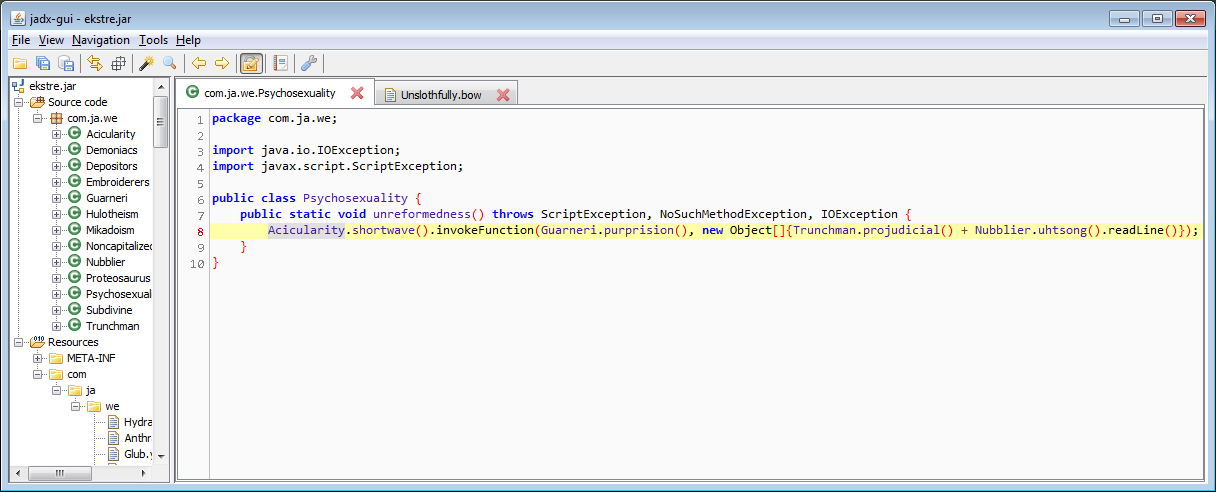

На самом деле, все электронные письма содержали два типа вредоносных файлов: .EXE и .JAR. Ниже приведен анализ файла .JAR, проведенный аналитиками Comodo Threat Research Labs.

Давайте посмотрим, как эта хитрая вредоносная программа может навредить пользователям, если они ее запустят.

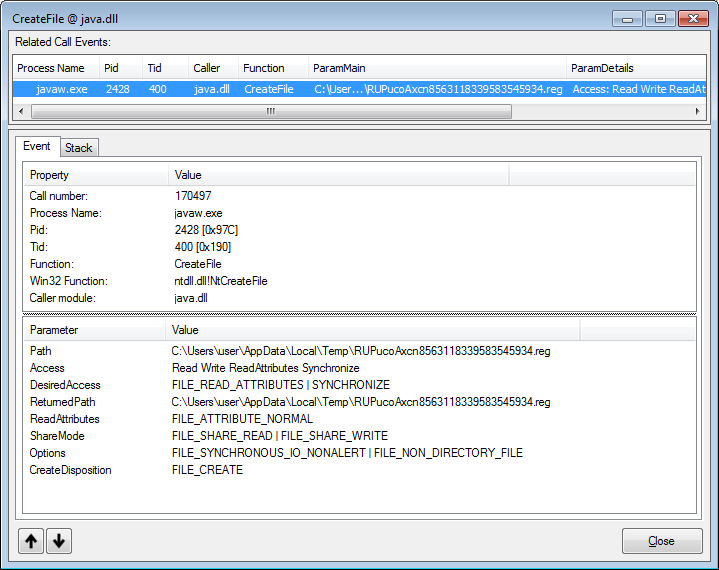

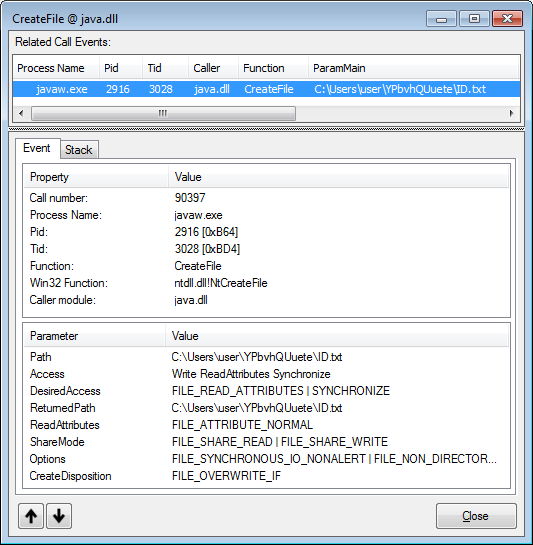

Во-первых, он пытается обнаружить и закрыть приложения безопасности, работающие на целевой машине. Он вызывает taskkill несколько раз, с длинным списком исполняемых файлов от разных поставщиков. Затем он удаляет файл .reg и импортирует его в реестр.

Таким образом, он изменяет настройки диспетчера вложений, позволяя запускать исполняемые файлы, полученные из Интернета, без каких-либо предупреждений, отключает диспетчер задач и изменяет разделы реестра IEFO приложений безопасности.

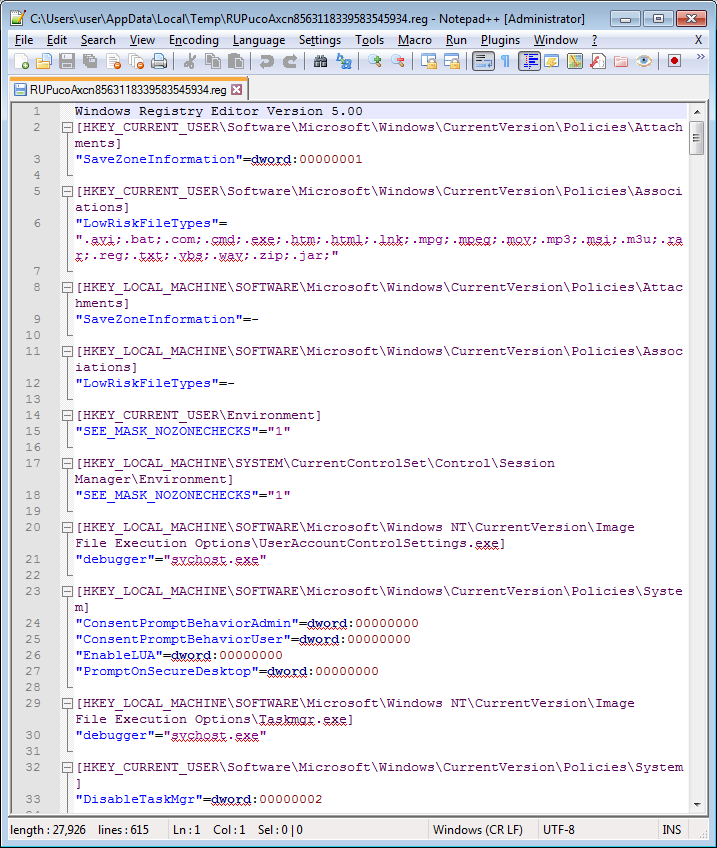

Кроме того, он создает идентификатор установки и помещает его в текстовый файл по случайно сгенерированному пути. Злоумышленники будут использовать этот идентификатор для идентификации зараженной машины.

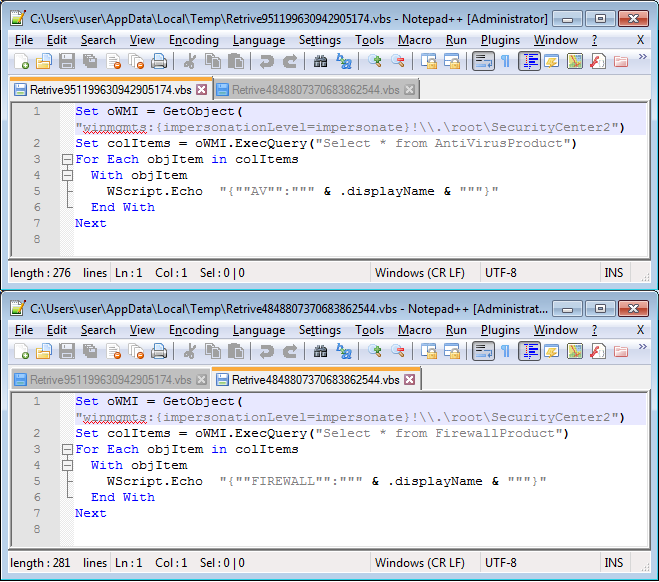

После этого он удаляет и запускает два файла VBS для обнаружения антивирус и брандмауэр установлен в системе.

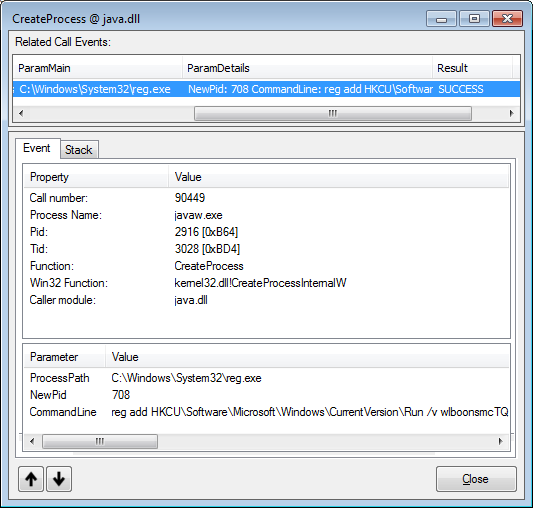

Затем он добавляет ключ запуска для запуска при каждом перезапуске. Значение автозапуска добавляется только для текущего пользователя, поэтому не появится тревожная подсказка UAC. А потом он запускается с нового места

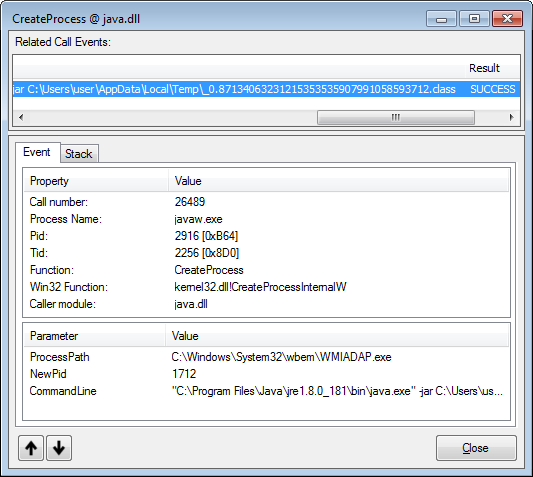

Выполняется из нового места или после перезапуска системы, он сбрасывает другой файл .JAR «_0. .class »во временную папку и запустите ее.

Примечательно, что .JAR запускается через приложение WMIADAP. Поскольку это компонент Windows, некоторые программы безопасности могут разрешать его выполнение без каких-либо ограничений. Еще один трюк, чтобы обойти защиту.

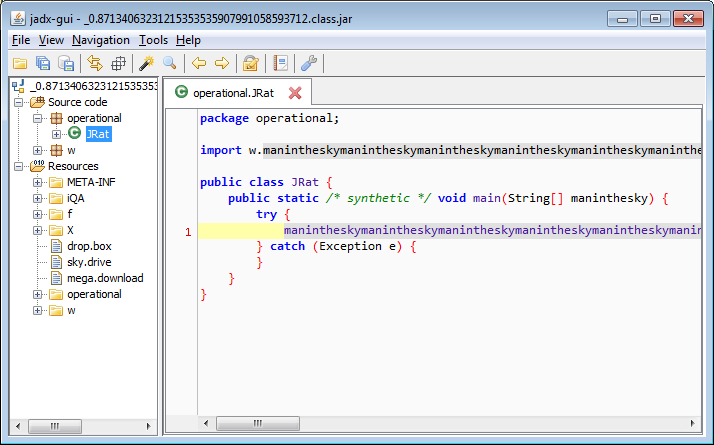

Теперь настал момент истины: мы можем увидеть реальное лицо вредоносного ПО, атакующего клиент банка. Это бэкдор, написанный на Java, известный как TrojWare.Java.JRat.E. Его целью является предоставление несанкционированного удаленный доступ на зараженные машины.

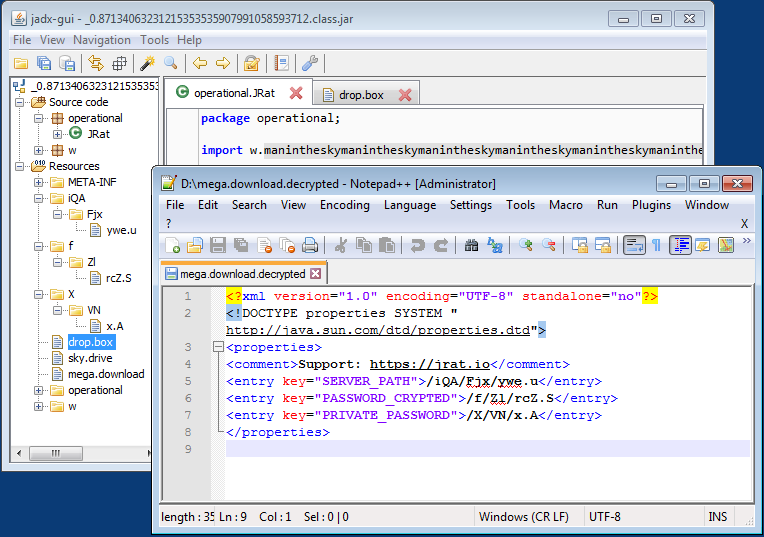

Как вы видите на экране, пакет JAR содержит зашифрованный файл - «mega.download». Расшифровывается, показывает свойства вредоносного ПО:

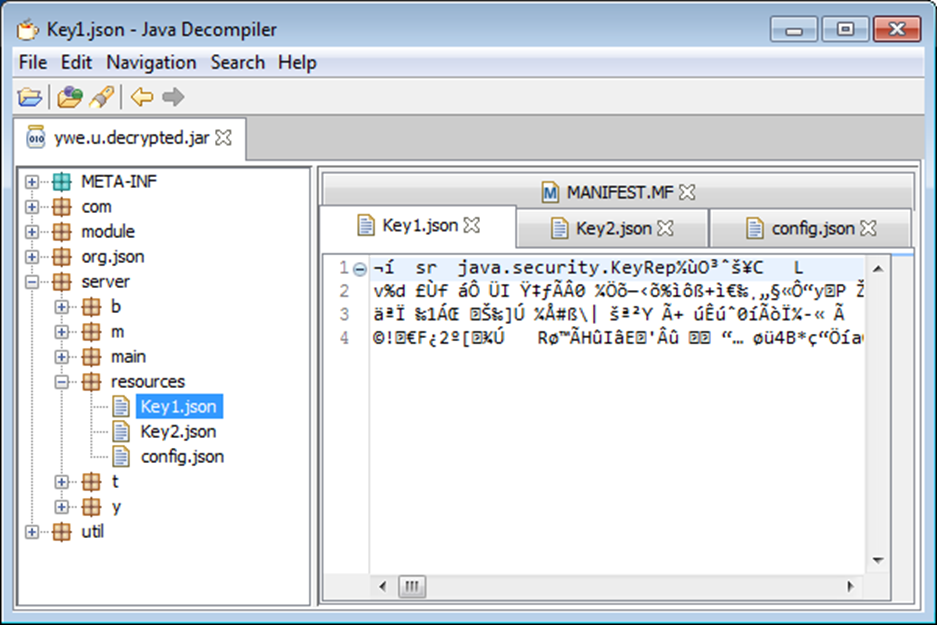

Осталось выяснить, что скрывается за ресурсом «ywe.u».

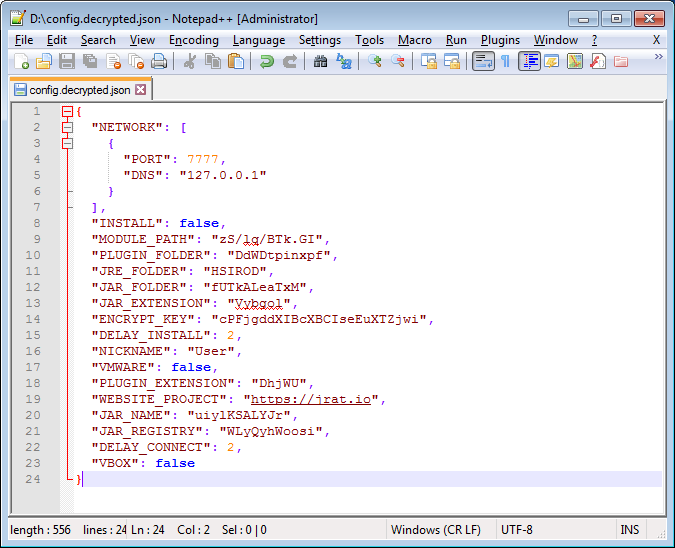

Далее, мы можем извлечь и расшифровать вредоносный файл .CONFIG, чтобы обнаружить его параметры конфигурации.

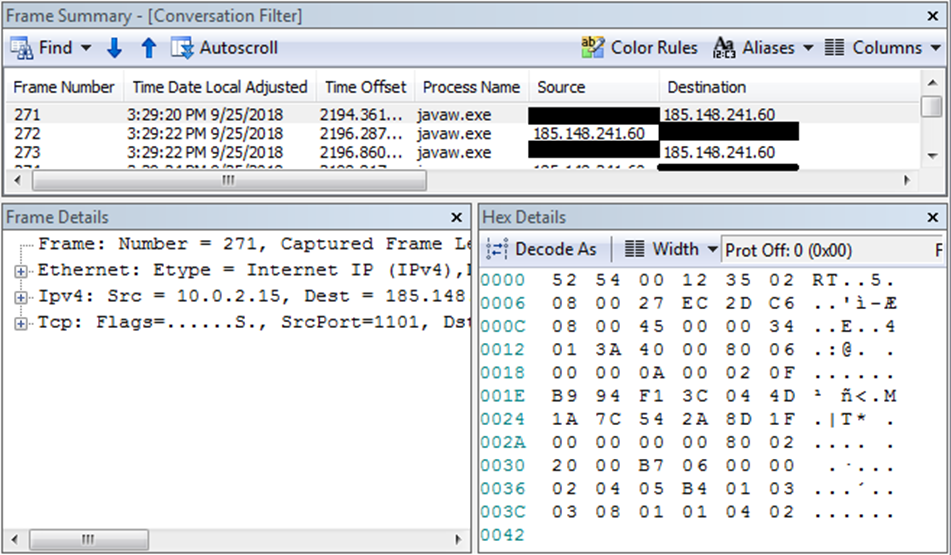

И вот, пожалуйста! Теперь мы видим, что вредоносная программа подключается к серверу злоумышленников 185.148.241.60, чтобы сообщить об успешном заражении новой жертвы, а затем ожидает инструкций от злоумышленников.

Вам должно быть интересно, как именно вредоносная программа наносит вред пользователю. Как и любой бэкдор, вредоносная программа обеспечивает скрытый доступ к взломанной машине и, таким образом, передает ее под полным контролем киберпреступников. Они могут красть информацию, добавлять другое вредоносное ПО или использовать зараженную машину для распространения вредоносного ПО и атаковать других пользователей по всему миру.

«Это определенно более сложные атаки, чем кажется с первого взгляда», - говорит Фатих Орхан, руководитель исследовательских лабораторий Comodo Threat. «Это не обычный фишинг с целью кражи банковских учетных данных, а попытка внедрить вредоносное ПО, которое надолго дает злоумышленникам полный контроль над зараженными машинами, в то время как жертвы могут не знать, что их компьютеры находятся в руках злоумышленников.

Тем временем злоумышленники могут скрытно использовать взломанные машины различными способами для своих преступных целей и получения прибыли. Например, первоначально они могут украсть учетные данные для учетных записей жертвы. Затем они могут использовать зараженную машину как часть ботнета для распространения вредоносного ПО или поведения. DDoS атаки на других пользователей. Кроме того, они могут постоянно следить за деятельностью жертв.

Также масштаб атак впечатляет. Похоже, злоумышленники пытались создать сеть из тысяч управляемых компьютеров для проведения множества атак по всему миру. Мне неприятно думать, сколько пользователей было бы преследовано, если бы Comodo не прекратил эти атаки ».

Жить безопасно с Comodo!

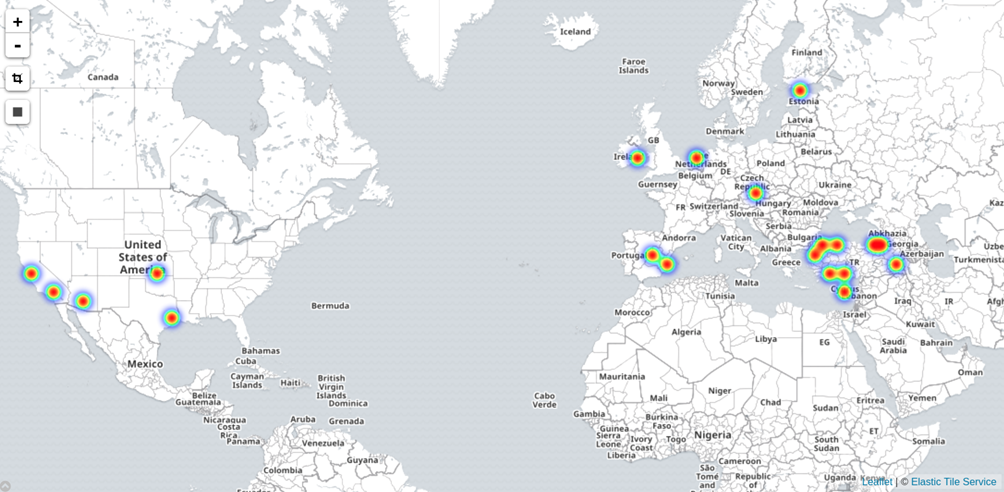

Тепловые карты и IP-адреса, используемые в атаках

Турция Бизнес Банк

Атака была проведена со стороны Турции, Кипра и США. Он начался 10 сентября 2018 года в 05:01:49 UTC и закончился 10 сентября 2018 года в 07:10:10 UTC.

IP-адреса, использованные в атаке

| CY | 93.89.232.206 | 161 |

| TR | 79.123.150.10 | 2 |

| TR | 85.159.70.243 | 1 |

| US | 64.50.180.173 67.210.102.208 |

1 336 |

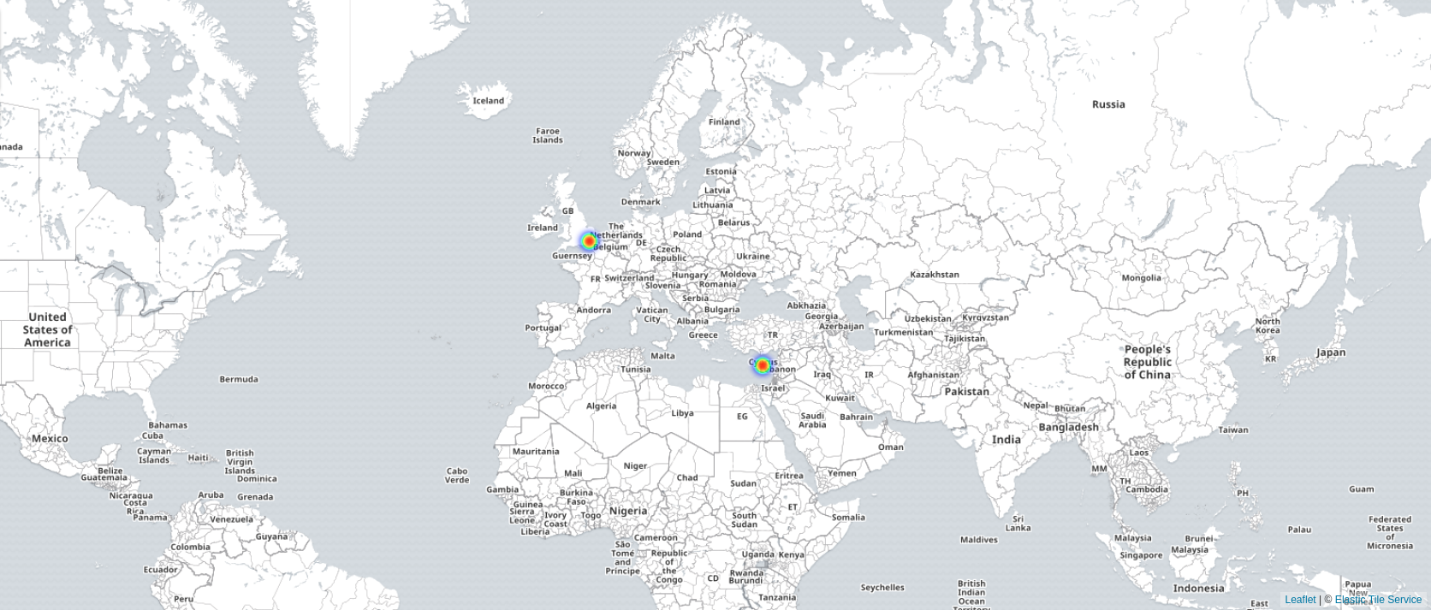

Гаранти Банкаси

Атака была проведена с IP-адресов Кипра и Великобритании. Он начался 24 сентября 2018 года в 09:38:29 UTC и закончился 26 сентября 2018 года в 11:01:10 UTC.

IP-адреса, использованные в атаке

| CY | 93.89.232.206 | 184 |

| GB | 163.172.197.245 | 240 |

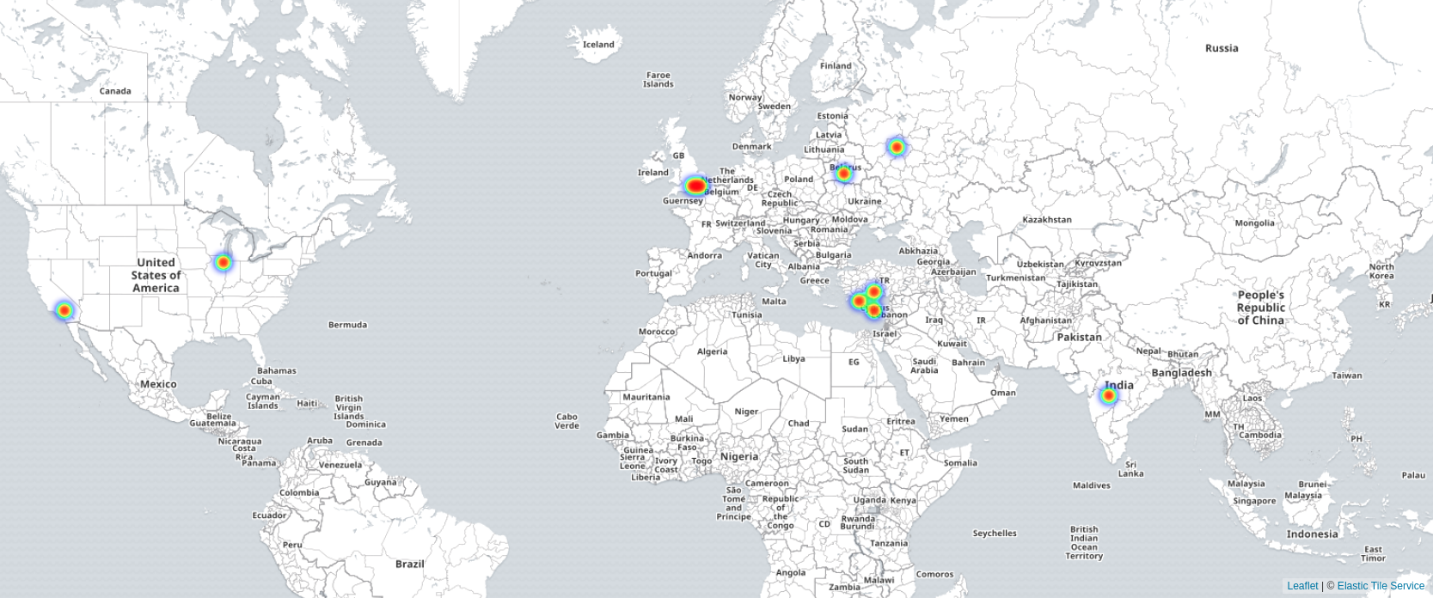

Т.Халк Банкаси

Атака была проведена из Кипра, Великобритании, Турции, США и Индии. Он начался 24 сентября 2018 года в 10:28:06 UTC и закончился 27 сентября 2018 года в 14:54:55 UTC.

Топ 5 IP-адресов, использованных в атаке

| US | 67.210.102.208 | 629 |

| CY | 93.89.232.206 | 152 |

| TR | 185.15.42.74 | 36 |

| US | 172.41.40.254 | 24 |

| TR | 95.173.186.196 | 17 |

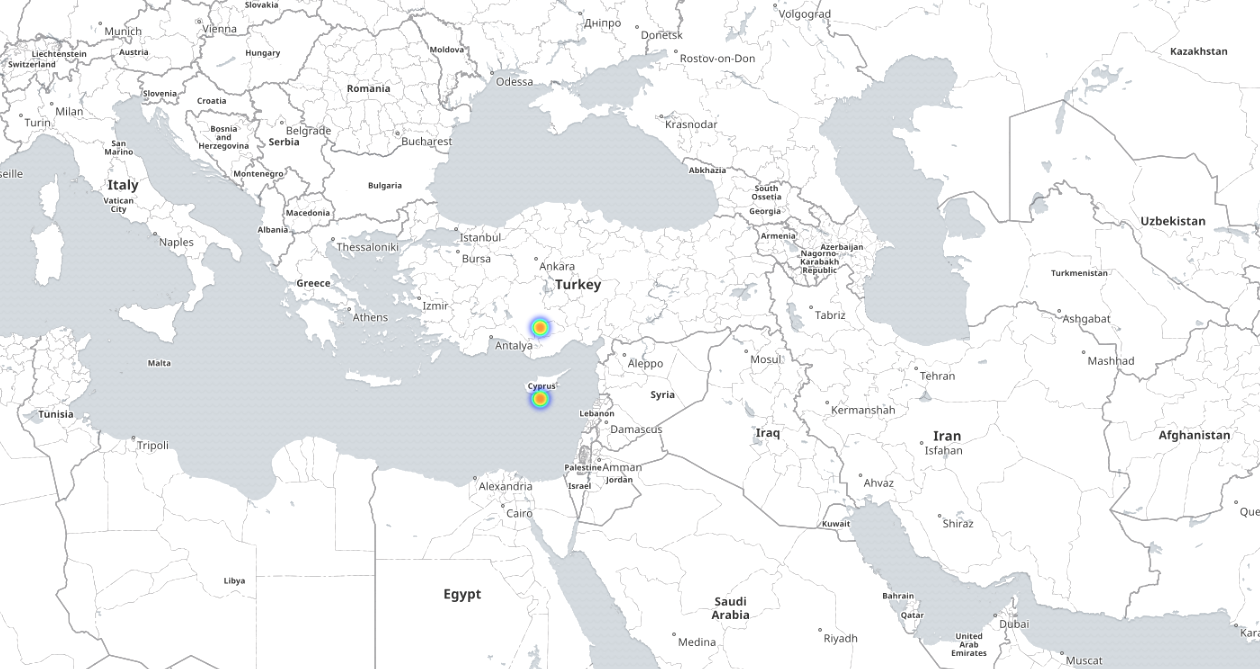

ТК Зираат Банк

Атака была проведена со стороны Турции и Кипра. Он начался 05 сентября 2018 года в 12:55:50 UTC и закончился 24 сентября 2018 года в 09:32:18 UTC.

IP-адреса, использованные в атаке

| CY | 93.89.232.206 | 105 |

| TR | 31.169.73.61 | 279 |

Япи ве Креди Банк

Атака была проведена со стороны Турции, ЮАР и Германии. Он начался 25 сентября 2018 года в 09:54:48 UTC и закончился 26 сентября 2018 года в 15:10:49 UTC.

Топ 5 IP-адресов, использованных в атаке

| TR | 31.169.73.61 | 374 |

| TR | 193.192.122.98 | 129 |

| TR | 194.27.74.55 | 26 |

| TR | 193.140.143.15 | 20 |

| TR | 193.255.51.105 | 10 |

НАЧАТЬ БЕСПЛАТНУЮ ИСПЫТАНИЕ ПОЛУЧИТЕ СВОЙ МОМЕНТ БЕЗОПАСНОСТИ БЕСПЛАТНО

- SEO-контент и PR-распределение. Получите усиление сегодня.

- Платоблокчейн. Интеллект метавселенной Web3. Расширение знаний. Доступ здесь.

- Источник: https://blog.comodo.com/comodo-news/phishing-attacks-in-turkish-banks/

- 1

- 10

- 11

- 2018

- 28

- 7

- 70

- a

- О нас

- доступ

- Учетные записи

- деятельность

- добавленный

- Добавляет

- Африка

- Все

- анализ

- Аналитики

- и

- Другой

- появиться

- Применение

- Приложения

- около

- атаковать

- Атакующий

- нападки

- задняя дверь

- приманка

- Банка

- Банковское дело

- Банки

- за

- ниже

- Блог

- Ботнет

- Объявления

- карта

- изменения

- клиент

- сложный

- компонент

- Ослабленный

- компьютеры

- Проводить

- проведение

- Конфигурация

- подключает

- постоянно

- содержит

- контроль

- контроль

- Разговор

- страны

- "Курс"

- Создайте

- создает

- Полномочия

- кредит

- кредитная карта

- Криминальное

- Текущий

- киберпреступники

- Кипр

- данным

- датированный

- Decrypt

- определенно

- подробнее

- различный

- обнаружить

- Двери

- упал

- Капли

- каждый

- усилие

- Писем

- позволяет

- зашифрованный

- События

- точно,

- пример

- выполнение

- извлечение

- Face

- Файл

- Файлы

- фильтр

- обнаружение

- Во-первых,

- Бесплатно

- от

- генерируется

- Germany

- получить

- Дайте

- дает

- Руки

- доказательств вреда

- здесь

- Удар

- Как

- HTTPS

- определения

- огромный

- импорт

- впечатляющий

- in

- Индия

- информация

- первоначально

- мгновение

- инструкции

- Интернет

- IT

- Java

- Основные

- ключи

- Вид

- Королевство

- стук

- известный

- Labs

- крупнейших

- запустили

- Список

- расположение

- Длинное

- много времени

- ВЗГЛЯДЫ

- машина

- Продукция

- основной

- вредоносных программ

- менеджер

- многих

- маска

- массивный

- макс-ширина

- означает

- сообщение

- Сообщения

- может быть

- момент

- БОЛЕЕ

- с разными

- сеть

- Новые

- ONE

- открытие

- Опции

- Другое

- пакет

- часть

- путь

- фишинг

- фишинговые атаки

- фишинг Мошенничество

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- Прибыль

- свойства

- защиту

- обеспечивать

- цель

- целей

- Оферты

- случайно сгенерированный

- реальные

- получила

- Редж

- реестра

- регулярный

- оставаться

- удаленные

- удаленный доступ

- отчету

- исследованиям

- ресурс

- Полезные ресурсы

- ограничение

- Показывает

- Run

- Бег

- мошенничество

- сфера

- система показателей

- экран

- безопасный

- безопасность

- кажется

- сентябрь

- настройки

- Подлый

- So

- Software

- некоторые

- сложный

- Южная

- Южно-Африканская Республика

- распространение

- и политические лидеры

- ввод в эксплуатацию

- Области

- остановившийся

- успешный

- система

- взять

- цель

- Сложность задачи

- временный

- Ассоциация

- Объединенное королевство

- мир

- их

- тысячи

- угроза

- время

- раз

- в

- Всего

- Турция

- Турецкий

- Типы

- под

- Объединенный

- Великобритания

- США

- США

- использование

- Информация о пользователе

- пользователей

- UTC

- использовать

- ценностное

- различный

- Ve

- поставщики

- с помощью

- Жертва

- жертвы

- Wave

- волны

- способы

- Что

- в то время как

- КТО

- будете

- окна

- без

- интересно

- Мир

- бы

- Ты

- ВАШЕ

- зефирнет