Когда мы проснулись этим утром, наша информационная лента о кибербезопасности была переполнена «новостями» о том, что Apple только что залатала дыру в безопасности, описывая по-разному «ужасную ошибку», «критическую уязвимость», которая может сделать ваши Mac «беззащитными», и «ахиллесову ошибку». «пятка macOS».

Учитывая, что мы обычно проверяем наши различные списки рассылки бюллетеней по безопасности, прежде чем даже выйти на улицу, чтобы узнать погоду, в первую очередь, чтобы узнать, не выпустила ли Apple тайно новый бюллетень за одну ночь…

…мы были удивлены, если не встревожены, количеством описаний баг-репортов, которых мы еще не видели.

Действительно, освещение, казалось, приглашало нас предположить, что Apple только что выпустила еще одно обновление, всего через неделю после предыдущего «обновление для всего", менее чем через две недели после загадочное обновление для iOS 16, которая оказалась атакой нулевого дня, которая, по-видимому, использовалась для внедрения вредоносных программ через заминированные веб-страницы, хотя Apple в то время не упомянула об этом:

Утренние «новости», по-видимому, подразумевают, что Apple не просто выпустила еще одно обновление, но и выпустила его молча, не объявив о нем в информационном письме и даже не указав его в своем собственном списке. HT201222 страница портала безопасности.

(Сохраните эту ссылку ссылка HT201222 удобно, если вы являетесь пользователем Apple — это полезная отправная точка, когда возникает путаница с исправлениями.)

Это баг, но не новый

Хорошая новость, однако, заключается в том, что если вы последовал нашему предложению неделю назад, чтобы убедиться, что ваши устройства Apple обновились (даже если вы ожидали, что они сделают это по собственной воле), у вас уже есть все исправления, которые могут вам понадобиться, чтобы защитить вас от этой «ахиллесовой» ошибки, более известной как CVE-2022-42821.

Это не новая ошибка, это просто некоторая новая информация об ошибке, которую Apple исправлено на прошлой неделе.

Чтобы было ясно, если в бюллетенях безопасности Apple это указано правильно, эта ошибка не относится ни к одной из мобильных операционных систем Apple и либо никогда не применялась, либо уже была исправлена в версии macOS 13 Ventura.

Другими словами, описанная ошибка была актуальна только для пользователей macOS 11 Big Sur и macOS 12 Monterey, никогда не была нулевым днем и уже была исправлена.

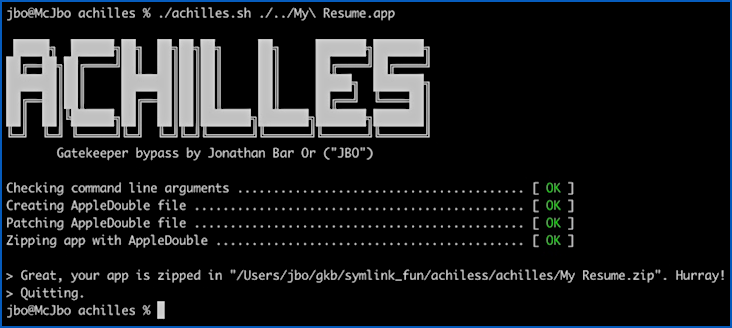

Причиной всей этой суеты, по-видимому, стала вчерашняя публикация, теперь, когда патч был доступен в течение нескольких дней, статьи Microsoft, довольно резко озаглавленной Ахиллесова пята Gatekeeper: обнаружение уязвимости в macOS.

Apple, по общему признанию, дала лишь беглый обзор этой ошибки в своем собственном консультативные неделю назад:

Воздействие. Приложение могло обходить проверки Gatekeeper. Описание. Логическая проблема устранена путем улучшенных проверок. CVE-2022-42821: Джонатан Бар Ор из Microsoft

Использование этой ошибки не так уж сложно, если вы знаете, что делать, а в отчете Microsoft довольно четко объясняется, что для этого нужно.

Однако, несмотря на некоторые заголовки, это не делает ваш Mac «беззащитным».

Проще говоря, это означает, что загруженное приложение, которое обычно вызывает всплывающее предупреждение о том, что оно не из надежного источника, не будет правильно помечено Apple. Привратник системы.

Привратник не смог бы записать приложение как загрузку, поэтому его запуск обошел бы обычное предупреждение.

(Любое активное программное обеспечение для защиты от вредоносных программ и мониторинга поведения на основе угроз на вашем Mac все равно сработает, как и любые настройки брандмауэра или программное обеспечение для веб-фильтрации, когда вы загрузите его в первую очередь.)

Это баг, но не совсем "критичный"

Это также не совсем «критический недостаток», как предполагалось в одном из сообщений СМИ, особенно если учесть, что собственные обновления Microsoft Patch Tuesday за декабрь 2022 г. очень похожий баг который был оценен просто как «умеренный»:

Действительно, аналогичная уязвимость Microsoft на самом деле была дырой нулевого дня, а это означает, что она была известна и использовалась за пределами сообщества кибербезопасности до выхода исправления.

Мы описали ошибку Microsoft как:

CVE-2022-44698: Уязвимость обхода функции безопасности Windows SmartScreen. Известно, что эта ошибка также использовалась в реальных условиях. Злоумышленник с вредоносным содержимым, которое обычно вызывает предупреждение системы безопасности, может обойти это уведомление и, таким образом, без предупреждения заразить даже хорошо информированных пользователей.

Проще говоря, обход системы безопасности Windows был вызван сбоем в так называемой программе Microsoft. Знак Интернета (MOTW), которая должна добавлять расширенные атрибуты к загруженным файлам, чтобы указать, что они получены из ненадежного источника.

Обход системы безопасности Apple оказался неудачным в похожем, но другом Привратник system, которая должна добавлять расширенные атрибуты к загруженным файлам, чтобы указать, что они получены из ненадежного источника.

Что делать?

Чтобы быть справедливым по отношению к Microsoft, исследователь, ответственно раскрывший Apple об уязвимости Gatekeeper и написавший только что опубликованный отчет, не использовал слова «критический» или «беззащитный» для описания ошибки или состояния, в котором она поставила ваш Mac…

… хотя и назвал ошибку Ахиллес и озаглавив его как Ахиллесова пята был, вероятно, метафорическим прыжком слишком далеко.

В конце концов, в древнегреческой легенде Ахиллес был почти полностью невосприимчив к травмам в бою из-за того, что его мать окунула его в волшебную реку Стикс в младенчестве.

Но ей пришлось держаться за его пятку в процессе, оставив ему единственное уязвимое место, которое в конечном итоге использовал Пэрис, чтобы убить Ахилла — определенно опасная уязвимость и критический подвиг (а также недостаток нулевого дня, учитывая, что Пэрис, кажется, заранее знал, куда целиться).

К счастью, в обоих этих случаях — собственная ошибка Microsoft нулевого дня и ошибка Apple, обнаруженная Microsoft — недостатки обхода безопасности теперь исправлены.

Таким образом, избавиться от обеих уязвимостей (эффективно погрузить Ахиллеса обратно в реку Стикс, держа его за другую пятку, что, вероятно, в первую очередь должна была сделать его мать) так же просто, как убедиться, что у вас есть последние обновления.

- На MacИспользуйте: Меню Apple > Об этом Mac > Обновление программного обеспечения…

- В Windows: использование Настройки > Центр обновления Windows > Проверить наличие обновлений

Вы знаете заранее

Что мы собираемся сказать

Который, "Не задерживай,

Просто исправьте это сегодня».

- Ахиллес

- Apple

- блокчейн

- Coingenius

- кошельки с криптовалютами

- cryptoexchange

- CVE-2022-42821

- информационная безопасность

- киберпреступники

- Информационная безопасность

- Департамент внутренней безопасности

- цифровые кошельки

- брандмауэр

- Привратник

- Kaspersky

- MacOS

- вредоносных программ

- Mcafee

- Microsoft

- МТВ

- Голая Безопасность

- НексБЛОК

- Платон

- Платон Ай

- Платон Интеллектуальные данные

- Платон игра

- ПлатонДанные

- платогейминг

- VPN

- уязвимость

- безопасности веб-сайтов

- зефирнет

![S3 Ep98: Сага о LastPass — должны ли мы прекратить использовать менеджеры паролей? [Аудио + текст] S3, серия 98: Сага LastPass – стоит ли нам прекратить использовать менеджеры паролей? [Аудио + текст] PlatoBlockchain Data Intelligence. Вертикальный поиск. Ай.](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)