Время чтения: 4 минут

Время чтения: 4 минут

Если вы попросите аналитика вредоносных программ назвать самые опасные и гнусные трояны, Emotet обязательно будет в списке. По данным Национального Информационная безопасность и центр интеграции связи, троянец «Продолжает оставаться одним из самых дорогих и разрушительных вредоносных программ, затрагивающих государственные, местные, племенные и территориальные органы власти, а также частный и государственный секторы». Хитрый и подлый, он широко распространен по всему миру. Новая мощная 4-дневная атака Emotet была перехвачена средствами защиты от вредоносных программ Comodo.

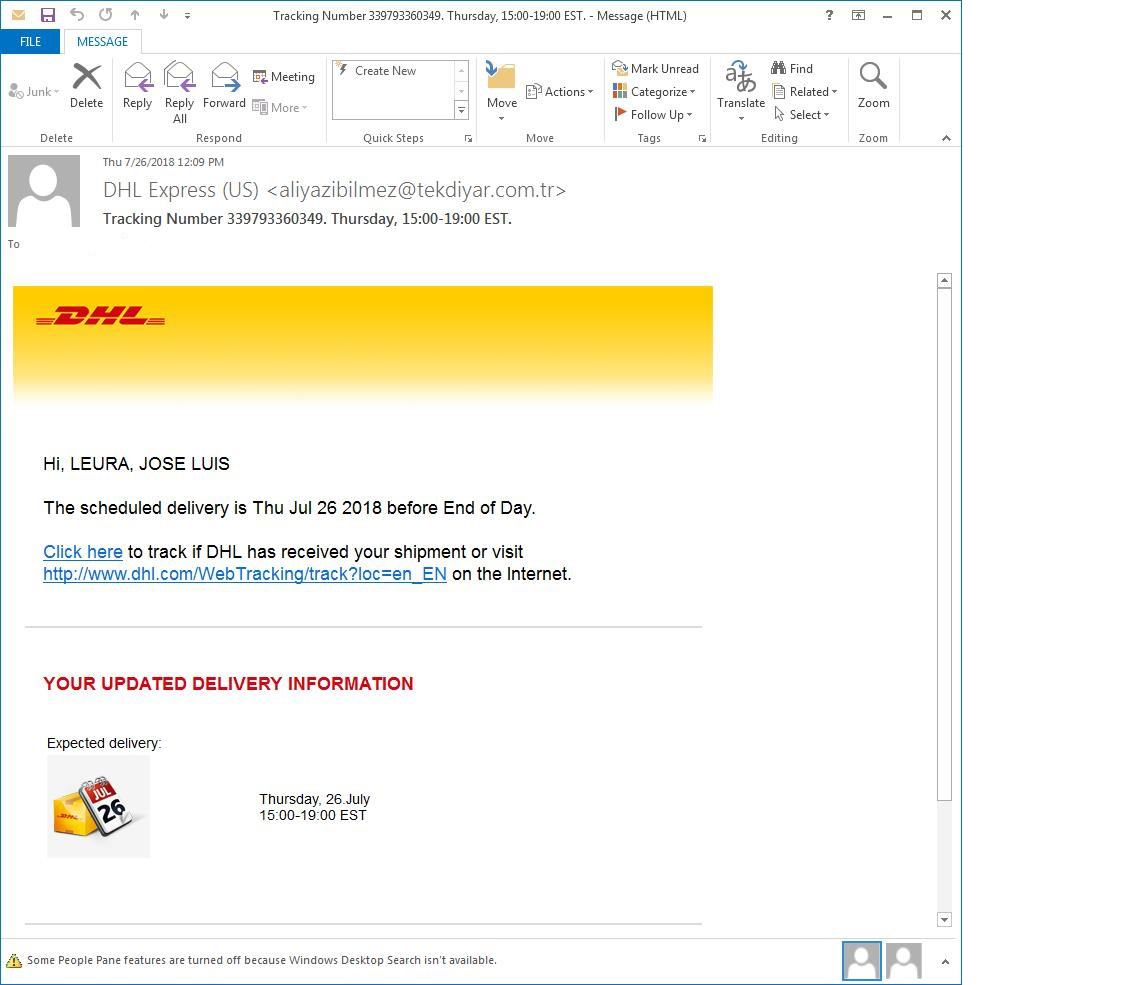

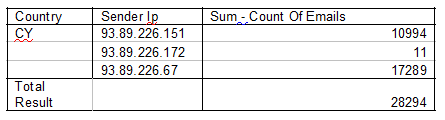

Атака началась с фишинга, отправленного 28,294 XNUMX пользователям.

Как видите, электронное письмо имитирует сообщение об отправке и доставке DHL. Знаменитая торговая марка служит инструментом для привлечения доверия пользователей. Фактор любопытства также играет свою роль, поэтому вероятность того, что жертва нажмет на ссылку в письме, не задумываясь, очень высока. И в тот момент, когда жертва нажимает на ссылку, в игру вступает чёрная магия злоумышленников.

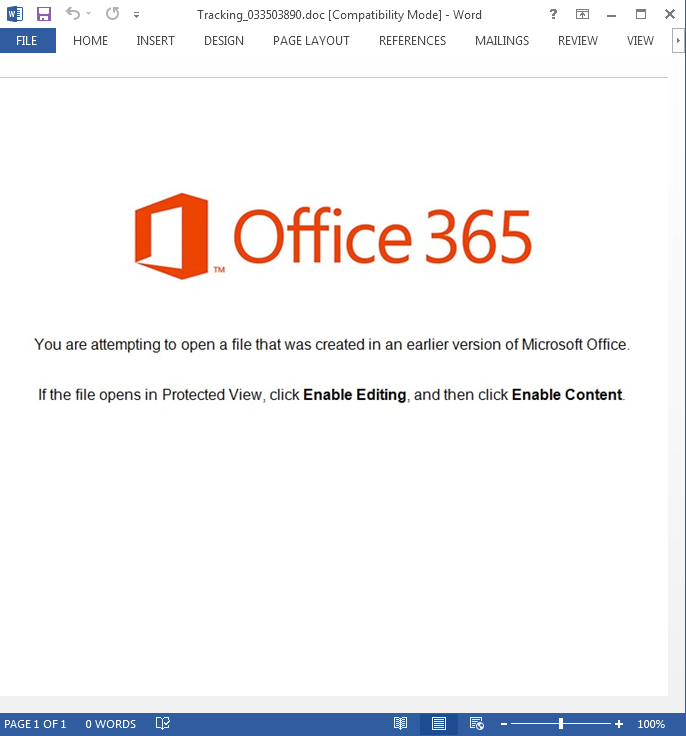

При нажатии на ссылку запускается загрузка файла Word. Конечно, файл Word не имеет ничего общего с доставкой, кроме доставки вредоносных программ. Содержит вредоносный макрос-код. Поскольку в настоящее время Microsoft в своих продуктах по умолчанию отключает запуск макросов, злоумышленникам необходимо обманом заставить пользователей использовать более старую версию. Вот почему, когда жертва пытается открыть файл, появляется следующий баннер.

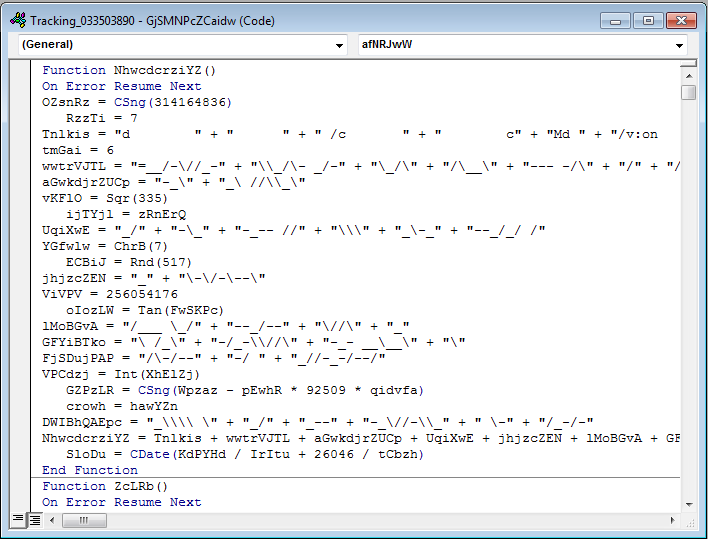

Если пользователь подчиняется запросу злоумышленников, макрос-скрипт выполняет свою задачу - перестраивает обфусцированный шелл-код для выполнения cmd.exe.

После восстановления обфусцированного кода cmd.exe запускает PowerShell, а PowerShell пытается загрузить и выполнить двоичный файл с любого доступного URL-адреса из списка:

-http: //deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

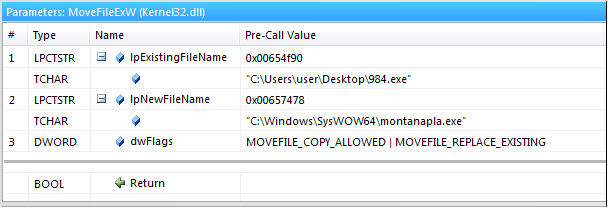

На момент написания, только последний из них содержал двоичный файл, 984.exe.

Двоичный файл, как вы можете догадаться, является образцом Emotet Banker троян.

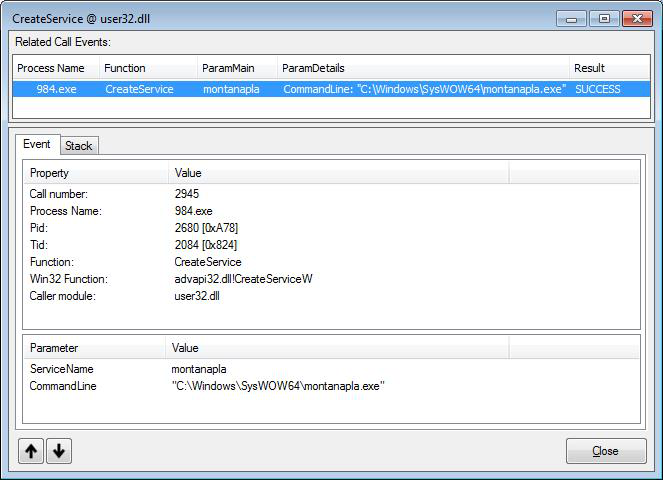

После выполнения двоичный файл помещается в C: WindowsSysWOW64montanapla.exe.

После этого он создает службу с именем montanapla, которая обеспечивает запуск вредоносного процесса при каждом запуске.

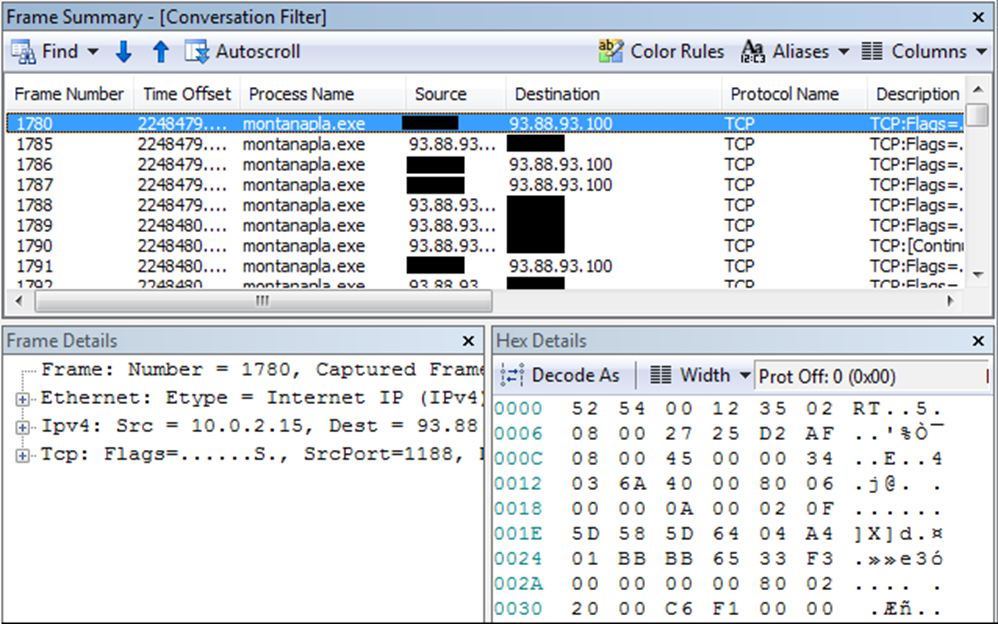

Далее он пытается подключиться к серверам Command & Control (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100), чтобы сообщить злоумышленникам о новой жертве. Затем вредоносная программа ждет команд злоумышленников.

Теперь скрытое удаленное соединение с сервером Command & Control установлено. Эмотет ждет, готовый выполнить любую команду злоумышленников. Обычно он выявляет личные данные на зараженной машине; банковская информация является приоритетом. Но это не все. Emotet также используется как средство доставки многих других типы вредоносных программ на зараженные машины. Таким образом, заражение Emotet может стать лишь первым звеном в цепочке бесконечных атак на компьютер жертвы различными вредоносными программами.

Но Emotet не устраивает компрометацию только одного ПК. Он пытается заразить других хостов в сети. Кроме того, Emotet обладает сильными способностями скрывать и обходить инструменты защиты от вредоносных программ. Будучи полиморфным, он избегает обнаружения на основе сигнатур антивирусы, Кроме того, Emotet может обнаруживать среду виртуальной машины и маскировать себя, генерируя ложные индикаторы. Все это делает его крепким орешком для программного обеспечения безопасности.

«В этом случае мы столкнулись с очень опасной атакой с далеко идущими последствиями», - говорит Фатих Орхан, руководитель исследовательских лабораторий Comodo Threat Research Labs. Очевидно, что такие огромные атаки направлены на заражение как можно большего числа пользователей, но это только верхушка айсберга.

Заражение жертв с помощью Emotet просто запускает разрушительный процесс. Во-первых, он заражает другие хосты в сети. Во-вторых, он загружает другие типы вредоносных программ, поэтому процесс заражения скомпрометированных ПК становится бесконечным и растет в геометрической прогрессии. Остановив эту массовую атаку, Comodo защитил десятки тысяч пользователей от этой хитрой вредоносной программы и оборвал цепочку убийств злоумышленников. Этот случай является еще одним подтверждением того, что наши клиенты защищены даже от самых опасных и мощных атак ».

Жить безопасно с Comodo!

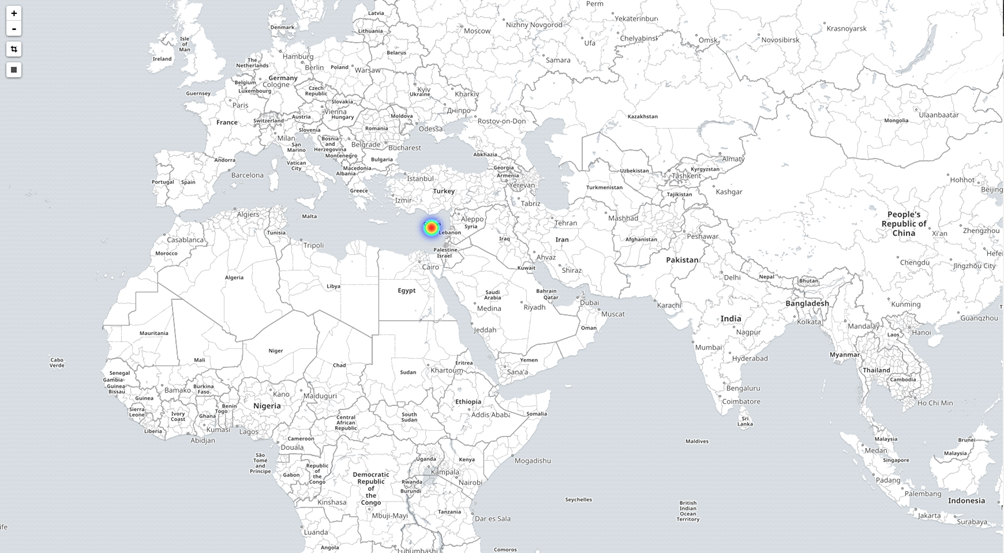

Тепловая карта и IP-адреса, использованные в атаке

Атака была проведена с трех кипрских IP-адресов и домена @ tekdiyar.com.tr. Он начался 23 июля 2018 года в 14:17:55 UTC и закончился 27 июля 2018 года в 01:06:00.

Злоумышленники отправили 28.294 фишинговых писем.

Связанные ресурсы:

антивирусное программное обеспечение

НАЧАТЬ БЕСПЛАТНУЮ ИСПЫТАНИЕ ПОЛУЧИТЕ СВОЙ МОМЕНТ БЕЗОПАСНОСТИ БЕСПЛАТНО

- SEO-контент и PR-распределение. Получите усиление сегодня.

- Платоблокчейн. Интеллект метавселенной Web3. Расширение знаний. Доступ здесь.

- Источник: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- способности

- в состоянии

- О нас

- По

- дополнение

- затрагивающий

- Все

- среди

- аналитик

- и

- антивирус

- около

- атаковать

- нападки

- доступен

- банкир

- Банковское дело

- баннер

- становиться

- становится

- начал

- не являетесь

- Черный

- Блог

- марка

- случаев

- Центр

- цепь

- шансы

- код

- COM

- Связь

- Ослабленный

- компромат

- компьютер

- Свяжитесь

- связи

- содержит

- контроль

- "Курс"

- создает

- любопытство

- Клиенты

- Порез

- кибер-

- информационная безопасность

- опасно

- данным

- По умолчанию

- определенно

- доставить

- поставка

- обнаружение

- разрушительный

- домен

- скачать

- загрузок

- Писем

- Бесконечный

- обеспечивает

- Окружающая среда

- установленный

- Даже

- События

- Каждая

- Кроме

- выполнять

- выполнение

- экспоненциально

- сталкиваются

- знаменитый

- далеко идущий

- Файл

- First

- после

- Бесплатно

- от

- порождающий

- получить

- Правительства

- Растет

- Жесткий

- Спрятать

- High

- HTTPS

- огромный

- in

- индикаторы

- информация

- внушать

- мгновение

- интеграции.

- IP

- IT

- саму трезвость

- июль

- июле 23

- Labs

- Фамилия

- запуск

- запускает

- LINK

- Список

- локальным

- Длинное

- серия

- машина

- Продукция

- Макрос

- Макрос

- магия

- ДЕЛАЕТ

- вредоносных программ

- многих

- массивный

- массивно

- макс-ширина

- означает

- сообщение

- Microsoft

- Наша миссия

- момент

- БОЛЕЕ

- самых

- имя

- Названный

- национальный

- Необходимость

- сеть

- Новые

- ONE

- открытый

- Другое

- PC

- ПК

- фишинг

- PHP

- Мест

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- Играть

- возможное

- мощный

- PowerShell

- представить

- приоритет

- частная

- процесс

- Продукция

- защищенный

- что такое варган?

- готовый

- удаленные

- запросить

- исследованиям

- Полезные ресурсы

- Роли

- Бег

- довольный

- доволен

- система показателей

- Во-вторых

- безопасный

- безопасность

- Серверы

- служит

- обслуживание

- Оболочка

- Подлый

- So

- Software

- распространение

- и политические лидеры

- ввод в эксплуатацию

- Область

- остановка

- сильный

- такие

- целевое

- Ассоциация

- мир

- мышление

- тысячи

- угроза

- три

- время

- тип

- в

- инструментом

- инструменты

- троянец

- Доверие

- Типы

- URL

- Информация о пользователе

- пользователей

- обычно

- UTC

- различный

- версия

- Жертва

- жертвы

- Виртуальный

- виртуальная машина

- Ожидание

- будете

- без

- Word

- Мир

- письмо

- Ты

- ВАШЕ

- зефирнет