Две недели назад мы сообщали о два нулевых дня в Microsoft Exchange, о чем Microsoft за три недели до этого сообщила вьетнамская компания, которая утверждала, что наткнулась на ошибки при реагировании на инциденты в сети клиента. (Возможно, вам придется прочитать это дважды.)

Как вы, наверное, помните, баги напоминают прошлогодние ПроксиЛогин/ПроксиШелл проблемы с безопасностью в Windows, хотя на этот раз требуется аутентифицированное соединение, а это означает, что злоумышленнику заранее нужен пароль электронной почты хотя бы одного пользователя.

Это привело к забавному, но излишне сбивающему с толку названию Проксинотшелл, хотя в наших собственных заметках мы называем его E00F, сокращение от Обмен двойной уязвимостью нулевого дня, потому что это сложнее неправильно понять.

Вы, вероятно, также помните важную деталь: первая уязвимость в цепочке атак E00F может быть использована после того, как вы выполнили часть входа в систему с паролем, но до того, как вы выполнили аутентификацию 2FA, необходимую для завершения процесса входа в систему.

Это делает его тем, что эксперт Sophos Честер Вишневски дубляж дыра «в середине аутентификации», а не настоящая ошибка пост-аутентификации:

Неделю назад, когда мы делали быстрое резюме об ответе Microsoft на E00F, в котором официальные рекомендации компании по смягчению последствий несколько раз изменялись, мы предположили в подкасте Naked Security следующее:

Сегодня утром [2022-10-05] я просмотрел руководство Microsoft, но не нашел никакой информации об исправлении или о том, когда оно будет доступно.

В следующий вторник [2022-10-11] будет вторник патчей, так что, может быть, нам придется подождать до тех пор?

Однажды [2022-10-11] было последний патч вторник...

…и самая большая новость почти наверняка состоит в том, что мы ошибались: нам придется ждать еще дольше.

Все кроме обмена

Патчи Microsoft, выпущенные в этом месяце (по разным данным, под номером 83 или 84, в зависимости от того, как вы считаете и кто считает) охватывают 52 различные части экосистемы Microsoft (то, что компания определяет как «продукты, функции и роли»), в том числе несколько, о которых мы даже не слышали раньше.

Это головокружительный список, который мы повторили здесь полностью:

Доменные службы Active Directory Azure Azure Arc Client Server Подсистема времени выполнения (CSRSS) Microsoft Edge (на базе Chromium) Microsoft Graphics Component Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC Поставщик OLE DB для SQL NuGet Клиентская служба удаленного доступа Точка-к- Роль протокола точечного туннелирования: Windows Hyper-V Service Fabric Код Visual Studio Службы сертификации Windows Active Directory Windows ALPC Драйвер компакт-диска Windows Windows Служба системы событий COM+ Windows Взаимодействие с подключенными пользователями и телеметрия Windows CryptoAPI Защитник Windows Windows DHCP-клиент Windows Распределенная файловая система (DFS) ) Базовая библиотека Windows DWM Служба регистрации событий Windows Групповая политика Windows Клиент предпочтений групповой политики Windows Протокол обмена ключами в Интернете (IKE) Ядро Windows Локальный администратор безопасности Windows (LSA) Служба подсистемы локального администратора безопасности Windows (LSASS) Локальный диспетчер сеансов Windows (LSM) Windows NTFS Windows NTLM Windows Окно драйвера ODBC s Служба моделирования восприятия Windows Протокол туннелирования «точка-точка» Служба перечислителя переносных устройств Windows Компоненты диспетчера очереди печати Windows Устойчивая файловая система Windows (ReFS) Windows Secure Channel Интерфейс поставщика поддержки безопасности Windows Ключи реестра с удаленным доступом Windows Server Служба Windows Server Хранилище Windows Windows TCP/ IP Windows Драйвер последовательного порта USB Windows Диспетчер учетных записей в Интернете Windows Win32K Служба WLAN Windows Служба рабочей станции Windows

Как видите, слово «Exchange» появляется только один раз в контексте IKE, т.е. протокол обмена ключами в Интернете.

Итак, до сих пор нет исправления для ошибок E00F, через неделю после того, как мы продолжили нашу статью за неделю до этого о первоначальном отчете за три недели до этого.

Другими словами, если у вас все еще есть собственный локальный сервер Exchange, даже если вы запускаете его только как часть активной миграции на Exchange Online, вторник исправлений в этом месяце не принес вам никакого облегчения для Exchange, поэтому убедитесь, что вы в курсе последних средств защиты от продуктов Microsoft и что вы знаете, какие строки обнаружения и классификации угроз влияют на вашу безопасность. поставщик кибербезопасности использует чтобы предупредить вас о потенциальных злоумышленниках ProxyNotShell/E00F, исследующих вашу сеть.

Что удалось исправить?

Подробный обзор того, что было исправлено в этом месяце, можно найти на нашем дочернем сайте Sophos News для «инсайдеров». отчет об уязвимостях и эксплойтах от SophosLabs:

Основные моменты (или слабые места, в зависимости от вашей точки зрения) включают в себя:

- Публично раскрытая уязвимость в Office, которая может привести к утечке данных. Нам неизвестно о реальных атаках с использованием этой ошибки, но информация о том, как ею злоупотреблять, по-видимому, была известна потенциальным злоумышленникам еще до выхода патча. (CVE-2022-41043)

- Публично эксплуатируемая уязвимость повышения привилегий в службе системы событий COM+. Общеизвестная дыра в системе безопасности, которая уже использовалась в реальных атаках, — это нулевого дня, потому что было ноль дней, когда вы могли бы применить патч, прежде чем киберпреступный мир узнал, как им злоупотреблять. (CVE-2022-41033)

- Недостаток безопасности в том, как обрабатываются сертификаты безопасности TLS. Об этой ошибке, по-видимому, сообщили государственные службы кибербезопасности Великобритании и США (GCHQ и АНБ соответственно), и она может позволить злоумышленникам выдать себя за владельца чужого сертификата для подписи кода или веб-сайта. (CVE-2022-34689)

Обновления этого месяца касаются практически каждая версия винды там, от 7-разрядной версии Windows 32 до Server 2022; обновления охватывают версии Windows для Intel и ARM; и они включают по крайней мере некоторые исправления для того, что известно как Серверное ядро устанавливает.

(Server Core — это урезанная система Windows, которая оставляет вам очень простой сервер, работающий только с командной строкой, со значительно уменьшенной поверхностью атаки, исключая компоненты, которые вам просто не нужны, если все, что вам нужно, для например, сервер DNS и DHCP.)

Что делать?

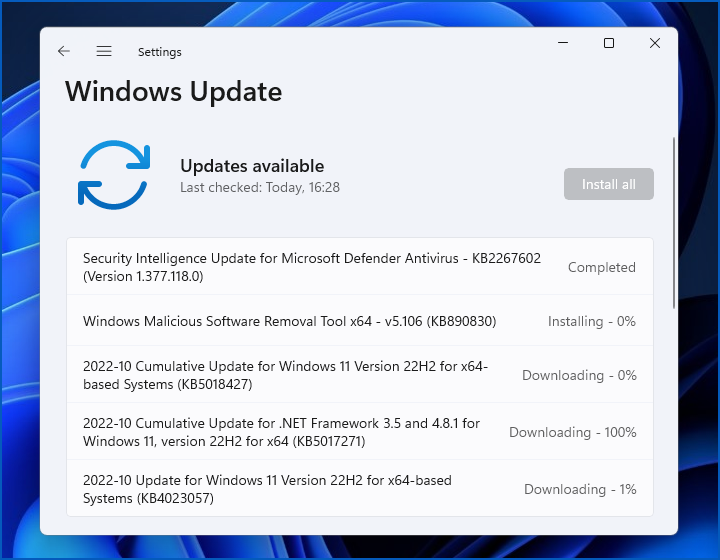

Как мы объясняем в нашем детальный анализ на Sophos News вы можете либо зайти в Настройки > Центр обновления Windows и узнайте, что вас ждет, или вы можете посетить веб-сайт Microsoft Руководство по обновлению и получить отдельные пакеты обновлений из Обновление продукта.

Вы знаете, что мы скажем /

Потому что это всегда наш путь.

То есть «Не откладывай/

Просто сделайте это сегодня».

- 0 день

- блокчейн

- Coingenius

- кошельки с криптовалютами

- cryptoexchange

- информационная безопасность

- киберпреступники

- Информационная безопасность

- Департамент внутренней безопасности

- цифровые кошельки

- Эксплуатировать

- брандмауэр

- Kaspersky

- вредоносных программ

- Mcafee

- Microsoft

- Голая Безопасность

- НексБЛОК

- Патч вторник

- Платон

- Платон Ай

- Платон Интеллектуальные данные

- Платон игра

- ПлатонДанные

- платогейминг

- VPN

- уязвимость

- безопасности веб-сайтов

- окна

- зефирнет

![S3 Ep114: Предотвращение киберугроз — остановите их, прежде чем они остановят вас! [Аудио + текст] С3, серия 114: Предотвращение киберугроз – остановите их прежде, чем они остановят вас! [Аудио + текст] PlatoBlockchain Data Intelligence. Вертикальный поиск. Ай.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)