Все дело в данных.

Ясно одно: ценность данных для бизнеса продолжает расти, что делает их основным объектом интеллектуальной собственности банка.

С точки зрения киберрисков атаки на данные представляют собой наиболее серьезную угрозу для банков.

Регуляторные органы, компании по киберстрахованию и аудиторы уделяют гораздо больше внимания целостности, устойчивости и возможности восстановления данных банков, а также ИТ-инфраструктуры и систем, в которых хранятся данные.

Итак, что это означает для безопасности корпоративных систем хранения и резервного копирования?

Всего несколько лет назад почти ни один директор по информационной безопасности банка (CISO) не считал важным хранение и резервное копирование. Сегодня это уже не так.

Программы-вымогатели снова вернули резервное копирование и восстановление в повестку дня ИТ и корпоративных клиентов.

Группы вымогателей, такие как Conti, Hive и Revil активно атакуют корпоративные системы хранения и резервного копирования, чтобы банки не могли восстановить свои данные.

Эти злоумышленники понимают, что атака на системы хранения или резервного копирования является единственным определяющим фактором, показывающим, заплатит ли банк выкуп. Это вынудило банки еще раз взглянуть на потенциальные бреши в своих сетях безопасности, пересмотрев свои стратегии хранения, резервного копирования и восстановления данных.

Безопасность хранения и резервного копирования в финансовых услугах

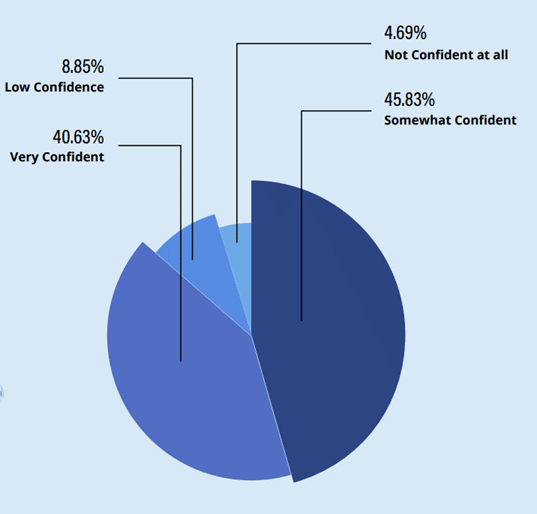

«Непрерывность» опубликовала исследовательский отчет в конце прошлого года, в ходе которого мы опросили 200 лидеров информационной безопасности в секторе банковских и финансовых услуг. Одним из самых тревожных результатов стало то, что почти 60% респондентов не уверены в своей способности восстановиться после атаки программы-вымогателя.

Очевидно, что у нас как у отрасли есть слепые зоны безопасности.

Без надежной стратегии хранения, резервного копирования и восстановления у компаний мало шансов пережить атаку программ-вымогателей, даже если они в конечном итоге заплатят выкуп.

Банковский сектор является одной из наиболее жестко регулируемых отраслей. Аудиты проводятся как внутренними, так и внешними организациями и, как правило, из года в год развиваются в зависимости от достижений в области технологий, изменений в отраслевом законодательстве и сдвигов в ландшафте угроз.

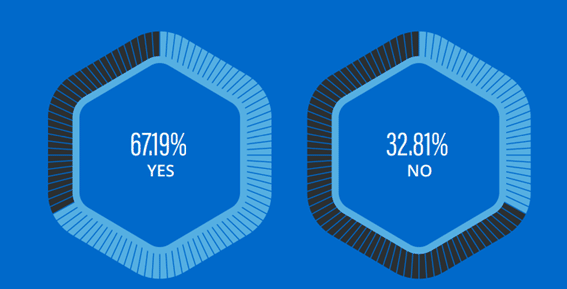

Было интересно узнать, насколько распространенными стали средства контроля безопасности хранения и резервного копирования в рамках ИТ-аудита. На самом деле, более двух третей респондентов указали, что вопросы безопасности хранения и резервного копирования были специально рассмотрены в ходе недавних внешних аудитов.

Резюме и рекомендации

Учитывая, что компрометация хранилища и резервного копирования лежит в основе всех современных наборов программ-вымогателей, безусловно, пришло время для нас расширить наши знания, а также наши стратегии в защите и усилении наших систем хранения и резервного копирования.

Хотя неизменность полезна для устранения киберугроз, это только начало комплексной стратегии киберустойчивости.

По данным аналитической компании Gartner:

«Защитите компоненты корпоративной инфраструктуры резервного копирования и восстановления от атак, регулярно проверяя приложение резервного копирования, доступ к хранилищу и сети и сравнивая это с ожидаемой или базовой активностью».

Вы и мечтать не будете о том, чтобы постоянно не сканировать свои конечные точки, ОС и сетевые уровни на предмет угроз безопасности. Так почему бы вам не сделать это для вашего самого важного слоя ИТ?

Вот почему я рекомендую развернуть решение для управления уязвимостями, которое поможет вам постоянно сканировать системы хранения и резервного копирования для автоматического обнаружения неправильных настроек безопасности и уязвимостей.

Эти решения также определяют приоритеты рисков в порядке срочности и влияния на бизнес, а некоторые из них даже включают руководство по исправлению и функции автоматического исправления.

5 ключевых возможностей для улучшения включают в себя:

- Назначьте более высокий приоритет повышению безопасности корпоративных систем хранения и резервного копирования;

- Накопите знания и наборы навыков — и улучшите сотрудничество между вашими командами информационной безопасности и ИТ-инфраструктуры;

- Определение комплексных базовых показателей безопасности для всех компонентов систем хранения и резервного копирования.

- Используйте автоматизацию, чтобы снизить подверженность риску и повысить гибкость адаптации к изменяющимся приоритетам. Решения по управлению уязвимостями могут в значительной степени помочь вам уменьшить эту уязвимость; а также

- Применяйте гораздо более строгие меры контроля и более комплексное тестирование безопасности хранилища и возможности восстановления после атаки. Это не только повысит доверие, но и поможет определить ключевые активы данных, которые могут не соответствовать требуемому уровню защиты данных.

Дорон Пинхас является главным технологом в непрерывность и соавтор специальной публикации NIST «Руководство по безопасности для инфраструктуры хранения». Он имеет более чем 20-летний опыт работы в области управления данными и хранилищами, критически важных вычислений, проектирования и разработки операционных систем, облачных вычислений и сетевой архитектуры.

- финансовый муравей

- Банковские инновации

- блокчейн

- блокчейн конференция финтех

- перезвон финтех

- coinbase

- Coingenius

- крипто конференция финтех

- Информационная безопасность

- FinTech

- финтех приложение

- Финтех инновации

- OpenSea

- PayPal

- PayTech

- платный путь

- Платон

- Платон Ай

- Платон Интеллектуальные данные

- ПлатонДанные

- платогейминг

- вымогателей

- razorpay

- Revolut

- Ripple

- Риск и безопасность

- квадратный финтех

- полоса

- тенсент финтех

- ксеро

- зефирнет