Время чтения: 3 минут

Когда вы были ребенком, предполагая, что вы действительно выросли, играли ли вы когда-нибудь в игру «Человек посередине»? Вот где два игрока играют в игру с большим мячом, но они должны бросить его через голову третьего игрока посередине. Игрок в середине выигрывает игру, если он может перехватить мяч.

Когда вы были ребенком, предполагая, что вы действительно выросли, играли ли вы когда-нибудь в игру «Человек посередине»? Вот где два игрока играют в игру с большим мячом, но они должны бросить его через голову третьего игрока посередине. Игрок в середине выигрывает игру, если он может перехватить мяч.

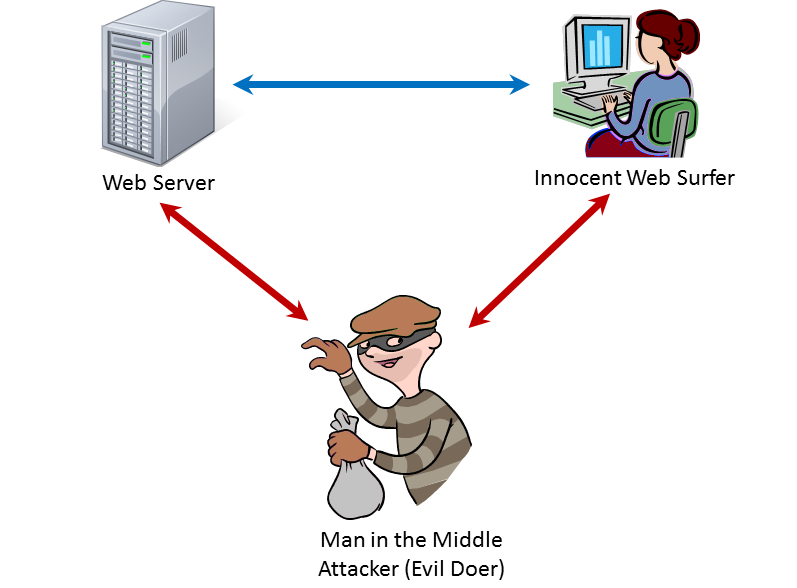

В сетевой безопасности «Человек в середине атаки«Относится к хакеру, который способен вставить себя в середину взаимодействия между клиентской системой и серверной системой. Он обманывает клиента, заставляя его думать, что он - сервер, а сервера - думать, что он клиент. Если хакер успешен, он побеждает, и цели атаки теряют. В зависимости от того, насколько злобным является злоумышленник, они могут потерять много времени.

Атаки Man in the Middle (MIM) могут использоваться для мониторинга сетевого трафика с целью кражи ценных данных или учетных данных, таких как идентификаторы и пароли. Он может использоваться для генерации атаки типа «отказ в обслуживании», которая замедляет или останавливает сетевую связь. Он может использоваться для перенаправления посетителя веб-сайта на фальшивый сайт как часть преступной схемы. Он может быть использован для перехвата файлов и электронной почты. Его можно использовать для заражения клиента и сервера вирусом.

Например, пользователь заходит на сайт своего банка, чтобы заняться онлайн-банкингом. Тем не менее, человек в середине атаки перенаправляет его на фальшивый веб-сайт, который похож на веб-сайт банка. Хакер захватывает логин пользователя и информацию об аккаунте. Он может обрабатывать транзакции пользователя, чтобы они не знали, что что-то не так, до тех пор, пока хакер не обнаружит их аккаунт.

Веб-коммуникация представляет собой особую проблему, поскольку протокол передачи гипертекста (HTTP) использует текстовые сообщения ASCII, передаваемые асинхронно. HTTP не устанавливает непрерывное соединение, необходимое для безопасности. С помощью http хакеру относительно просто перехватывать, читать и изменять сообщения. Прежде чем Интернет можно было коммерциализировать в 1994 году, необходимо было создать надежные соединения с зашифрованными сообщениями.

Netscape создан таким образом с протоколом Secure Socket Layer (SSL), который работает в сочетании с HTTP для обеспечения защищенных, зашифрованных соединений в Интернете. Я никогда не предоставлю личную информацию на веб-сайте, если не увижу https в адресной строке! Тем не менее, стратегия шифрования, используемая SSL может оставить отверстие для атаки MIM. Браузер отправляет сообщение на веб-сервер, чтобы запустить процесс, и сервер отвечает информацией, чтобы создать защищенное соединение в файле, называемом сертификатом. Он включает в себя значение, называемое «ключом», которое требуется браузеру для шифрования сообщений на сервере. Если хакер может создать процесс MIM, он может заменить свой собственный ключ для веб-сервера. Затем он может читать и редактировать сообщения браузера. Это может сделать то же самое с сообщениями сервера.

Теперь вот действительно страшная часть. Учебные пособия по созданию MIM доступны по всему Интернету, включая видеоролики на YouTube. Если этого недостаточно, в Интернете доступны инструменты, которые автоматизируют и упростят процесс создания MIM. Как могут силы, которые могут позволить этому случиться? Помимо небольшой вещи под названием Первая поправка, есть законное использование MIM. Компании могут контролировать использование сотрудниками ресурсов компании. Они используют MIM, чтобы наблюдать за тем, что делают сотрудники, и читать их электронные письма. Звучит немного жутко, но сотрудники часто злоупотребляют своими привилегиями, а работодатели имеют право знать.

К счастью, другая функция была встроена в SSL иметь дело с этой проблемой. Сертификат SSL содержит поле для «подписи». Подпись - это имя стороны, которая подтвердила, что сертификат исходит от сайта, с которым он пытается установить связь. Процесс MIM все еще может быть успешным, если сертификат был отозван или является «самоподписанным». Самозаверяющий сертификат подписывается самим сайтом.

Однако, если сертификат подписан третьей стороной, называемой центром сертификации (CA), браузер может быть уверен, что сертификат фактически выдан владельцу сайта.

Задача решена? Частично, но есть еще одна вещь, которую следует учитывать.

У CA есть разные уровни гарантии. Для важных транзакций, особенно финансовые операциивы хотите, чтобы пользователи вашего сайта были уверены, что вы являетесь законной действующей операцией. Для этого вы должны получить Улучшенная проверка (EV) SSL самый высокий уровень гарантии.

С EV от Comodo вы и все посетители веб-сайта можете следить за «Человеком посредине» !.

НАЧАТЬ БЕСПЛАТНУЮ ИСПЫТАНИЕ ПОЛУЧИТЕ СВОЙ МОМЕНТ БЕЗОПАСНОСТИ БЕСПЛАТНО

- блокчейн

- Coingenius

- кошельки с криптовалютами

- cryptoexchange

- информационная безопасность

- киберпреступники

- Информационная безопасность

- Кибербезопасность Comodo

- Департамент внутренней безопасности

- цифровые кошельки

- электронная коммерция

- брандмауэр

- Kaspersky

- вредоносных программ

- Mcafee

- НексБЛОК

- Платон

- Платон Ай

- Платон Интеллектуальные данные

- Платон игра

- ПлатонДанные

- платогейминг

- VPN

- безопасности веб-сайтов

- зефирнет