Исследования ESET

Как исследование ESET обнаружило аварийный выключатель, который использовался для уничтожения одного из самых плодовитых ботнетов

01 ноября 2023 • , 3 минута. читать

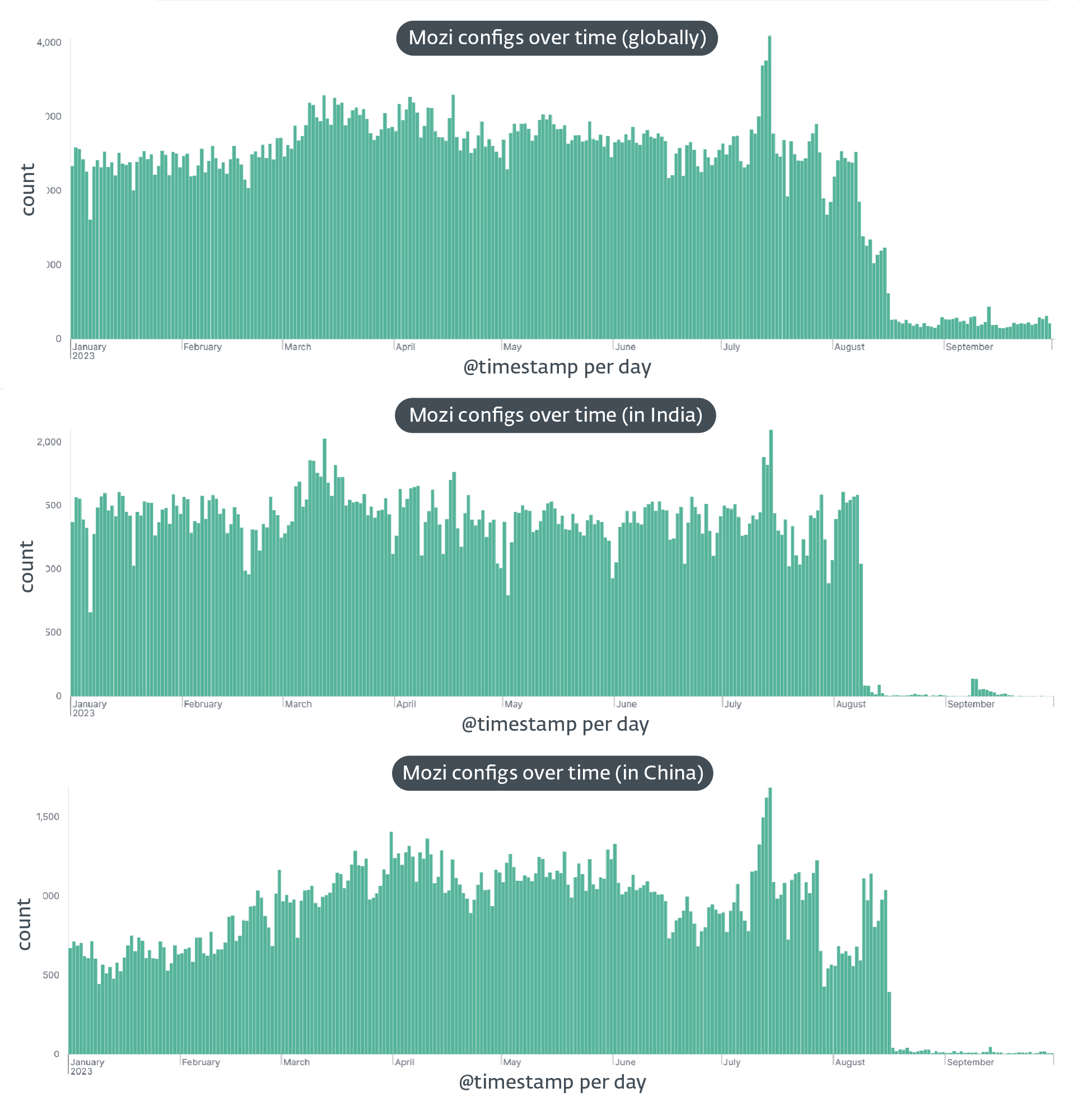

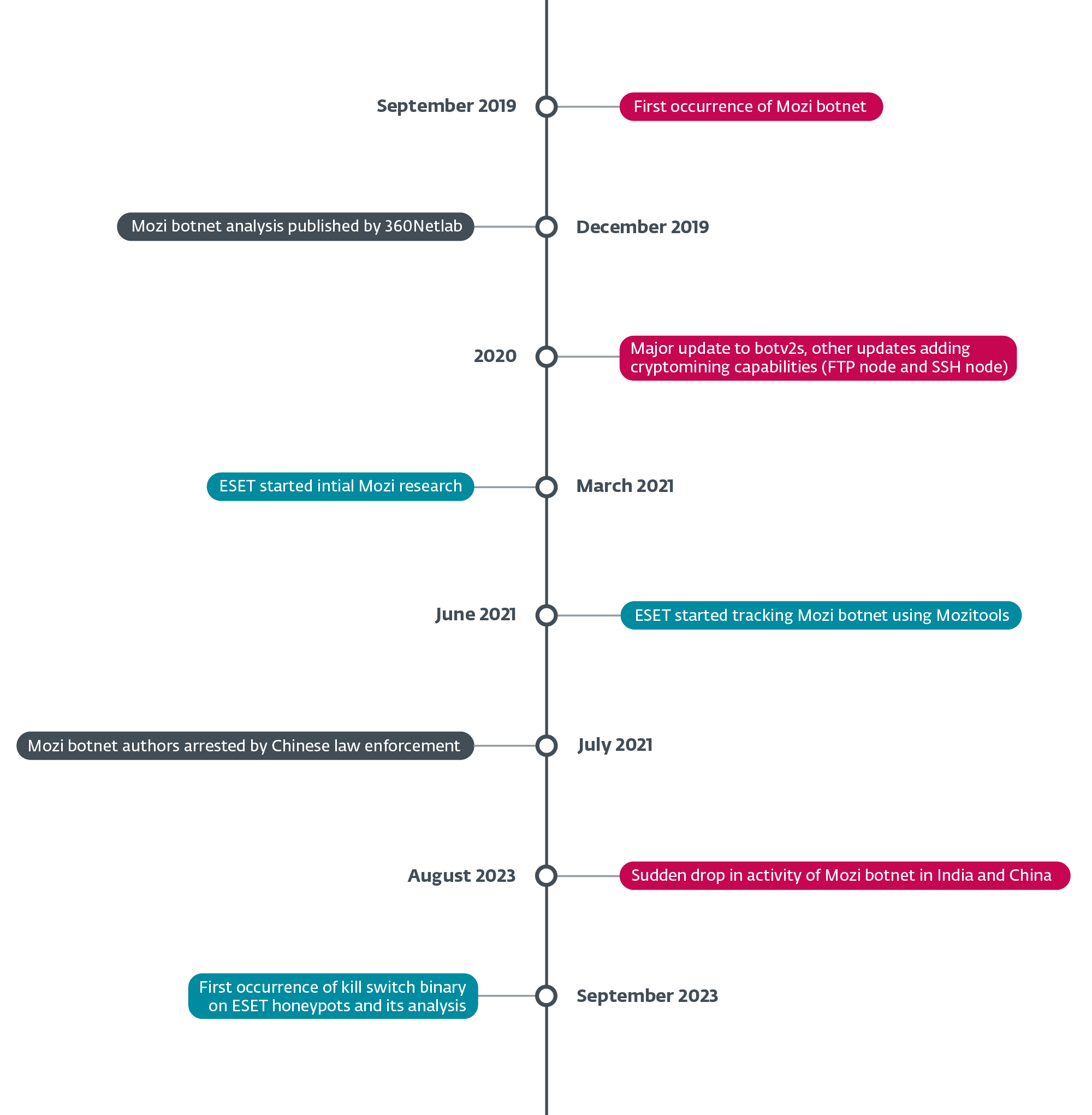

В августе 2023 года пресловутый ботнет Mozi, печально известный тем, что каждый год использует уязвимости в сотнях тысяч IoT-устройств, испытал внезапный и непредвиденный спад активности. Впервые наблюдался в Индии 8 августа.th, 2023 г. и неделю спустя в Китае, 16 августа.th, это загадочное исчезновение лишило ботов Mozi большей части их функциональности.

Наше расследование этого события привело нас к обнаружению аварийного выключателя 27 сентября.th, 2023. Мы обнаружили управляющую полезную нагрузку (файл конфигурации) внутри сообщения протокола пользовательских датаграмм (UDP), в котором отсутствовала типичная инкапсуляция протокола распределенной небрежной хеш-таблицы BitTorrent (BT-DHT). Человек, ответственный за удаление, отправлял управляющую нагрузку восемь раз, каждый раз инструктируя бота загрузить и установить свое обновление через HTTP.

Аварийный выключатель продемонстрировал несколько функций, в том числе:

- уничтожение родительского процесса, то есть оригинального вредоносного ПО Mozi,

- отключение некоторых системных служб, таких как sshd и dropbear,

- замена исходного файла Mozi самим собой,

- выполнение некоторых команд настройки маршрутизатора/устройства,

- отключение доступа к различным портам (iptables -j ПАДЕНИЕ), а также расширение

- создание той же точки опоры, что и замененный исходный файл Mozi

Мы выявили две версии управляющей полезной нагрузки, последняя из которых функционировала как конверт, содержащий первую с небольшими изменениями, такими как добавление функции проверки связи с удаленным сервером, вероятно, предназначенной для статистических целей.

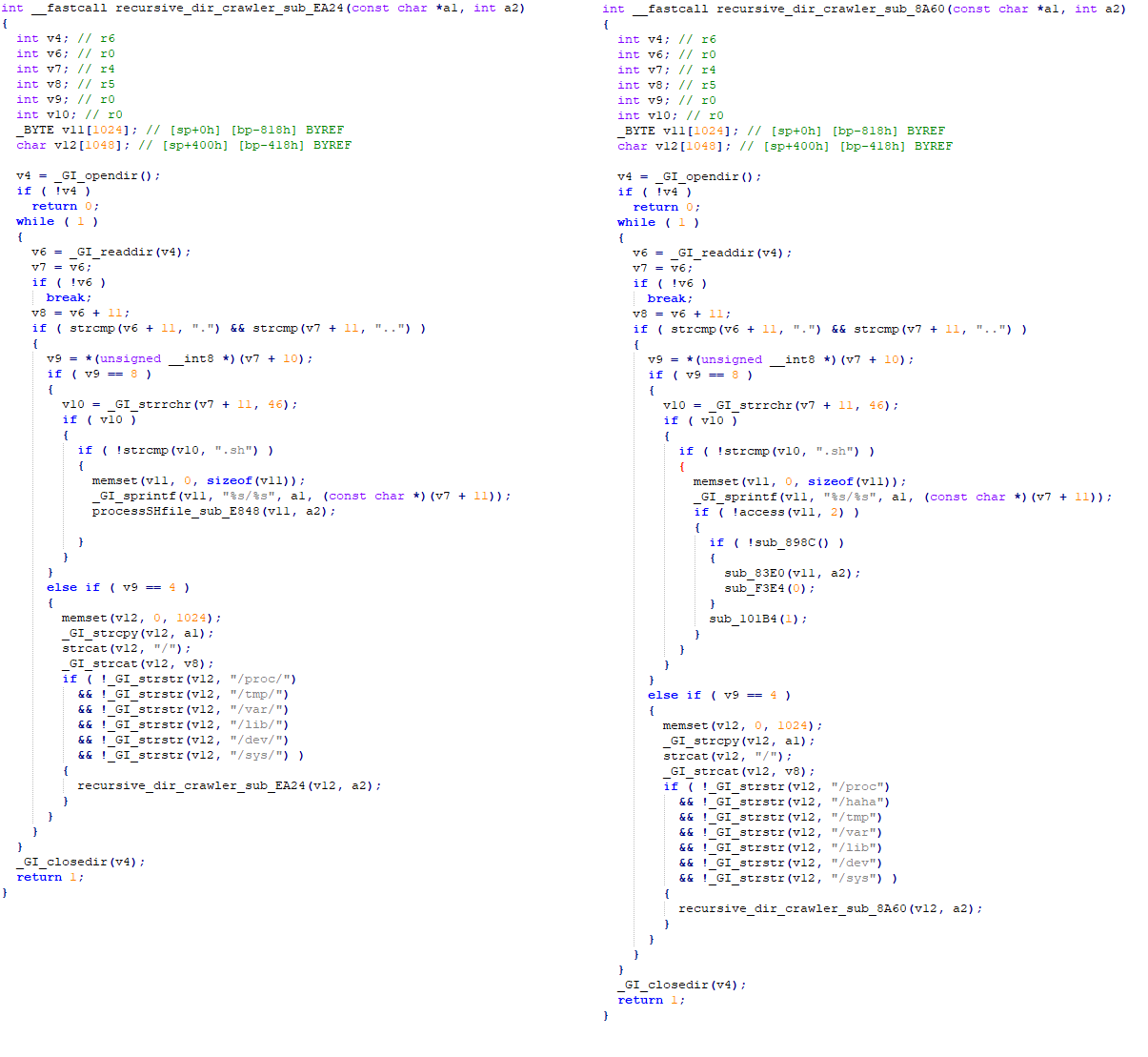

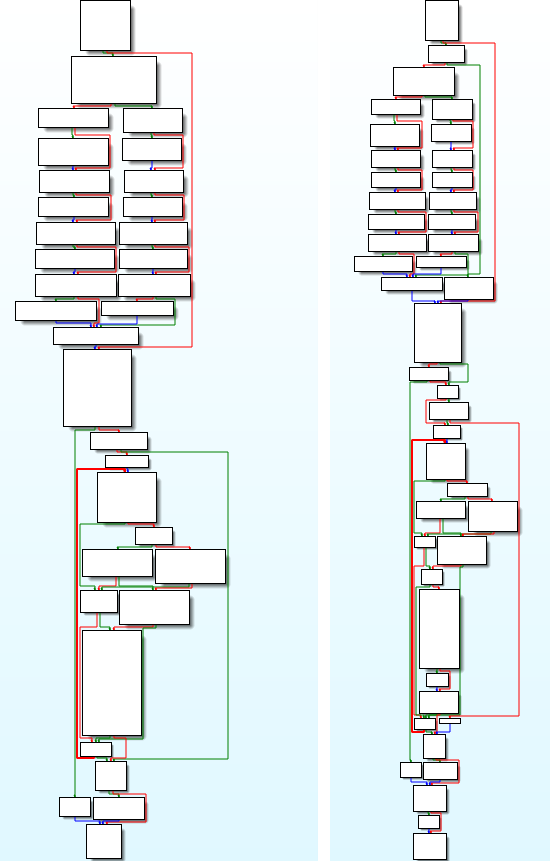

Несмотря на резкое сокращение функциональности, боты Mozi сохранили свою настойчивость, что указывает на преднамеренное и рассчитанное удаление. Наш анализ аварийного переключателя показывает сильную связь между исходным исходным кодом ботнета и недавно использованными двоичными файлами, а также использование правильных закрытых ключей для подписи управляющих полезных данных (см. рисунок 2).

Это приводит нас к гипотезе, предполагающей двух потенциальных инициаторов удаления: создатели ботнета Mozi или китайские правоохранительные органы, принуждающие создателей к сотрудничеству. Последовательное нападение на ботов в Индии, а затем в Китае позволяет предположить, что удаление было проведено преднамеренно: сначала была атакована одна страна, а через неделю — другая.

Гибель одного из самых плодовитых ботнетов Интернета вещей — это увлекательный случай киберкриминалистики, предоставляющий нам интригующую техническую информацию о том, как такие ботнеты в дикой природе создаются, эксплуатируются и демонтируются. Мы продолжаем расследование этого дела и опубликуем подробный анализ в ближайшие месяцы. Но на данный момент остается вопрос: кто убил Мози?

По любым вопросам о наших исследованиях, опубликованных на WeLiveSecurity, обращайтесь к нам по адресу угрозаintel@eset.com.

ESET Research предлагает частные аналитические отчеты об APT и потоки данных. По любым вопросам, связанным с этой услугой, посетите ESET Аналитика угроз стр.

МНК

Файлы

|

SHA-1 |

Имя файла |

обнаружение |

Описание |

|

758BA1AB22DD37F0F9D6FD09419BFEF44F810345 |

mozi.m |

Linux/Mozi.A |

Оригинальный бот Mozi. |

|

9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA |

уд.7 |

Linux/Mozi.C |

Переключатель уничтожения бота Mozi. |

Cеть

|

IP |

Домен |

Хостинг провайдер |

Первый раз увидел |

Подробнее |

|

157.119.75[.]16 |

Нет |

AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITED |

2023-09-20 |

Уничтожить хост-сервер |

Техники MITER ATT & CK

Эта таблица была построена с использованием версия 13 каркаса MITER ATT & CK.

|

тактика |

ID |

Имя |

Описание |

|

Развитие ресурсов |

Приобретение инфраструктуры: виртуальный частный сервер |

Операторы аварийного выключателя Mozi арендовали сервер в eflycloud.com для размещения файлов обновлений. Операторы аварийного отключения Mozi арендовали несколько серверов, которые отправляют полезную нагрузку в сети BT-DHT. |

|

|

Первоначальный доступ |

Использование общедоступного приложения |

Операторы аварийного выключателя Mozi отправили команду обновления клиентам Mozi в сети BT-DHT. |

|

|

Настойчивость |

Сценарии инициализации загрузки или входа в систему: сценарии RC |

Переключатель уничтожения создает несколько сценариев, например /etc/rc.d/rc.local, чтобы установить настойчивость. |

|

|

эксфильтрации |

Эксфильтрация по альтернативному протоколу: Эксфильтрация по незашифрованному протоколу, отличному от C2 |

Выключатель уничтожения отправляет оператору ICMP-пинг, возможно, в целях мониторинга. |

|

|

Влияние |

Сервисная остановка |

Kill Switch останавливает службу SSH и блокирует доступ к ней с помощью iptables.. |

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://www.welivesecurity.com/en/eset-research/who-killed-mozi-finally-putting-the-iot-zombie-botnet-in-its-grave/

- :является

- 1

- 10

- 2023

- 30

- 7

- 8

- 84

- a

- О нас

- доступ

- деятельность

- добавить

- причислены

- альтернатива

- an

- анализ

- и

- любой

- APT

- МЫ

- AS

- At

- Август

- было

- за

- между

- Блоки

- Бот

- Ботнет

- ботнеты

- боты

- Дно

- построенный

- но

- рассчитанный

- проводятся

- случаев

- Категории

- Китай

- китайский

- клиентов

- код

- COM

- приход

- Конфигурация

- связи

- обращайтесь

- продолжающийся

- контроль

- кооперация

- исправить

- страна

- создали

- создает

- Создатели

- данным

- убивают

- подробный

- Устройства

- открытие

- распределенный

- вниз

- скачать

- Падение

- e

- каждый

- принуждение

- Исследования ESET

- установить

- События

- эксфильтрации

- опытные

- эксплуатации

- увлекательный

- фигура

- Файл

- Файлы

- в заключение

- Во-первых,

- поток

- Что касается

- принуждение

- найденный

- Рамки

- функция

- функциональные возможности

- функциональность

- функционирование

- ГЛОБАЛЬНО

- было

- хэш

- Есть

- кашель

- хостинг

- Как

- HTTP

- HTTPS

- Сотни

- i

- ICMP

- идентифицированный

- изображение

- in

- В том числе

- Индия

- позорный

- информация

- Инфраструктура

- Запросы

- внутри

- устанавливать

- Интеллекта

- в

- интригующий

- исследовать

- ходе расследования,

- КАТО

- несколько устройств

- IT

- ЕГО

- саму трезвость

- ключи

- Убийство

- новее

- последний

- закон

- правоохранительной

- Лиды

- привело

- оставил

- вредоносных программ

- макс-ширина

- означает,

- сообщение

- средняя

- мин

- небольшая

- отсутствующий

- изменения

- Мониторинг

- месяцев

- самых

- с разными

- таинственный

- сеть

- сетей

- печально известный

- ноябрь

- сейчас

- of

- Предложения

- on

- ONE

- работать

- оператор

- Операторы

- or

- оригинал

- составители

- Другое

- наши

- внешний

- за

- страница

- возможно

- настойчивость

- человек

- пинг

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- пожалуйста

- потенциал

- частная

- Частные ключи

- вероятно

- процесс

- плодовитый

- протокол

- обеспечение

- публиковать

- опубликованный

- цель

- целей

- Полагая

- вопрос

- недавно

- снижение

- остатки

- удаленные

- заменить

- Отчеты

- исследованиям

- правую

- то же

- скрипты

- посмотреть

- видел

- Отправить

- посылает

- послать

- сентябрь

- сервер

- Серверы

- обслуживание

- Услуги

- несколько

- Шоу

- подпись

- некоторые

- Источник

- исходный код

- статистический

- Останавливает

- сильный

- такие

- внезапный

- Предлагает

- Коммутатор

- система

- ТАБЛИЦЫ

- взять

- целевое

- направлены

- Технический

- который

- Ассоциация

- их

- тогда

- этой

- тысячи

- угроза

- время

- Сроки

- раз

- Название

- в

- топ

- два

- типичный

- непредвиденный

- Обновление ПО

- us

- использование

- используемый

- Информация о пользователе

- через

- различный

- версии

- с помощью

- Виртуальный

- Войти

- vs

- Уязвимости

- законопроект

- we

- неделя

- КТО

- ширина

- Дикий

- будете

- год

- зефирнет

- о зомби