Intro

O Varnostni detektivi varnostna ekipa je odkrila kršitev podatkov, ki je prizadela francosko spletno stran e-trgovine otroške mode melijoe.com.

Melijoe je prodajalec vrhunske otroške mode s sedežem v Franciji. Vedro Amazon S3 v lasti podjetja je ostalo dostopno brez vzpostavljenih kontrol za preverjanje pristnosti, kar je razkrilo občutljive in osebne podatke za potencialno več sto tisoč strank.

Melijoe ima globalni doseg in posledično ta incident vpliva na stranke po vsem svetu.

Kaj je Melijoe?

Melijoe.com, ustanovljen leta 2007, je e-trgovina z modnimi izdelki, ki je specializirana za luksuzna otroška oblačila. Podjetje ponuja oblačila za punčke, fantke in dojenčke. Melijoe.com predstavlja tudi vrhunske blagovne znamke, kot so Ralph Lauren, Versace, Tommy Hilfiger in Paul Smith Junior.

»Melijoe« upravlja podjetje, uradno registrirano kot BEBEO, s sedežem v Parizu v Franciji. Po podatkih MELIJOE.COM ima BEBEO registrirani kapital okoli 950,000 € (~1.1 milijona USD). Storitev Melijoe je ustvarila 12.5 milijona € (~14 milijonov USD) v 2 krogih financiranja (po Crunchbase).

Melijoe se je konec leta 2020 združil z uglednim švedskim konglomeratom otroške mode Babyshop Group (BSG) – podjetjem z letnim prometom 1 milijarde SEK (približno 113 milijonov ameriških dolarjev) v številnih uličnih in e-trgovinskih trgovinah.

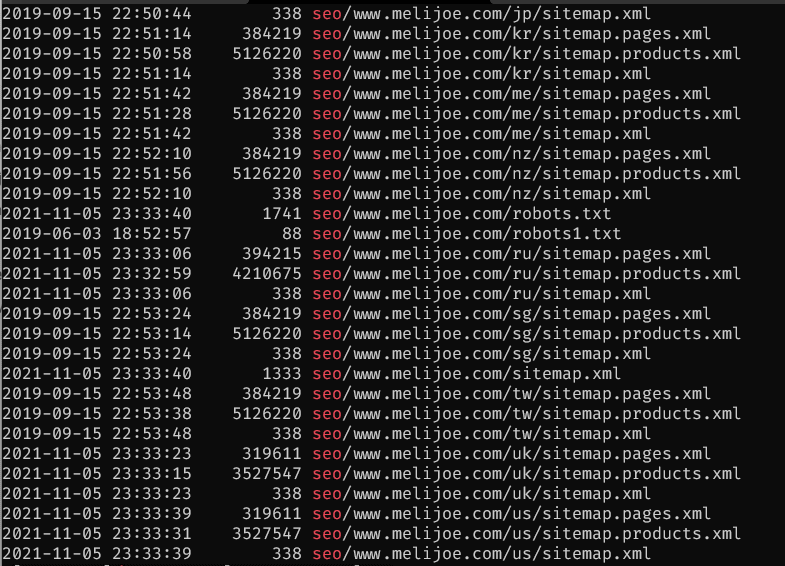

Več indikatorjev potrjuje, da Melijoe/BEBEO vpliva na odprto vedro Amazon S3. Medtem ko blagovne znamke, rojstni datumi in druga vsebina v vedru nakazujejo, da je lastnik francoski trgovec z otroško modo, se povsod omenja tudi »Bebeo«. Najpomembneje je, da vedro vsebuje zemljevide spletnih mest za melijoe.com:

Zemljevidi spletnih mest, najdeni v sklicu na odprto vedro melijoe.com

Kaj je bilo izpostavljeno?

Napačno konfigurirano vedro Amazon S3 melijoe.com je razkrilo skoraj 2 milijona datotek, kar skupaj znaša okoli 200 GB podatkov.

Nekaj datotek na vedru je razkrilo več sto tisoč dnevnikov, ki vsebujejo občutljivi podatki in osebni podatki (osebne podatke) of Melijojeve stranke.

Te datoteke so vsebovale različne nize podatkov: Nastavitve, seznami želja, in nakupov.

Na vedru so bile tudi druge vrste datotek, vključno z ladijske nalepke in nekaj podatkov, povezanih z inventarjem izdelkov melijoe.com.

Preferences

Preferences podatki so bili izvoženi iz računov strank. Podatki so razkrili podrobnosti okusov, všečkov in nevšečkov potrošnikov v zvezi z njihovimi odločitvami o nakupu. Tam so bili več deset tisoč hlodov našli v eni datoteki.

Preferences izpostavljene oblike PII stranke in občutljivi podatki o strankah, Z:

- E-poštni naslovi

- Imena otrok

- Spol

- Datumi rojstva

- Preference blagovnih znamk

Podatke o preferencah je mogoče zbrati prek podatkov o nakupu in klikov na spletnem mestu. Nastavitve se pogosto uporabljajo za prilagoditev priporočil za izdelke posamezne stranke.

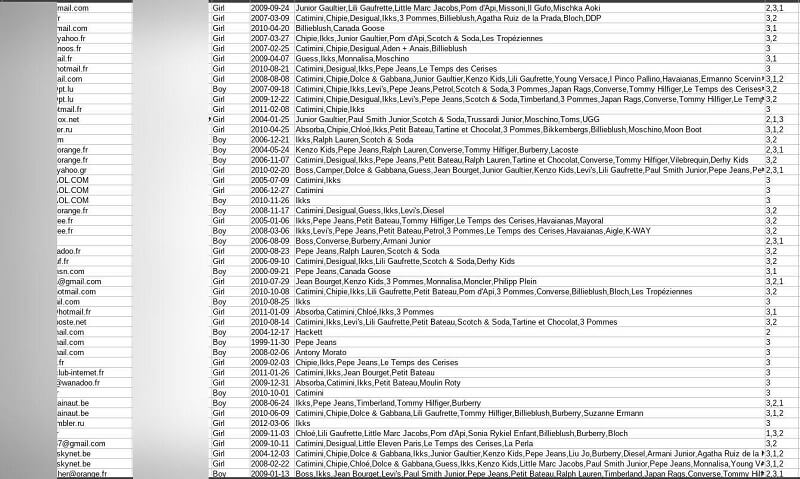

Vidite lahko dokaze o preferencah spodaj.

Dnevniki strankinih preferenc so bili na vedru

Wishlists

Wishlists podatki so razkrili podrobnosti o strankinih seznamih želja na mestu – zbirke želenih izdelkov, ki jih je pripravila vsaka stranka. Ponovno se zdi, da so bile te informacije vzete iz računov strank. Tam so bili več kot 750,000 dnevnikov v eni datoteki s podatki, ki pripadajo nad 63,000 edinstvenih e-poštnih naslovov uporabnikov.

Wishlists izpostavljene oblike PII stranke in občutljivi podatki o strankah:

- E-poštni naslovi

- Datum, ko so bili izdelki dodani na seznam želja

- Datum, ko so bili izdelki odstranjeni s seznamov želja (če so bili odstranjeni)

- kode artiklov, uporablja za interno identifikacijo izdelkov

Sezname želja so ustvarile stranke same in ne s sledenjem vedenja na kraju samem. Seznami želja so se razlikovali od ene postavke do več tisoč postavk. Daljši seznami želja bi lahko omogočili več informacij o priljubljenih izdelkih strank.

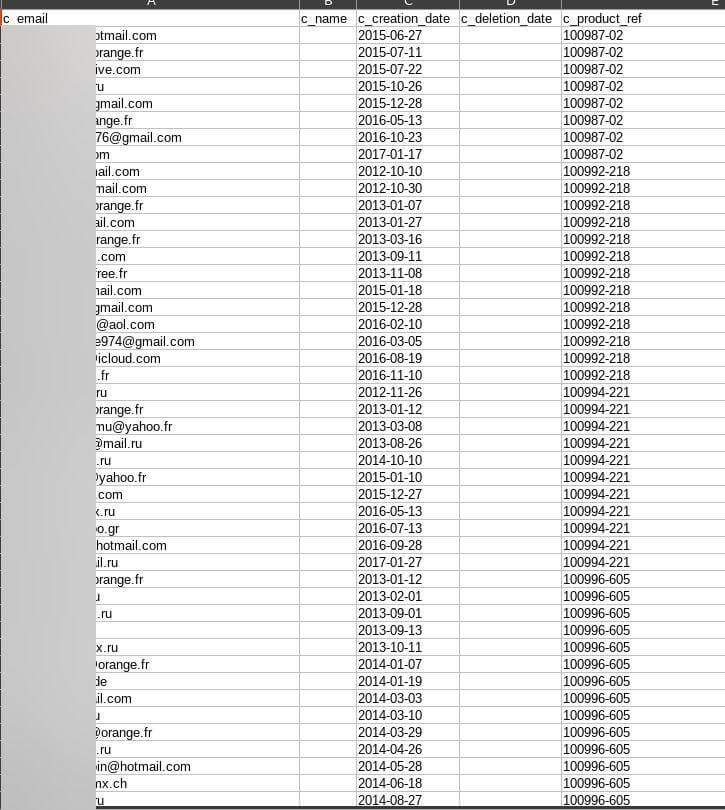

Naslednji posnetki zaslona prikazujejo sezname želja.

Ogromni dnevniki seznamov želja strank, prikazanih v datoteki

Nakupi

Nakupi podatki so pokazali čez 1.5 milijona artiklov kupil v več sto tisoč naročil. Bila so naročila od več kot 150,000 edinstvenih e-poštnih naslovov v eni datoteki.

Nakupi izpostavljena PII stranke in občutljivi podatki o strankah, Vključno z:

- E-poštni naslovi

- Koda SKU naročenih artiklov

- Čas oddaje naročila

- Finančne podrobnosti naročil, vklj. plačane cene in valuta

- Načini plačila, npr. Visa, PayPal itd

- Podatki o dostavi, inc. naslove za dostavo in datume dostave

- Naslovi za izstavitev računa

Nakupi podatki so očitno vplivali na največje število uporabnikov v primerjavi z drugima dvema nizoma podatkov. Ti dnevniki obsežno opisujejo nakupovalno vedenje strank Melijoe. To spet razkriva zasebne podatke, ki bi jih lahko uporabili proti potrošnikom.

Nekateri kupci so kupili veliko število izdelkov, drugi pa le enega ali dva artikla. Tako kot pri seznamih želja so imele stranke, ki so naročile več izdelkov, izpostavljenih več informacij o svojih priljubljenih izdelkih.

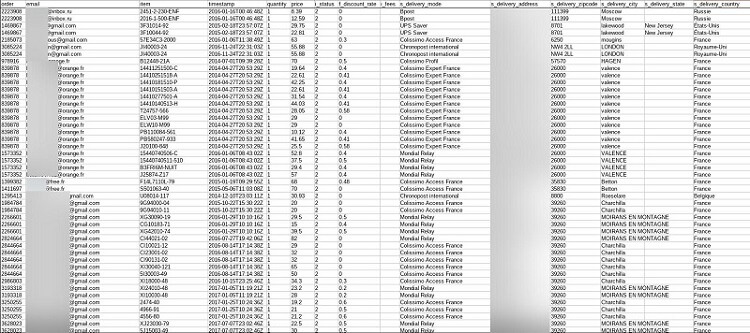

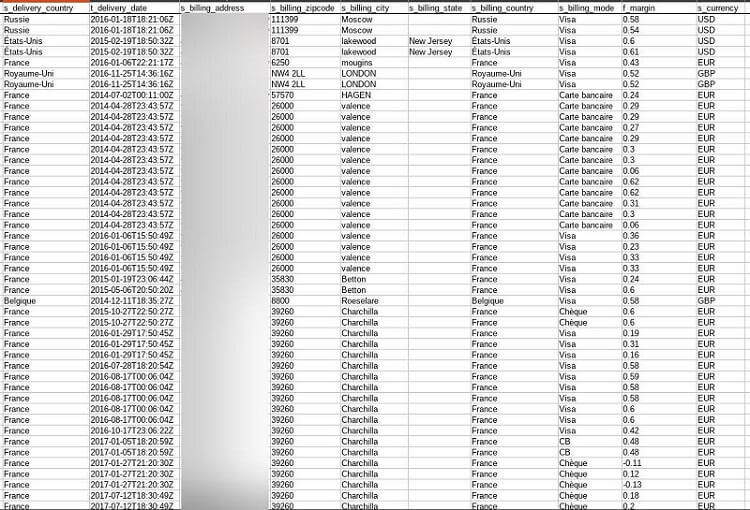

Spodnji posnetki zaslona prikazujejo dokaze o nakupovalnih dnevnikih.

Dnevniki nakupov so razkrili številne oblike podatkov

V dnevnikih so bili najdeni tudi podatki o dostavi, obračunu in valuti

Nalepke

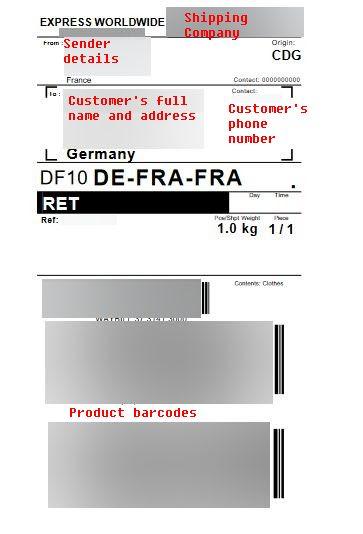

Melijojevo vedro AWS S3 je vsebovalo ladijske nalepke. Pošiljne oznake so bile povezane z naročili strank Melijoe. V vedru je bilo več kot 300 teh datotek.

Etikete za pošiljanje izpostavil več primerov PID stranke:

- Polna imena

- Telefonske številke

- Naslovi za dostavo

- Črtne kode izdelka

Spodaj si lahko ogledate odpremno oznako za naročilo ene stranke.

Na vedru je nalepka za pošiljanje

Melijojevo vedro je poleg zgoraj navedenih podatkov vsebovalo tudi podatke o Melijojevih katalog izdelkov in ravni zalog.

Iz etičnih razlogov smo lahko analizirali le vzorec vsebine vedra. Glede na veliko število datotek, shranjenih v vedru, je lahko izpostavljenih več drugih oblik občutljivih podatkov.

Melijoejevo vedro Amazon S3 je bilo v času odkritja v živo in se je posodabljalo.

Pomembno je vedeti, da Amazon ne upravlja Melijoejevega vedra in zato ni odgovoren za njegovo napačno konfiguracijo.

Melijoe.com prodaja izdelke globalni bazi strank in kot take so bile stranke z vsega sveta izpostavljene v nezavarovanem vedru. Prizadeti so predvsem kupci iz Francije, Rusije, Nemčije, Združenega kraljestva in ZDA.

Ocenjujemo, da so bili podatki do 200,000 ljudi razkriti v Melijoejevem nezavarovanem vedru Amazon S3. Ta številka temelji na številu edinstvenih e-poštnih naslovov, ki smo jih videli v vedru.

V spodnji tabeli si lahko ogledate celotno razčlenitev izpostavljenosti podatkov Melijoe.

| Število razkritih datotek | Nearly 2 million files |

| Število prizadetih uporabnikov | Do 200,000 |

| Količina izpostavljenih podatkov | Približno 200 GB |

| Lokacija podjetja | Francija |

Vedro je vsebovalo datoteke, ki so bile naložene med oktobrom 2016 in datumom, ko smo jih odkrili – 8. novembrom 2021.

Po naših ugotovitvah so podatki o datotekah vezani na večletne nakupe in sezname želja. Nakupi, podrobno navedeni na Melijoejevem vedru, so bili opravljeni med majem 2013 in oktobrom 2017, medtem ko so bili seznami želja ustvarjeni med oktobrom 2012 in oktobrom 2017.

12. novembra 2021 smo Melijoeju poslali sporočilo v zvezi z odprtim vedrom, 22. novembra 2021 pa smo poslali nadaljnje sporočilo nekaterim starim in novim stikom Melijoeja. 25. novembra 2021 smo se obrnili na francosko ekipo za odzivanje na računalniške nujne primere (CERT) in AWS ter 15. decembra 2021 obema organizacijama poslali nadaljnji sporočili. Francoski CERT je odgovoril in odgovorno smo razkrili kršitev. Francoski CERT je rekel, da bodo stopili v stik z Melijoejem, vendar se nismo nikoli več oglasili.

5. januarja 2022 smo stopili v stik s CNIL in nadaljevali 10. januarja 2022. CNIL je odgovoril dan pozneje in nas obvestil, da »primer obravnavajo naše službe«. 10. januarja 2022 smo stopili v stik tudi s francoskim CERT, ki nam je povedal: »Na žalost se lastnik vedra po številnih opominih ni odzval na naša sporočila.«

Žlica je bila zavarovana 18. februarja 2022.

Tako melijoe.com kot njegove stranke bi se lahko soočili z vplivi te izpostavljenosti podatkov.

Vpliv kršitve podatkov

Ne moremo in ne vemo, ali so zlonamerni akterji dostopali do datotek, shranjenih v Melijoejevem odprtem vedru Amazon S3. Brez zaščite z geslom pa je bilo vedro melijoe.com zlahka dostopno vsakomur, ki je morda našel njegov URL.

To pomeni, da bi lahko heker ali kriminalec prebral ali prenesel datoteke vedra. Če bi bilo tako, bi slabi akterji lahko ciljali na izpostavljene stranke Melijoe z oblikami kibernetske kriminalitete.

Melijoe bi lahko bil pod drobnogledom tudi zaradi kršitev varstva podatkov.

Vpliv na stranke

Izpostavljene stranke melijoe.com so v nevarnosti kibernetskega kriminala zaradi te kršitve podatkov. Stranke imajo na vedru izpostavljene obsežne primere osebnih in občutljivih podatkov.

Kot že omenjeno, je bilo strankam z večjim seznamom želja ali večjo zgodovino nakupov izpostavljenih več informacij o njihovih priljubljenih izdelkih. Ti posamezniki bi se lahko soočili z bolj prilagojenimi in podrobnimi napadi, saj lahko hekerji izvedo več o tem, kaj jim je všeč in kaj jim ni všeč. Te stranke bi lahko ciljali tudi na podlagi domneve, da so premožni in si lahko privoščijo nakup številnih izdelkov višjega cenovnega razreda.

Lažno predstavljanje in zlonamerna programska oprema

Hekerji bi lahko ciljali na izpostavljene stranke Melijoe lažno predstavljanje in zlonamerna programska oprema če so dostopali do datotek vedra.

Melijojevo vedro Amazon S3 je vsebovalo skoraj 200,000 edinstvenih e-poštnih naslovov strank, kar bi lahko hekerjem zagotovilo dolg seznam potencialnih tarč.

Hekerji bi lahko stopili v stik s temi strankami, medtem ko bi se predstavljali kot zakoniti zaposleni na melijoe.com. Hekerji bi se lahko sklicevali na katero koli izmed več izpostavljenih podrobnosti, da bi okoli e-pošte zgradili pripoved. Heker bi se lahko na primer skliceval na osebne preference/seznam želja, da bi stranko prepričal, da ji ponujajo posel.

Ko žrtev hekerju zaupa, lahko zlonamerni akter poskusi lažnega predstavljanja in zlonamerno programsko opremo.

Pri napadu z lažnim predstavljanjem bo heker izkoristil zaupanje, da bi od žrtve izsilil bolj občutljive in osebne podatke. Heker lahko prepriča žrtev, da na primer razkrije poverilnice svoje kreditne kartice ali klikne zlonamerno povezavo. Ko jih enkrat kliknete, lahko takšne povezave prenesejo zlonamerno programsko opremo na žrtvino napravo – zlonamerno programsko opremo, ki hekerjem omogoča druge oblike zbiranja podatkov in kibernetskega kriminala.

Goljufije in prevare

Hekerji bi lahko ciljali tudi na izpostavljene stranke goljufije in prevare če so dostopali do datotek vedra.

Kibernetski kriminalec lahko cilja na izpostavljene stranke prek e-pošte, pri čemer uporabi informacije iz vedra, da se prikaže kot zaupanja vredna oseba z utemeljenim razlogom, da se obrne.

Hekerji lahko izkoristijo zaupanje tarče za goljufije in prevare – sheme, ki so zasnovane tako, da žrtev preslepijo, da preda denar. Heker bi lahko na primer uporabil podrobnosti naročila in podatke o dostavi za izvedbo prevare pri dostavi. Tu lahko heker od žrtev zahteva plačilo ponarejene dostavne pristojbine, da prejme svoje blago.

Vpliv na melijoe.com

Melijoe lahko zaradi podatkovnega incidenta utrpi pravne in kazenske posledice. Napačno konfigurirano vedro Amazon S3 podjetja bi lahko kršilo zakone o varstvu podatkov, medtem ko bi lahko druga podjetja dostopala do vsebine vedra na stroške melijoe.com.

Kršitve varstva podatkov

Melijoe je morda kršil Splošno uredbo EU o varstvu podatkov (GDPR), saj je bilo vedro podjetja napačno konfigurirano, kar je razkrilo podatke njegovih strank.

GDPR ščiti občutljive in osebne podatke državljanov EU. GDPR ureja podjetja glede zbiranja, shranjevanja in uporabe podatkov strank, vsako nepravilno ravnanje s podatki pa je po uredbi kaznivo.

Nationale de l'informatique et des libertés (CNIL) je francoski organ za varstvo podatkov in je odgovoren za uveljavljanje GDPR. Melijoe bi lahko prišel pod drobnogled CNIL. CNIL lahko za kršitev GDPR izda najvišjo kazen v višini 20 milijonov evrov (~23 milijonov ameriških dolarjev) ali 4 % letnega prometa podjetja (kar je večje).

Melijoejevo odprto vedro Amazon S3 ni razkrilo le podatkov državljanov EU, temveč tudi strank iz držav po vsem svetu. Zato bi melijoe.com poleg CNIL lahko kaznoval več drugih jurisdikcij. Na primer, Zvezna komisija za trgovino (FTC) Združenih držav se lahko odloči preiskati melijoe.com zaradi morebitne kršitve zakona FTC, urad informacijskega pooblaščenca Združenega kraljestva (ICO) pa bi lahko preiskal melijoe.com zaradi morebitne kršitve Zakon o varstvu podatkov 2018.

Z izpostavljenimi strankami z različnih drugih celin na Melijoejevem vedru se lahko številni organi za varstvo podatkov odločijo za preiskavo melijoe.com.

Konkurenčna špijonaža

Izpostavljene informacije bi lahko zbrali hekerji in jih prodali tretjim osebam, ki imajo interes za podatke. To lahko vključuje podjetja, ki so konkurenti melijoe.com, kot so drugi trgovci z oblačili. Tržne agencije lahko prav tako vidijo vrednost v podatkih vedra.

Konkurenčna podjetja bi lahko podatke uporabila za izvedbo tekmovalno vohunstvo. Zlasti konkurenti bi lahko dostopali do seznama strank melijoe.com, da bi našli potencialne stranke za svoje podjetje. Konkurenčna podjetja bi lahko kontaktirala izpostavljene stranke s ponudbami, da bi Melijoeju ukradla posel in okrepila lastno bazo strank.

Preprečevanje izpostavljenosti podatkov

Kaj lahko storimo, da zaščitimo svoje podatke in zmanjšamo tveganje izpostavljenosti?

Tukaj je nekaj nasvetov za preprečevanje izpostavljenosti podatkov:

- Osebne podatke posredujte le posameznikom, organizacijam in subjektom, ki jim popolnoma zaupate.

- Obiskujte samo spletna mesta z varno domeno (tj. spletna mesta, ki imajo na začetku imena domene znak »https« in/ali zaprto ključavnico).

- Bodite še posebej previdni pri zagotavljanju najbolj občutljivih oblik podatkov, kot je vaša številka socialnega zavarovanja.

- Ustvarite nezlomljiva gesla, ki uporabljajo mešanico črk, številk in simbolov. Redno posodabljajte obstoječa gesla.

- Ne kliknite povezave v e-pošti, sporočilu ali kjer koli drugje v internetu, razen če ste prepričani, da je vir zakonit.

- Uredite svoje nastavitve zasebnosti na spletnih mestih družbenih medijev, tako da bodo vašo vsebino lahko videli samo prijatelji in uporabniki, ki jim zaupate.

- Izogibajte se prikazovanju ali vnašanju pomembnih oblik podatkov (kot so številke kreditnih kartic ali gesla), ko ste povezani v nezaščiteno omrežje WiFi.

- Izučite se o kibernetskem kriminalu, zaščiti podatkov in metodah, ki zmanjšajo vaše možnosti, da postanete žrtev lažnega predstavljanja in zlonamerne programske opreme.

O nas

SafetyDetectives.com je največje spletno mesto za pregled protivirusnih programov.

Raziskovalni laboratorij SafetyDetectives je pro bono storitev, katere namen je pomagati spletni skupnosti, da se brani pred kibernetskimi grožnjami, hkrati pa izobraževa organizacije o tem, kako zaščititi podatke svojih uporabnikov. Glavni namen našega projekta spletnega kartiranja je pomagati, da postane internet varnejši kraj za vse uporabnike.

Naša prejšnja poročila so razkrila številne odmevne ranljivosti in uhajanje podatkov, vključno z 2.6 milijona uporabnikov, ki jih je Ameriška socialna analitična platforma IGBlade, kot tudi kršitev pri a Platforma Brazilian Marketplace Integrator Hariexpress.com.br ki je ušlo več kot 610 GB podatkov.

Za popoln pregled poročanja o kibernetski varnosti SafetyDetectives v zadnjih 3 letih sledite Skupina za kibernetsko varnost varnostnih detektivov.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- O meni

- dostop

- Po

- čez

- Zakon

- vsi

- Amazon

- analitika

- letno

- antivirus

- kjerkoli

- okoli

- Preverjanje pristnosti

- organ

- AWS

- Začetek

- počutje

- zaračunavanje

- Billion

- blagovne znamke

- kršitev

- izgradnjo

- poslovni

- podjetja

- nakup

- Kapital

- kvote

- Otroci

- zaprto

- Oblačila

- zbirka

- Komisija

- skupnost

- Podjetja

- podjetje

- Podjetja

- v primerjavi z letom

- tekmovalci

- Potrošniki

- Vsebuje

- vsebina

- Vsebina

- bi

- Mandatno

- kredit

- kreditne kartice

- kazenska

- CrunchBase

- valuta

- Stranke, ki so

- cyber

- kibernetski kriminaliteti

- Cybersecurity

- datum

- kršitev varnosti podatkov

- Varstvo podatkov

- dan

- ponudba

- dostava

- Podatki

- DID

- drugačen

- odkril

- Odkritje

- Ne

- domena

- Ime domene

- e-trgovina

- izobraževanje

- E-naslov

- zlasti

- vohunjenja

- oceniti

- EU

- Primer

- Izkoristite

- Obraz

- ponaredek

- Moda

- izrazit

- Lastnosti

- Zvezna

- Zvezna komisija za trgovino

- Slika

- konec

- sledi

- po

- Obrazci

- je pokazala,

- Francija

- goljufija

- francosko

- FTC

- polno

- Financiranje

- GDPR

- splošno

- Splošna uredba o varstvu podatkov

- Nemčija

- dekleta

- Globalno

- blago

- skupina

- heker

- hekerji

- Ravnanje

- pomoč

- tukaj

- visoka

- Kako

- Kako

- HTTPS

- Stotine

- ICO

- Pomembno

- vključujejo

- Vključno

- Podatki

- obresti

- Internet

- inventar

- razišče

- vprašanje

- januar

- pristojnosti

- Oznake

- velika

- večja

- kosilo

- Zakoni

- puščanje

- UČITE

- Pravne informacije

- Vzvod

- light

- LINK

- Povezave

- Seznam

- Long

- zlonamerna programska oprema

- Trženje

- tržnica

- mediji

- milijonov

- Denar

- Najbolj

- mreža

- številke

- številne

- Ponudbe

- na spletu

- odprite

- Da

- naročila

- organizacije

- Ostalo

- Lastnik

- plačana

- paris

- Geslo

- gesla

- Plačajte

- PayPal

- ljudje

- Osebni

- osebni podatki

- prilagodite

- Ribarjenje

- lažni napad

- lažni napadi

- platforma

- mogoče

- zasebnost

- zasebna

- za

- Izdelek

- Izdelki

- Projekt

- ugledni

- zaščito

- zaščita

- zagotavljajo

- nakup

- kupili

- nakupi

- nakup

- Namen

- območje

- Razlogi

- prejeti

- zmanjša

- registriranih

- Uredba

- Poročila

- Raziskave

- Odgovor

- odgovorna

- trgovec na drobno

- trgovci na drobno

- Razkrito

- pregleda

- Tveganje

- Tekmec

- kroge

- Rusija

- Je dejal

- Prevara

- zavarovanje

- varnost

- Storitev

- Storitve

- Dostava

- spletna stran

- Spletna mesta

- So

- socialna

- družbeni mediji

- Software

- prodaja

- specializirano

- Države

- shranjevanje

- trgovine

- ulica

- ciljna

- skupina

- Vir

- svet

- tretje osebe

- tisoče

- grožnje

- skozi

- vsej

- čas

- nasveti

- vrh

- Sledenje

- trgovini

- Zaupajte

- edinstven

- Velika

- Anglija

- Združene države Amerike

- nezavarovano

- Nadgradnja

- us

- uporaba

- Uporabniki

- vrednost

- Visa

- Ranljivosti

- web

- Spletna stran

- spletne strani

- ali

- WHO

- Wifi

- v

- brez

- svet

- svetu

- po vsem svetu

- let