Čas branja: 5 min

Raziščite, kateri del mostu potrebuje varnost in kako to izvesti.

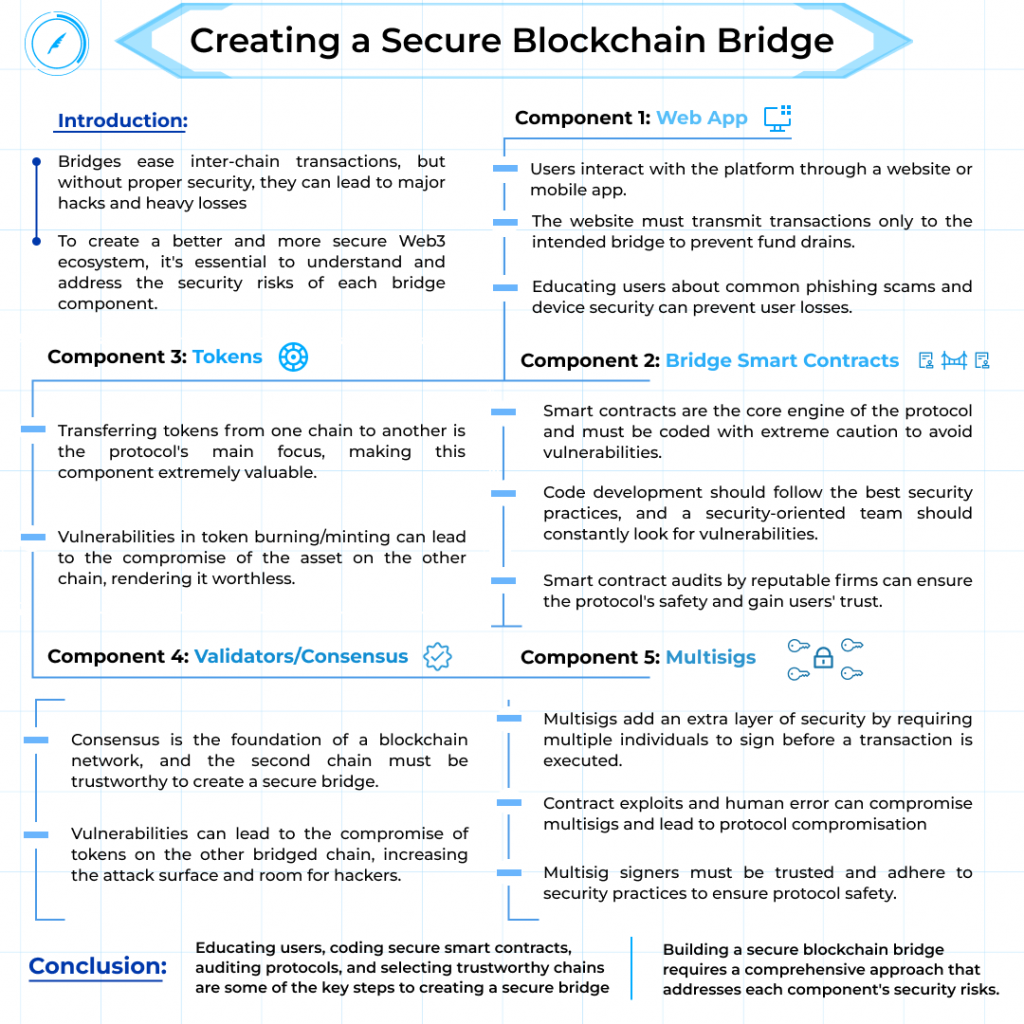

2022 je bilo leto bridge hacks, s 5 glavnimi vdori: Qubit, Wormhole, Ronin, Harmony in Nomad. Vsak protokol se je soočil z velikimi milijonskimi izgubami. Mostovi olajšajo transakcije med verigami, toda kakšna je korist, če jih ne moremo zaščititi?

V tem spletnem dnevniku vam predstavljamo različne vidike tega spletnega dnevnika in na kaj morate biti pozorni pri izdelavi ali reviziji bloga, da se izognete tako velikim vdorom v mostove in ustvarite boljši in varnejši ekosistem Web3.

Seciranje mostu z varnostnega vidika

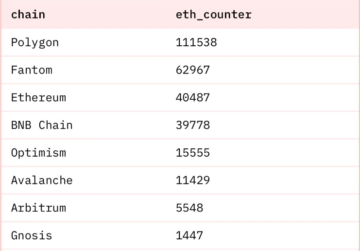

Obstajajo različni vidiki mostu. Običajno most vključuje spletno aplikacijo, RPC, pametne pogodbe, žetone, validatorje, Multisigs in skupnost. Ukvarjali se bomo z vsakim od teh vidikov in na katere stvari, povezane z varnostjo, moramo biti pozorni pri nekaterih od njih.

Spletna aplikacija

V tem delu uporabniki komunicirajo s platformo za storitve. To je lahko spletno mesto ali mobilna aplikacija. To je razvil ustvarjalec protokola ali pa ga lahko naredi tretja oseba za protokol, to na poznejši stopnji sodeluje z RPC (pozneje v tem) za interakcijo z jedrnim mostom.

Glavno področje tveganja v spletni aplikaciji je spletno mesto samo. Spletno mesto, ki deluje kot platforma za interakcijo uporabnikov z verigo blokov, bi moralo prenašati transakcije samo in samo na predvideni most in ne na neke neznane pogodbe, ki lahko kasneje izpraznijo uporabnikovo denarnico. Zato je treba ustrezno preveriti, ali mora biti vsaka interakcija med platformo in verigo blokov na podlagi znanih pogodb.

Drugi dejavnik tveganja pri spletnih aplikacijah je končni uporabnik. Za izobraževanje uporabnika je treba storiti več. Uporabniki pogosto postanejo žrtve lažnega predstavljanja ali pa imajo okužene naprave, kar povzroči črpanje sredstev. Če želite svojega uporabnika rešiti pred takšnimi protokoli izgube, ga poučite o pogostih napakah, ki jih delajo uporabniki.

Premostite pametne pogodbe

Pametne pogodbe so del protokola, kjer moramo biti izjemno previdni in med kodiranjem nenehno iskati ranljivosti. So glavni motor protokola. Most bo sestavljen iz številnih takšnih pametnih pogodb in številne funkcionalnosti bodo verjetno zahtevale različne pogodbe za interakcijo, kar bo ustvarilo prostor za ranljivosti.

Pametne pogodbe so prav tako vidne vsem; to je prednost, da ima infrastruktura blockchain preglednost. Vsak si lahko ogleda, kaj protokol počne in kako tehnično deluje, tako da pregleda kodo pametne pogodbe, vendar to tudi pomeni, da je vaša izvorna koda odprta in hekerji lahko to izkoristijo. Zato je izjemno pomembno, da pustite svoj protokol brez ranljivosti in ga naredite varnega iz prve roke.

Razvojna ekipa, ki piše kodo za pametno pogodbo, bi morala biti kompetentna ekipa, ki naredi varnostno usmerjen korak in se na vsakem koraku sprašuje, ali lahko ta kodni blok sploh povzroči ranljivost. Ali se upoštevajo najboljše razvojne prakse? in mora biti vedno pripravljen v primeru kršitve varnosti.

Razvijanje varnih pametnih pogodb je zahtevna naloga. Za obvladovanje obrti so potrebna leta prakse. Zato je vedno priporočljivo in pomembno, da se obrnete na »revizijo pametnih pogodb« pri znanih podjetjih, kot je QuillAudits. Z ekipo izkušenih strokovnjakov QuillAudits pokriva vse vidike protokola z varnostnega vidika in ničesar ne prepušča naključju. To je eden najpomembnejših parametrov, ki narekujejo uspeh vsakega protokola. Z revizijo si protokol pridobi zaupanje uporabnikov z objavo revizijskega poročila priznanega podjetja.

Boni

To je najbolj dragocen del protokola. Naš protokol se vrti okoli tega; poskušamo prenesti žetone iz ene verige v drugo, vendar je rokovanje z žetoni bolj zapleteno. Vidite, sistem ima lahko veliko ranljivosti, zlasti ko govorimo o sežiganju/kovanju.

Zanimiva stvar je, da je v nekaterih primerih vaš sklad žetonov v eni verigi ogrožen. Uganete, kaj se bo zgodilo s premoženjem druge verige? Sredstvo v drugi verigi ni zavarovano in ga ni mogoče obračunati, zaradi česar so lahko brez vrednosti.

Validatorji/soglasje

Consensus predstavlja temelj blockchain omrežja. Čeprav je znano, da so Ethereum in druge znane verige varne in preizkušene, lahko pride do težave, če ustvarite most za drugo, ki ni tako preizkušena veriga.

Problem niso samo ogroženi žetoni. To lahko privede do ogrožanja vaših žetonov v drugi premostitveni verigi. Druga veriga mora biti zanesljiva, da ustvari varen most. Prav tako poveča površino napada in hekerjem daje prostor za iskanje ranljivosti.

Multisigs

Nekateri najbolj škodljivi napadi na mostove v letu 2022 so bili predvsem zaradi tega dela. To je torej vroča tema za varnost mostov. Most verjetno nadzoruje ena ali več multisigov, ki so denarnice, ki zahtevajo podpis več posameznikov, preden se transakcija izvede.

Multisigs dodajo dodatno raven varnosti, saj pooblastila ne omejujejo na enega samega podpisnika, temveč različnim podpisnikom podelijo pravice, podobne glasovanju. Ti multisigi lahko tudi omogočijo nadgradnjo ali začasno zaustavitev premostitvenih pogodb.

Vendar te niso zanesljive. Obstaja veliko vidikov, povezanih z varnostjo. Eden od njih je izkoriščanje pogodb, multisigi se izvajajo kot pametne pogodbe in so zato potencialno ranljivi za izkoriščanja. Veliko multisigs pogodb je bilo preizkušenih že dolgo časa in so bile dobre, vendar so pogodbe še vedno dodatna površina za napad.

Človeška napaka je eden glavnih dejavnikov, ko gre za varnost protokola, podpisniki pa so tudi ljudje ali računi; zato so lahko ogroženi, kar ima za posledico ogrožanje protokola. Vsakemu posamezniku, ki je podpisnik denarnice z več podpisi, je treba zaupati, da seveda ni nasprotnik, vendar mu je treba zaupati, da se drži varnostnih praks, saj je njihova varnost ključnega pomena za varnost protokola.

zaključek

Mostovi sledijo zapletenemu mehanizmu in izvedbi. Ta kompleksnost lahko odpre številna vrata za ranljivosti in omogoči hekerjem, da zlomijo protokol. Da bi zaščitili protokol pred tem, je mogoče sprejeti številne ukrepe, le nekateri so bili obravnavani zgoraj, vendar nič ni boljše od revizijskih storitev.

Revizijske storitve zagotavljajo najboljši pogled in analizo protokola z varnostnega vidika. To lahko pomaga protokolom povečati priljubljenost in zaupanje uporabnikov ter se zaščititi pred napadi. Zato je vedno priporočljivo opraviti revizijo pred začetkom delovanja, da se izognete izgubam. QuillAudits je v igri že dolgo in si je zelo dobro zaslovel. Preverite spletno mesto in se premikajte po bolj informativnih blogih.

18 Ogledov

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- Platoblockchain. Web3 Metaverse Intelligence. Razširjeno znanje. Dostopite tukaj.

- vir: https://blog.quillhash.com/2023/04/07/part-2-bridging-the-blockchain-creating-a-secure-blockchain-bridge/

- : je

- 2022

- a

- O meni

- nad

- računi

- aktov

- Dodatne

- držijo

- Prednost

- vedno

- Analiza

- in

- Še ena

- kdo

- aplikacija

- aplikacije

- SE

- OBMOČJE

- okoli

- AS

- vidik

- vidiki

- sredstvo

- At

- napad

- Napadi

- Revizija

- revidiranih

- revidiranje

- organ

- BE

- ker

- pred

- počutje

- BEST

- Boljše

- med

- Block

- blockchain

- Omrežje Blockchain

- Blog

- blogi

- kršitev

- Break

- MOST

- premoščen

- mostovi

- premostitev

- prinašajo

- Building

- by

- CAN

- ne more

- primeru

- primeri

- previden

- verige

- verige

- izziv

- priložnost

- preveriti

- Koda

- Kodiranje

- Skupno

- skupnost

- pristojni

- kompleksna

- kompleksnost

- Ogroženo

- Razmislite

- nenehno

- Naročilo

- pogodbe

- nadzorom

- Core

- Tečaj

- Ovitki

- obrti

- ustvarjajo

- Ustvarjanje

- kreator

- ključnega pomena

- deliti

- razvili

- Razvoj

- naprave

- drugačen

- razpravljali

- tem

- vrata

- vsak

- ekosistem

- izobraževanje

- izobraževanje

- omogočajo

- Motor

- Napaka

- zlasti

- ethereum

- Tudi vsak

- vsi

- izkušen

- Strokovnjaki

- izkorišča

- dodatna

- izredno

- soočen

- dejavniki

- Padec

- podjetja

- sledi

- sledili

- za

- Fundacija

- iz

- funkcionalnosti

- funkcije

- Sklad

- zaslužek

- igra

- pridobivanje

- daje

- Giving

- Go

- dogaja

- dobro

- hekerji

- žaga

- ročaj

- se zgodi

- škodljiva

- Harmony

- Imajo

- težka

- pomoč

- HOT

- Kako

- Kako

- HTTPS

- izvajati

- Izvajanje

- izvajali

- Pomembno

- in

- Povečajte

- individualna

- posamezniki

- informativni

- Infrastruktura

- interakcijo

- interakcije

- interaktivni

- Zanimivo

- vprašanje

- IT

- sam

- Imejte

- znano

- plast

- vodi

- pustite

- kot

- Verjeten

- v živo

- Long

- dolgo časa

- Poglej

- off

- izgube

- je

- Glavne

- velika

- Znamka

- več

- mojster

- max širine

- pomeni

- ukrepe

- Mehanizem

- milijoni

- napake

- Mobilni

- mobilna aplikacija

- več

- Najbolj

- premikanje

- več

- večznakovni

- Ime

- potrebe

- mreža

- NOMAD

- Običajno

- of

- on

- ONE

- odprite

- Ostalo

- parametri

- del

- zabava

- ljudje

- Ribarjenje

- Spletna mesta z lažnim predstavljanjem

- platforma

- platon

- Platonova podatkovna inteligenca

- PlatoData

- Točka

- Pogled na točko

- bazen

- Priljubljenost

- potencialno

- praksa

- vaje

- pravilno

- protokol

- varnost protokola

- protokoli

- zagotavljajo

- Založništvo

- qubit

- Quillhash

- povečuje

- pripravljen

- priznan

- poročilo

- predstavlja

- zahteva

- rezultat

- pravice

- Tveganje

- Dejavnik tveganja

- RONIN

- soba

- varna

- Varnost

- Shrani

- drugi

- zavarovanje

- varnost

- Storitve

- shouldnt

- podpisati

- sam

- Spletna mesta

- pametna

- pametna pogodba

- Pametne pogodbe

- So

- nekaj

- vir

- Izvorna koda

- Stage

- Korak

- Še vedno

- uspeh

- taka

- Površina

- sistem

- Bodite

- meni

- Pogovor

- Naloga

- skupina

- da

- O

- njihove

- Njih

- sami

- te

- stvar

- stvari

- tretja

- skozi

- čas

- do

- žeton

- Boni

- temo

- transakcija

- Transakcije

- prenos

- Preglednost

- Zaupajte

- zaupa

- nadgrajen

- uporaba

- uporabnik

- Uporabniki

- potrjevalci

- dragocene

- različnih

- Žrtva

- Poglej

- vidna

- Ranljivosti

- ranljivost

- Ranljivi

- denarnica

- Denarnice

- web

- Web3

- Ekosistem Web3

- Spletna stran

- Dobro

- dobro znana

- Kaj

- Kaj je

- ki

- medtem

- bo

- z

- Črvina

- let

- Vi

- Vaša rutina za

- zefirnet