Opazili so skupino groženj, ki je bila prej povezana z zloglasnim trojancem za oddaljeni dostop ShadowPad (RAT), ki uporablja stare in zastarele različice priljubljenih programskih paketov za nalaganje zlonamerne programske opreme v sisteme, ki pripadajo več ciljnim vladnim in obrambnim organizacijam v Aziji.

Razlog za uporabo zastarelih različic zakonite programske opreme je v tem, da napadalcem omogočajo uporabo dobro znane metode, imenovane stransko nalaganje dinamične povezovalne knjižnice (DLL), za izvajanje svojih zlonamernih koristnih obremenitev v ciljnem sistemu. Večina trenutnih različic istih izdelkov ščiti pred vektorjem napadov, ki v bistvu vključuje nasprotnike, ki zlonamerno datoteko DLL prikrijejo kot zakonito in jo postavijo v imenik, kjer bi aplikacija samodejno naložila in zagnala datoteko.

Raziskovalci iz ekipe Symantec Threat Hunter družbe Broadcom Software so opazili ShadowPad-povezana skupina groženj, ki uporablja taktiko v kampanji kibernetskega vohunjenja. Cilji skupine so doslej vključevali urad predsednika vlade, vladne organizacije, povezane s finančnim sektorjem, obrambna in vesoljska podjetja v državni lasti ter državna telekomunikacijska, IT in medijska podjetja. Analiza prodajalca varnosti je pokazala, da kampanja poteka vsaj od začetka leta 2021, pri čemer je glavni poudarek na obveščevalnih podatkih.

Dobro znana taktika kibernetskega napada, a uspešna

"Uporaba legitimne aplikacije za olajšanje stranskega nalaganja DLL zdi se, da je med akterji vohunjenja, ki delujejo v regiji, vse večji trend,« je Symantec dejal v poročilu ta teden. To je privlačna taktika, saj orodja za zaščito pred zlonamerno programsko opremo pogosto ne opazijo zlonamerne dejavnosti, saj so napadalci uporabili stare aplikacije za stransko nalaganje.

"Poleg starosti vlog je druga skupnost ta, da so bila vsa razmeroma dobro znana imena in se zato morda zdijo neškodljiva." pravi Alan Neville, analitik za obveščanje o grožnjah pri Symantecovi ekipi lovcev na grožnje.

Dejstvo, da skupina, ki stoji za trenutno kampanjo v Aziji, uporablja taktiko, čeprav jo dobro razumejo, nakazuje, da tehnika prinaša nekaj uspeha, pravi Symantec.

Neville pravi, da njegovo podjetje v zadnjem času ni opazilo, da akterji groženj uporabljajo to taktiko v ZDA ali drugje. "To tehniko večinoma uporabljajo napadalci, ki se osredotočajo na azijske organizacije," dodaja.

Neville pravi, da so akterji groženj v večini napadov v zadnji kampanji uporabili zakonit pripomoček PsExec Windows za izvajanje programov na oddaljenih sistemih za izvajanje stranskega nalaganja in razmestitev zlonamerne programske opreme. V vsakem primeru so napadalci že prej ogrozili sisteme, v katere je namestil stare, legitimne aplikacije.

»[Programi] so bili nameščeni na vsakem ogroženem računalniku, na katerega so napadalci želeli zagnati zlonamerno programsko opremo. V nekaterih primerih je lahko več računalnikov v istem omrežju žrtve,« pravi Neville. V drugih primerih jih je Symantec prav tako opazil, kako nameščajo več legitimnih aplikacij na en sam računalnik, da naložijo svojo zlonamerno programsko opremo, dodaja.

»Uporabili so kar nekaj programske opreme, vključno z varnostno programsko opremo, grafično programsko opremo in spletnimi brskalniki,« ugotavlja. V nekaterih primerih so Symantecovi raziskovalci tudi opazili, da napadalec uporablja zakonite sistemske datoteke iz podedovanega operacijskega sistema Windows XP, da omogoči napad.

Logdatter, obseg zlonamernih koristnih obremenitev

Eden od zlonamernih obremenitev je nov kraj informacij, imenovan Logdatter, ki napadalcem med drugim omogoča beleženje pritiskov na tipke, snemanje posnetkov zaslona, poizvedovanje po zbirkah podatkov SQL, vstavljanje poljubne kode in prenos datotek. Druge obremenitve, ki jih akter grožnje uporablja v svoji azijski kampanji, vključujejo trojanca, ki temelji na PlugX, dva RAT-ja, imenovana Trochilus in Quasar, ter več legitimnih orodij za dvojno uporabo. Ti vključujejo Ladon, ogrodje za testiranje penetracije, FScan in NBTscan za skeniranje okolij žrtev.

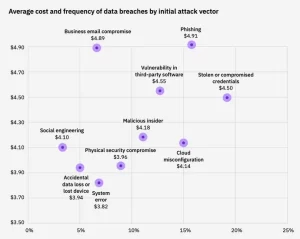

Neville pravi, da Symantec ni mogel z gotovostjo ugotoviti, kako lahko akterji groženj pridobijo začetni dostop do ciljnega okolja. Toda lažno predstavljanje in ciljanje na priložnosti nezakrpanih sistemov sta verjetno vektorja.

»Druga možnost je, da napad na dobavno verigo programske opreme ni zunaj pristojnosti teh napadalcev, saj so akterji z dostopom do ShadowPad za katere je znano, da so izvajali napade na dobavno verigo v preteklosti,« ugotavlja Neville. Ko akterji groženj pridobijo dostop do okolja, običajno uporabljajo vrsto orodij za skeniranje, kot so NBTScan, TCPing, FastReverseProxy in Fscan, da poiščejo druge ciljne sisteme.

Za obrambo pred tovrstnimi napadi morajo organizacije uvesti mehanizme za nadzor in nadzor programske opreme, ki se izvaja v njihovem omrežju. Prav tako bi morali razmisliti o izvajanju politike, ki dovoljuje samo aplikacijam s seznama dovoljenih, da se izvajajo v okolju, in dati prednost popravljanju ranljivosti v javnih aplikacijah.

»Priporočamo tudi, da takoj ukrepate za čiščenje strojev, ki kažejo kakršne koli znake ogroženosti,« svetuje Neville, »… vključno s kolesarskimi poverilnicami in upoštevanjem notranjega postopka vaše organizacije za izvedbo temeljite preiskave.«

- blockchain

- kriptokurrency denarnice

- kripto izmenjava

- kibernetska varnost

- cybercriminals

- Cybersecurity

- Temno branje

- oddelek za domovinsko varnost

- digitalne denarnice

- požarni zid

- Kaspersky

- zlonamerna programska oprema

- Mccafee

- NexBLOC

- platon

- platon ai

- Platonova podatkovna inteligenca

- Igra Platon

- PlatoData

- platogaming

- VPN

- spletna varnost