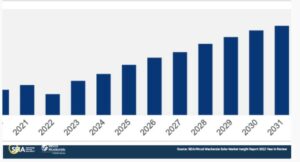

การโจมตีทางไซเบอร์และการโจรกรรมข้อมูลกลายเป็นเรื่องธรรมดาในทุกวันนี้โดยเฉพาะอย่างยิ่งเมื่อพูดถึงแอปพลิเคชันมือถือ ด้วยเหตุนี้ แอพมือถือที่มีการละเมิดความปลอดภัยอาจประสบความสูญเสียทางการเงิน เนื่องจากแฮ็กเกอร์จำนวนมากต้องการขโมยข้อมูลลูกค้า การรักษาความปลอดภัยแอปพลิเคชันเหล่านี้จึงกลายเป็นสิ่งสำคัญอันดับหนึ่งสำหรับองค์กรและเป็นความท้าทายที่ร้ายแรงสำหรับนักพัฒนา จากการวิจัยล่าสุดของการ์ทเนอร์พบว่า Hype Cycle สำหรับความปลอดภัยของแอปพลิเคชันการลงทุนในความปลอดภัยของแอปพลิเคชันจะเพิ่มขึ้นมากกว่าสองเท่าในอีกไม่กี่ปีข้างหน้า จาก 6 พันล้านดอลลาร์ในปีนี้เป็น 13.7 พันล้านดอลลาร์ในปี 2026 นอกจากนี้ รายงานยังระบุอีกว่า “ตอนนี้การรักษาความปลอดภัยแอปพลิเคชันเป็นเรื่องสำคัญสำหรับนักพัฒนาซอฟต์แวร์และการรักษาความปลอดภัย และเน้นไปที่แอปที่โฮสต์ในคลาวด์สาธารณะ” สิ่งสำคัญคือต้องแก้ไของค์ประกอบพื้นฐานของความปลอดภัยของ DevOps ให้ถูกต้อง ต่อไปนี้เป็นเคล็ดลับ 12 ข้อในการรักษาความปลอดภัยแอปพลิเคชันมือถือของคุณ:

1. ติดตั้งแอพจากแหล่งที่เชื่อถือได้:

เป็นเรื่องปกติที่จะมีการเผยแพร่แอปพลิเคชัน Android ซ้ำในตลาดอื่น หรือมี APK และ IPA ให้ดาวน์โหลด ทั้ง APK และ IPA สามารถดาวน์โหลดและติดตั้งได้จากที่ต่างๆ รวมถึงเว็บไซต์ บริการคลาวด์ ไดรฟ์ โซเชียลมีเดีย และโซเชียลเน็ตเวิร์ก เฉพาะ Play Store และ App Store เท่านั้นที่ได้รับอนุญาตให้ติดตั้งไฟล์ APK และ IPA ที่น่าเชื่อถือ เพื่อป้องกันการใช้แอปเหล่านี้ เราควรมีการตรวจหาการตรวจสอบแหล่งที่มา (Play Store หรือ App Store) เมื่อเริ่มต้นแอป

2. การตรวจจับราก:

Android: ผู้โจมตีสามารถเปิดแอปพลิเคชั่นมือถือบนอุปกรณ์ที่รูทและเข้าถึงหน่วยความจำในเครื่องหรือเรียกกิจกรรมหรือความตั้งใจเฉพาะเพื่อทำกิจกรรมที่เป็นอันตรายในแอพพลิเคชั่น

iOS: แอปพลิเคชันบนอุปกรณ์เจลเบรคทำงานเป็นรูทนอกแซนด์บ็อกซ์ iOS วิธีนี้ช่วยให้แอปพลิเคชันเข้าถึงข้อมูลที่ละเอียดอ่อนที่จัดเก็บไว้ในแอปอื่นๆ หรือติดตั้งซอฟต์แวร์ที่เป็นอันตรายซึ่งขัดขวางการทำงานของแซนด์บ็อกซ์

เพิ่มเติมเกี่ยวกับการตรวจจับรูท- https://owasp.org/www-project-mobile-top-10/2016-risks/m8-code-tampering

3. การจัดเก็บข้อมูล:

นักพัฒนาซอฟต์แวร์ใช้การตั้งค่าที่ใช้ร่วมกันและค่าเริ่มต้นของผู้ใช้เพื่อจัดเก็บคู่คีย์-ค่า เช่น โทเค็น หมายเลขโทรศัพท์มือถือ อีเมล ค่าบูลีน ฯลฯ นอกจากนี้ ในขณะที่สร้างแอป นักพัฒนาชอบฐานข้อมูล SQLite สำหรับข้อมูลที่มีโครงสร้าง ขอแนะนำให้จัดเก็บข้อมูลใด ๆ ในรูปแบบของการเข้ารหัสเพื่อให้แฮกเกอร์ดึงข้อมูลได้ยาก

4. กุญแจลับที่ปลอดภัย:

คีย์ API รหัสผ่าน และโทเค็นไม่ควรฮาร์ดโค้ดในโค้ด ขอแนะนำให้ใช้เทคนิคต่างๆ ในการจัดเก็บค่าเหล่านี้ เพื่อไม่ให้แฮกเกอร์สามารถหลบหนีได้อย่างรวดเร็วโดยเข้าไปยุ่งเกี่ยวกับแอปพลิเคชัน

นี่คือลิงค์อ้างอิง: https://guides.codepath.com/android/Storing-Secret-Keys-in-Android

5. รหัส Obfuscation

ผู้โจมตีอาจถอดรหัสไฟล์ APK และแยกซอร์สโค้ดของแอปพลิเคชัน ซึ่งอาจเปิดเผยข้อมูลที่ละเอียดอ่อนซึ่งจัดเก็บไว้ในซอร์สโค้ดของแอปพลิเคชันแก่ผู้โจมตี ซึ่งอาจใช้ในการโจมตีแบบปรับแต่งได้

เป็นการดีกว่าที่จะทำให้สับสนในซอร์สโค้ดเพื่อป้องกันข้อมูลสำคัญทั้งหมดที่มีอยู่ในซอร์สโค้ด

6. การสื่อสารที่ปลอดภัย:

ผู้โจมตีอาจดำเนินกิจกรรมที่เป็นอันตรายเพื่อยกระดับการโจมตี เนื่องจากการสื่อสารทั้งหมดเกิดขึ้นผ่านช่องทางที่ไม่ได้เข้ารหัส ดังนั้นให้ใช้ HTTPS URL แทน HTTP URL เสมอ

7. การตรึง SSL:

การตรึงใบรับรองช่วยให้แอปพลิเคชันมือถือจำกัดการสื่อสารเฉพาะกับเซิร์ฟเวอร์ที่มีใบรับรองที่ถูกต้องตรงกับค่าที่คาดไว้ (พิน) การปักหมุดทำให้มั่นใจได้ว่า ข้อมูลเครือข่ายจะไม่ถูกบุกรุก แม้ว่าผู้ใช้จะถูกหลอกให้ติดตั้งใบรับรองหลักที่เป็นอันตรายบนอุปกรณ์มือถือของตน แอปใดๆ ที่ตรึงใบรับรองจะขัดขวางความพยายามฟิชชิ่งดังกล่าวโดยปฏิเสธที่จะส่งข้อมูลผ่านการเชื่อมต่อที่ถูกบุกรุก

โปรดดู:

https://owasp.org/www-community/controls/Certificate_and_Public_Key_Pinning

8. คำขอ API ที่ปลอดภัย & ข้อมูลตอบกลับ

แนวปฏิบัติมาตรฐานคือการใช้ HTTPS สำหรับการป้องกันพื้นฐานของการเรียก REST API ข้อมูลที่ส่งไปยังเซิร์ฟเวอร์หรือได้รับจากเซิร์ฟเวอร์อาจถูกเข้ารหัสเพิ่มเติมด้วย AES เป็นต้น ตัวอย่างเช่น หากมีเนื้อหาที่ละเอียดอ่อน คุณอาจเลือกเนื้อหาที่จะเข้ารหัสเพื่อที่ว่าแม้ว่า HTTPS จะใช้งานไม่ได้หรือกำหนดค่าผิด มีการป้องกันอีกชั้นหนึ่งจากการเข้ารหัสของคุณ

9. การตรวจสอบแอพมือถือที่ปลอดภัย:

ในกรณีที่แอปพลิเคชันไม่ได้กำหนดโทเค็นเซสชันที่ชัดเจนและซับซ้อนหลังจากเข้าสู่ระบบให้กับผู้ใช้ ผู้โจมตีสามารถทำการฟิชชิ่งเพื่อหลอกล่อเหยื่อให้ใช้โทเค็นที่สร้างขึ้นเองโดยผู้โจมตีและข้ามหน้าเข้าสู่ระบบด้วยเซสชันที่บันทึกไว้ได้อย่างง่ายดาย โดยใช้การโจมตี MiTM

i) กำหนดโทเค็นเซสชันที่ชัดเจนและซับซ้อนให้กับผู้ใช้ทุกครั้งที่ลงชื่อเข้าใช้แอปพลิเคชันได้สำเร็จ

ii) ยุติอายุการใช้งานของเซสชันทันทีหลังจากออกจากระบบ

iii) อย่าใช้โทเค็นเซสชันเดียวกันสำหรับที่อยู่ IP สองรายการขึ้นไป

iv) จำกัดเวลาหมดอายุสำหรับโทเค็นทุกเซสชัน

10. อนุญาตการสำรองข้อมูล

ไม่อนุญาตให้ผู้ใช้สำรองข้อมูลแอปหากมีข้อมูลที่ละเอียดอ่อน การเข้าถึงไฟล์สำรอง (เช่น เมื่อ android:allowBackup=”true”) เป็นไปได้ที่จะแก้ไข/อ่านเนื้อหาของแอพแม้ในอุปกรณ์ที่ไม่ได้รูท ดังนั้นจึงแนะนำให้ทำการสำรองข้อมูลเท็จ

11. จำกัดการเข้าถึงหน้าจอแอปพลิเคชัน Android จากแอปอื่น

ตามหลักการแล้ว กิจกรรมของคุณไม่ควรให้ข้อกำหนดใดๆ แก่การเปิดจากบริการหรือแอปพลิเคชันอื่น ทำให้เป็นจริงก็ต่อเมื่อคุณมีข้อกำหนดเฉพาะในการเข้าถึงหน้าจอที่กระพือปีกของคุณจากแอพอื่น ๆ เปลี่ยนเป็น หุ่นยนต์:exported= ”เท็จ”

12. จำกัดการติดตั้งแพ็คเกจจากแอปพลิเคชัน Android

REQUEST_INSTALL_PACKAGES การอนุญาตอนุญาตให้แอปต่างๆ ติดตั้งแพ็คเกจใหม่บนอุปกรณ์ของผู้ใช้. เรามุ่งมั่นที่จะป้องกันการละเมิดบนแพลตฟอร์ม Android และปกป้องผู้ใช้จากแอปที่อัปเดตด้วยตนเองโดยใช้วิธีการอื่นนอกเหนือจากกลไกการอัปเดตของ Google Play หรือดาวน์โหลด APK ที่เป็นอันตราย

สรุป:

แอพมือถือมีความเป็นส่วนตัวมากขึ้นกว่าเดิมด้วยข้อมูลส่วนตัวของลูกค้าจำนวนมากที่จัดเก็บไว้ในพวกเขาทุกวัน เพื่อสร้างความไว้วางใจและความภักดีในหมู่ผู้ใช้และป้องกันการสูญเสียทางการเงินและข้อมูลรับรองที่สำคัญสำหรับบริษัท ตอนนี้สิ่งสำคัญคือต้องตรวจสอบให้แน่ใจว่าแอปพลิเคชันนั้นปลอดภัยสำหรับผู้ใช้ การปฏิบัติตามรายการตรวจสอบความปลอดภัยของแอพมือถือที่กล่าวถึงข้างต้นจะช่วยป้องกันแฮกเกอร์จากการแฮ็คแอพได้อย่างแน่นอน

เกี่ยวกับผู้เขียน:

Raviteja Aketi เป็นวิศวกรซอฟต์แวร์อาวุโสที่ Mantra Labs เขามีประสบการณ์มากมายกับโครงการ B2B Raviteja ชอบสำรวจเทคโนโลยีใหม่ๆ ดูหนัง และใช้เวลากับครอบครัวและเพื่อนฝูง

อ่านบล็อกล่าสุดของเรา: การใช้สถาปัตยกรรมที่สะอาดด้วย Nest.JS

สาระน่ารู้ที่จัดส่งให้ในอินบ็อกซ์ของคุณ

- AI

- ไอ อาร์ต

- เครื่องกำเนิดไออาร์ท

- หุ่นยนต์ไอ

- หุ่นยนต์

- การพัฒนาโปรแกรมประยุกต์

- ปัญญาประดิษฐ์

- ใบรับรองปัญญาประดิษฐ์

- ปัญญาประดิษฐ์ในการธนาคาร

- หุ่นยนต์ปัญญาประดิษฐ์

- หุ่นยนต์ปัญญาประดิษฐ์

- ซอฟต์แวร์ปัญญาประดิษฐ์

- blockchain

- การประชุม blockchain ai

- เหรียญอัจฉริยะ

- ปัญญาประดิษฐ์สนทนา

- การประชุม crypto ai

- ดัล-อี

- การเรียนรู้ลึก ๆ

- ฝ่ายพัฒนาซอฟต์แวร์

- google ai

- iOS

- เรียนรู้เครื่อง

- มันตราแล็บ

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- เกมเพลโต

- เพลโตดาต้า

- เพลโตเกม

- ขนาดไอ

- วากยสัมพันธ์

- ลมทะเล