เวลาอ่านหนังสือ: 3 นาทีขององค์กร

ครั้งแรกที่สาธารณชนได้เห็นด้วยตนเองและตระหนักว่าพลังของแรนซัมแวร์คือตอนที่ WannaCry ปะทุขึ้นในปี 2017 รัฐบาล การศึกษา โรงพยาบาล พลังงาน การสื่อสาร การผลิต และภาคโครงสร้างพื้นฐานด้านข้อมูลสำคัญอื่นๆ ประสบความสูญเสียอย่างไม่เคยปรากฏมาก่อน เมื่อมองย้อนกลับไป นั่นเป็นเพียงจุดเริ่มต้น เนื่องจากมีหลายเวอร์ชัน เช่น SimpleLocker, SamSam และ WannaDecryptor เป็นต้น

Threat Research Labs ของ Comodo ได้รับข่าวว่าแรนซัมแวร์ 'Black Rose Lucy' มีรูปแบบใหม่ที่กำลังโจมตี AndroidOS

มัลแวร์ Black Rose Lucy ไม่มีความสามารถในการเรียกค่าไถ่ในขณะที่มีการค้นพบโดย Check Point ในเดือนกันยายนปี 2018 ในขณะนั้น Lucy เป็นบ็อตเน็ต Malware-as-a-Service (Maas) และหยดสำหรับอุปกรณ์ Android ตอนนี้กลับมาพร้อมกับความสามารถแรนซัมแวร์ใหม่ที่อนุญาตให้ควบคุมอุปกรณ์ที่ติดไวรัสเพื่อแก้ไขและติดตั้งแอปพลิเคชั่นมัลแวร์ใหม่

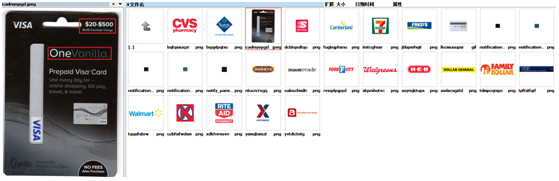

เมื่อดาวน์โหลด Lucy จะเข้ารหัสอุปกรณ์ที่ติดไวรัสและข้อความเรียกค่าไถ่ปรากฏขึ้นในเบราว์เซอร์ โดยอ้างว่าเป็นข้อความจากสำนักงานสืบสวนกลางแห่งสหรัฐอเมริกา (FBI) เนื่องจากมีเนื้อหาลามกอนาจารที่พบในอุปกรณ์ ผู้เสียหายได้รับคำสั่งให้จ่ายค่าปรับ $500 โดยการป้อนข้อมูลบัตรเครดิตแทนวิธี Bitcoin ทั่วไป

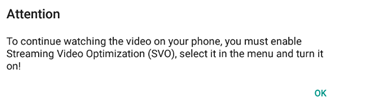

รูปที่ 1. Lucy ransomware ใช้อิมเมจของทรัพยากร

การวิเคราะห์

Comodo Threat Research Center รวบรวมตัวอย่างและทำการวิเคราะห์เมื่อเรารู้ว่า Black Rose Lucy กลับมาแล้ว

ระบบเกียร์

ปลอมตัวเป็นแอปพลิเคชั่นเล่นวิดีโอปกติผ่านลิงก์แชร์สื่อ โดยจะติดตั้งโดยไม่โต้ตอบเมื่อผู้ใช้คลิก ความปลอดภัยของ Android จะแสดงข้อความที่ขอให้ผู้ใช้เปิดใช้งาน Streaming Video Optimization (SVO) เมื่อคลิก 'ตกลง' มัลแวร์จะได้รับสิทธิ์การเข้าถึงบริการ เมื่อสิ่งนั้นเกิดขึ้น ลูซี่สามารถเข้ารหัสข้อมูลบนอุปกรณ์ของเหยื่อได้

รูปที่ 2 ข้อความหลอกลวงป๊อปอัป Lucy

โหลด

ภายในโมดูล MainActivity แอปพลิเคชันจะทริกเกอร์บริการที่เป็นอันตราย จากนั้นจะลงทะเบียน BroadcastReceiver ที่เรียกใช้โดยการดำเนินการคำสั่ง SCREEN_ON แล้วเรียกตัวเอง

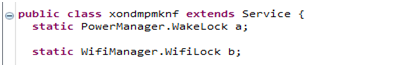

ใช้เพื่อรับบริการ 'WakeLock' และ 'WifiLock':

WakeLock: ซึ่งช่วยให้หน้าจอของอุปกรณ์เปิดอยู่

WifiLock: ซึ่งเปิด wifi ไว้

รูป 3

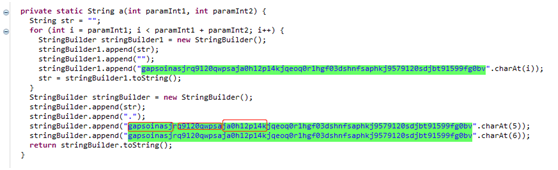

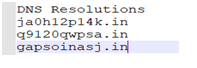

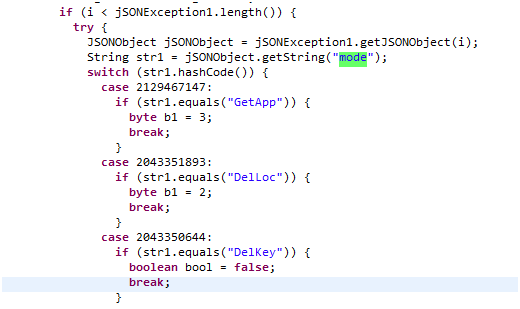

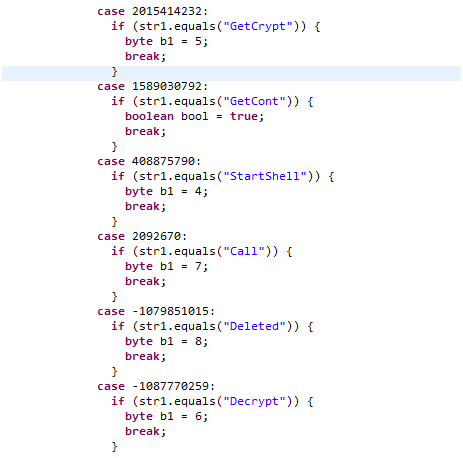

ซีแอนด์ซี

เซิร์ฟเวอร์ C&C ต่างจากมัลแวร์รุ่นก่อนๆ ไม่ใช่ที่อยู่ IP แม้ว่าเซิร์ฟเวอร์จะถูกบล็อก แต่ก็สามารถแก้ไขที่อยู่ IP ใหม่ได้อย่างง่ายดาย

รูปที่ 4. เซิร์ฟเวอร์ C&C

รูปที่ 5. Lucy ใช้เซิร์ฟเวอร์ C&C

รูปที่ 6: คำสั่งและการควบคุมลูซี่

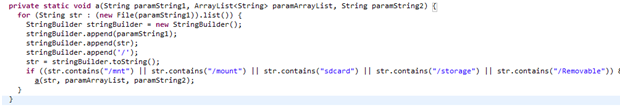

การเข้ารหัส/ถอดรหัส

รูปที่ 7: ไดเร็กทอรีอุปกรณ์ Git

รูปที่ 8: ฟังก์ชั่นการเข้ารหัส/ถอดรหัส Lucy

ค่าไถ่

เมื่อ Lucy เข้ารหัสอุปกรณ์ที่ติดไวรัส ข้อความเรียกค่าไถ่จะปรากฏขึ้นในเบราว์เซอร์ โดยอ้างว่าข้อความดังกล่าวมาจากสำนักงานสืบสวนกลางแห่งสหรัฐอเมริกา (FBI) เนื่องจากมีเนื้อหาลามกอนาจารที่พบในอุปกรณ์ เหยื่อจะได้รับคำสั่งให้จ่ายค่าปรับ 500 ดอลลาร์โดยการเข้าไป ข้อมูลบัตรเครดิต แทนที่จะเป็นวิธี Bitcoin ทั่วไป

สรุป

ไวรัสที่เป็นอันตรายได้รับการพัฒนา พวกมันมีความหลากหลายและมีประสิทธิภาพมากกว่าที่เคย ไม่ช้าก็เร็วมือถือจะเป็นแพลตฟอร์มโจมตีแรนซัมแวร์ขนาดใหญ่

เคล็ดลับในการป้องกัน

1.ดาวน์โหลดและติดตั้งแอปพลิเคชันที่เชื่อถือได้เท่านั้น

2.อย่าคลิกที่แอปพลิเคชันใด ๆ ที่ไม่รู้จักที่มา

3. ทำการสำรองข้อมูลไฟล์สำคัญเป็นประจำและไม่ใช่ในเครื่อง

4.ติดตั้งซอฟต์แวร์ป้องกันไวรัส

แหล่งข้อมูลที่เกี่ยวข้อง

โพสต์ Black Rose Lucy Back-แรนซัมแวร์ AndroidOS ปรากฏตัวครั้งแรกเมื่อ ข่าวโคโมโดและข้อมูลความปลอดภัยทางอินเทอร์เน็ต.

- "

- &

- 7

- a

- ได้รับ

- การกระทำ

- ที่อยู่

- การวิเคราะห์

- หุ่นยนต์

- การใช้งาน

- การใช้งาน

- การสำรองข้อมูล

- การเริ่มต้น

- Bitcoin

- Black

- ปิดกั้น

- บ็อตเน็ต

- เบราว์เซอร์

- ความสามารถในการ

- ร่วมกัน

- คมนาคม

- เนื้อหา

- ควบคุม

- เครดิต

- บัตรเครดิต

- ข้อมูล

- เครื่อง

- อุปกรณ์

- DID

- การค้นพบ

- แสดง

- โดเมน

- ดาวน์โหลด

- อย่างง่ายดาย

- การศึกษา

- ที่มีประสิทธิภาพ

- ทำให้สามารถ

- การเข้ารหัสลับ

- พลังงาน

- การพัฒนา

- ตัวอย่าง

- เอฟบีไอ

- รัฐบาลกลาง

- สำนักสืบสวนกลางแห่งสหรัฐอเมริกา

- รูป

- ปลาย

- ชื่อจริง

- พบ

- ราคาเริ่มต้นที่

- ฟังก์ชัน

- ไป

- รัฐบาล

- โรงพยาบาล

- HTTPS

- ภาพ

- สำคัญ

- ข้อมูล

- โครงสร้างพื้นฐาน

- ติดตั้ง

- อินเทอร์เน็ต

- รักษาความปลอดภัยอินเทอร์เน็ต

- การสอบสวน

- IP

- ที่อยู่ IP

- IT

- ตัวเอง

- คีย์

- ห้องปฏิบัติการ

- การเชื่อมโยง

- ที่ต้องการหา

- โชค

- ทำ

- มัลแวร์

- การผลิต

- มาก

- ภาพบรรยากาศ

- ข้อมูลเพิ่มเติม

- ข่าว

- ปกติ

- การเพิ่มประสิทธิภาพ

- อื่นๆ

- ชำระ

- เวที

- ผู้เล่น

- จุด

- อำนาจ

- ก่อน

- สาธารณะ

- ค่าไถ่

- ransomware

- แรนซัมแวร์โจมตี

- ตระหนัก

- ที่ได้รับ

- ลงทะเบียน

- ปกติ

- การวิจัย

- ทรัพยากร

- จอภาพ

- ภาค

- ความปลอดภัย

- บริการ

- Share

- ตั้งแต่

- ที่พริ้ว

- พื้นที่

- เวลา

- ครั้ง

- เป็นประวัติการณ์

- us

- ใช้

- วีดีโอ

- ไวรัส

- อินเตอร์เน็ตไร้สาย