เวลาอ่านหนังสือ: 6 นาทีทีม Comodo Cyber Security เปิดเผยการทำงานภายในของสายพันธุ์ล่าสุดของภัยคุกคามที่ต่อเนื่องนี้

ทีม Comodo Cyber Security ทำการวิจัยแรนซัมแวร์ล่าสุดอย่างต่อเนื่องเพื่อช่วยปกป้องผู้ใช้ของเราได้ดียิ่งขึ้นและเพื่อแบ่งปันสิ่งที่เราค้นพบกับชุมชน netsec และแอนติไวรัสในวงกว้าง วันนี้เราอยากจะบอกคุณเกี่ยวกับเวอร์ชันที่ใหม่กว่าของ ransomware ที่เรียกว่า ธรรมะ รุ่น ๒.๐

มัลแวร์ปรากฏตัวครั้งแรกในปี 2016 ภายใต้ชื่อ CrySIS มันกำหนดเป้าหมายระบบ Windows และเข้ารหัสไฟล์ของเหยื่อด้วยอัลกอริธึม AES-256 และ RSA-1024 ที่แข็งแกร่ง ก่อนที่จะเรียกค่าไถ่เป็น Bitcoins เช่นเดียวกับแรนซัมแวร์เกือบทุกสายพันธุ์ ไฟล์จะไม่สามารถกู้คืนได้โดยไม่ต้องใช้คีย์ถอดรหัส และเหยื่อจะต้องจ่ายค่าไถ่เพื่อรับคีย์

โทรจัน Dharma ถูกส่งโดยการบังคับใช้รหัสผ่านที่อ่อนแออย่างเดรัจฉานในการเชื่อมต่อ RDP หรือโดยการให้เหยื่อเปิดไฟล์แนบอีเมลที่เป็นอันตราย วิธีแรกเกี่ยวข้องกับผู้โจมตีสแกนพอร์ต 3389 สำหรับการเชื่อมต่อที่ใช้โปรโตคอล RDP เมื่อพบเป้าหมายแล้ว ผู้โจมตีจะพยายามลงชื่อเข้าใช้การเชื่อมต่อโดยลองใช้รหัสผ่านที่ต่างจากคลังรหัสผ่านที่รู้จักจำนวนมากโดยอัตโนมัติ จนกระทั่งรหัสผ่านใดรหัสผ่านหนึ่งทำงานได้ จากที่นั่น ผู้โจมตีสามารถควบคุมเครื่องเป้าหมายได้อย่างสมบูรณ์และเรียกใช้ ธรรมะแรนซัมแวร์ ด้วยตนเองในไฟล์ของผู้ใช้

วิธีหลังคือการโจมตีทางอีเมลแบบคลาสสิก เหยื่อได้รับอีเมลที่ดูเหมือนมาจากผู้ให้บริการแอนตี้ไวรัสในชีวิตจริง มีคำเตือนเกี่ยวกับมัลแวร์ในเครื่องและแนะนำให้ติดตั้งไฟล์ป้องกันไวรัสที่แนบมาเพื่อขจัดภัยคุกคาม แน่นอนว่าสิ่งที่แนบไม่ใช่โปรแกรมป้องกันไวรัส แต่เป็น Dharma 2.0 ซึ่งจะดำเนินการเข้ารหัสไฟล์ของผู้ใช้และเรียกค่าไถ่เพื่อปลดล็อก

ในเดือนกุมภาพันธ์ปี 2020 Comodo Cyber Security ทีมค้นพบวิวัฒนาการล่าสุดของสิ่งนี้ มัลแวร์, ธรรมะ 2.0. เวอร์ชันนี้มีฟังก์ชันการเข้ารหัสหลักแล้วเรียกค่าไถ่ของเวอร์ชันก่อนหน้า แต่ยังประกอบด้วยแบ็คดอร์เพิ่มเติมซึ่งมอบความสามารถของผู้ดูแลระบบระยะไกล เรามาดูรายละเอียดของ Dharma 2.0 กันแบบใกล้ชิด โดยได้รับความช่วยเหลือจากทีม Comodo Cyber Security

ลำดับขั้นการดำเนินการของธรรมะ 2.0

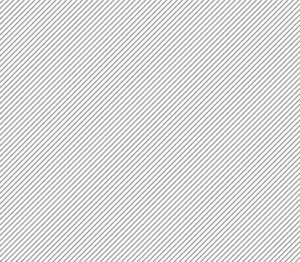

โครงสร้างการทำงานของมัลแวร์แสดงอยู่ในภาพหน้าจอด้านล่าง โดยมี 'Wadhrama 2.0.exe' อยู่ที่ส่วนหัวของรายการ:

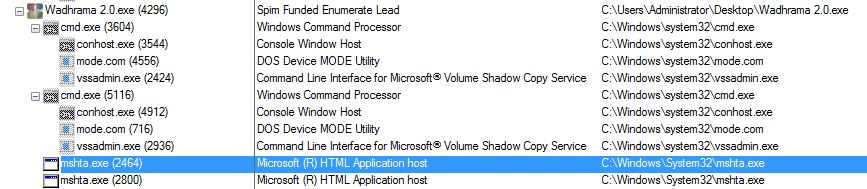

มัลแวร์ใช้ยูทิลิตี้โหมดอุปกรณ์ DOS เพื่อรวบรวมข้อมูลบางอย่างเกี่ยวกับแป้นพิมพ์ของเหยื่อและลบสำเนาเงาของไฟล์ คำสั่ง 'vssadmin delete shadows /all /quiet' มักใช้ใน ransomware เพื่อลบจุดคืนค่าของ Windows ที่มีอยู่ ทำให้ผู้ใช้ขโมยข้อมูลสำรองของไฟล์:

เมื่อ Shadow Copy หายไป ผู้ใช้จะไม่สามารถกู้คืนไฟล์ได้ เว้นแต่จะมีการสำรองข้อมูลภายนอกจากบุคคลที่สาม ธุรกิจจำนวนมากมีข้อมูลสำรองดังกล่าวอยู่แล้ว แต่ตัวเลขที่น่าตกใจกลับไม่มี

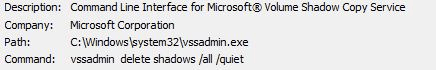

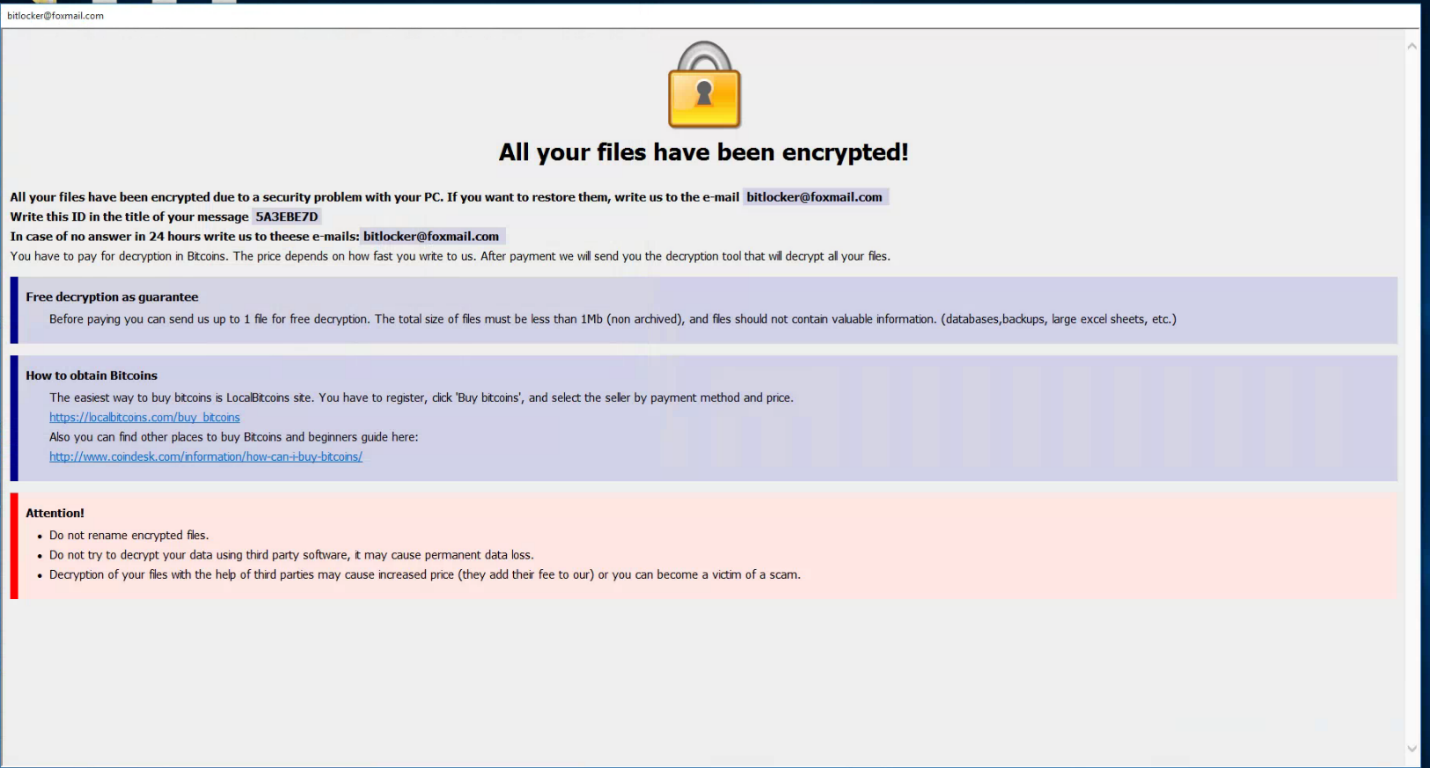

หลังจากเข้ารหัสไฟล์ทั้งหมดบนคอมพิวเตอร์แล้ว ผู้โจมตีต้องการวิธีสื่อสารคำแนะนำกับเหยื่อ มันทำได้โดยใช้ 'mshta.exe' เพื่อเปิด 'Info.hta' เป็นการรันอัตโนมัติด้วยคำสั่ง

'C: UsersAdministratorAppDataRoaming MicrosoftWindowsStartMenuProgramsStartupInfo.hta'

'Info.hta' เป็นไฟล์ที่มีหมายเหตุเรียกค่าไถ่:

“ไฟล์ทั้งหมดของคุณได้รับการเข้ารหัสแล้ว!”

การวิเคราะห์แบบไดนามิกของธรรมะ 2.0

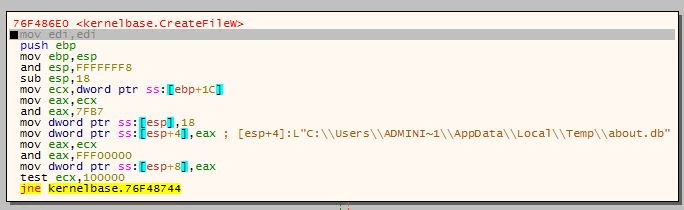

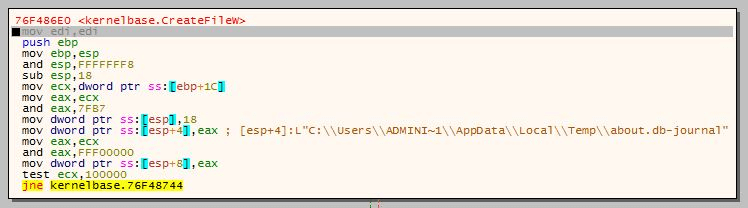

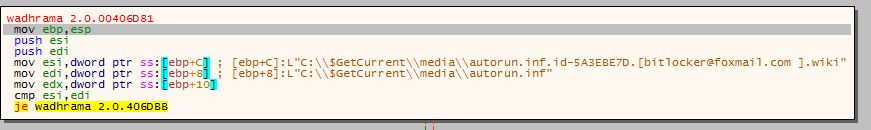

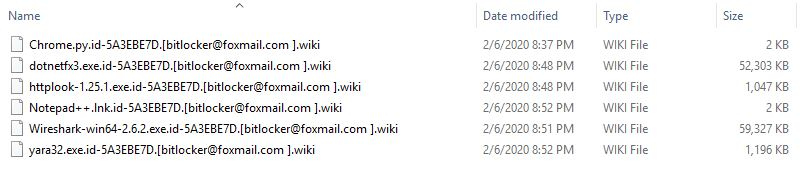

Wadhrama 2.0.exe สร้างไฟล์ sql สองไฟล์ 'about.db' และ 'about.db-journal' ใน <%usersadministratorappdatalocaltemp%> มันสร้างสำเนาของตัวเองใน <%system32%> , <%startup%> และเพิ่มนามสกุล '[bitlocker@foxmail.com ].wiki' ต่อท้ายไฟล์ที่เข้ารหัสทั้งหมด:

c:usersadministratorappdatalocaltempabout.db

c:usersadministratorappdatalocaltempabout.db-journal

c:windowssystem32Wadhrama 2.0.exe

c:usersadministratorappdataroamingmicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe ผู้ใช้

c:programdatamicrosoftwindowsเมนูเริ่มโปรแกรมเริ่มต้นระบบ Wadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootbootstat.dat.id-5A3EBE7D.[bitlocker@foxmail.com ].วิกิ

c:bootsect.bak.id-5A3EBE7D.[bitlocker@foxmail.com ].วิกิ

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:config.sys.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:autoexec.bat.id-5A3EBE7D.[bitlocker@foxmail.com ].วิกิ

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

วิเคราะห์ธรรมะ 2.0

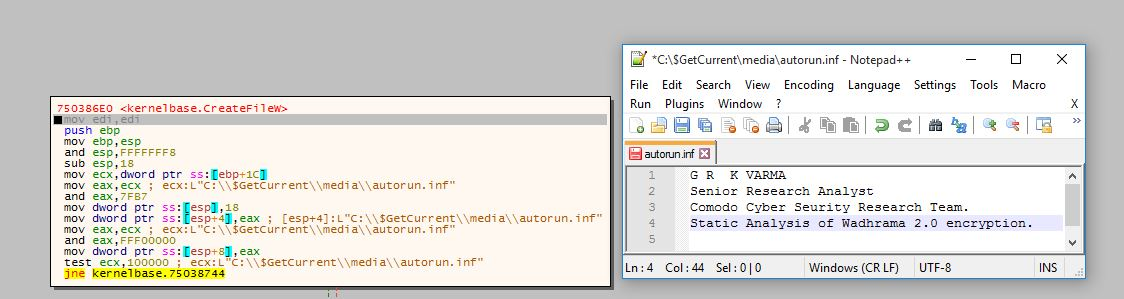

ทีมความปลอดภัยทางไซเบอร์ได้ทดสอบความซับซ้อนในการเข้ารหัสของ Dharma 2.0 โดยสร้างไฟล์ข้อความ 5 บรรทัดที่เหมือนกัน XNUMX ไฟล์พร้อมเนื้อหาต่อไปนี้

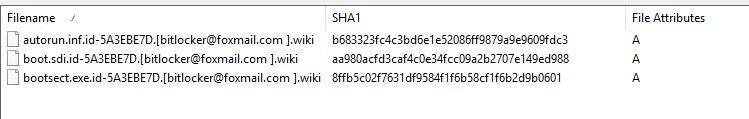

เราตั้งชื่อไฟล์ทั้งสามว่า 'autorun.inf', 'boot.sdi' และ 'bootsect.exe' และย้ายแต่ละไฟล์ไปยังตำแหน่งอื่น เนื่องจากไฟล์เป็นประเภท ขนาด และมีเนื้อหาเหมือนกันทั้งหมด จึงใช้ลายเซ็น SHA1 เดียวกัน – 9ea0e7343beea0d319bc03e27feb6029dde0bd96

นี่คือภาพหน้าจอของไฟล์ก่อนการเข้ารหัสโดยธรรมะ:

หลังจากการเข้ารหัส แต่ละไฟล์จะมีขนาดไฟล์และลายเซ็นต่างกัน:

ธรรมะ 2.0 เพย์โหลด

- Dharma 2.0 สร้างไฟล์ฐานข้อมูลสองไฟล์ชื่อ 'about.db' และ 'about.db-journal' ใน '<%AppData%>\local\temp' ไฟล์เป็นไฟล์ SQLite และมีดังต่อไปนี้

ตาราง – 'การตั้งค่า' และ 'คีย์แมป' ฐานข้อมูลอนุญาตให้ใช้คำสั่งผู้ดูแลระบบระยะไกลเช่น /eject/eject , /runas/runas , /syserr/syserr , /url/url ,

/รันสกรีนเซฟเวอร์/รันสกรีนเซฟเวอร์, /shutdisplay/shutdisplayd, /edithost/edithostsd,

/รีสตาร์ท/รีสตาร์ท, /shutdown/shutdownd/logoff/logoffd, /lock/lockd,/quit/quitd,/config/configd

/เกี่ยวกับ/เกี่ยวกับ.

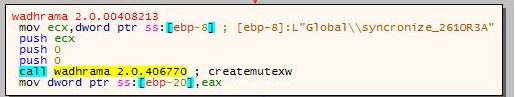

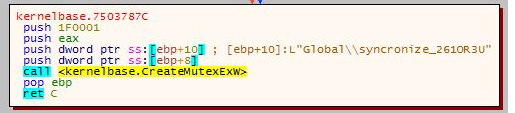

• ธรรมะ 2.0 สร้างวัตถุ mutex สองรายการที่เรียกว่า 'Global\syncronize_261OR3A' และ 'Global\syncronize_261OR3U' ออบเจ็กต์ Mutex จำกัดจำนวนกระบวนการที่สามารถเข้าถึงข้อมูลเฉพาะได้ ซึ่งจะล็อกข้อมูลจากกระบวนการอื่นๆ อย่างมีประสิทธิภาพ เพื่อให้การเข้ารหัสทำงานต่อไปได้อย่างต่อเนื่อง

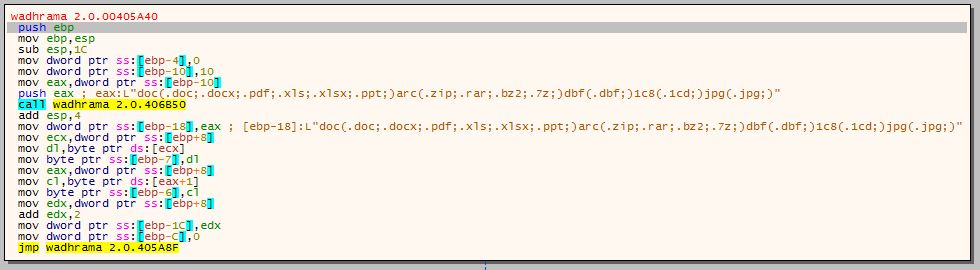

• Dharma 2.0 ค้นหานามสกุลไฟล์ต่อไปนี้เพื่อเข้ารหัส:

◦ รูปแบบไฟล์เอกสารส่วนบุคคล: 'doc(.doc;.docx,.pdf;.xls;.xlss;.ppt;)'

◦ รูปแบบไฟล์เก็บถาวร: 'arc(.zip;.rar;.bz2;.7z;)'

◦ รูปแบบไฟล์ฐานข้อมูล: 'dbf(.dbf;)'

◦ รูปแบบไฟล์การเข้ารหัส SafeDis: '1c8(.1cd;)'

◦ รูปแบบไฟล์ภาพ: 'jpg(.jpg;)'

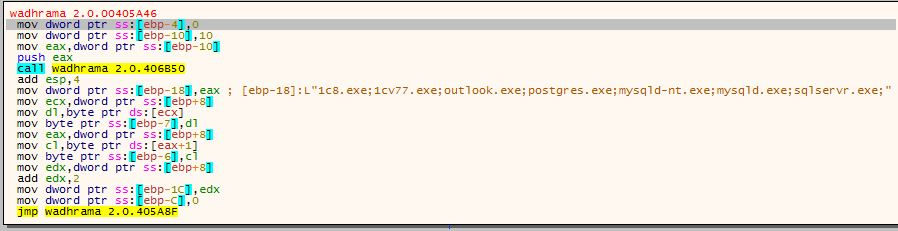

• นอกจากนี้ยังค้นหาซอฟต์แวร์ฐานข้อมูล เมล และเซิร์ฟเวอร์ที่รู้จักกันดี:

◦'1c8.exe;1cv77.exe;outlook.exe;postgres.exe;mysqld-nt.exe;mysqld.exe;sqlservr.exe;'

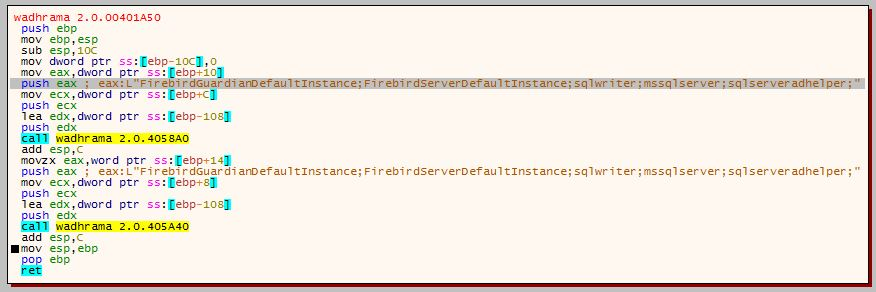

◦'FirebirdGuardianDefaultInstance;FirebirdServerDefaultInstance;sqlwriter;mssqlserver;Sqlserverradhelper;'

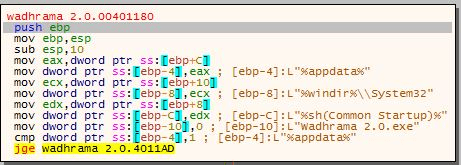

• Dhama 2.0 คัดลอกตัวเองเป็นสามแห่ง

◦ '%ข้อมูลแอป%'

◦ '%windir%\system32'

◦ '%sh (เริ่มต้น)%'

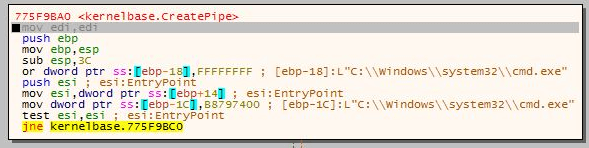

• มันสร้างไพพ์ '%comspec%' ด้วยคำสั่ง 'C:\windows\system32\cmd.exe':

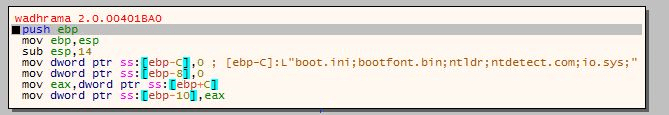

• รวบรวมรายละเอียดเกี่ยวกับไฟล์สำหรับบู๊ต เช่น 'boot.ini', 'bootfont.bin' และอื่นๆ:

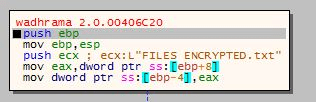

• ข้อความบันทึกค่าไถ่ถูกบันทึกไว้ในไฟล์ชื่อ 'FILES ENCRYPTED.txt':

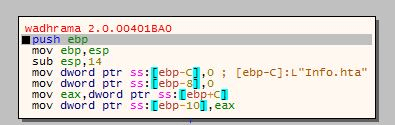

• 'Info.hta' เพื่อแสดงข้อความเรียกค่าไถ่ถึงเหยื่อ:

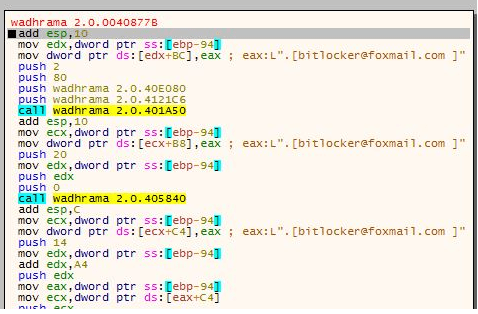

• ส่วนขยายการเข้ารหัสดึงมาจากบัฟเฟอร์ '.[bitlocker@foxmail.com]'

• ธรรมะจะสร้างไฟล์ต้นฉบับที่เข้ารหัสด้วยนามสกุลใหม่:

• ต่อมาจะลบไฟล์ต้นฉบับและวนซ้ำจนกว่าทุกไดรฟ์และไฟล์จะได้รับการเข้ารหัส ไฟล์สุดท้ายที่เข้ารหัสมีลักษณะดังนี้:

• นี่คือข้อความเรียกค่าไถ่ที่แสดงให้เหยื่อเห็นเมื่อพวกเขาเปิดเครื่องคอมพิวเตอร์ครั้งถัดไป:

ทรัพยากรที่เกี่ยวข้อง

โพสต์ Dharma 2.0 ransomware ยังคงสร้างความเสียหายให้กับตัวแปรใหม่ ปรากฏตัวครั้งแรกเมื่อ ข่าวโคโมโดและข้อมูลความปลอดภัยทางอินเทอร์เน็ต.

- "

- 2016

- 2020

- 70

- a

- เกี่ยวกับเรา

- เข้า

- เพิ่มเติม

- ผู้ดูแลระบบ

- ก่อน

- อัลกอริทึม

- ทั้งหมด

- จำนวน

- การวิเคราะห์

- โปรแกรมป้องกันไวรัส

- เอกสารเก่า

- อัตโนมัติ

- ประตูหลัง

- สำรอง

- การสำรองข้อมูล

- ค้างคาว

- เพราะ

- ก่อน

- ด้านล่าง

- ปิดกั้น

- ธุรกิจ

- ความสามารถในการ

- คลาสสิก

- สื่อสาร

- ชุมชน

- สมบูรณ์

- อย่างสมบูรณ์

- คอมพิวเตอร์

- การเชื่อมต่อ

- การเชื่อมต่อ

- ไม่หยุดหย่อน

- มี

- เนื้อหา

- อย่างต่อเนื่อง

- ควบคุม

- แกน

- สร้าง

- การสร้าง

- ไซเบอร์

- การรักษาความปลอดภัยในโลกไซเบอร์

- cybersecurity

- ข้อมูล

- ฐานข้อมูล

- ฐานข้อมูล

- ส่ง

- ความต้องการ

- รายละเอียด

- เครื่อง

- ธรรมะ

- ต่าง

- ค้นพบ

- แสดง

- แสดง

- ขับรถ

- แต่ละ

- มีประสิทธิภาพ

- อีเมล

- การเข้ารหัสลับ

- วิวัฒนาการ

- การปฏิบัติ

- ที่มีอยู่

- ส่วนขยาย

- กุมภาพันธ์ 2020

- ชื่อจริง

- ดังต่อไปนี้

- ดังต่อไปนี้

- รูป

- พบ

- ราคาเริ่มต้นที่

- ฟังก์ชั่น

- ได้รับ

- ทุน

- หัว

- ช่วย

- ลำดับชั้น

- HTTPS

- ใหญ่

- ภาพ

- ข้อมูล

- ติดตั้ง

- อินเทอร์เน็ต

- รักษาความปลอดภัยอินเทอร์เน็ต

- IT

- ตัวเอง

- คีย์

- ที่รู้จักกัน

- ล่าสุด

- ห้องสมุด

- LIMIT

- Line

- รายการ

- ที่ตั้ง

- ล็อค

- ดู

- เครื่อง

- มัลแวร์

- ด้วยมือ

- ความต้องการ

- ข่าว

- ถัดไป

- จำนวน

- เปิด

- อื่นๆ

- Outlook

- พรรค

- รหัสผ่าน

- ชำระ

- รูปแบบไฟล์ PDF

- ส่วนบุคคล

- ชิ้น

- ท่อ

- จุด

- ก่อน

- เงินที่ได้

- กระบวนการ

- โครงการ

- ป้องกัน

- การป้องกัน

- โปรโตคอล

- ผู้จัดหา

- ค่าไถ่

- ransomware

- รีโมท

- เผย

- ความปลอดภัย

- เดียวกัน

- การสแกน

- ความปลอดภัย

- เงา

- Share

- แสดง

- ขนาด

- So

- ซอฟต์แวร์

- บาง

- โดยเฉพาะ

- การเริ่มต้น

- สายพันธุ์

- แข็งแรง

- ต่อจากนั้น

- ระบบ

- เป้า

- เป้าหมาย

- ทีม

- พื้นที่

- สาม

- เวลา

- ในวันนี้

- โทรจัน

- ภายใต้

- ปลดล็อก

- ใช้

- ผู้ใช้

- ประโยชน์

- รุ่น

- Website

- กว้าง

- หน้าต่าง

- ไม่มี

- โรงงาน

- XML

- ของคุณ