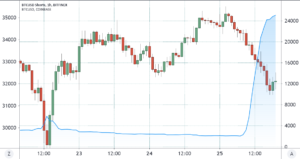

ล่าสุด ก๊าซฯ กลายเป็นประเด็นร้อนในข่าว ในสื่อเข้ารหัสลับ มันเกี่ยวกับค่าธรรมเนียมของนักขุด Ethereum. ในสื่อกระแสหลัก มันเป็นเรื่องของน้ำมันเบนซินแบบโบราณที่ดี รวมถึงการขาดแคลนน้ำมันในระยะสั้นตามแนวชายฝั่งตะวันออก ขอบคุณ จากการโจมตีแรนซัมแวร์ DarkSide ที่ถูกกล่าวหาในระบบโคโลเนียลไปป์ไลน์ ซึ่งให้ 45% ของอุปทานดีเซล น้ำมันเบนซิน และเชื้อเพลิงเครื่องบินของชายฝั่งตะวันออก

ในกรณีของ ransomware โดยทั่วไปเราจะเห็นการทำซ้ำของวงจรโดยทั่วไป: ในขั้นต้นโฟกัสอยู่ที่การโจมตีสาเหตุต้นตอผลเสียและขั้นตอนที่องค์กรสามารถดำเนินการเพื่อหลีกเลี่ยงการโจมตีในอนาคต จากนั้นจุดสนใจมักจะเริ่มหันไปที่สกุลเงินดิจิทัลและการไม่เปิดเผยตัวตนที่รับรู้ช่วยเพิ่มการโจมตีของแรนซัมแวร์สร้างแรงบันดาลใจให้อาชญากรไซเบอร์เข้ามาในเกมได้อย่างไร

อย่างไรก็ตาม เมื่อพิจารณาภาพรวมของการโจมตีความปลอดภัยทางไซเบอร์แล้ว เราจะเห็นแนวโน้มบางอย่างที่กำลังเกิดขึ้น เช่น การสูญเสียจากการโจมตีทางไซเบอร์ เพิ่มขึ้น 50% ระหว่างปี 2018–2020 โดยที่การสูญเสียทั่วโลกรวมกันแล้วมากกว่า $1 ล้านล้าน เป็นข้อสรุปที่หลีกเลี่ยงไม่ได้ที่พูดถึงความแพร่หลายของช่องโหว่ด้านความปลอดภัยที่มีให้ใช้ประโยชน์ได้

ที่เกี่ยวข้อง รายงานเกี่ยวกับการแฮ็กการแลกเปลี่ยน crypto ในปี 2011–2020

การเพิ่มขึ้นของอาชญากรรมในโลกไซเบอร์ยังเกิดขึ้นจากความพร้อมใช้งานของมัลแวร์สำเร็จรูปที่พบได้ง่ายบนเว็บมืดสำหรับผู้ที่มีทักษะน้อย แต่ยังต้องการทำกำไรจากโอกาสเงินฟรีที่องค์กรที่ไม่มีหลักประกันในปัจจุบัน . ที่สำคัญอาชญากรเองยังคงพัฒนากลยุทธ์อย่างต่อเนื่องเพื่อหลบเลี่ยงกลยุทธ์เทคนิคและขั้นตอนการรักษาความปลอดภัยเชิงป้องกันเพื่อให้แน่ใจว่าจะสามารถทำกำไรได้ต่อไป หาก cryptocurrency ไม่ใช่ตัวเลือกที่เหมาะสมสำหรับการชำระเงินอีกต่อไปผู้โจมตีมักจะเปลี่ยนไปใช้วิธีการชำระเงินแบบอื่น ความคิดที่ว่าพวกเขาจะหยุดโจมตีองค์กรเหล่านี้โดยปราศจากการเข้ารหัสลับที่ท้าทายความงมงาย

“ ต้นตอ” หากคุณต้องการเหตุการณ์เหล่านี้ไม่ใช่วิธีการชำระเงินที่ใช้เพื่อให้รางวัลแก่อาชญากร แต่เป็นช่องว่างด้านความปลอดภัยที่ทำให้พวกเขาสามารถละเมิดองค์กรและเห็นได้ชัดว่ามีอาชญากรที่กระทำสิ่งเหล่านี้ อาชญากรรม

ด้วยแรนซัมแวร์ที่กำลังมาแรง (และในการโจมตีของ DarkSide) เราจึงเห็นสิ่งนี้เปลี่ยนแปลงตลอดเวลา operandi modus แสดงให้เห็นถึง. ในช่วงแรกๆ ของแรนซัมแวร์ แรนซัมแวร์ค่อนข้างมีปัญหาและแห้งแล้ง: ผู้โจมตีทางไซเบอร์พบทางเข้าองค์กร ซึ่งส่วนใหญ่มักจะผ่านการโจมตีทางวิศวกรรมสังคม เช่น อีเมลฟิชชิ่งหรือโปรโตคอลเดสก์ท็อประยะไกลที่ไม่ปลอดภัย และเข้ารหัสไฟล์ของเหยื่อ เหยื่อจะจ่ายค่าไถ่ผ่านการโอนเงินผ่านธนาคารหรือการเข้ารหัสลับ และในกรณีส่วนใหญ่ จะได้รับคีย์ถอดรหัส ซึ่งโดยปกติแล้ว (แต่ไม่เสมอไป) ถอดรหัสไฟล์ อีกทางเลือกหนึ่งคือเหยื่อเลือกที่จะไม่จ่ายเงินและกู้คืนไฟล์ของตนจากข้อมูลสำรองหรือเพียงแค่ยอมรับการสูญหายของข้อมูล

กลยุทธ์การโจมตีทางไซเบอร์

ประมาณปลายปี 2019 องค์กรต่างๆได้เตรียมกลยุทธ์สำรองเพื่อรับมือกับภัยคุกคามเหล่านี้และปฏิเสธที่จะจ่ายเงิน นักแสดงแรนซัมแวร์เช่นกลุ่ม Maze ransomware เกิดขึ้นพัฒนาและปรับเปลี่ยนกลยุทธ์ พวกเขาเริ่มขุดเจาะข้อมูลและรีดไถเหยื่อของพวกเขา:“ จ่ายเงินไม่เช่นนั้นเราจะเผยแพร่ข้อมูลที่ละเอียดอ่อนที่เราขโมยไปจากคุณต่อสาธารณะ” สิ่งนี้ทำให้ค่าใช้จ่ายในการโจมตีแรนซัมแวร์เพิ่มขึ้นอย่างมากโดยเปลี่ยนจากปัญหาของ บริษัท ไปเป็นเหตุการณ์การแจ้งเตือนได้อย่างมีประสิทธิภาพโดยต้องมีการค้นพบข้อมูลที่ปรึกษากฎหมายและการตรวจสอบข้อเท็จจริงสาธารณะมากขึ้นในขณะเดียวกันก็แสดงให้เห็นถึงความมุ่งมั่นของผู้โจมตีในการค้นหาวิธีที่เป็นอุปสรรคต่อการชำระเงิน (DarkSide ซึ่งเชื่อกันว่าเป็นกลุ่มที่อยู่เบื้องหลังการโจมตีของ Colonial Pipeline เป็นกลุ่มที่ขู่กรรโชก) แนวโน้มอีกประการหนึ่งตามที่อ้างถึงในรายงานข้างต้นคือการกำหนดเป้าหมายที่เพิ่มขึ้นของเหยื่อโดยการค้นหาผู้ที่สามารถจ่ายเงินได้ในจำนวนเงินที่สูงขึ้น ตลอดจนผู้ที่มีข้อมูลที่ไม่ต้องการเห็นแชร์แบบสาธารณะ

Cyberattackers จะพัฒนากลยุทธ์ของตนไปเรื่อย ๆ ตราบใดที่ยังมีใครบางคนหรือบางองค์กรที่จะโจมตี พวกเขาทำเช่นนั้นมาตั้งแต่เริ่มแฮ็ก ก่อนที่จะมีการเข้ารหัสลับและแม้กระทั่งอาชญากรรมในโลกไซเบอร์เราได้ทิ้งเงินสดไว้ในกระเป๋าในตอนกลางคืนและการโอนเงินเป็นตัวเลือกสำหรับการชำระเงินโดยไม่ระบุชื่อให้กับอาชญากร พวกเขาจะยังคงหาวิธีรับเงินและประโยชน์ของการเข้ารหัสลับ - อิสรภาพทางการเงินการต่อต้านการเซ็นเซอร์ความเป็นส่วนตัวและความปลอดภัยสำหรับแต่ละบุคคลซึ่งมีมากกว่าข้อเสียของความน่าดึงดูดใจสำหรับอาชญากรที่อาจพบว่าความสะดวกสบายน่าดึงดูด การอ้างสิทธิ์ในการเข้ารหัสลับจะไม่กำจัดอาชญากรรม

อาจเป็นเรื่องยากแม้ว่าจะเป็นไปไม่ได้ที่จะเสียบทุกช่องว่างด้านความปลอดภัยในองค์กร แต่บ่อยครั้งที่ความรู้พื้นฐานด้านความปลอดภัยถูกข้ามไปเช่นการแพตช์ปกติและการฝึกอบรมการรับรู้ด้านความปลอดภัยซึ่งช่วยลดความเสี่ยงจากแรนซัมแวร์ได้มาก มาจับตาดูเป้าหมาย - องค์กร - ไม่ใช่รางวัล - crypto หรือเราอาจจะโทษ fiat สำหรับอาชญากรรมทางการเงินอื่น ๆ ต่อไป

บทความนี้ไม่มีคำแนะนำหรือคำแนะนำการลงทุน การลงทุนและการซื้อขายทุกครั้งมีความเสี่ยงและผู้อ่านควรทำการวิจัยด้วยตนเองเมื่อตัดสินใจ

มุมมองความคิดและความคิดเห็นที่แสดงที่นี่เป็นของผู้เขียนคนเดียวและไม่จำเป็นต้องสะท้อนหรือเป็นตัวแทนมุมมองและความคิดเห็นของ Cointelegraph

ไมเคิลเพิร์กลิน เป็นหัวหน้าเจ้าหน้าที่รักษาความปลอดภัยข้อมูลของ ShapeShift ซึ่งเขาดูแลด้านผลิตภัณฑ์บริการและแนวทางปฏิบัติด้านความปลอดภัยขององค์กรทั้งหมดในขณะที่ตรวจสอบให้แน่ใจว่าพวกเขาปฏิบัติตามหรือปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดในอุตสาหกรรม ด้วยประสบการณ์กว่าทศวรรษใน blockchain และ crypto เขาเป็นผู้นำทีมที่รับรองแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยโดยใช้ทั้งวิธีการรักษาความปลอดภัยทางไซเบอร์และบล็อกเชนโดยเฉพาะ Perklin เป็นประธานของ CryptoCurrency Certification Consortium (C4) ซึ่งทำหน้าที่ในกระดานอุตสาหกรรมหลายแห่งและเป็นผู้ร่วมเขียน CryptoCurrency Security Standard (CCSS) ซึ่งใช้โดยองค์กรระดับโลกหลายร้อยแห่ง

ที่มา: https://cointelegraph.com/news/don-t-blame-crypto-for-ransomware

- 2019

- คำแนะนำ

- ทั้งหมด

- amp

- ไม่เปิดเผยชื่อ

- รอบ

- บทความ

- ความพร้อมใช้งาน

- สำรอง

- บีบีซี

- ที่ดีที่สุด

- ปฏิบัติที่ดีที่สุด

- blockchain

- ช่องโหว่

- กรณี

- เงินสด

- ก่อให้เกิด

- เซ็นเซอร์

- ใบรับรอง มาตราฐาน

- หัวหน้า

- หัวหน้าเจ้าหน้าที่รักษาความปลอดภัยข้อมูล

- Cointelegraph

- บริษัท

- ต่อ

- ค่าใช้จ่าย

- อาชญากรรม

- อาชญากรรม

- อาชญากร

- การเข้ารหัสลับ

- การแลกเปลี่ยน crypto

- cryptocurrency

- cyberattacks

- อาชญากรรม

- อาชญากรไซเบอร์

- cybersecurity

- Dark Web

- ข้อมูล

- การค้นพบ

- ดอลลาร์

- ก่อน

- อีเมล

- ชั้นเยี่ยม

- Enterprise

- ความปลอดภัยขององค์กร

- ethereum

- เหตุการณ์

- เหตุการณ์

- ตลาดแลกเปลี่ยน

- เอาเปรียบ

- ตา

- ออกมาเสีย

- เงินตรา

- ทางการเงิน

- พบ

- โฟกัส

- เสรีภาพ

- เชื้อเพลิง

- ความรู้พื้นฐาน

- อนาคต

- เกม

- ช่องว่าง

- GAS

- เหตุการณ์ที่

- ดี

- บัญชีกลุ่ม

- แฮ็ค

- แฮ็ก

- โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- HTTPS

- ร้อย

- รวมทั้ง

- เพิ่ม

- อุตสาหกรรม

- ข้อมูล

- ความปลอดภัยของข้อมูล

- การลงทุน

- IT

- คีย์

- กฎหมาย

- นาน

- แมโคร

- หลัก

- สื่อกระแสหลัก

- การทำ

- มัลแวร์

- แมคคาฟี

- ภาพบรรยากาศ

- ย้าย

- ข่าว

- การประกาศ

- เจ้าหน้าที่

- ความคิดเห็น

- ตัวเลือกเสริม (Option)

- Options

- อื่นๆ

- ปะ

- ชำระ

- การชำระเงิน

- การชำระเงิน

- ฟิชชิ่ง

- ภาพ

- เดือย

- นำเสนอ

- ประธาน

- ความเป็นส่วนตัว

- ความเป็นส่วนตัวและความปลอดภัย

- ผลิตภัณฑ์

- กำไร

- สาธารณะ

- ประกาศ

- ค่าไถ่

- ransomware

- แรนซัมแวร์โจมตี

- การโจมตีของแรนซัมแวร์

- ผู้อ่าน

- ลด

- รายงาน

- การวิจัย

- ความเสี่ยง

- ความปลอดภัย

- shapeshift

- ที่ใช้ร่วมกัน

- So

- สังคม

- วิศวกรรมทางสังคม

- ขโมย

- จัดหาอุปกรณ์

- ระบบ

- กลยุทธ์

- เป้า

- ภัยคุกคาม

- เทรด

- การฝึกอบรม

- แนวโน้ม

- แนวโน้ม

- ช่องโหว่

- เว็บ

- WHO

- ลวด

- ภายใน