Kraken เช่นเดียวกับบริการยอดนิยมอื่น ๆ มีลูกค้าที่เป็นเป้าหมายโดยนักต้มตุ๋นที่ ลอง เพื่อส่งอีเมลฟิชชิ่งจากที่อยู่อีเมล @kraken.com คุณไม่ควรเห็นอีเมลหลอกลวงรูปแบบนี้ เนื่องจากควรปฏิเสธโดยผู้ให้บริการอีเมลเช่น Gmail เนื่องจากเซิร์ฟเวอร์จะสังเกตเห็นว่าอีเมลของผู้หลอกลวงไม่ได้มาจาก Kraken เบื้องหลัง เซิร์ฟเวอร์อีเมลที่ยอมรับควรค้นหาระเบียน DNS ทั่วไปเพื่อยืนยันว่าอีเมลนั้นมาจากตำแหน่งที่ถูกต้อง (เช่น ระเบียน SPF, DKIM, DMARC)

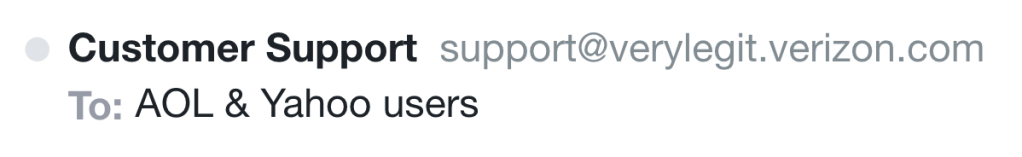

Kraken Security Labs เชื่อมั่นใน “ไว้วางใจ แต่ยืนยัน” และทดสอบประสิทธิภาพของการควบคุมความปลอดภัยของอีเมลของ Kraken เป็นประจำ ระหว่างการทดสอบครั้งนี้ เราพบว่าผู้ให้บริการอีเมลหลายรายไม่ได้ทำการตรวจสอบง่ายๆ และทำให้ผู้ใช้ของตน (และอาจเป็นลูกค้าของเรา) เสี่ยงต่อการฟิชชิง กล่าวโดยเฉพาะอย่างยิ่ง ผู้ใช้ yahoo.com และ aol.com มีความเสี่ยงที่จะส่งอีเมล ไปยังกล่องจดหมายจากโดเมนย่อยที่ไม่มีอยู่จริงของสถานที่ยอดนิยม เช่น admin@verylegitemails.verizon.com.

Kraken Security Labs ได้รายงานปัญหานี้ไปยัง Verizon Media (ซึ่งเป็นเจ้าของ aol.com และ yahoo.com) เมื่อวันที่ 8 ตุลาคม 2020 น่าเสียดายที่ระบบดังกล่าวจัดอยู่ในประเภทความรุนแรงต่ำ และการส่งของเราถูกปิดเนื่องจากผลกระทบต่ำ อย่างไรก็ตาม ตั้งแต่นั้นมา ดูเหมือนว่าจะมีการปรับปรุงระบบอีเมลทั้งสองระบบ โดยแก้ไขปัญหาบางอย่างที่อธิบายไว้ด้านล่าง

ป้องกันตัวเองได้เสมอ เฝ้าระวังการหลอกลวงทางฟิชชิ่ง. คุณควรพิจารณาเปลี่ยนบริการอีเมลของคุณเป็น gmail.com หรือ protonmail.com หากคุณกำลังใช้ aol.com หรือ yahoo.com หากคุณใช้โดเมนของคุณเอง ตรวจสอบให้แน่ใจว่าระเบียน DMARC, SPF และ DKIM เป็นข้อมูลล่าสุดเพื่อจำกัดความสามารถของนักต้มตุ๋นในการใช้โดเมนของคุณ

At คราเคน ซิเคียวริตี้ แล็บ, ภารกิจของเราคือ สอน และ ให้อำนาจ ผู้ถือสกุลเงินดิจิทัลที่มีความรู้ที่จำเป็นในการปกป้องทรัพย์สินและใช้เงินของตนอย่างปลอดภัยตามที่เห็นสมควร ในบทความนี้ คุณจะได้เรียนรู้รายละเอียดทางเทคนิคเพิ่มเติมเกี่ยวกับเทคนิคการปลอมแปลงอีเมล วิธีที่เราปกป้องโดเมนของเรา และขั้นตอนที่คุณสามารถดำเนินการเพื่อความปลอดภัยของคุณ

รายละเอียดทางเทคนิค

การปลอมแปลงเป็นการโจมตีรูปแบบหนึ่งเมื่อสิบปีที่แล้ว เซิร์ฟเวอร์อีเมลไม่มีวิธีตรวจสอบผู้ส่งที่มีประสิทธิภาพ อีเมลที่มีผู้ส่งที่ปลอมแปลงมีอัตราความสำเร็จสูงกว่า เนื่องจากผู้ใช้จำนวนมากไม่ทราบว่าฟิลด์นี้สามารถปลอมแปลงได้ ข้อความจากโดเมนที่รู้จัก (เช่น mail@kraken.com) สามารถสร้างภาพลวงตาของอำนาจและความปลอดภัย โดยเฉพาะอย่างยิ่งเมื่อเปรียบเทียบกับที่อยู่ที่ไม่คุ้นเคยเช่น mail@example-แปลก-domain.xyz. โชคดีที่ปัจจุบันผู้ให้บริการอีเมลส่วนใหญ่มีการควบคุมที่สำคัญต่อการปลอมแปลง มาตรฐานเช่น DMARC มีเทคนิคที่เป็นทางการเพื่อทำให้การปลอมแปลงยากขึ้นมาก

การรักษาความปลอดภัยจดหมาย

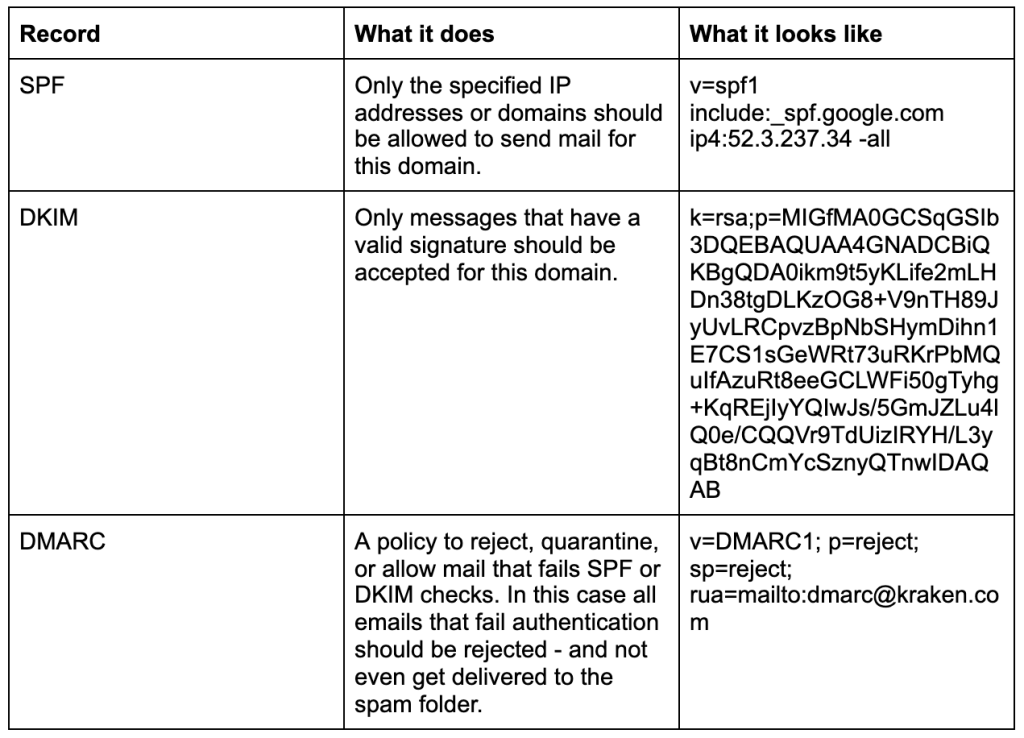

ความปลอดภัยของอีเมลมีความซับซ้อนมากกว่าที่เราจะกล่าวถึงในที่นี้ แต่แนวทางปฏิบัติที่ดีที่สุดในปัจจุบันเพื่อป้องกันศูนย์ปลอมแปลงระเบียน SPF, DMARC และ DKIM เมื่อเซิร์ฟเวอร์อีเมลได้รับอีเมล เซิร์ฟเวอร์จะทำการค้นหา DNS สองสามรายการไปยังโดเมนของอีเมลเพื่อตรวจสอบระเบียนเหล่านี้

เซิร์ฟเวอร์อีเมลแต่ละเซิร์ฟเวอร์จัดการการตรวจสอบเหล่านี้ต่างกัน ตัวอย่างเช่น Gmail ติดแท็กอีเมลทั้งหมดที่ไม่ผ่านการตรวจสอบ SPF ด้วยแบนเนอร์เตือนที่ดูน่ากลัวซึ่งกระตุ้นให้ผู้ใช้ระมัดระวัง (แม้ว่าในทางเทคนิคแล้วข้อความเหล่านี้ไม่ควรได้รับการยอมรับจากเซิร์ฟเวอร์อีเมล) และอีเมลทั้งหมดที่ไม่ผ่านการตรวจสอบ DMARC ที่มี นโยบาย "ปฏิเสธ" จะไม่ได้รับการยอมรับเลย

ผู้ให้บริการอีเมลรายอื่นๆ สามารถมีขั้นตอนที่แตกต่างกันอย่างมาก โดยแต่ละรายมีอัลกอริธึมที่เป็นกรรมสิทธิ์ของตนเอง ตัวอย่างเช่น ผู้ให้บริการบางรายเลือกที่จะบล็อกอีเมลทั้งหมด ผู้ให้บริการรายอื่นส่งไปยังกล่องจดหมาย "ขยะ" และอีเมลอื่นๆ ในกล่องจดหมายพร้อมคำเตือน

ทดลองกับผู้ให้บริการอีเมลฟรี

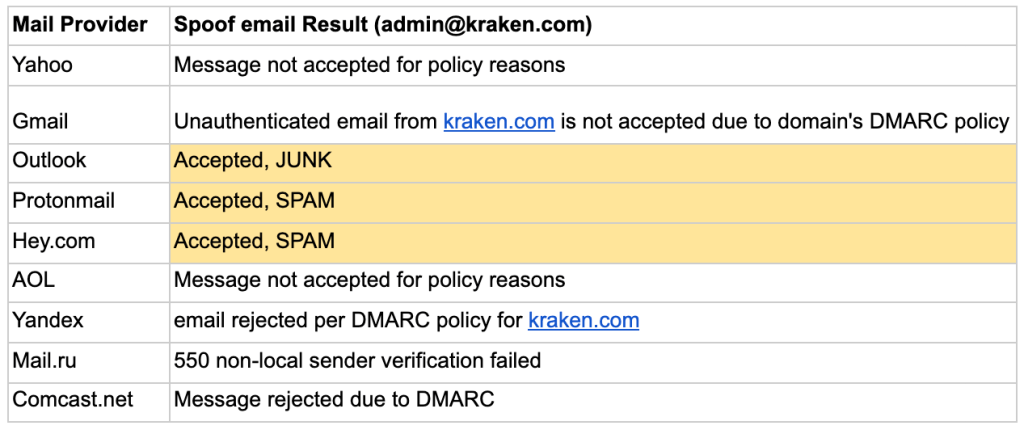

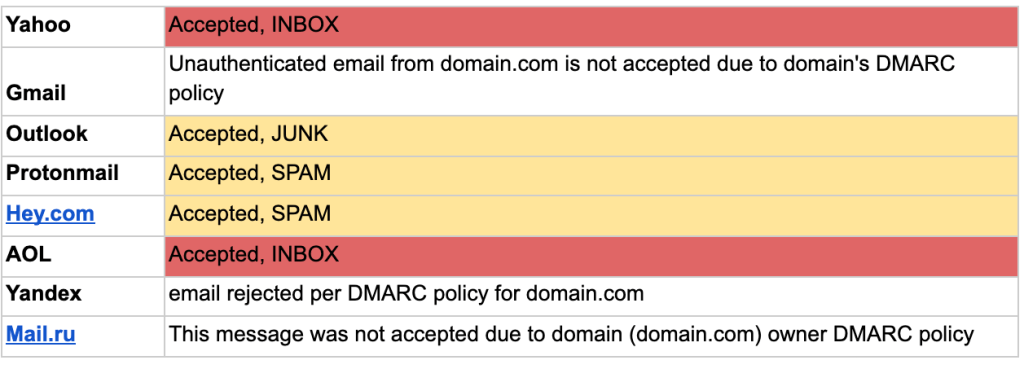

การบังคับใช้ที่ไม่สอดคล้องกันระหว่างผู้ให้บริการต่างๆ เป็นปัญหาสำหรับเรา ดังนั้นเราจึงทำการทดสอบเพิ่มเติม เราพยายามส่งอีเมลปลอมสำหรับโดเมนที่ถูกล็อกไปยังผู้ให้บริการอีเมลฟรีชั้นนำและติดตามพฤติกรรมของพวกเขา

การทดลองที่ 1 – การปลอมแปลงของ admin@kraken.com (โดเมนฐานที่ปลอดภัย)

เราส่งอีเมลปลอมจากโดเมนที่มีระเบียน Hardfail SPF ที่ถูกต้อง ระเบียน DMARC ที่ถูกต้อง และกำหนดค่าตัวเลือก DKIM

ความคาดหวัง: เมลถูกปฏิเสธเนื่องจากไม่ได้มาจากที่อยู่ IP ที่อนุญาตและไม่มีลายเซ็น DKIM

ไม่มีอะไรน่าประหลาดใจมากนัก แม้ว่าการส่งข้อความไปยังอีเมลขยะหรือสแปมหมายความว่าผู้ใช้ในทางทฤษฎียังคงถูกหลอกได้หากพวกเขาคิดว่ามันเป็นความผิดพลาด

การทดลองที่ 2 – การปลอมแปลงของ admin@fakedomain.kraken.com (โดเมนย่อยที่ไม่มีอยู่)

เราส่งอีเมลปลอมจากโดเมนย่อยที่ไม่มีอยู่จริง ไม่มีบันทึกใด ๆ สำหรับชื่อโฮสต์นี้

ความคาดหวัง: อีเมลถูกปฏิเสธเนื่องจากไม่มีชื่อโฮสต์หรือมีบันทึกใดๆ (ไม่มีระเบียน A ไม่มีระเบียน SPF หรือ DKIM) นอกจากนี้ นโยบาย DMARC ถูกกำหนดเป็น “ปฏิเสธ” ดังนั้นอีเมลใดๆ ที่ไม่สามารถตรวจสอบสิทธิ์โดย SPF/DKIM ควรถูกปฏิเสธ

น่าแปลกที่เซิร์ฟเวอร์เมลของ Yahoo.com และ AOL.com ยอมรับข้อความที่ปลอมแปลงอย่างเห็นได้ชัดและใส่ลงในกล่องจดหมายของเหยื่อ นี่เป็นเรื่องที่น่ากังวลเป็นพิเศษ เนื่องจากหมายความว่าผู้โจมตีเพียงต้องการรวมโดเมนย่อยเพื่อให้รับเมลของตนและดูถูกต้องสำหรับผู้ใช้แพลตฟอร์มเหล่านี้ (เช่น admin@emails.chase.com).

AOL.com และ Yahoo.com อยู่ในช่วงเวลาที่ Verizon Media เป็นเจ้าของ ดังนั้นเราจึงรายงานปัญหานี้แก่พวกเขาในวันที่ 8 ตุลาคม 2020 Verizon Media ได้ปิดประเด็นดังกล่าวว่าอยู่นอกขอบเขตและไม่เป็นทางการ Kraken Security Labs ย้ำถึงความสำคัญของการปกป้องผู้ใช้ AOL & Yahoo จากฟิชชิ่ง แต่ไม่มีการสื่อสารเพิ่มเติมเกี่ยวกับการแก้ไขปัญหาเหล่านี้

ตั้งแต่นั้นมา ดูเหมือนว่ามีการปรับปรุง: ขณะนี้อีเมลถูกปฏิเสธตามนโยบาย DMARC และดูเหมือนว่าจะมีการบังคับใช้การจำกัดอัตราที่ดีขึ้น

เรายังคงโต้แย้งว่าผู้ใช้อีเมล Yahoo & Verizon มีความเสี่ยงสูง เนื่องจากผู้ขายรายอื่นมีคำเตือนที่ดีขึ้นอย่างมากต่อผู้ใช้ของตนเมื่อไม่สามารถตรวจสอบความถูกต้องของอีเมลได้ (เช่นเดียวกับกรณีที่ไม่ได้ใช้ DMARC/DKIM/SPF เลย)

Takeaways

แม้ว่าเจ้าของโดเมนจะพยายามอย่างเต็มที่แล้ว แต่ผู้ให้บริการอีเมลก็ไม่ได้กรองอีเมลตามที่คาดไว้เสมอไป ผู้ใช้ที่มีที่อยู่อีเมล @yahoo.com และ @aol.com มีความเสี่ยงสูงที่จะได้รับข้อความปลอม แม้ว่าข้อความเหล่านี้จะถูกตรวจพบและกรองโดยผู้ให้บริการเหล่านี้ได้อย่างง่ายดาย แม้ว่าพฤติกรรมจะดีขึ้น เรายังแนะนำให้เปลี่ยนอีเมลที่มีความไวสูงไปเป็นผู้ให้บริการที่กรองได้ดีกว่า เช่น Gmail หรือ Protonmail

หากคุณกำลังใช้งานเซิร์ฟเวอร์อีเมล ตรวจสอบให้แน่ใจว่าบันทึก DNS ของอีเมลสำหรับ DMARC, DKIM & SPF เป็นข้อมูลล่าสุดเสมอ และตรวจสอบว่าการควบคุมอีเมลของคุณทำงานอยู่หรือไม่

ที่มา: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- ขั้นตอนวิธี

- ทั้งหมด

- ในหมู่

- รอบ

- บทความ

- สินทรัพย์

- เบื้องหลัง

- ที่ดีที่สุด

- ปฏิบัติที่ดีที่สุด

- การไล่ล่า

- การตรวจสอบ

- ปิด

- มา

- ร่วมกัน

- การสื่อสาร

- cryptocurrency

- ปัจจุบัน

- DID

- ค้นพบ

- DNS

- โดเมน

- มีประสิทธิภาพ

- อีเมล

- พอดี

- ฟอร์ม

- ฟรี

- เงิน

- โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- HTTPS

- ส่งผลกระทบ

- IP

- ที่อยู่ IP

- ปัญหา

- IT

- ความรู้

- คราเคน

- ห้องปฏิบัติการ

- เรียนรู้

- ค้นหา

- สำคัญ

- ภาพบรรยากาศ

- ภารกิจ

- อื่นๆ

- ฟิชชิ่ง

- แพลตฟอร์ม

- นโยบาย

- ยอดนิยม

- ป้องกัน

- บันทึก

- ความเสี่ยง

- วิ่ง

- วิ่ง

- scammers

- จอภาพ

- ความปลอดภัย

- ชุด

- ง่าย

- So

- สแปม

- มาตรฐาน

- ความสำเร็จ

- ระบบ

- วิชาการ

- การทดสอบ

- การทดสอบ

- เวลา

- ด้านบน

- us

- ผู้ใช้

- ผู้ขาย

- WHO

- yahoo

- ปี