เวลาอ่านหนังสือ: 5 นาที

เวลาอ่านหนังสือ: 5 นาที

การขุด Cryptomining ได้กลายเป็นยุคตื่นทองในปัจจุบัน และอาชญากรไซเบอร์ก็ถูกยึดครองเช่นกัน พวกเขาคิดค้นกลไกที่แยบยลมากขึ้นเรื่อยๆ เพื่อแพร่เชื้อในเครื่องของผู้ใช้ และทำให้พวกเขาขุดคริปโตเคอเรนซีเพื่อผลกำไรของผู้โจมตี อาชญากรรมทางไซเบอร์ที่เพิ่งตรวจพบโดยผู้เชี่ยวชาญของ Comodo เป็นตัวอย่างที่ชัดเจนของกระบวนการนี้ ในการแพร่ระบาดไปยังผู้ใช้ทั่วโลก ผู้โจมตีใช้ตัวติดตั้งแอปพลิเคชันที่ถูกต้อง เซิร์ฟเวอร์จำลอง และ... เอาล่ะ อย่ากระโดดไปข้างหน้า แต่เข้ามาตลอดห่วงโซ่การโจมตีตั้งแต่ต้นจนจบ

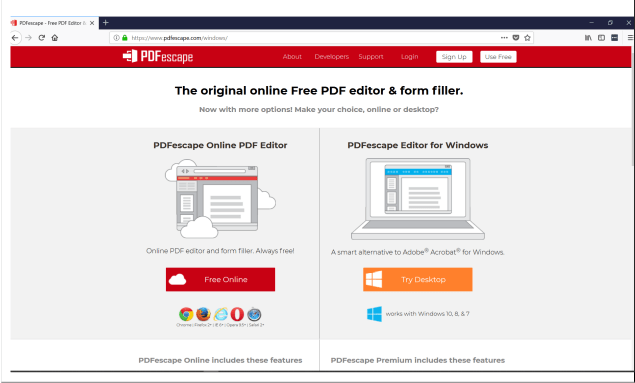

นี่คือซอฟต์แวร์ PDFescape หลายคนใช้เพื่อแก้ไข ใส่คำอธิบายประกอบ หรือกรอกแบบฟอร์มในไฟล์ .PDF เป็นไปได้สูงว่าคุณใช้ซอฟต์แวร์นี้หรือซอฟต์แวร์ที่คล้ายกัน

แน่นอนว่ามันถูกต้องตามกฎหมายและปลอดภัย … อย่างน้อยมันก็เป็นเช่นนั้น จนกระทั่งเมื่อไม่นานมานี้ เมื่อความคิดที่จะใช้มันเพื่อแพร่กระจายมัลแวร์เข้ามาในความคิดของอาชญากรไซเบอร์

แต่สิ่งที่น่าสนใจเป็นพิเศษ แฮ็กเกอร์ที่เป็นอันตรายไม่ได้พยายามเลียนแบบ PDFescape เท่านั้น พวกเขาเดินหน้าต่อไปและตัดสินใจสร้างร่างโคลนที่ชั่วร้ายของมัน

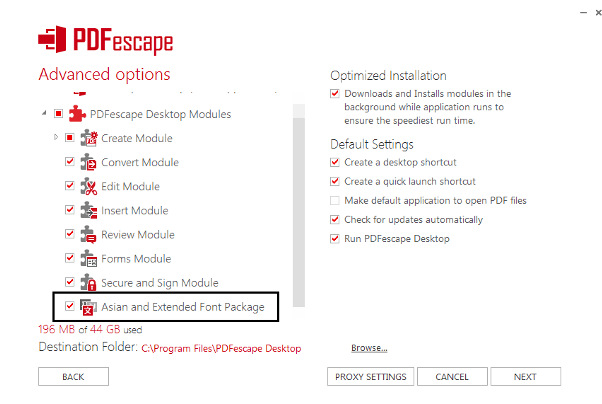

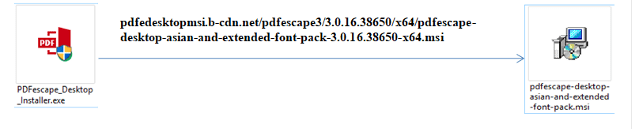

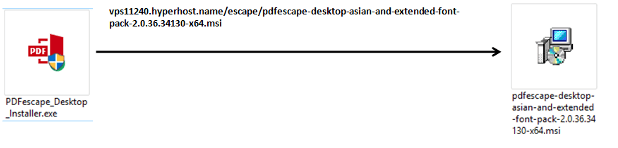

ลองนึกถึงขอบเขตของการโจมตี: ผู้กระทำความผิดสร้างโครงสร้างพื้นฐานของพันธมิตรซอฟต์แวร์ขึ้นใหม่บนเซิร์ฟเวอร์ภายใต้การควบคุมของพวกเขา จากนั้นพวกเขาก็คัดลอกไฟล์ MSI (ไฟล์แพ็คเกจตัวติดตั้งสำหรับ Windows) ทั้งหมดและวางไว้บนเซิร์ฟเวอร์นั้น ซอฟต์แวร์ที่ลอกแบบมานั้นจำลองแบบมาจากต้นฉบับทุกประการ … ยกเว้นรายละเอียดเล็กๆ น้อยๆ อย่างหนึ่ง: ผู้โจมตีถอดรหัสและแก้ไขหนึ่งในไฟล์ MSI ซึ่งเป็นชุดฟอนต์เอเชีย และเพิ่ม payload ที่เป็นอันตรายที่มีรหัสการขุด

มนต์ดำนี้เปลี่ยนตัวติดตั้งดั้งเดิมของ PDFescape ให้เป็นตัวอันตราย

โปรแกรมติดตั้งที่ดัดแปลงนี้เปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์ที่เป็นอันตรายและดาวน์โหลดไฟล์เพย์โหลดที่มีไฟล์ที่ซ่อนอยู่

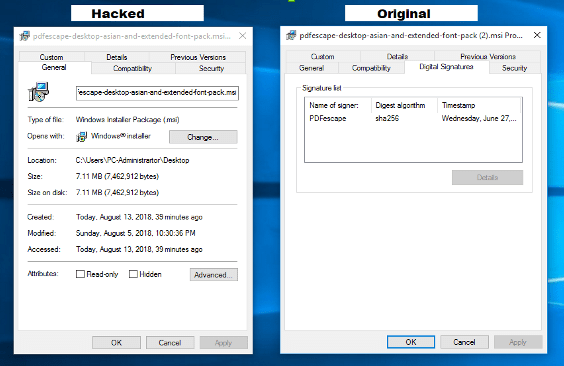

อย่างที่คุณเห็น โปรแกรมติดตั้งที่ถูกแฮ็กไม่มีลายเซ็นดิจิทัลดั้งเดิม:

แต่มัลแวร์นี้มีอันตรายอย่างไร? มาดูกัน.

การวิเคราะห์แบบไดนามิก

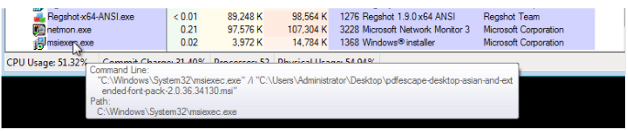

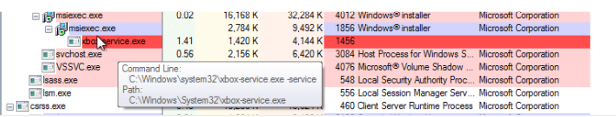

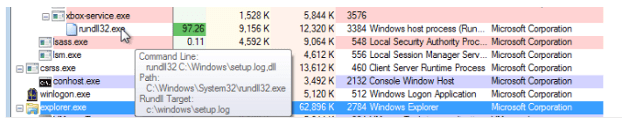

เมื่อเหยื่อดาวน์โหลด pdfescape-desktop-Asian-and-extended-font-pack ไบนารี xbox-service.exe ที่เป็นอันตรายจะหล่นลงในโฟลเดอร์ Windows system32 และเรียกใช้ DLL ที่เป็นอันตรายโดยใช้ run32dll DLL ที่เป็นอันตรายปลอมตัวเป็น setup.log ซึ่งซ่อนอยู่ในโฟลเดอร์ Windows

นี่คือขั้นตอนของกระบวนการ

pdfescape-desktop-Asian-and-extended-font-pack.msi ได้รับการติดตั้งโดย com

แมนด์ไลน์ “C:\WindowsSystem32msiexec.exe” /i

จากนั้นตัวติดตั้งจะลดลง xbox-service.exe ในโฟลเดอร์ system32

ที่ลดลง xbox-service.exe เริ่มทำงานเป็นบริการ:

จากนั้นรัน DLL ที่เป็นอันตรายภายใต้ rundll32 โดยใช้ชื่อ setup.log โดยใช้บรรทัดคำสั่ง:

rundll32 C:WindowsSystem32setup.log.dll

การวิเคราะห์แบบสถิต

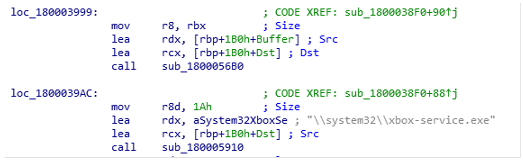

MSI ที่แก้ไขได้ฝังไฟล์ DLL ที่เป็นอันตราย ในทางกลับกัน DLL นี้มีไฟล์ปฏิบัติการสองไฟล์ในทรัพยากร

ดังนั้น ไฟล์ DLL จึงรันกระบวนการที่เป็นอันตราย xbox-service.exe

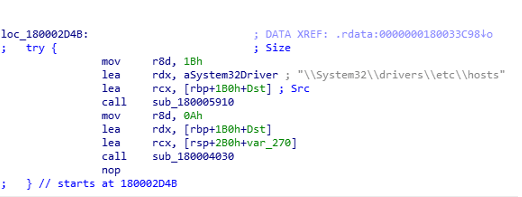

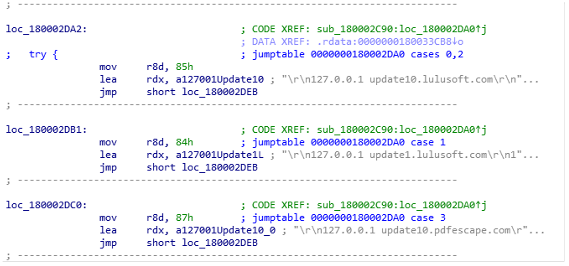

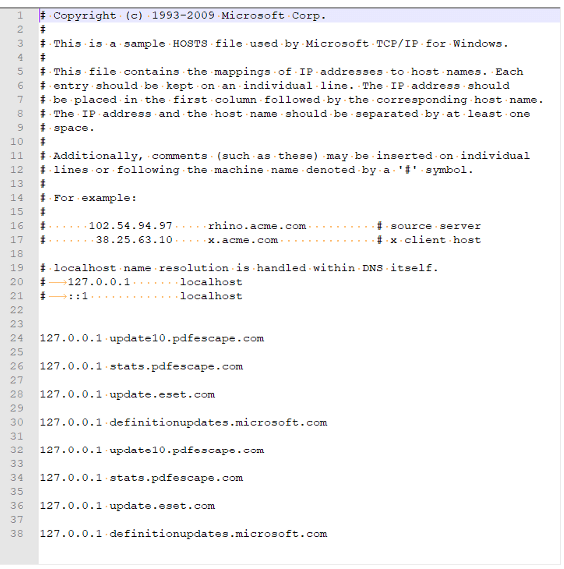

อีกแง่มุมที่น่าสนใจของเพย์โหลด DLL คือในระหว่างขั้นตอนการติดตั้ง มันพยายามแก้ไขไฟล์ Windows HOSTS เพื่อป้องกันไม่ให้เครื่องที่ติดไวรัสสื่อสารกับเซิร์ฟเวอร์อัปเดตของแอพที่เกี่ยวข้องกับ PDF และซอฟต์แวร์รักษาความปลอดภัยต่างๆ ดังนั้นมัลแวร์จึงพยายามหลีกเลี่ยงการล้างและแก้ไขเครื่องที่ได้รับผลกระทบจากระยะไกล

ไฟล์ HOSTS ถูกแก้ไขด้วย DLL ที่เป็นอันตราย

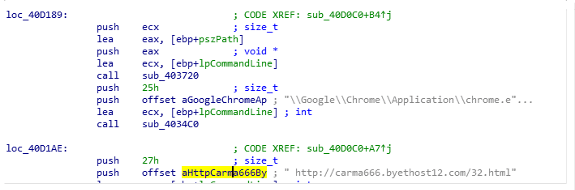

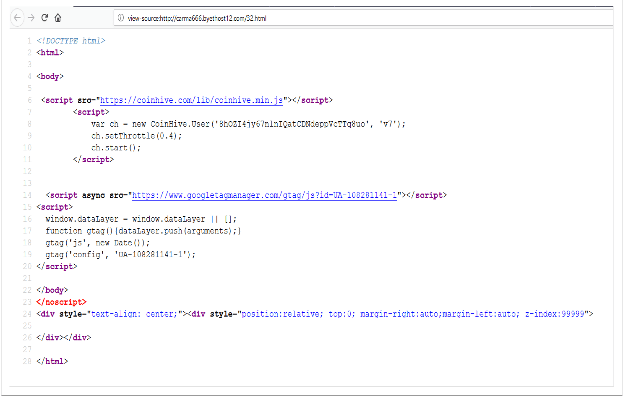

และในที่สุดภายใน DLL เราพบความชั่วร้ายหลัก: สคริปต์เบราว์เซอร์ที่เป็นอันตราย สคริปต์มีลิงก์ฝังตัว http://carma666.byethost12.com/32.html

ไปตามลิงค์และดูว่ามันไปที่ไหน:

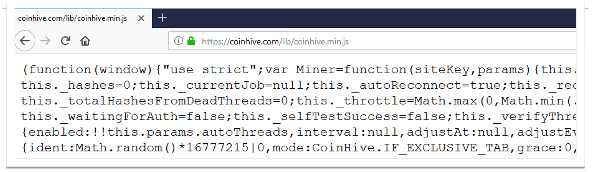

อย่างที่ทราบกันดีอยู่แล้วว่ามันดาวน์โหลด JavaScript ของ coinminer ชื่อ CoinHive ที่แฮ็กเกอร์ประสงค์ร้ายแอบใช้เพื่อแพร่เชื้อโฮสต์ทั่วโลก คุณสามารถดูรายละเอียดเพิ่มเติมเกี่ยวกับเรื่องนี้ได้ใน โคโมโด ไตรมาสที่ 1 ปี 2018 และ โคโมโด ไตรมาสที่ 2 ปี 2018.

ดังนั้นสิ่งที่ยุ่งยากก็คือการทำให้ผู้ใช้ติดเชื้อด้วย cryptominer?! ถูกต้องเลย. และช่วยให้เราตระหนักว่าเราไม่ควรมองข้ามมัลแวร์ประเภทนี้

“ตามที่เรากล่าวไว้ใน โคโมโด ไตรมาสที่ 1 ปี 2018 และ รายงานภัยคุกคามทั่วโลกประจำไตรมาสที่ 2 ปี 2018cryptominers ยังคงเป็นหนึ่งในภัยคุกคามที่อันตรายที่สุดใน โลกไซเบอร์ อวกาศ” Fatih Orhan หัวหน้าห้องปฏิบัติการวิจัยภัยคุกคาม Comodo แสดงความคิดเห็น” บางคนมองว่า cryptominers เป็นภัยคุกคามที่ไม่ร้ายแรงนัก เพราะพวกเขาไม่ได้ขโมยข้อมูลหรือเข้ารหัสไฟล์ของผู้ใช้ แต่ความผิดพลาดนี้อาจมีค่าใช้จ่ายสูงสำหรับพวกเขาในความเป็นจริง นักขุดคริปโตกำลังกลายเป็นมัลแวร์ที่ซับซ้อนซึ่งสามารถทำให้ระบบของผู้ใช้เสียหายหรือดักจับทรัพยากรด้านไอทีทั้งหมดขององค์กรที่ติดไวรัส และทำให้พวกเขาทำงานเพื่อขุดคริปโตเคอเรนซีสำหรับอาชญากรไซเบอร์เท่านั้น ดังนั้น การสูญเสียทางการเงินจากการโจมตีของ cryptominer อาจสร้างความเสียหายร้ายแรงได้เช่นเดียวกัน มัลแวร์ ประเภท Cryptominers จะยังคงคดเคี้ยวมากขึ้นเรื่อย ๆ ด้วยความสามารถที่อันตรายของพวกเขาที่เพิ่มมากขึ้น และเรื่องราวเกี่ยวกับตัวติดตั้งดัดแปลงที่ตรวจพบโดยนักวิเคราะห์ของเราเป็นหลักฐานที่ชัดเจน”

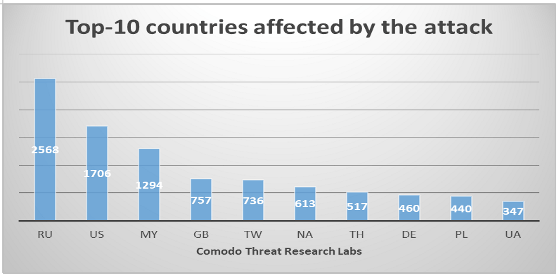

ตามสถิติของ Comodo ไฟล์ที่เป็นอันตรายนี้เข้าถึงผู้ใช้ 12 รายใน 810 ประเทศทั่วโลก ด้านล่างนี้คือ 100 อันดับแรกของประเทศที่ได้รับผลกระทบ

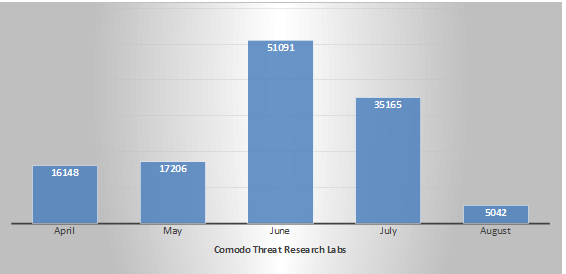

โดยทั่วไปตั้งแต่เดือนเมษายนถึงสิงหาคม 2018 ผู้เชี่ยวชาญของ Comodo ตรวจพบเครื่องขุดเหรียญที่ใช้ JavaScript จำนวน 146,309 เครื่องที่มี SHA เฉพาะ

อยู่อย่างปลอดภัยด้วย Comodo!

แหล่งข้อมูลที่เกี่ยวข้อง:

วิธีปรับปรุงความพร้อมในการรักษาความปลอดภัยทางไซเบอร์ของบริษัทของคุณ

เหตุใดคุณจึงทำให้เครือข่ายของคุณตกอยู่ในความเสี่ยงด้วยวิธีการป้องกันมัลแวร์

ข้อดี XNUMX ประการของการจ้างผู้ให้บริการความปลอดภัยทางไซเบอร์

การสำรองข้อมูลเว็บไซต์

สถานะเว็บไซต์

ตัวตรวจสอบเว็บไซต์

การตรวจสอบความปลอดภัยของเว็บไซต์

เริ่มทดลองใช้ฟรี รับคะแนนความปลอดภัยทันทีของคุณฟรี

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- ที่มา: https://blog.comodo.com/pc-security/cryptomining-executed-through-legitimate-software/

- 100

- 2018

- 7

- a

- ความสามารถ

- เกี่ยวกับเรา

- เกี่ยวกับมัน

- ที่เพิ่ม

- ข้อได้เปรียบ

- ก่อน

- ทั้งหมด

- การวิเคราะห์

- นักวิเคราะห์

- และ

- การใช้งาน

- เข้าใกล้

- ปพลิเคชัน

- เมษายน

- รอบ

- เอเชีย

- แง่มุม

- โจมตี

- สิงหาคม

- เพราะ

- กลายเป็น

- การเริ่มต้น

- ด้านล่าง

- Black

- บล็อก

- เบราว์เซอร์

- จับ

- โซ่

- การทำความสะอาด

- ชัดเจน

- รหัส

- อย่างไร

- ความคิดเห็น

- การสื่อสาร

- บริษัท

- พิจารณา

- มี

- ต่อ

- ควบคุม

- ประเทศ

- คอร์ส

- Crash

- สร้าง

- cryptocurrency

- ไซเบอร์

- การรักษาความปลอดภัยในโลกไซเบอร์

- อาชญากรรม

- อาชญากรไซเบอร์

- Dangerous

- ตัดสินใจ

- การป้องกัน

- รายละเอียด

- รายละเอียด

- ตรวจพบ

- ซึ่งล้างผลาญ

- ดิจิตอล

- ดาวน์โหลด

- ปรับตัวลดลง

- หยด

- ในระหว่าง

- พลวัต

- ที่ฝัง

- Enterprise

- โดยเฉพาะอย่างยิ่ง

- เหตุการณ์

- หลักฐาน

- เผง

- ยกเว้น

- รัน

- เนื้อไม่มีมัน

- ไฟล์

- ใส่

- ในที่สุด

- ทางการเงิน

- หา

- ไหล

- ปฏิบัติตาม

- รูปแบบ

- พบ

- ฟรี

- ราคาเริ่มต้นที่

- ต่อไป

- General

- ได้รับ

- เหตุการณ์ที่

- ไป

- ทองคำ

- การเจริญเติบโต

- hacked

- แฮกเกอร์

- หัว

- จะช่วยให้

- ซ่อนเร้น

- อย่างสูง

- การว่าจ้าง

- ตี

- เจ้าภาพ

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- ทำอย่างไร

- HTML

- HTTPS

- ความคิด

- ปรับปรุง

- in

- ข้อมูล

- โครงสร้างพื้นฐาน

- ด่วน

- น่าสนใจ

- IT

- JavaScript

- กระโดด

- ชนิด

- ห้องปฏิบัติการ

- น่าจะ

- Line

- LINK

- การสูญเสีย

- เครื่อง

- เครื่อง

- มายากล

- หลัก

- ทำ

- มัลแวร์

- หลาย

- หลายคน

- ความกว้างสูงสุด

- กล่าวถึง

- ใจ

- การทำเหมืองแร่

- ข้อผิดพลาด

- การแก้ไข

- แก้ไข

- ข้อมูลเพิ่มเติม

- มากที่สุด

- MSI

- ชื่อ

- ที่มีชื่อ

- เครือข่าย

- ONE

- เป็นต้นฉบับ

- อื่นๆ

- ห่อ

- แพ็คเกจ

- รูปแบบไฟล์ PDF

- คน

- PHP

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- ป้องกัน

- กระบวนการ

- กำไร

- วาง

- Q1

- Q2

- ความจริง

- เมื่อเร็ว ๆ นี้

- เมื่อเร็ว ๆ นี้

- ยังคง

- รีโมท

- แบบจำลอง

- การจำลองแบบ

- การวิจัย

- แหล่งข้อมูล

- กำจัด

- ความเสี่ยง

- รีบเร่ง

- ความปลอดภัย

- ขอบเขต

- ดัชนีชี้วัด

- ปลอดภัย

- ความปลอดภัย

- ยึด

- เซิร์ฟเวอร์

- บริการ

- การติดตั้ง

- เจ็ด

- คล้ายคลึงกัน

- เล็ก

- So

- ซอฟต์แวร์

- บาง

- ซับซ้อน

- ผู้เชี่ยวชาญ

- กระจาย

- การแพร่กระจาย

- ระยะ

- เริ่มต้น

- สถิติ

- เรื่องราว

- ระบบ

- เอา

- พื้นที่

- โลก

- ของพวกเขา

- การคุกคาม

- ภัยคุกคาม

- ตลอด

- เวลา

- ไปยัง

- กลับ

- การหมุน

- ชนิด

- ภายใต้

- เป็นเอกลักษณ์

- บันทึก

- us

- ใช้

- ผู้ใช้

- ต่างๆ

- เหยื่อ

- Website

- อะไร

- ความหมายของ

- จะ

- หน้าต่าง

- งาน

- การทำงาน

- โลก

- คุณ

- ของคุณ

- ลมทะเล