เวลาอ่านหนังสือ: 5 นาที

เวลาอ่านหนังสือ: 5 นาที

การแข่งขันทางอาวุธระหว่างอาชญากรไซเบอร์และนักรบความปลอดภัยทางไซเบอร์กำลังเพิ่มขึ้นอย่างรวดเร็ว ผู้เขียนมัลแวร์จะตอบสนองต่อมัลแวร์ที่ตรวจพบและทำให้เป็นกลางในทันทีด้วยตัวอย่างใหม่ที่มีความซับซ้อนมากขึ้น เพื่อหลีกเลี่ยงผลิตภัณฑ์ป้องกันมัลแวร์ที่ใหม่ที่สุด GandCrab เป็นตัวแทนที่ชัดเจนของมัลแวร์รุ่นใหม่

แรนซัมแวร์ที่มีความซับซ้อน ฉลาดแกมโกง และเปลี่ยนแปลงตลอดเวลานี้ถูกค้นพบครั้งแรกในเดือนมกราคม 2018 มีสี่เวอร์ชันที่แยกความแตกต่างอย่างมีนัยสำคัญจากกันและกัน อาชญากรไซเบอร์ได้เพิ่มคุณสมบัติใหม่อย่างต่อเนื่องเพื่อการเข้ารหัสที่ยากขึ้นและหลีกเลี่ยงการตรวจจับ ตัวอย่างล่าสุดที่นักวิเคราะห์มัลแวร์ Comodo ค้นพบมีสิ่งใหม่: มันใช้ Tiny Encryption Algorithm (TEA) เพื่อหลีกเลี่ยงการตรวจจับ

การวิเคราะห์ GandCrab นั้นมีประโยชน์ไม่ใช่การสำรวจสิ่งใหม่โดยเฉพาะ มัลแวร์นักวิจัยบางคนเรียกมันว่า “ราชาตัวใหม่ของแรนซัมแวร์” เป็นตัวอย่างที่ชัดเจนว่ามัลแวร์สมัยใหม่ปรับตัวเข้ากับสภาพแวดล้อมการรักษาความปลอดภัยทางไซเบอร์แบบใหม่ได้อย่างไร มาดูวิวัฒนาการของ GandCrab กันดีกว่า

ประวัติศาสตร์

GandCrab เวอร์ชัน 1

GandCrab เวอร์ชันแรกที่ค้นพบเมื่อเดือนมกราคม 2018 เข้ารหัสไฟล์ของผู้ใช้ด้วยคีย์เฉพาะและรีดค่าไถ่ในสกุลเงินดิจิตอล DASH เวอร์ชันนี้เผยแพร่ผ่านชุดเครื่องมือ Exploit Kit เช่น RIG EK และ GrandSoft EK แรนซัมแวร์คัดลอกตัวเองลงใน“%appdata% Microsoft” โฟลเดอร์และเข้าสู่กระบวนการของระบบ nslookup.exe.

มันทำให้การเชื่อมต่อเริ่มต้นกับ pv4bot.whatismyipaddress.com เพื่อค้นหา IP สาธารณะของเครื่องที่ติดไวรัสแล้วเรียกใช้ nslookup ขั้นตอนการเชื่อมต่อกับเครือข่าย gandcrab.bit a.dnspod.com โดยใช้โปรแกรม ".นิดหน่อย" โดเมนระดับบนสุด

เวอร์ชันนี้แพร่กระจายอย่างรวดเร็วในไซเบอร์สเปซ แต่ชัยชนะหยุดลงเมื่อปลายเดือนกุมภาพันธ์: มีการสร้างตัวถอดรหัสลับและเผยแพร่ทางออนไลน์ ซึ่งช่วยให้ผู้ที่ตกเป็นเหยื่อสามารถถอดรหัสไฟล์ของตนได้โดยไม่ต้องจ่ายค่าไถ่ให้กับผู้กระทำความผิด

GandCrab เวอร์ชัน 2

อาชญากรไซเบอร์ไม่ได้ตอบคำถามนานนัก: ในหนึ่งสัปดาห์ GandCrab เวอร์ชัน 2 โจมตีผู้ใช้ มีอัลกอริธึมการเข้ารหัสใหม่ทำให้ตัวถอดรหัสไร้ประโยชน์ ไฟล์ที่เข้ารหัสมีนามสกุล .CRAB และโดเมนฮาร์ดโค้ดเปลี่ยนเป็น ransomware.bit และ zonealarm.bit. เวอร์ชันนี้เผยแพร่ผ่านอีเมลขยะในเดือนมีนาคม

GandCrab เวอร์ชัน 3

เวอร์ชันถัดไปเปิดตัวในเดือนเมษายนด้วยความสามารถใหม่ในการเปลี่ยนวอลเปเปอร์เดสก์ท็อปของเหยื่อเป็นบันทึกเรียกค่าไถ่ การสลับไปมาระหว่างเดสก์ท็อปและแบนเนอร์เรียกค่าไถ่อย่างต่อเนื่องมีจุดมุ่งหมายเพื่อสร้างแรงกดดันทางจิตใจต่อผู้ที่ตกเป็นเหยื่อมากขึ้น คุณลักษณะใหม่อีกประการหนึ่งคือคีย์รีจิสทรีรันอัตโนมัติของ RunOnce:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC:Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe เอกสารและการตั้งค่าผู้ดูแลระบบ

GandCrab เวอร์ชัน 4

ในที่สุด Gandcrab v4 เวอร์ชันที่สี่เวอร์ชันใหม่ก็เปิดตัวในเดือนกรกฎาคมด้วยการอัปเดตที่สำคัญมากมาย รวมถึงอัลกอริธึมการเข้ารหัสใหม่ ตามที่นักวิเคราะห์ของ Comodo ค้นพบ ตอนนี้มัลแวร์ใช้ Tiny Encryption Algorithm (TEA) เพื่อหลีกเลี่ยงการตรวจจับ ซึ่งเป็นหนึ่งในอัลกอริธึมการเข้ารหัสที่เร็วและมีประสิทธิภาพซึ่งพัฒนาโดย David Wheeler และ Roger Needham บนฐานการเข้ารหัสแบบสมมาตร

นอกจากนี้ ไฟล์ที่เข้ารหัสทั้งหมดในขณะนี้มีนามสกุล .KRAB แทนที่จะเป็น CRAB

นอกจากนี้ อาชญากรไซเบอร์ยังเปลี่ยนวิธีการเผยแพร่แรนซัมแวร์อีกด้วย ตอนนี้มันแพร่กระจายผ่านไซต์แคร็กซอฟต์แวร์ปลอม เมื่อผู้ใช้ดาวน์โหลดและเรียกใช้การถอดรหัส "การบรรจุ" ดังกล่าว ransomware จะลดลงบนคอมพิวเตอร์

นี่คือตัวอย่างการถอดรหัสซอฟต์แวร์ปลอม Crack_Merging_Image_to_PDF.exeในความเป็นจริงคือ GandCrab v4

ดูรายละเอียดว่าจะเกิดอะไรขึ้นหากผู้ใช้เรียกใช้ไฟล์นี้

ภายใต้ฝากระโปรง

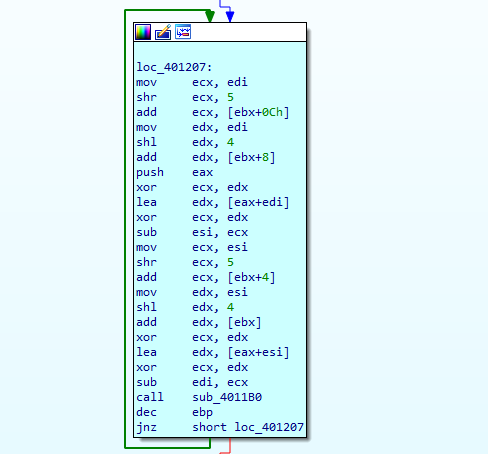

ดังกล่าวข้างต้น GandCrab แรนซัมแวร์ ใช้อัลกอริธึมการเข้ารหัส TEA ที่แข็งแกร่งและรวดเร็วเพื่อหลีกเลี่ยงการตรวจจับ ฟังก์ชันรูทีนถอดรหัสรับไฟล์ธรรมดาของ GandCrab

หลังจากการถอดรหัสเสร็จสิ้น ไฟล์ GandCrab v4 ดั้งเดิมจะดรอปและรัน เริ่มต้นการจู่โจมเพื่อสังหาร

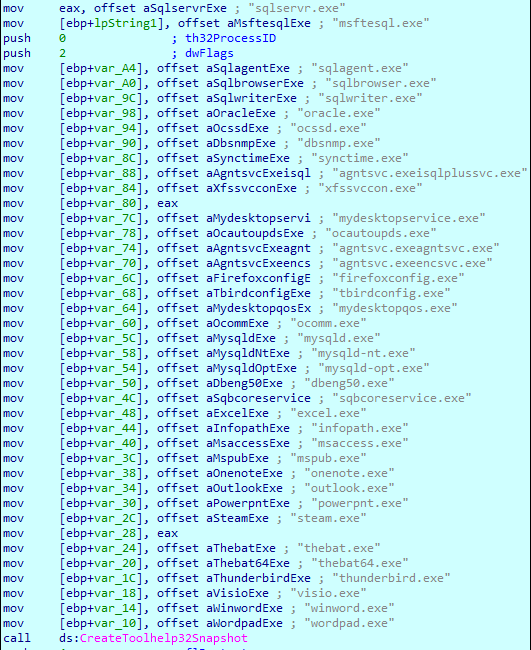

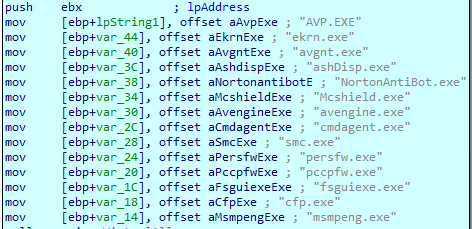

ประการแรก แรนซัมแวร์จะตรวจสอบรายการกระบวนการต่อไปนี้ด้วย CreateToolhelp32Snapshot API และยุติกระบวนการใดๆ ที่ทำงานอยู่:

จากนั้นแรนซัมแวร์จะตรวจสอบรูปแบบแป้นพิมพ์ หากปรากฏว่าเป็นภาษารัสเซีย GandCrab จะยุติการดำเนินการทันที

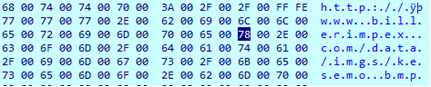

กำลังสร้างกระบวนการ URL

อย่างมีนัยสำคัญ GandCrab ใช้อัลกอริธึมสุ่มเฉพาะเพื่อสร้าง URL สำหรับแต่ละโฮสต์ อัลกอริทึมนี้ขึ้นอยู่กับรูปแบบต่อไปนี้:

http://{host}/{value1}/{value2}/{filename}.{extension}

มัลแวร์จะสร้างองค์ประกอบทั้งหมดของรูปแบบอย่างสม่ำเสมอ ส่งผลให้มี URL ที่ไม่ซ้ำกัน

คุณสามารถดู URL ที่สร้างโดยมัลแวร์ได้ในคอลัมน์ด้านขวา

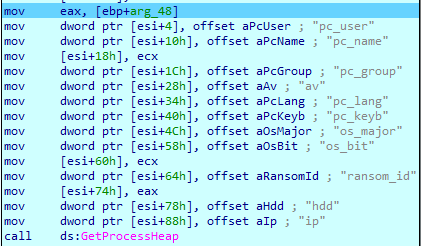

การรวบรวมข้อมูล

GandCrab รวบรวมข้อมูลต่อไปนี้จากเครื่องที่ติดไวรัส:

จากนั้นจะตรวจสอบ โปรแกรมป้องกันไวรัส วิ่ง ...

… และรวบรวมข้อมูลเกี่ยวกับระบบ หลังจากนั้นจะเข้ารหัสข้อมูลที่รวบรวมทั้งหมดด้วย XOR และส่งไปยังเซิร์ฟเวอร์ Command-and-Control ที่สำคัญมันใช้สำหรับเข้ารหัสสตริงคีย์ "jopochlen" ที่เป็นภาษาลามกอนาจารในรัสเซีย นั่นเป็นสัญญาณที่ชัดเจนอีกประการหนึ่งของการกำเนิดมัลแวร์ของรัสเซีย

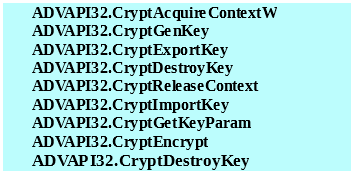

การสร้างคีย์

แรนซัมแวร์สร้างคีย์ส่วนตัวและสาธารณะโดยใช้ Microsoft Cryptographic Provider และ API ต่อไปนี้:

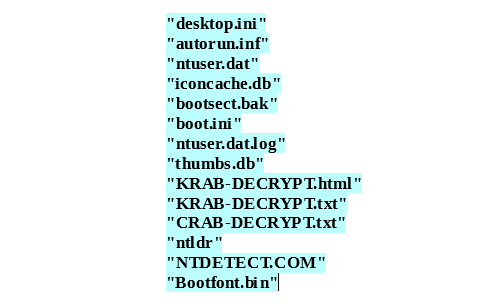

ก่อนเริ่มกระบวนการเข้ารหัส มัลแวร์จะตรวจสอบไฟล์บางไฟล์...

… และโฟลเดอร์ที่จะข้ามไประหว่างการเข้ารหัส:

ไฟล์และโฟลเดอร์เหล่านี้จำเป็นสำหรับแรนซัมแวร์เพื่อให้ทำงานได้อย่างถูกต้อง หลังจากนั้น GandCrab ก็เริ่มเข้ารหัสไฟล์ของเหยื่อ

ค่าไถ่

ค่าไถ่

เมื่อการเข้ารหัสสิ้นสุดลง GandCrab จะเปิดไฟล์ KRAB-DECRYPT.txt ซึ่งเป็นไฟล์เรียกค่าไถ่:

หากเหยื่อทำตามคำแนะนำของผู้กระทำความผิดและไปที่ไซต์ TOR ของเธอ เธอจะพบป้ายค่าไถ่พร้อมเคาน์เตอร์:

หน้าการชำระเงินเนื้อหารายละเอียดคำแนะนำเกี่ยวกับวิธีการจ่ายเงินค่าไถ่

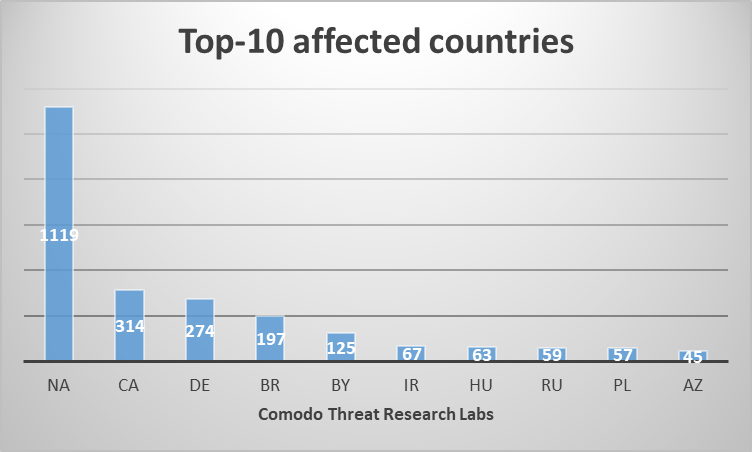

ทีมวิจัยความปลอดภัยทางไซเบอร์ของ Comodo ได้ติดตาม IP การสื่อสารของ GandCrab ด้านล่างนี้คือสิบอันดับแรกของประเทศจากรายการ IP นี้

GandCrab โจมตีผู้ใช้ทั่วโลก นี่คือรายชื่อประเทศ XNUMX อันดับแรกที่ได้รับผลกระทบจากมัลแวร์

“การค้นพบของนักวิเคราะห์ของเราแสดงให้เห็นอย่างชัดเจนว่ามัลแวร์เปลี่ยนแปลงอย่างรวดเร็วและมีวิวัฒนาการอย่างรวดเร็วในการปรับตัวให้เข้ากับมาตรการตอบโต้ของผู้จำหน่ายความปลอดภัยทางไซเบอร์” Fatih Orhan หัวหน้าห้องปฏิบัติการวิจัยภัยคุกคาม Comodo กล่าว “เห็นได้ชัดว่าเราอยู่ในช่วงเวลาที่กระบวนการทั้งหมดในด้านความปลอดภัยทางไซเบอร์กำลังเร่งปฏิกิริยาอย่างเข้มข้น มัลแวร์เติบโตอย่างรวดเร็วไม่เพียงแค่ปริมาณเท่านั้น แต่ยังรวมถึงความสามารถในการเลียนแบบในทันทีด้วย ใน Comodo Cybersecurity ไตรมาสแรก 2018 รายงานภัยคุกคามเราคาดการณ์ว่าการลดขนาดแรนซัมแวร์เป็นเพียงการนำกองกำลังกลับมาใช้ใหม่ และเราจะต้องเผชิญกับตัวอย่างที่อัปเดตและซับซ้อนมากขึ้นในอนาคตอันใกล้นี้ การปรากฏตัวของ GandCrab ยืนยันและแสดงให้เห็นถึงแนวโน้มนี้อย่างชัดเจน ดังนั้นตลาดการรักษาความปลอดภัยทางไซเบอร์ควรพร้อมที่จะเผชิญกับการโจมตีที่กำลังจะเกิดขึ้นซึ่งเต็มไปด้วยแรนซัมแวร์ประเภทใหม่”

อยู่อย่างปลอดภัยด้วย Comodo!

แหล่งข้อมูลที่เกี่ยวข้อง:

เริ่มทดลองใช้ฟรี รับคะแนนความปลอดภัยทันทีของคุณฟรี

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- ที่มา: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- ความสามารถ

- เกี่ยวกับเรา

- ข้างบน

- ที่เพิ่ม

- นอกจากนี้

- หลังจาก

- ขั้นตอนวิธี

- อัลกอริทึม

- ทั้งหมด

- แล้ว

- นักวิเคราะห์

- นักวิเคราะห์

- และ

- อื่น

- คำตอบ

- โปรแกรมป้องกันไวรัส

- API

- APIs

- เมษายน

- การโจมตี

- ผู้เขียน

- หลีกเลี่ยง

- แบนเนอร์

- ฐาน

- ตาม

- ด้านล่าง

- ระหว่าง

- บิต

- บล็อก

- ที่เรียกว่า

- เปลี่ยนแปลง

- การเปลี่ยนแปลง

- เปลี่ยนแปลง

- ตรวจสอบ

- การตรวจสอบ

- ชัดเจน

- อย่างเห็นได้ชัด

- คอลัมน์

- อย่างไร

- ความคิดเห็น

- การสื่อสาร

- สมบูรณ์

- ซับซ้อน

- คอมพิวเตอร์

- เชื่อมต่อ

- การเชื่อมต่อ

- คงที่

- ไม่หยุดหย่อน

- เนื้อหา

- ตอบโต้

- ประเทศ

- ร้าว

- ที่สร้างขึ้น

- สร้าง

- การเข้ารหัสลับ

- อาชญากรไซเบอร์

- cybersecurity

- โลกเทคโนโลยีสารสนเทศ

- แดช หรือ Dash

- เดวิด

- ถอดรหัส

- ลึก

- อย่างแน่นอน

- สาธิต

- เดสก์ท็อป

- รายละเอียด

- รายละเอียด

- ตรวจพบ

- การตรวจพบ

- พัฒนา

- DID

- ค้นพบ

- กระจาย

- เอกสาร

- โดเมน

- โดเมน

- ดาวน์โหลด

- หยด

- ในระหว่าง

- แต่ละ

- ขอบ

- ที่มีประสิทธิภาพ

- องค์ประกอบ

- อีเมล

- ที่มีการเข้ารหัส

- การเข้ารหัสลับ

- มหาศาล

- สิ่งแวดล้อม

- เหตุการณ์

- ทุกคน

- วิวัฒนาการ

- ตัวอย่าง

- การปฏิบัติ

- เอาเปรียบ

- การสำรวจ

- นามสกุล

- ใบหน้า

- เทียม

- FAST

- ที่เร็วที่สุด

- ลักษณะ

- คุณสมบัติ

- สนาม

- เนื้อไม่มีมัน

- ไฟล์

- หา

- หา

- ชื่อจริง

- ดังต่อไปนี้

- ดังต่อไปนี้

- กองกำลัง

- ที่สี่

- ฟรี

- สดที่สุด

- ราคาเริ่มต้นที่

- ฟังก์ชัน

- อนาคต

- การรวบรวม

- สร้าง

- สร้าง

- การสร้าง

- รุ่น

- ได้รับ

- Go

- ไป

- ดี

- การเจริญเติบโต

- เกิดขึ้น

- หัว

- โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม

- ตี

- ฮิต

- เจ้าภาพ

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- ทำอย่างไร

- HTTPS

- ทันที

- in

- รวมทั้ง

- ที่เพิ่มขึ้น

- ข้อมูล

- แรกเริ่ม

- ด่วน

- แทน

- คำแนะนำการใช้

- IP

- IT

- ตัวเอง

- มกราคม

- กรกฎาคม

- คีย์

- กุญแจ

- พระมหากษัตริย์

- ห้องปฏิบัติการ

- ภาษา

- ชื่อสกุล

- แบบ

- การให้

- รายการ

- loader

- นาน

- เครื่อง

- ทำ

- การทำ

- มัลแวร์

- มีนาคม

- ตลาด

- ความกว้างสูงสุด

- กล่าวถึง

- ไมโครซอฟท์

- ทันสมัย

- ข้อมูลเพิ่มเติม

- จำเป็น

- เครือข่าย

- ใหม่

- คุณสมบัติใหม่

- ถัดไป

- ONE

- ออนไลน์

- เปิด

- เป็นต้นฉบับ

- อื่นๆ

- ในสิ่งที่สนใจ

- แบบแผน

- ชำระ

- การจ่ายเงิน

- การชำระเงิน

- PHP

- ที่ราบ

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- ที่คาดการณ์

- ความดัน

- ส่วนตัว

- กระบวนการ

- กระบวนการ

- ผลิตภัณฑ์

- อย่างถูกต้อง

- ผู้จัดหา

- สาธารณะ

- กุญแจสาธารณะ

- ปริมาณ

- หนึ่งในสี่

- อย่างรวดเร็ว

- เชื่อชาติ

- สุ่ม

- ค่าไถ่

- ransomware

- เกิดปฏิกิริยา

- พร้อม

- ความจริง

- รีจิสทรี

- ตัวแทน

- การวิจัย

- นักวิจัย

- แหล่งข้อมูล

- ส่งผลให้

- กำจัด

- เสกสรร

- วิ่ง

- วิ่ง

- รัสเซีย

- รัสเซีย

- ดัชนีชี้วัด

- ปลอดภัย

- ความปลอดภัย

- น่า

- ลงชื่อ

- สำคัญ

- อย่างมีความหมาย

- เว็บไซต์

- สถานที่ทำวิจัย

- So

- ซอฟต์แวร์

- บาง

- บางสิ่งบางอย่าง

- ซับซ้อน

- สแปม

- โดยเฉพาะ

- ความเร็ว

- กระจาย

- ที่เริ่มต้น

- เริ่มต้น

- เข้าพัก

- หยุด

- แข็งแรง

- อย่างเช่น

- ระบบ

- ชา

- ทีม

- พื้นที่

- ข้อมูล

- โลก

- ของพวกเขา

- สิ่ง

- การคุกคาม

- ตลอด

- ตลอด

- เวลา

- ไปยัง

- ระดับบนสุด

- โดเมนระดับบนสุด

- ยอดหินของภูเขา

- เทรนด์

- ชนิด

- เป็นเอกลักษณ์

- ที่กำลังมา

- ให้กับคุณ

- การปรับปรุง

- URL

- ผู้ใช้งาน

- ผู้ใช้

- ใช้ประโยชน์

- ความหลากหลาย

- รุ่น

- ผ่านทาง

- เหยื่อ

- ผู้ที่ตกเป็นเหยื่อ

- นักรบ

- คลื่น

- สัปดาห์

- อะไร

- จะ

- ไม่มี

- โลก

- ของคุณ

- ลมทะเล