ความสนใจเพิ่มขึ้นทั่วโลกเกี่ยวกับกลุ่มภัยคุกคามขั้นสูงถาวร Kimsuky ของเกาหลีเหนือ (หรือ APT43) และจุดเด่นของมัน ถึงกระนั้น กลุ่มก็ไม่แสดงสัญญาณของการชะลอตัวแม้จะมีการตรวจสอบข้อเท็จจริง

Kimsuky เป็นผู้ก่อภัยคุกคามที่สอดคล้องกับรัฐบาล ซึ่งเป้าหมายหลักคือการจารกรรม ซึ่งบ่อยครั้ง (แต่ไม่เฉพาะ) ในด้านนโยบายและการวิจัยอาวุธนิวเคลียร์ เป้าหมายครอบคลุมภาครัฐบาล พลังงาน เภสัชกรรม และการเงิน และอื่น ๆ นอกเหนือจากนั้น ส่วนใหญ่อยู่ในประเทศที่ DPRK ถือว่าเป็นศัตรูตัวฉกาจ ได้แก่ เกาหลีใต้ ญี่ปุ่น และสหรัฐอเมริกา

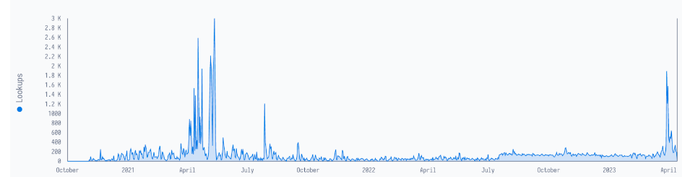

Kimsuky ไม่ได้เป็นชุดใหม่ - CISA ได้ติดตามกิจกรรมของกลุ่ม ย้อนกลับไปในปี 2012. ดอกเบี้ยถึงจุดสูงสุดในเดือนที่แล้วเนื่องจากก รายงานจากบริษัทด้านความปลอดภัยทางไซเบอร์ Mandiantและ แคมเปญที่ใช้ส่วนขยายของ Chrome ซึ่งนำไปสู่การเตือนภัยร่วมกันจากทางการเยอรมันและเกาหลี ใน บล็อกเผยแพร่เมื่อวันที่ 20 เมษายนVirusTotal ได้เน้นย้ำถึงการค้นหามัลแวร์ที่เกี่ยวข้องกับ Kimsuky ที่พุ่งสูงขึ้นดังแสดงในกราฟด้านล่าง

APT จำนวนมากพังทลาย ภายใต้ เพิ่มการตรวจสอบข้อเท็จจริง จากนักวิจัยและผู้บังคับใช้กฎหมาย แต่สัญญาณบ่งชี้ว่า Kimsuky ไม่สะทกสะท้าน

“โดยปกติแล้ว เมื่อเราเผยแพร่ข้อมูลเชิงลึก พวกเขาจะพูดว่า 'โอ้ ว้าว เราเปิดเผยแล้ว ได้เวลาลงใต้ดินแล้ว'” Michael Barnhart นักวิเคราะห์หลักของ Mandiant จาก APT ทั่วไปกล่าว

อย่างไรก็ตาม ในกรณีของ Kimsuky “ไม่มีใครสนใจเลย เราไม่เห็นการชะลอตัวของสิ่งนี้เลย”

เกิดอะไรขึ้นกับ Kimsuky?

Kimsuky ได้ผ่านการทำซ้ำและวิวัฒนาการมากมายรวมถึง แยกออกเป็นสองกลุ่มย่อยโดยสิ้นเชิง. สมาชิกส่วนใหญ่ใช้วิธีฟิชชิ่งแบบสเปียร์ โดยปลอมตัวเป็นสมาชิกขององค์กรเป้าหมายในอีเมลฟิชชิ่ง ซึ่งบ่อยครั้งเป็นเวลาหลายสัปดาห์ต่อครั้ง เพื่อให้เข้าใกล้ข้อมูลที่ละเอียดอ่อนที่พวกเขาต้องการ

อย่างไรก็ตาม มัลแวร์ที่พวกเขาใช้ในช่วงหลายปีที่ผ่านมานั้นคาดเดาได้ยากกว่ามาก พวกเขาได้แสดงความสามารถทัดเทียมกับส่วนขยายของเบราว์เซอร์ที่เป็นอันตราย โทรจันเข้าถึงระยะไกล สปายแวร์แบบแยกส่วนและอื่น ๆ บางส่วนเป็นเชิงพาณิชย์และบางส่วนไม่ได้

ในบล็อกโพสต์ VirusTotal ได้เน้นย้ำถึงแนวโน้มของ APT ในการส่งมัลแวร์ผ่านมาโคร .docx ในบางกรณีกลุ่มใช้ CVE-2017-0199ซึ่งเป็นช่องโหว่ในการเรียกใช้โค้ดโดยอำเภอใจที่มีระดับความรุนแรงสูง 7.8 ใน Windows และ Microsoft Office

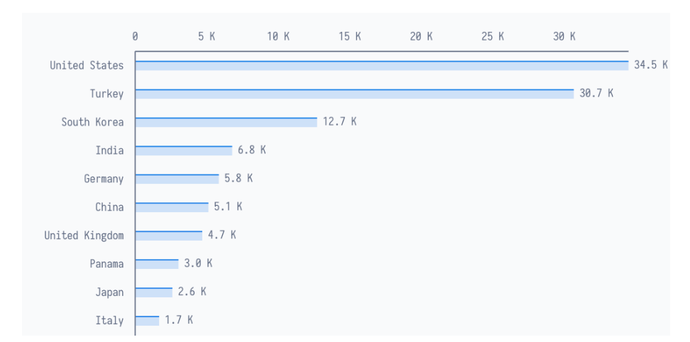

ด้วยความสนใจที่เพิ่มขึ้นเมื่อเร็วๆ นี้เกี่ยวกับ Kimsuky VirusTotal ได้เปิดเผยว่าตัวอย่างที่อัปโหลดส่วนใหญ่มาจากเกาหลีใต้และสหรัฐอเมริกา สิ่งนี้ติดตามด้วยประวัติและแรงจูงใจของกลุ่ม อย่างไรก็ตาม มันยังมีแนวโน้มในประเทศที่อาจไม่เกี่ยวข้องกับการเมืองของเกาหลีเหนือในทันที เช่น อิตาลีและอิสราเอล

ตัวอย่างเช่น เมื่อพูดถึงการค้นหา — บุคคลที่สนใจตัวอย่าง — ปริมาณมากเป็นอันดับสองมาจากตุรกี “สิ่งนี้อาจบ่งชี้ว่าตุรกีเป็นทั้งเหยื่อหรือตัวการของการโจมตีทางไซเบอร์ของเกาหลีเหนือ” ตามบล็อกโพสต์

วิธีป้องกัน Kimsuky

เนื่องจาก Kimsuky กำหนดเป้าหมายไปยังองค์กรต่างๆ ทั่วประเทศและภาคส่วนต่างๆ องค์กรต่างๆ ที่ต้องกังวลเกี่ยวกับพวกเขาจึงมีจำนวนมากกว่า APT ของรัฐส่วนใหญ่

Barnhart กล่าวว่า “สิ่งที่เราเทศนาไปทุกหนทุกแห่งคือความแข็งแกร่งในจำนวน กับองค์กรเหล่านี้ทั่วโลก สิ่งสำคัญคือเราทุกคนคุยกัน สิ่งสำคัญคือเราต้องร่วมมือกัน ไม่ควรมีใครทำงานในไซโล”

และเขาเน้นย้ำว่า เนื่องจาก Kimsuky ใช้บุคคลเป็นสื่อกลางในการโจมตีมากขึ้น ทุกคนจึงต้องเฝ้าระวัง “สิ่งสำคัญคือเราทุกคนต้องมีบรรทัดฐานว่า: อย่าคลิกลิงก์ และใช้การตรวจสอบสิทธิ์แบบหลายปัจจัยของคุณ”

ด้วยการป้องกันง่ายๆ จากสเปียร์ฟิชชิง แม้แต่แฮ็กเกอร์ชาวเกาหลีเหนือก็ยังถูกขัดขวางได้ “จากสิ่งที่เราเห็น มันได้ผลถ้าคุณใช้เวลาในการปฏิบัติตามสุขอนามัยในโลกไซเบอร์ของคุณ” Barnhart กล่าว

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- การสร้างอนาคตโดย Adryenn Ashley เข้าถึงได้ที่นี่.

- ที่มา: https://www.darkreading.com/threat-intelligence/north-korea-kimsuky-apt-keeps-growing-despite-public-outing

- :มี

- :เป็น

- :ไม่

- 7

- 8

- a

- เกี่ยวกับเรา

- เข้า

- ตาม

- ข้าม

- อยากทำกิจกรรม

- จริง

- สูง

- หลังจาก

- กับ

- ทั้งหมด

- ด้วย

- an

- นักวิเคราะห์

- และ

- เมษายน

- APT

- เป็น

- รอบ

- AS

- ภาคี

- ที่เกี่ยวข้อง

- At

- การโจมตี

- การยืนยันตัวตน

- เจ้าหน้าที่

- กลับ

- baseline

- BE

- เพราะ

- รับ

- ด้านล่าง

- เกิน

- บล็อก

- เบราว์เซอร์

- แต่

- by

- CAN

- กรณี

- กรณี

- Chrome

- คลิก

- ใกล้ชิด

- รหัส

- ร่วมมือ

- มา

- เชิงพาณิชย์

- พิจารณา

- ประเทศ

- ประเทศ

- ไซเบอร์

- การโจมตีทางไซเบอร์

- cybersecurity

- การส่งมอบ

- แสดงให้เห็นถึง

- นำไปใช้

- แม้จะมี

- สวม

- ลง

- เกาหลีเหนือ

- แต่ละ

- ทั้ง

- อีเมล

- พลังงาน

- การบังคับใช้

- การจารกรรม

- แม้

- วิวัฒนาการ

- ตัวอย่าง

- โดยเฉพาะ

- การปฏิบัติ

- ที่เปิดเผย

- ส่วนขยาย

- สองสาม

- สาขา

- ทางการเงิน

- บริษัท

- ปฏิบัติตาม

- สำหรับ

- ราคาเริ่มต้นที่

- ภาษาเยอรมัน

- ได้รับ

- Go

- ไป

- รัฐบาล

- กราฟ

- มากขึ้น

- บัญชีกลุ่ม

- การเจริญเติบโต

- แฮกเกอร์

- มี

- he

- จุดสูง

- ไฮไลต์

- ประวัติ

- อย่างไรก็ตาม

- HTML

- HTTPS

- ทันที

- สำคัญ

- in

- รวมทั้ง

- บุคคล

- ข้อมูล

- ข้อมูลเชิงลึก

- อยากเรียนรู้

- เข้าไป

- อิสราเอล

- IT

- อิตาลี

- ซ้ำ

- ITS

- ประเทศญี่ปุ่น

- ร่วมกัน

- เกาหลี

- เกาหลี

- ชื่อสกุล

- กฏหมาย

- การบังคับใช้กฎหมาย

- นำ

- กดไลก์

- การเชื่อมโยง

- แมโคร

- หลัก

- มัลแวร์

- หลาย

- ความกว้างสูงสุด

- อาจ..

- วิธี

- สมาชิก

- ไมเคิล

- ไมโครซอฟท์

- อาจ

- เดือน

- ข้อมูลเพิ่มเติม

- มากที่สุด

- จำเป็นต้อง

- ใหม่

- NIST

- ทางทิศเหนือ

- เกาหลีเหนือ

- แฮกเกอร์เกาหลีเหนือ

- หมายเหตุ / รายละเอียดเพิ่มเติม

- นิวเคลียร์

- ตัวเลข

- of

- Office

- on

- ONE

- การดำเนินงาน

- or

- ใบสั่ง

- องค์กร

- อื่นๆ

- เกิน

- เภสัชกรรม

- ฟิชชิ่ง

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- นโยบาย

- การเมือง

- โพสต์

- ทายได้

- หลัก

- สาธารณะ

- ประกาศ

- การตีพิมพ์

- พิสัย

- RE

- เมื่อเร็ว ๆ นี้

- รีโมท

- การเข้าถึงระยะไกล

- การวิจัย

- นักวิจัย

- เปิดเผย

- s

- พูดว่า

- ที่สอง

- ภาค

- เห็น

- มีความละเอียดอ่อน

- น่า

- โชว์

- สัญญาณ

- ง่าย

- ช้าลงหน่อย

- การชะลอตัว

- So

- บาง

- แหล่ง

- ภาคใต้

- เกาหลีใต้

- หอกฟิชชิ่ง

- ขัดขวาง

- แยก

- สหรัฐอเมริกา

- ยังคง

- ความแข็งแรง

- ปรับตัวเพิ่มขึ้น

- เอา

- การ

- คุย

- เป้าหมาย

- เป้าหมาย

- กว่า

- ขอบคุณ

- ที่

- พื้นที่

- กราฟ

- โลก

- พวกเขา

- ล้อยางขัดเหล่านี้ติดตั้งบนแกน XNUMX (มม.) ผลิตภัณฑ์นี้ถูกผลิตในหลายรูปทรง และหลากหลายเบอร์ความแน่นหนาของปริมาณอนุภาคขัดของมัน จะทำให้ท่านได้รับประสิทธิภาพสูงในการขัดและการใช้งานที่ยาวนาน

- พวกเขา

- สิ่ง

- นี้

- การคุกคาม

- ตลอด

- เวลา

- ไปยัง

- ตุรกี

- ตามแบบฉบับ

- ภายใต้

- ไม่เฟี้ยว

- พร้อมใจกัน

- ประเทศสหรัฐอเมริกา

- อัปโหลด

- ใช้

- มักจะ

- ใช้

- Ve

- ผ่านทาง

- เหยื่อ

- ไวรัส

- ปริมาณ

- ความอ่อนแอ

- คำเตือน

- ทาง..

- we

- อาวุธ

- สัปดาห์ที่ผ่านมา

- อะไร

- WHO

- หน้าต่าง

- กับ

- งาน

- โลก

- ปี

- คุณ

- ของคุณ

- ลมทะเล

- เป็นศูนย์