การให้ความรู้แก่พนักงานเกี่ยวกับวิธีการตรวจจับการโจมตีแบบฟิชชิ่งอาจสร้างความเสียหายให้กับผู้พิทักษ์เครือข่ายได้

ความปลอดภัยโดยการออกแบบ ถือเป็นจอกศักดิ์สิทธิ์สำหรับผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์มานานแล้ว เป็นแนวคิดที่เรียบง่าย: ตรวจสอบให้แน่ใจว่าผลิตภัณฑ์ได้รับการออกแบบให้มีความปลอดภัยมากที่สุดเท่าที่จะเป็นไปได้ เพื่อลดโอกาสที่จะเกิดการประนีประนอมให้เหลือน้อยที่สุด แนวคิดนี้ได้รับการขยายเพิ่มเติมในช่วงไม่กี่ปีที่ผ่านมา เพื่อแสดงให้เห็นถึงความพยายามในการฝังการรักษาความปลอดภัยไว้ในทุกส่วนขององค์กร ตั้งแต่ไปป์ไลน์ DevOps ไปจนถึงแนวทางการทำงานในแต่ละวันของพนักงาน ด้วยการสร้างวัฒนธรรมที่ให้ความสำคัญกับความปลอดภัยเป็นอันดับแรก องค์กรต่างๆ จะมีความยืดหยุ่นมากขึ้นต่อภัยคุกคามทางไซเบอร์ และมีความพร้อมที่จะลดผลกระทบให้เหลือน้อยที่สุดหากพวกเขาประสบกับการละเมิด

แน่นอนว่าการควบคุมเทคโนโลยีเป็นเครื่องมือสำคัญที่จะช่วยสร้างวัฒนธรรมการรักษาความปลอดภัยที่ฝังลึกประเภทนี้ แต่การฝึกอบรมการรับรู้เรื่องฟิชชิ่งก็เช่นกัน ซึ่งมีบทบาทสำคัญอย่างมากในการบรรเทาหนึ่งในภัยคุกคามที่ใหญ่ที่สุดต่อความปลอดภัยขององค์กรในปัจจุบัน และจะต้องเป็นเนื้อหาหลักโดยทั่วไป อบรมความรู้เรื่องความปลอดภัยทางไซเบอร์ โปรแกรม

เหตุใดฟิชชิ่งจึงมีประสิทธิภาพมาก

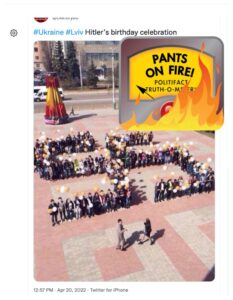

จากการวิเคราะห์เพื่อบรรลุเป้าหมายของ ESET รายงานภัยคุกคาม T1 2022ภัยคุกคามทางอีเมลเพิ่มขึ้น 37 เปอร์เซ็นต์ในช่วงสี่เดือนแรกของปี 2022 เมื่อเทียบกับช่วง 2021 เดือนสุดท้ายของปี XNUMX จำนวน URL ฟิชชิ่งที่ถูกบล็อกพุ่งสูงขึ้นในอัตราเกือบเท่าเดิม โดยนักต้มตุ๋นจำนวนมากใช้ประโยชน์จากความสนใจทั่วไปใน สงครามรัสเซีย-ยูเครน.

การหลอกลวงแบบฟิชชิ่งยังคงเป็นหนึ่งในวิธีที่ประสบความสำเร็จสูงสุดสำหรับผู้โจมตีในการติดตั้งมัลแวร์ ขโมยข้อมูลประจำตัว และหลอกผู้ใช้ให้ทำการโอนเงินขององค์กร ทำไม เนื่องจากการผสมผสานระหว่างกลยุทธ์การปลอมแปลงที่ช่วยให้นักหลอกลวงแอบอ้างเป็นผู้ส่งที่ถูกต้องตามกฎหมาย และเทคนิควิศวกรรมสังคมที่ออกแบบมาเพื่อเร่งให้ผู้รับดำเนินการโดยไม่ต้องคำนึงถึงผลที่ตามมาของการกระทำนั้นก่อน

กลยุทธ์เหล่านี้ได้แก่:

- รหัสผู้ส่ง/โดเมน/หมายเลขโทรศัพท์ปลอม ซึ่งบางครั้งใช้ การพิมพ์ผิด หรือชื่อโดเมนสากล (IDN)

- บัญชีผู้ส่งที่ถูกแย่งชิง ซึ่งมักจะตรวจพบได้ยากว่าเป็นความพยายามฟิชชิ่ง

- การวิจัยออนไลน์ (ผ่านโซเชียลมีเดีย) เพื่อทำให้ความพยายามในการฟิชชิ่งแบบกำหนดเป้าหมายมีความน่าเชื่อถือมากขึ้น

- การใช้โลโก้อย่างเป็นทางการ ส่วนหัว ส่วนท้าย

- การสร้างความรู้สึกเร่งด่วนหรือความตื่นเต้นที่เร่งเร้าให้ผู้ใช้ตัดสินใจ

- ลิงค์แบบสั้นที่ซ่อนปลายทางที่แท้จริงของผู้ส่ง

- การสร้างพอร์ทัลเข้าสู่ระบบและเว็บไซต์ที่ดูถูกกฎหมาย

ตามล่าสุด รายงาน Verizon DBIRสี่เวกเตอร์ถือเป็นเหตุการณ์ด้านความปลอดภัยส่วนใหญ่ในปีที่แล้ว: ข้อมูลประจำตัวที่ถูกขโมย ฟิชชิ่ง การแสวงหาผลประโยชน์จากช่องโหว่ และบ็อตเน็ต สองข้อแรกเกี่ยวข้องกับข้อผิดพลาดของมนุษย์ หนึ่งในสี่ (25%) ของการละเมิดทั้งหมดที่ตรวจสอบในรายงานเป็นผลมาจากการโจมตีทางวิศวกรรมสังคม เมื่อรวมกับข้อผิดพลาดของมนุษย์และการใช้สิทธิ์ในทางที่ผิด องค์ประกอบของมนุษย์คิดเป็น 82% ของการละเมิดทั้งหมด นั่นน่าจะทำให้การเปลี่ยนจุดอ่อนนี้ให้กลายเป็นห่วงโซ่การรักษาความปลอดภัยที่แข็งแกร่งถือเป็นสิ่งสำคัญอันดับแรกสำหรับ CISO

ฟิชชิ่งอาจนำไปสู่อะไร?

การโจมตีแบบฟิชชิ่งจะเกิดขึ้นหากมีสิ่งใดกลายเป็นภัยคุกคามที่ใหญ่กว่าในช่วงสองปีที่ผ่านมา ผู้ทำงานที่บ้านที่ฟุ้งซ่านซึ่งมีอุปกรณ์ที่อาจไม่ได้รับการติดตั้งและได้รับการป้องกันต่ำตกเป็นเป้าหมายอย่างไร้ความปรานีโดยผู้คุกคาม ในเดือนเมษายน 2020 Google อ้างสิทธิ์ เพื่อบล็อกอีเมลที่เป็นอันตรายและฟิชชิ่งมากถึง 18 ล้านฉบับทั่วโลกทุกวัน

เนื่องจากพนักงานเหล่านี้จำนวนมากมุ่งหน้ากลับไปที่สำนักงาน ก็มีความเสี่ยงที่พวกเขาจะถูกโจมตีทาง SMS (สมิชชิ่ง) และการโทรด้วยเสียง (วิชชิ่ง) มากขึ้น ผู้ใช้ที่กำลังเดินทางอาจมีแนวโน้มที่จะคลิกลิงก์และเปิดไฟล์แนบที่ไม่ควรเปิด สิ่งเหล่านี้อาจนำไปสู่:

ผลกระทบทางการเงินและชื่อเสียงมีมากมาย ในขณะที่ค่าใช้จ่ายโดยเฉลี่ยของการละเมิดข้อมูลยังคงอยู่ที่สูงกว่า 4.2 ล้านเหรียญสหรัฐในวันนี้ สูงเป็นประวัติการณ์ การละเมิดแรนซัมแวร์บางอย่างมีค่าใช้จ่าย หลายครั้งนั้น

กลยุทธ์การฝึกอบรมอะไรที่ใช้ได้ผล?

เมื่อเร็ว ๆ นี้ การศึกษาทั่วโลก เปิดเผยว่าการฝึกอบรมด้านความปลอดภัยและความตระหนักรู้สำหรับพนักงานถือเป็นลำดับความสำคัญสูงสุดในการใช้จ่ายสำหรับองค์กรในปีที่จะถึงนี้ แต่เมื่อตัดสินใจได้แล้ว กลยุทธ์ใดที่จะให้ผลตอบแทนจากการลงทุนได้ดีที่สุด? พิจารณาหลักสูตรการฝึกอบรมและเครื่องมือที่ให้:

- ครอบคลุมทุกช่องทางฟิชชิ่ง (อีเมล โทรศัพท์ โซเชียลมีเดีย ฯลฯ)

- บทเรียนที่สนุกสนานที่ใช้การเสริมพลังเชิงบวกมากกว่าข้อความที่เน้นความกลัว

- แบบฝึกหัดการจำลองในโลกแห่งความเป็นจริงที่เจ้าหน้าที่ไอทีสามารถปรับแต่งได้เพื่อสะท้อนถึงแคมเปญฟิชชิ่งที่กำลังพัฒนา

- การฝึกอบรมต่อเนื่องตลอดทั้งปีในบทเรียนสั้นๆ สั้นๆ ไม่เกิน 15 นาที

- ความคุ้มครองสำหรับพนักงานทุกคน รวมถึงพนักงานชั่วคราว ผู้รับเหมา และผู้บริหารระดับสูง ใครก็ตามที่สามารถเข้าถึงเครือข่ายและมีบัญชีบริษัทอาจเป็นเป้าหมายฟิชชิ่ง

- การวิเคราะห์เพื่อส่งข้อเสนอแนะโดยละเอียดเกี่ยวกับแต่ละบุคคล ซึ่งสามารถแบ่งปันและใช้เพื่อปรับปรุงเซสชันในอนาคตได้

- บทเรียนส่วนบุคคลที่ปรับให้เหมาะกับบทบาทเฉพาะ ตัวอย่างเช่น สมาชิกในทีมการเงินอาจต้องการคำแนะนำเพิ่มเติมในการจัดการกับการโจมตีแบบ BEC

- Gamification เวิร์กช็อป และแบบทดสอบ สิ่งเหล่านี้สามารถช่วยกระตุ้นให้ผู้ใช้แข่งขันกับคู่แข่ง แทนที่จะรู้สึกว่าพวกเขากำลังถูก "สอน" จากผู้เชี่ยวชาญด้านไอที มีการใช้เครื่องมือยอดนิยมบางส่วน เทคนิคการเล่นเกม เพื่อให้การฝึกอบรม "เหนียวแน่น" ใช้งานง่ายและมีส่วนร่วมมากขึ้น

- แบบฝึกหัดฟิชชิ่ง DIY ตามรายงานของสหราชอาณาจักร ศูนย์รักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (กปช.) บริษัทบางแห่งให้ผู้ใช้สร้างอีเมลฟิชชิ่งของตนเอง โดยมอบ “มุมมองที่สมบูรณ์ยิ่งขึ้นของเทคนิคที่ใช้”

อย่าลืมมารายงานตัวด้วย

การค้นหาโปรแกรมการฝึกอบรมที่เหมาะกับองค์กรของคุณเป็นขั้นตอนสำคัญในการเปลี่ยนพนักงานให้เป็นด่านแรกที่แข็งแกร่งในการป้องกันการโจมตีแบบฟิชชิ่ง แต่ควรให้ความสนใจไปที่การสร้างวัฒนธรรมเปิดที่สนับสนุนการรายงานความพยายามฟิชชิ่งที่อาจเกิดขึ้น องค์กรควรสร้างกระบวนการที่ใช้งานง่ายและชัดเจนสำหรับการรายงาน และสร้างความมั่นใจให้กับพนักงานว่าการแจ้งเตือนใดๆ จะถูกตรวจสอบ ผู้ใช้ต้องรู้สึกว่าได้รับการสนับสนุนในเรื่องนี้ ซึ่งอาจต้องมีการยอมรับจากทั่วทั้งองค์กร ไม่ใช่แค่ฝ่ายไอที แต่ยังรวมถึงฝ่ายทรัพยากรบุคคลและผู้จัดการอาวุโสด้วย

ท้ายที่สุดแล้ว การฝึกอบรมการรับรู้เรื่องฟิชชิ่งควรเป็นเพียงส่วนหนึ่งของกลยุทธ์หลายชั้นเพื่อรับมือกับภัยคุกคามทางวิศวกรรมสังคม แม้แต่พนักงานที่ได้รับการฝึกอบรมมาเป็นอย่างดีก็อาจถูกหลอกด้วยการหลอกลวงที่ซับซ้อนเป็นบางครั้ง นั่นเป็นสาเหตุที่การควบคุมความปลอดภัยมีความสำคัญเช่นกัน: ลองนึกถึงการตรวจสอบสิทธิ์แบบหลายปัจจัย แผนตอบสนองต่อเหตุการณ์ที่ได้รับการทดสอบเป็นประจำ และเทคโนโลยีป้องกันการปลอมแปลงเช่น DMARC

- blockchain

- เหรียญอัจฉริยะ

- กระเป๋าสตางค์ cryptocurrency

- การแลกเปลี่ยนการเข้ารหัสลับ

- การรักษาความปลอดภัยในโลกไซเบอร์

- อาชญากรไซเบอร์

- cybersecurity

- กรมความมั่นคงภายในประเทศ

- กระเป๋าสตางค์ดิจิตอล

- ไฟร์วอลล์

- Kaspersky

- มัลแวร์

- แมคคาฟี

- เน็กซ์บล๊อก

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- เกมเพลโต

- เพลโตดาต้า

- เพลโตเกม

- VPN

- เราอยู่การรักษาความปลอดภัย

- ความปลอดภัยของเว็บไซต์

- ลมทะเล