1มหาวิทยาลัยวอเตอร์ลู, โรงเรียนวิทยาศาสตร์คอมพิวเตอร์ David R. Cheriton

2มหาวิทยาลัย Ben-Gurion แห่ง Negev ภาควิชาวิทยาการคอมพิวเตอร์

พบบทความนี้ที่น่าสนใจหรือต้องการหารือ? Scite หรือแสดงความคิดเห็นใน SciRate.

นามธรรม

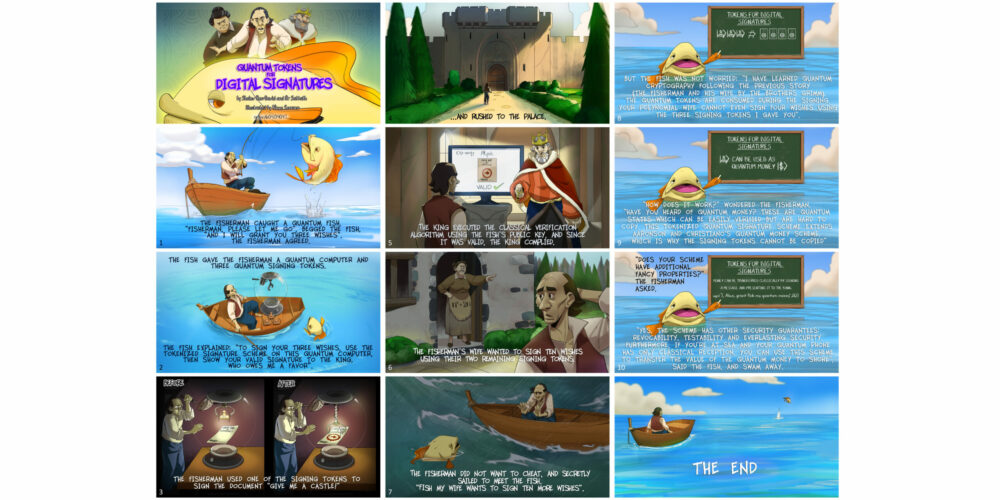

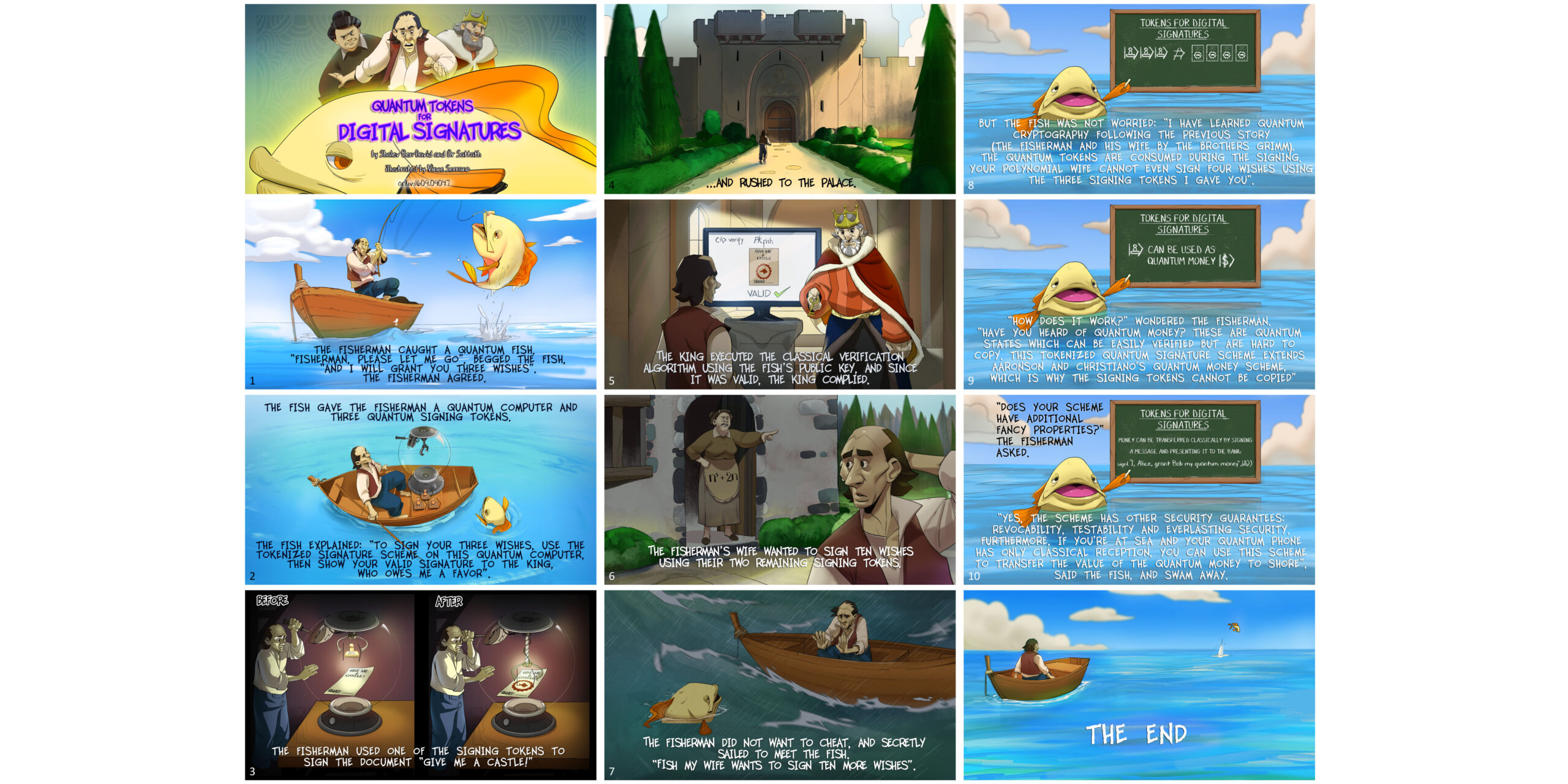

ชาวประมงจับปลาควอนตัมได้ “ชาวประมง ปล่อยฉันไปเถอะ” ขอร้องปลา “แล้วฉันจะให้พรคุณสามประการ” ชาวประมงก็เห็นด้วย ปลาตัวนี้มอบคอมพิวเตอร์ควอนตัมแก่ชาวประมง โทเค็นการลงนามควอนตัมสามชิ้น และกุญแจสาธารณะแบบคลาสสิกของเขา ปลาอธิบายว่า: “ในการลงนามความปรารถนาสามประการของคุณ ให้ใช้รูปแบบลายเซ็นโทเค็นบนคอมพิวเตอร์ควอนตัมนี้ จากนั้นแสดงลายเซ็นที่ถูกต้องของคุณต่อกษัตริย์ผู้ทรงเป็นหนี้บุญคุณฉัน”

ชาวประมงใช้โทเค็นการลงนามเพื่อลงนามในเอกสาร “ขอปราสาทให้ฉันหน่อย!” และรีบไปที่พระราชวัง กษัตริย์ทรงดำเนินการอัลกอริธึมการตรวจสอบแบบคลาสสิกโดยใช้กุญแจสาธารณะของปลา และเนื่องจากมันถูกต้อง กษัตริย์จึงปฏิบัติตาม

ภรรยาของชาวประมงต้องการลงนามความปรารถนาสิบประการโดยใช้โทเค็นการลงนามที่เหลืออีกสองอัน ชาวประมงไม่อยากโกงจึงแอบแล่นเรือไปพบปลา “ปลา ภรรยาของผมอยากขอพรอีกสิบข้อ” แต่ปลาไม่ได้กังวล: “ฉันได้เรียนรู้การเข้ารหัสควอนตัมตามเรื่องที่แล้ว (The Fisherman and His Wife โดยพี่น้องกริมม์) โทเค็นควอนตัมจะถูกใช้ในระหว่างการลงนาม ภรรยาพหุนามของคุณไม่สามารถแม้แต่จะเซ็นคำอธิษฐานสี่ข้อโดยใช้โทเค็นการเซ็นชื่อสามอันที่ฉันให้คุณไป”

“มันทำงานยังไงบ้าง?” ชาวประมงคนนั้นสงสัย “คุณเคยได้ยินเรื่องเงินควอนตัมบ้างไหม? สถานะเหล่านี้เป็นสถานะควอนตัมที่สามารถตรวจสอบได้ง่ายแต่คัดลอกได้ยาก โครงการลายเซ็นควอนตัมโทเค็นนี้ขยายโครงการเงินควอนตัมของ Aaronson และ Christiano ซึ่งเป็นสาเหตุที่ทำให้โทเค็นการลงนามไม่สามารถคัดลอกได้”

“โครงการของคุณมีคุณสมบัติพิเศษเพิ่มเติมหรือไม่?” ชาวประมงถาม “ใช่ โครงการนี้มีการรับประกันความปลอดภัยอื่นๆ: การเพิกถอนได้ ความสามารถในการทดสอบ และการรักษาความปลอดภัยตลอดไป นอกจากนี้ หากคุณอยู่ในทะเลและโทรศัพท์ควอนตัมของคุณมีเพียงการรับสัญญาณแบบคลาสสิก คุณสามารถใช้รูปแบบนี้เพื่อโอนมูลค่าของเงินควอนตัมขึ้นฝั่งได้” ปลาพูดแล้วว่ายออกไป

[เนื้อหาฝัง]

► ข้อมูล BibTeX

► ข้อมูลอ้างอิง

[1] เอส. แอรอนสัน. การป้องกันการคัดลอกควอนตัมและเงินควอนตัม ใน รายงานการประชุม IEEE ประจำปีครั้งที่ 24 เรื่องความซับซ้อนทางคอมพิวเตอร์, CCC 2009, ปารีส, ฝรั่งเศส, 15-18 กรกฎาคม 2009, หน้า 229–242, 2009

https://doi.org/10.1109/CCC.2009.42

[2] วาย. อาฮาโรนอฟ, เจ. อนันดาน และแอล. ไวด์แมน ความหมายของฟังก์ชันคลื่น ฟิสิกส์ รายได้ ก. 47:4616–4626, 1993.

https://doi.org/10.1103/PhysRevA.47.4616

[3] เอส. แอรอนสัน และพี. คริสเตียโน เงินควอนตัมจากพื้นที่ย่อยที่ซ่อนอยู่ ใน Proceedings of the 44th Symposium on Theory of Computing Conference, STOC 2012, New York, NY, USA, 19 - 22 พฤษภาคม 2012, หน้า 41–60, 2012

https://doi.org/10.1145/2213977.2213983

[4] เอส. แอรอนสัน และพี. คริสเตียโน เงินควอนตัมจากพื้นที่ย่อยที่ซ่อนอยู่ ทฤษฎีคอมพิวเตอร์ 9:349–401, 2013

https://doi.org/10.4086/toc.2013.v009a009

[5] อาร์. เอมอส, เอ็ม. จอร์จิอู, เอ. เกียเยียส และเอ็ม. แซนดรี้ ลายเซ็นแบบครั้งเดียวและแอปพลิเคชันสำหรับการรับรองความถูกต้องแบบควอนตัม/คลาสสิกแบบไฮบริด ใน K. Makarychev, Y. Makarychev, M. Tulsiani, G. Kamath และ J. Chuzhoy บรรณาธิการ การดำเนินการของการประชุม ACM SIGACT Symposium ประจำปีด้านทฤษฎีคอมพิวเตอร์ หน้า 255–268 ACM, 2020, Cryptology ePrint Archive: รายงาน 2020/107

https://doi.org/10.1145/3357713.3384304

[6] Y. Aharonov และ L. Vaidman การวัดคลื่นชโรดิงเงอร์ของอนุภาคเดี่ยว ฟิสิกส์ตัวอักษร A, 178(1):38 – 42, 1993.

https://doi.org/10.1016/0375-9601(93)90724-E

[7] บี. บารัค. ความหวัง ความกลัว และความยุ่งเหยิงของซอฟต์แวร์ ชุมชน พลอากาศเอก, 59(3):88–96, 2016.

https://doi.org/10.1145/2757276

[8] ซี.เอช. เบนเน็ตต์, จี. บราสซาร์ด, เอส. เบรดบาร์ต และเอส. วิสเนอร์ การเข้ารหัสควอนตัมหรือโทเค็นรถไฟใต้ดินที่ไม่สามารถปลอมแปลงได้ ในความก้าวหน้าทางวิทยาการเข้ารหัสลับ หน้า 267–275 สปริงเกอร์, 1983.

https://doi.org/10.1007/978-1-4757-0602-4_26

[9] เอ็น. บิทันสกี, ซี. เบรกเกอร์สกี้ และ วายที คาไล การลดหลังควอนตัมเชิงสร้างสรรค์ ใน Y. Dodis และ T. Shrimpton บรรณาธิการ Advances in Cryptology – CRYPTO 2022 – การประชุม Cryptology ระดับนานาชาติประจำปีครั้งที่ 42, CRYPTO 2022, Santa Barbara, CA, USA, 15-18 สิงหาคม 2022, Proceedings, Part III, เล่มที่ 13509 ของการบรรยาย หมายเหตุในวิทยาการคอมพิวเตอร์ หน้า 654–683 สปริงเกอร์, 2022.

https://doi.org/10.1007/978-3-031-15982-4_22

[10] เอ็น. บิทันสกี, อาร์. คาเนตติ, เอช. โคห์น, เอส. โกลด์วาสเซอร์, วายที คาไล, โอ. ปาเนธ และเอ. โรเซน ความเป็นไปไม่ได้ของการสร้างความสับสนด้วยอินพุตเสริมหรือเครื่องจำลองสากล ใน JA Garay และ R. Gennaro บรรณาธิการ Advances in Cryptology – CRYPTO 2014 – การประชุม Cryptology Conference ประจำปีครั้งที่ 34, ซานตาบาร์บารา, แคลิฟอร์เนีย, สหรัฐอเมริกา, วันที่ 17-21 สิงหาคม 2014, Proceedings, Part II, เล่มที่ 8617 ของ Lecture Notes in Computer Science, หน้า 71–89 สปริงเกอร์, 2014.

https://doi.org/10.1007/978-3-662-44381-1_5

[11] บี. บารัค, โอ. โกลด์ไรช์, อาร์. อิมพากเลียซโซ, เอส. รูดิช, อ. ซาไฮ, เอสพี วาดธาน และเค. ยาง เกี่ยวกับความเป็นไปได้ (im) ของโปรแกรมที่ทำให้สับสน เจ. พลอากาศเอก, 59(2):6, 2012.

https://doi.org/10.1145/2160158.2160159

[12] เอช. บอมบิน. ประตูคลิฟฟอร์ดโดยการเปลี่ยนรูปแบบรหัส วารสารฟิสิกส์ใหม่ 13(4):043005, 2011.

https://doi.org/10.1088/1367-2630/13/4/043005

http://stacks.iop.org/1367-2630/13/i=4/a=043005

[13] จี. บราสซาร์ด. การค้นหาสมุดโทรศัพท์ควอนตัม วิทยาศาสตร์, 275(5300):627–628, 1997.

https://doi.org/10.1126/science.275.5300.627

[14] A. Behera, O. Sattath และ U. Shinar โทเค็นควอนตัมที่ทนทานต่อเสียงรบกวนสำหรับ MAC ปี 2021

https://doi.org/10.48550/ARXIV.2105.05016

[15] ดี. โบเนห์ และ เอ็ม. แซนดรี. รหัสการตรวจสอบข้อความควอนตัมที่ปลอดภัย ใน T. Johansson และ PQ Nguyen บรรณาธิการ Advances in Cryptology – EUROCRYPT 2013, การประชุมนานาชาติประจำปีครั้งที่ 32 เกี่ยวกับทฤษฎีและการประยุกต์ใช้เทคนิคการเข้ารหัสลับ, เอเธนส์, กรีซ, 26-30 พฤษภาคม 2013 Proceedings, เล่มที่ 7881 ของ Lecture Notes in Computer วิทยาศาสตร์ หน้า 592–608 สปริงเกอร์, 2013.

https://doi.org/10.1007/978-3-642-38348-9_35

[16] อาร์. คลีฟ และ ดี. ก็อทเทสแมน. การคำนวณการเข้ารหัสที่มีประสิทธิภาพสำหรับการแก้ไขข้อผิดพลาดควอนตัม ฟิสิกส์ รายได้ ก, 56:76–82, ก.ค. 1997.

https://doi.org/10.1103/PhysRevA.56.76

[17] เค. จุง, เอ็ม. จอร์จิอู, ซี. ลาย และวี. ซิกาส การเข้ารหัสด้วยแบ็คดอร์แบบใช้แล้วทิ้ง Cryptogr., 3(3):22, 2019, Cryptology ePrint Archive: รายงาน 2018/352

https://doi.org/10.3390/cryptography3030022

[18] พี.คริสเตียโน. การสื่อสารส่วนตัว, 2015.

[19] เอ. โคลาดังเจโล, เจ. หลิว, คิว. หลิว และเอ็ม. แซนดรี้ โคเซตและแอปพลิเคชันที่ซ่อนอยู่สำหรับการเข้ารหัสที่ไม่สามารถโคลนได้, 2021, arXiv: 2107.05692

arXiv: 2107.05692

[20] เอส. จักรบอร์ตี, เจ. ราดากฤษนัน และ เอ็น. รากุนาธาน. ขอบเขตสำหรับการลดข้อผิดพลาดด้วยการสืบค้นควอนตัมเพียงไม่กี่ครั้ง ในการประมาณค่า การสุ่มตัวอย่าง และการเพิ่มประสิทธิภาพแบบผสมผสาน อัลกอริทึมและเทคนิค การประชุมเชิงปฏิบัติการนานาชาติครั้งที่ 8 เกี่ยวกับอัลกอริทึมการประมาณค่าสำหรับปัญหาการหาค่าเหมาะที่สุดแบบผสมผสาน ประมาณปี 2005 และ RANDOM 2005 เมืองเบิร์กลีย์ รัฐแคลิฟอร์เนีย สหรัฐอเมริกา วันที่ 22-24 สิงหาคม 2005 การดำเนินการ หน้า 245–256, 2005 .

https://doi.org/10.1007/11538462_21

[21] อาร์. คาเนตติ, จีเอ็น ร็อธบลัม และเอ็ม. วาเรีย ความสับสนของการเป็นสมาชิก Hyperplane ใน D. Micciancio บรรณาธิการ Theory of Cryptography, 7th Theory of Cryptography Conference, TCC 2010, ซูริก, สวิตเซอร์แลนด์, วันที่ 9-11 กุมภาพันธ์ 2010 Proceedings, เล่มที่ 5978 ของ Lecture Notes in Computer Science, หน้า 72–89 สปริงเกอร์, 2010.

https://doi.org/10.1007/978-3-642-11799-2_5

[22] ดับเบิลยู ดิฟฟี่ และ มี เฮลล์แมน ทิศทางใหม่ในการเข้ารหัส IEEE ทรานส์ ทฤษฎีสารสนเทศ, 22(6):644–654, 1976.

https://doi.org/10.1109/TIT.1976.1055638

[23] YZ Ding และ MO ราบิน การเข้ารหัสแบบไฮเปอร์และความปลอดภัยที่ยั่งยืน ใน H. Alt และ A. Ferreira บรรณาธิการ STACS 2002, 19th Annual Symposium on Theoretical Aspects of Computer Science, Antibes – Juan les Pins, ฝรั่งเศส, 14-16 มีนาคม 2002, Proceedings, เล่ม 2285 ของ Lecture Notes in Computer Science, หน้า 1–26. สปริงเกอร์, 2002.

https://doi.org/10.1007/3-540-45841-7_1

[24] อี. ฟาร์ฮี, ดี. กอสเซ็ต, เอ. ฮัสซิดิม, เอ. ลูโตเมียร์สกี้, ดี. นากาจ และพี. ชอร์ การฟื้นฟูสถานะควอนตัมและเอกซเรย์สำเนาเดียวสำหรับสถานะภาคพื้นดินของแฮมิลตัน ฟิสิกส์ สาธุคุณ Lett., 105:190503, พ.ย. 2010.

https://doi.org/10.1103/PhysRevLett.105.190503

[25] อี. ฟาร์ฮี, ดี. กอสเซ็ต, เอ. ฮัสซิดิม, เอ. ลูโตเมียร์สกี้ และพี. ชอร์ เงินควอนตัมจากปม ในการดำเนินการของนวัตกรรมการประชุมวิทยาศาสตร์คอมพิวเตอร์เชิงทฤษฎี ครั้งที่ 3 หน้า 276–289 พลอากาศเอก, 2012.

https://doi.org/10.1145/2090236.2090260

[26] ดี. กาวินสกี้. เงินควอนตัมพร้อมการตรวจสอบแบบคลาสสิก ในการประชุมประจำปี IEEE ครั้งที่ 27 เรื่องความซับซ้อนในการคำนวณ หน้า 42–52 อีอีอี, 2012.

https://doi.org/10.1109/CCC.2012.10

[27] ส. โกลด์วาสเซอร์ และ วายที คาไล. เรื่อง ความเป็นไปไม่ได้ของการทำให้งงงวยด้วยอินพุตเสริม ในการประชุมสัมมนา IEEE ประจำปีครั้งที่ 46 ว่าด้วยรากฐานของวิทยาการคอมพิวเตอร์ (FOCS 2005), 23-25 ตุลาคม พ.ศ. 2005, Pittsburgh, PA, USA, Proceedings, หน้า 553–562, 2005

https://doi.org/10.1109/SFCS.2005.60

[28] เอ็ม. จอร์จิอู และไอ. เคเรนิดิส โครงสร้างใหม่สำหรับเงินควอนตัม ใน S. Beigi และ R. König บรรณาธิการ การประชุมครั้งที่ 10 เกี่ยวกับทฤษฎีการคำนวณควอนตัม การสื่อสาร และการเข้ารหัส TQC 2015 วันที่ 20-22 พฤษภาคม 2015 บรัสเซลส์ ประเทศเบลเยียม เล่มที่ 44 ของ LIPIcs หน้า 92–110 ชลอส ดากสตูห์ล – ไลบ์นิซ-เซนทรัม ฟูเออร์ อินฟอร์มาติก, 2015.

https://doi.org/10.4230/LIPIcs.TQC.2015.92

[29] O. Goldreich รากฐานของการเข้ารหัส - ฉบับที่ 2 แอปพลิเคชันพื้นฐาน สำนักพิมพ์มหาวิทยาลัยเคมบริดจ์, 2004.

[30] เอ็ม. กราสเซิล, เอ็ม. เรอเทเลอร์ และที. เบธ วงจรควอนตัมที่มีประสิทธิภาพสำหรับรหัสแก้ไขข้อผิดพลาดควอนตัมที่ไม่ใช่คบิต นานาชาติ เจพบ. คอมพิวเตอร์ วิทย์, 14(5):757–776, 2003.

https://doi.org/10.1142/S0129054103002011

[31] เจ. แคทซ์ และ วาย. ลินเดลล์ รู้เบื้องต้นเกี่ยวกับการเข้ารหัสสมัยใหม่ ฉบับพิมพ์ครั้งที่สอง ซีอาร์ซีเพรส, 2014.

[32] นา ลินช์. อัลกอริทึมแบบกระจาย มอร์แกน คอฟมันน์, 1996.

[33] เอ็ม. มอสก้า และ ดี. สเตบิลา เหรียญควอนตัม เล่มที่ 523 ของ Contemp คณิตศาสตร์ หน้า 35–47 อาเมอร์. คณิตศาสตร์. สค., 2010.

[34] MC Pena, RD Díaz, J. Faugère, LH Encinas และ L. Perret การเข้ารหัสแบบไม่ใช้ควอนตัมของโครงการการเงินควอนตัมของ Aaronson-Christiano เวอร์ชันที่มีเสียงดัง ความปลอดภัยของข้อมูล IET, 13(4):362–366, 2019.

https:///doi.org/10.1049/iet-ifs.2018.5307

[35] MC Pena, J. Faugère และ L. Perret การเข้ารหัสเชิงพีชคณิตของโครงการเงินควอนตัม กรณีที่ปราศจากเสียงรบกวน ใน J. Katz บรรณาธิการ Public-Key Cryptography – PKC 2015 – 18th IACR International Conference on Practice and Theory in Public-Key Cryptography, Gaithersburg, MD, USA, 30 มีนาคม – 1 เมษายน 2015, Proceedings, เล่มที่ 9020 ของ Lecture Notes ในวิทยาการคอมพิวเตอร์ หน้า 194–213 สปริงเกอร์, 2015.

https://doi.org/10.1007/978-3-662-46447-2_9

[36] อ.ปราสาด. การนับสเปซย่อยของปริภูมิเวกเตอร์จำกัด — 1. เสียงสะท้อน, 15(11):977–987, 2010.

https://doi.org/10.1007/s12045-010-0114-5

[37] F. Pastawski, NY Yao, L. Jiang, MD Lukin และ JI Cirac โทเค็นควอนตัมที่ทนทานต่อเสียงรบกวนที่ไม่สามารถเปลี่ยนแปลงได้ การดำเนินการของ National Academy of Sciences, 109(40):16079–16082, 2012.

https://doi.org/10.1073/pnas.1203552109

[38] ร. เรเดียน และ โอ. สัตตาถะ. เงินกึ่งควอนตัม ในการดำเนินการของการประชุม ACM ครั้งที่ 1 ว่าด้วยความก้าวหน้าทางเทคโนโลยีทางการเงิน AFT 2019 ซูริก สวิตเซอร์แลนด์ วันที่ 21-23 ตุลาคม 2019 หน้า 132–146 พลอากาศเอก 2019 arXiv: 1908.08889

https://doi.org/10.1145/3318041.3355462

arXiv: 1908.08889

[39] ร. เรเดียน และ โอ. สัตตาถะ. เงินกึ่งควอนตัม วารสารวิทยาการเข้ารหัสลับ, 35(2), มกราคม 2022, arXiv: 1908.08889

https://doi.org/10.1007/s00145-021-09418-8

arXiv: 1908.08889

[40] โอ. สัตถะ. สัญญา Quantum Prudent พร้อมแอปพลิเคชันกับ Bitcoin ปี 2022

https://doi.org/10.48550/ARXIV.2204.12806

[41] โอ. สัตถะ. การเข้ารหัสที่ไม่สามารถโคลนได้, 2022.

https://doi.org/10.48550/ARXIV.2210.14265

[42] โอ. ชมูเอลี. เงินควอนตัมคีย์สาธารณะกับธนาคารคลาสสิก ใน S. Leonardi และ A. Gupta บรรณาธิการ STOC '22: การประชุมสัมมนา ACM SIGACT ประจำปีครั้งที่ 54 เกี่ยวกับทฤษฎีคอมพิวเตอร์ โรม ประเทศอิตาลี 20-24 มิถุนายน 2022 หน้า 790–803 พลอากาศเอก, 2022.

https://doi.org/10.1145/3519935.3519952

[43] โอ. ชมูเอลี. ลายเซ็น Tokenized กึ่งควอนตัม ใน Y. Dodis และ T. Shrimpton บรรณาธิการ Advances in Cryptology – CRYPTO 2022 – การประชุม Cryptology ระดับนานาชาติประจำปีครั้งที่ 42, CRYPTO 2022, Santa Barbara, CA, USA, 15-18 สิงหาคม 2022, Proceedings, Part I, เล่มที่ 13507 ของการบรรยาย หมายเหตุในวิทยาการคอมพิวเตอร์ หน้า 296–319 สปริงเกอร์, 2022.

https://doi.org/10.1007/978-3-031-15802-5_11

[44] ที. ทัลซี, แอลเค โกรเวอร์ และเอ. พาเทล อัลกอริธึมใหม่สำหรับการค้นหาควอนตัมจุดคงที่ ข้อมูลควอนตัมและการคำนวณ 6(6):483–494, 2006

http:///portal.acm.org/citation.cfm?id=2011693

[45] วาย. โทคุนางะ, ที. โอคาโมโตะ และ เอ็น. อิโมโตะ เงินสดควอนตัมที่ไม่เปิดเผยตัวตน ในการประชุม ERATO เรื่องวิทยาศาสตร์สารสนเทศควอนตัม ปี 2003

[46] ดี. อุนรูห์. การเข้ารหัสแบบปล่อยเวลาควอนตัมแบบเพิกถอนได้ เจ พลอากาศเอก, 62(6):49:1–49:76, 2015.

https://doi.org/10.1145/2817206

[47] ดี. อุนรูห์. การคำนวณหลายฝ่ายที่ยั่งยืน เจ. คริปโตล., 31(4):965–1011, 2018.

https://doi.org/10.1007/s00145-018-9278-z

[48] เอส. วีสเนอร์. เข้ารหัสคอนจูเกต ACM Sigact News, 15(1):78–88, 1983.

https://doi.org/10.1145/1008908.1008920

[49] ดับเบิลยูเค วูตเตอร์ส และ WH ซูเร็ค ไม่สามารถโคลนควอนตัมเดี่ยวได้ ธรรมชาติ 299(5886):802–803, 1982.

[50] เอ็ม จง, MP Hedges, RL Ahlefeldt, JG Bartholomew, SE Beavan, SM Wittig, JJ Longdell และ MJ Sellars การหมุนของนิวเคลียสที่สามารถระบุตำแหน่งได้ทางแสงในของแข็งโดยมีเวลาเชื่อมโยงกันหกชั่วโมง ธรรมชาติ, 517(7533):177–180, ม.ค. 2015

https://doi.org/10.1038/nature14025

[51] ม. แซนดรี้. Quantum Lightning ไม่เคยโจมตีในสถานะเดียวกันสองครั้ง 2017, arXiv: 1711.02276

arXiv: 1711.02276

[52] ม. แซนดรี้. สายฟ้าควอนตัมไม่เคยโจมตีในสถานะเดียวกันสองครั้ง หรือ: เงินควอนตัมจากสมมติฐานด้านการเข้ารหัส เจ. คริปโตล., 34(1):6, 2021, arXiv: 1711.02276.

https://doi.org/10.1007/s00145-020-09372-x

arXiv: 1711.02276

อ้างโดย

[1] เอส. ปิรันโดลา, ยูแอล แอนเดอร์เซ่น, แอล. บันชี, เอ็ม. เบอร์ต้า, ดี. บูนันดาร์, ร. โคลเบ็ค, ดี. เองลันด์, ที. เกห์ริง, ซี. ลูโป, ซี. ออตตาเวียนี่, เจแอล เปเรย์รา, เอ็ม. ราซาบี, เจ . Shamsul Shaari, M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi และ P. Wallden, “ความก้าวหน้าในการเข้ารหัสควอนตัม”, ความก้าวหน้าในด้านทัศนศาสตร์และโฟโตนิกส์ 12 4, 1012 (2020).

[2] Douglas Scott, “การล้อเลียนวิทยาศาสตร์, การเล่นแผลง ๆ ทางฟิสิกส์และการแสดงตลกทางดาราศาสตร์”, arXiv: 2103.17057.

[3] Thomas Vidick และ Tina Zhang, “การพิสูจน์ความรู้ควอนตัมแบบคลาสสิก”, arXiv: 2005.01691.

[4] หรือ Sattath “สัญญาควอนตัมรอบคอบกับการประยุกต์ใช้ Bitcoin”, arXiv: 2204.12806.

[5] Scott Aaronson, Jiahui Liu, Qipeng Liu, Mark Zhandry และ Ruizhe Zhang, “แนวทางใหม่สำหรับการป้องกันการทำสำเนาด้วยควอนตัม”, arXiv: 2004.09674.

(6) รอย เรเดียน และ ออร์ สัตตาธ “เงินกึ่งควอนตัม” arXiv: 1908.08889.

[7] Andrea Coladangelo, Shafi Goldwasser และ Umesh Vazirani "การเข้ารหัสที่ปฏิเสธได้ในโลกควอนตัม" arXiv: 2112.14988.

[8] Prabhanjan Ananth และ Rolando L. La Placa, “การเช่าซอฟต์แวร์ที่ปลอดภัย”, arXiv: 2005.05289.

[9] หรือ Sattath และ Shai Wyborski “ตัวถอดรหัสที่ไม่สามารถโคลนได้จากการป้องกันการคัดลอกควอนตัม” arXiv: 2203.05866.

[10] Andrea Coladangelo และ Or Sattath “โซลูชันเงินควอนตัมสำหรับปัญหาความสามารถในการปรับขนาดบล็อคเชน”, arXiv: 2002.11998.

[11] Jiahui Liu, Hart Montgomery และ Mark Zhandry, “อีกหนึ่งรอบของการทำลายและสร้างรายได้ควอนตัม: วิธีที่จะไม่สร้างมันจาก Lattices และอื่น ๆ ”, arXiv: 2211.11994.

[12] Andrea Coladangelo, Jiahui Liu, Qipeng Liu และ Mark Zhandry, “Cosets ที่ซ่อนอยู่และแอปพลิเคชั่นเพื่อการเข้ารหัส Unclonable”, arXiv: 2107.05692.

(13) หรือสัตตถัฏฐ์ “วิทยาการเข้ารหัสที่ไม่สามารถโคลนได้” arXiv: 2210.14265.

(14) Amit Behera และ Or Sattath “เหรียญควอนตัมเกือบสาธารณะ” arXiv: 2002.12438.

[15] Anne Broadbent, Sevag Gharibian และ Hong-Sheng Zhou, “สู่ความทรงจำครั้งเดียวควอนตัมจากฮาร์ดแวร์ไร้สัญชาติ”, arXiv: 1810.05226.

[16] Niraj Kumar “เงินควอนตัมที่แข็งแกร่งที่เป็นไปได้ในทางปฏิบัติพร้อมการตรวจสอบแบบคลาสสิก”, arXiv: 1908.04114.

[17] หรือ Sattath และ Uriel Shinar, “Quantum Amnesia ทิ้งความทรงจำเกี่ยวกับการเข้ารหัส: หมายเหตุเกี่ยวกับความสงสัยควอนตัม”, arXiv: 2212.08750.

[18] Nir Bitansky, Zvika Brakerski และ Yael Tauman Kalai, "การลดขนาดหลังควอนตัมเชิงสร้างสรรค์", arXiv: 2203.02314.

การอ้างอิงข้างต้นมาจาก are อบต./นาซ่าโฆษณา (ปรับปรุงล่าสุดสำเร็จ 2023-01-20 14:01:05 น.) รายการอาจไม่สมบูรณ์เนื่องจากผู้จัดพิมพ์บางรายไม่ได้ให้ข้อมูลอ้างอิงที่เหมาะสมและครบถ้วน

On บริการอ้างอิงของ Crossref ไม่พบข้อมูลอ้างอิงงาน (ความพยายามครั้งสุดท้าย 2023-01-20 14:01:00)

บทความนี้เผยแพร่ใน Quantum ภายใต้ the ครีเอทีฟคอมมอนส์แบบแสดงที่มา 4.0 สากล (CC BY 4.0) ใบอนุญาต ลิขสิทธิ์ยังคงอยู่กับผู้ถือลิขสิทธิ์ดั้งเดิม เช่น ผู้เขียนหรือสถาบันของพวกเขา

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- ที่มา: https://quantum-journal.org/papers/q-2023-01-19-901/

- 1

- 10

- 11

- 1996

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 2022

- 27th

- 28

- 39

- 7

- 9

- a

- ข้างบน

- บทคัดย่อ

- วิทยาลัย

- เข้า

- พลอากาศเอก

- เพิ่มเติม

- ความก้าวหน้า

- ความผูกพัน

- ขั้นตอนวิธี

- อัลกอริทึม

- ทั้งหมด

- และ

- ประจำปี

- ไม่ระบุชื่อ

- อื่น

- การใช้งาน

- วิธีการ

- เมษายน

- เอกสารเก่า

- ด้าน

- สิงหาคม

- การยืนยันตัวตน

- ผู้เขียน

- ผู้เขียน

- แบ็ค

- ธนาคาร

- ขั้นพื้นฐาน

- เบลเยียม

- เบิร์กลีย์

- Bitcoin

- blockchain

- ความยืดหยุ่นของ blockchain

- หนังสือ

- ทำลาย

- หมดสภาพ

- พี่น้อง

- บรัสเซลส์

- สร้าง

- CA

- เคมบริดจ์

- ไม่ได้

- กรณี

- เงินสด

- จับ

- CCC

- รหัส

- การเข้ารหัส

- เหรียญ

- ความเห็น

- สภาสามัญ

- การสื่อสาร

- สมบูรณ์

- ความซับซ้อน

- การคำนวณ

- การคำนวณ

- คอมพิวเตอร์

- วิทยาการคอมพิวเตอร์

- การคำนวณ

- การประชุม

- ถูกใช้

- เนื้อหา

- สัญญา

- ลิขสิทธิ์

- ซีอาร์ซี

- การเข้ารหัสลับ

- การเข้ารหัสลับ

- การอ่านรหัส

- ข้อมูล

- เดวิด

- DID

- ดิจิตอล

- สนทนา

- กระจาย

- เอกสาร

- ในระหว่าง

- อย่างง่ายดาย

- ฉบับ

- บรรณาธิการ

- ที่มีประสิทธิภาพ

- ที่ฝัง

- การเข้ารหัสลับ

- ความผิดพลาด

- แม้

- อธิบาย

- โปรดปราน

- ความกลัว

- เป็นไปได้

- สองสาม

- ทางการเงิน

- เทคโนโลยีทางการเงิน

- ปลา

- การแก้ไข

- ดังต่อไปนี้

- พบ

- ฐานราก

- ฝรั่งเศส

- ราคาเริ่มต้นที่

- ฟังก์ชัน

- นอกจากนี้

- เกตส์

- ให้

- Go

- ให้

- กรีก

- พื้น

- โกรเวอร์

- การค้ำประกัน

- ยาก

- ฮาร์ดแวร์

- ฮาร์วาร์

- ได้ยิน

- ซ่อนเร้น

- ผู้ถือ

- หวัง

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- ทำอย่างไร

- HTTPS

- เป็นลูกผสม

- อีอีอี

- in

- ข้อมูล

- ความปลอดภัยของข้อมูล

- นวัตกรรม

- อินพุต

- สถาบัน

- น่าสนใจ

- International

- บทนำ

- IT

- อิตาลี

- แจน

- มกราคม

- JavaScript

- วารสาร

- กรกฎาคม

- คีย์

- พระมหากษัตริย์

- ความรู้

- ชื่อสกุล

- ได้เรียนรู้

- การเช่า

- ทิ้ง

- บรรยาย

- License

- ฟ้าแลบ

- รายการ

- Mac

- การทำ

- มีนาคม

- เครื่องหมาย

- คณิตศาสตร์

- ความกว้างสูงสุด

- ความหมาย

- พบ

- การเป็นสมาชิก

- ความทรงจำ

- ข่าวสาร

- ทันสมัย

- เงิน

- เดือน

- ข้อมูลเพิ่มเติม

- มอร์แกน

- หลายพรรค

- แห่งชาติ

- ธรรมชาติ

- ใหม่

- นิวยอร์ก

- ข่าว

- เหงียน

- หมายเหตุ / รายละเอียดเพิ่มเติม

- นิวเคลียร์

- NY

- ตุลาคม

- ONE

- เปิด

- เลนส์

- เลนส์และโฟโตนิกส์

- การเพิ่มประสิทธิภาพ

- เป็นต้นฉบับ

- อื่นๆ

- กระดาษ

- ปารีส

- ส่วนหนึ่ง

- ส่วนบุคคล

- โทรศัพท์

- ฟิสิกส์

- ต้นสน

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- กรุณา

- จุด

- จวน

- การปฏิบัติ

- กด

- ก่อน

- ปัญหา

- ปัญหาที่เกิดขึ้น

- กิจการ

- โปรแกรม

- พิสูจน์

- คุณสมบัติ

- ให้

- สาธารณะ

- คีย์สาธารณะ

- การตีพิมพ์

- สำนักพิมพ์

- สำนักพิมพ์

- ควอนตัม

- คอมพิวเตอร์ควอนตัม

- การเข้ารหัสควอนตัม

- การแก้ไขข้อผิดพลาดควอนตัม

- ข้อมูลควอนตัม

- สุ่ม

- RE

- การต้อนรับ

- การอ้างอิง

- ที่เหลืออยู่

- ซากศพ

- รายงาน

- เสียงสะท้อน

- การบูรณะ

- แข็งแรง

- ปัดเศษ

- กล่าวว่า

- เดียวกัน

- ซานตา

- scalability

- โครงการ

- โรงเรียน

- SCI

- วิทยาศาสตร์

- วิทยาศาสตร์

- สก็อต แอรอนสัน

- เอเชียตะวันออกเฉียงใต้

- ค้นหา

- ค้นหา

- ที่สอง

- ปลอดภัย

- ความปลอดภัย

- แคระแกร็น

- โชว์

- ลงชื่อ

- ลายเซ็น

- การลงชื่อ

- จำลอง

- ตั้งแต่

- เดียว

- ความสงสัย

- ซอฟต์แวร์

- ของแข็ง

- ทางออก

- ช่องว่าง

- สปิน

- สเตค

- สถานะ

- สหรัฐอเมริกา

- เรื่องราว

- การนัดหยุดงาน

- ประสบความสำเร็จ

- อย่างเช่น

- เหมาะสม

- ประเทศสวิสเซอร์แลนด์

- การประชุมสัมมนา

- เทคนิค

- เทคโนโลยี

- สิบ

- พื้นที่

- ของพวกเขา

- ตามทฤษฎี

- สาม

- เวลา

- ชื่อหนังสือ

- ไปยัง

- โทเค็น

- ราชสกุล

- ไปทาง

- โอน

- ภายใต้

- สากล

- มหาวิทยาลัย

- ให้กับคุณ

- URL

- สหรัฐอเมริกา

- ใช้

- ความคุ้มค่า

- การตรวจสอบ

- การตรวจสอบแล้ว

- รุ่น

- ปริมาณ

- W

- อยาก

- คลื่น

- ที่

- WHO

- ภรรยา

- จะ

- งาน

- โรงงาน

- การประชุมเชิงปฏิบัติการ

- โลก

- กังวล

- ปี

- คุณ

- ของคุณ

- YouTube

- ลมทะเล

- Zhong

- ซูริค