เวลาอ่านหนังสือ: 3 นาที

ตอนที่คุณยังเด็ก สมมติว่าคุณโตขึ้นแล้ว คุณเคยเล่นเกม “Man in the Middle” หรือไม่? นั่นคือที่ที่ผู้เล่นสองคนเล่นเกมจับลูกบอลขนาดใหญ่ แต่พวกเขาต้องโยนมันข้ามศีรษะของผู้เล่นคนที่สามที่อยู่ตรงกลาง ผู้เล่นที่อยู่ตรงกลางจะชนะเกมหากสามารถสกัดบอลได้

ตอนที่คุณยังเด็ก สมมติว่าคุณโตขึ้นแล้ว คุณเคยเล่นเกม “Man in the Middle” หรือไม่? นั่นคือที่ที่ผู้เล่นสองคนเล่นเกมจับลูกบอลขนาดใหญ่ แต่พวกเขาต้องโยนมันข้ามศีรษะของผู้เล่นคนที่สามที่อยู่ตรงกลาง ผู้เล่นที่อยู่ตรงกลางจะชนะเกมหากสามารถสกัดบอลได้

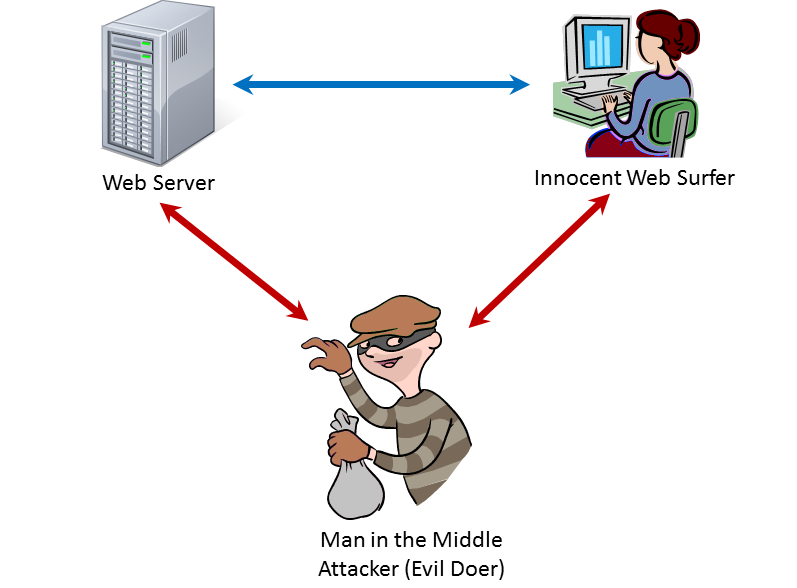

ในการรักษาความปลอดภัยเครือข่าย a “ชายในการโจมตีกลาง” หมายถึงแฮ็กเกอร์ที่สามารถแทรกตัวเองเข้าไปตรงกลางของการสื่อสารระหว่างระบบไคลเอนต์และระบบเซิร์ฟเวอร์ เขาหลอกลูกค้าให้คิดว่าเขาเป็นเซิร์ฟเวอร์ และเซิร์ฟเวอร์คิดว่าเขาเป็นลูกค้า หากแฮ็กเกอร์ประสบความสำเร็จ เขาจะชนะและเป้าหมายของการโจมตีจะแพ้ พวกเขาอาจสูญเสียครั้งใหญ่ทั้งนี้ขึ้นอยู่กับว่าผู้โจมตีชั่วร้ายแค่ไหน

การโจมตีแบบ Man in the Middle (MIM) สามารถใช้เพื่อตรวจสอบการรับส่งข้อมูลในเครือข่ายเพื่อขโมยข้อมูลที่มีค่าหรือข้อมูลประจำตัวด้านความปลอดภัย เช่น ID และรหัสผ่าน สามารถใช้เพื่อสร้างการปฏิเสธการโจมตีบริการที่ทำให้การสื่อสารในเครือข่ายช้าลงหรือหยุดลง สามารถใช้เพื่อเปลี่ยนเส้นทางผู้เยี่ยมชมเว็บไซต์ไปยังเว็บไซต์ปลอมซึ่งเป็นส่วนหนึ่งของแผนการทางอาญา สามารถใช้เพื่อสกัดกั้นไฟล์และอีเมล สามารถใช้เพื่อติดไวรัสในไคลเอนต์และเซิร์ฟเวอร์

ตัวอย่างเช่น ผู้ใช้ไปที่เว็บไซต์ของธนาคารเพื่อทำธุรกรรมธนาคารออนไลน์ อย่างไรก็ตาม ชายคนหนึ่งที่อยู่ตรงกลางได้เปลี่ยนเส้นทางเขาไปยังเว็บไซต์ปลอมที่ดูเหมือนของธนาคาร แฮ็กเกอร์จับข้อมูลการเข้าสู่ระบบและบัญชีของผู้ใช้ เขาสามารถประมวลผลธุรกรรมของผู้ใช้เพื่อให้พวกเขาไม่รู้ว่ามีอะไรผิดปกติ จนกว่าพวกเขาจะพบว่าบัญชีของพวกเขาถูกแฮ็กเกอร์บุกเข้ามาในภายหลัง

การสื่อสารทางเว็บเป็นปัญหาเฉพาะเนื่องจากโปรโตคอลการถ่ายโอนข้อมูลแบบไฮเปอร์เท็กซ์ (HTTP) ใช้ข้อความ ASCII ที่ถ่ายโอนแบบอะซิงโครนัส HTTP ไม่ได้สร้างการเชื่อมต่ออย่างต่อเนื่องที่จำเป็นสำหรับการรักษาความปลอดภัย ด้วย http ทำให้แฮ็กเกอร์สามารถดักจับ อ่าน และแก้ไขข้อความได้ค่อนข้างง่าย ก่อนที่อินเทอร์เน็ตจะสามารถทำการค้าได้ในปี 1994 จำเป็นต้องมีวิธีสร้างการเชื่อมต่อที่ปลอดภัยด้วยข้อความที่เข้ารหัส

Netscape สร้างวิธีการดังกล่าวด้วยโปรโตคอล Secure Socket Layer (SSL) ซึ่งทำงานร่วมกับ HTTP เพื่อให้การเชื่อมต่อที่ปลอดภัยและเข้ารหัสบนอินเทอร์เน็ต ฉันจะไม่ให้ข้อมูลส่วนบุคคลบนเว็บไซต์เว้นแต่ฉันจะเห็น https ในบรรทัดที่อยู่! อย่างไรก็ตาม กลยุทธ์การเข้ารหัสที่ใช้โดย SSL สามารถเปิดช่องให้โจมตี MIM ได้ เบราว์เซอร์จะส่งข้อความไปยังเว็บเซิร์ฟเวอร์เพื่อเริ่มกระบวนการ และเซิร์ฟเวอร์จะตอบกลับด้วยข้อมูลเพื่อสร้างการเชื่อมต่อที่ปลอดภัยในไฟล์ที่เรียกว่าใบรับรอง ซึ่งรวมถึงค่าที่เรียกว่า "คีย์" ที่เบราว์เซอร์จำเป็นต้องเข้ารหัสข้อความสำหรับเซิร์ฟเวอร์ หากแฮ็กเกอร์สามารถสร้างกระบวนการ MIM ได้ ก็สามารถแทนที่คีย์ของตัวเองสำหรับเว็บเซิร์ฟเวอร์ได้ จากนั้นจะสามารถอ่านและแก้ไขข้อความของเบราว์เซอร์ได้ สามารถทำเช่นเดียวกันกับข้อความของเซิร์ฟเวอร์

นี่คือส่วนที่น่ากลัวจริงๆ บทแนะนำเกี่ยวกับวิธีการสร้าง MIM มีอยู่ทั่วอินเทอร์เน็ต รวมถึงวิดีโอ YouTube หากยังไม่เพียงพอ มีเครื่องมือบนเว็บที่จะทำให้ขั้นตอนการสร้าง MIM เป็นไปโดยอัตโนมัติและทำให้ง่ายขึ้น พลังที่ปล่อยให้เกิดขึ้นได้อย่างไร? นอกจากสิ่งเล็กน้อยที่เรียกว่าการแก้ไขครั้งแรกแล้ว ยังมีการใช้ MIM ที่ถูกต้องตามกฎหมายอีกด้วย บริษัทได้รับอนุญาตให้ตรวจสอบการใช้ทรัพยากรของบริษัทของพนักงาน พวกเขาใช้ MIM เพื่อดูว่าพนักงานทำอะไรและอ่านอีเมล ฟังดูน่าขนลุกเล็กน้อย แต่พนักงานมักใช้สิทธิพิเศษในทางที่ผิดและนายจ้างมีสิทธิ์ที่จะรู้

โชคดีที่มีฟีเจอร์อื่นสร้างขึ้นใน SSL เพื่อจัดการกับปัญหานี้ ใบรับรอง SSL มีฟิลด์สำหรับ "ลายเซ็น" ลายเซ็นคือชื่อของฝ่ายที่ยืนยันว่าใบรับรองมาจากไซต์ที่พยายามจะสื่อสารด้วย กระบวนการ MIM ยังคงสามารถดำเนินการได้สำเร็จหากใบรับรองถูกเพิกถอนหรือ "ลงนามด้วยตนเอง" ใบรับรองที่ลงนามเองนั้นลงนามโดยเว็บไซต์เอง

อย่างไรก็ตาม หากใบรับรองมีการลงนามโดยบุคคลที่สามที่เรียกว่าผู้ออกใบรับรอง (CA) เบราว์เซอร์จะรับประกันว่าใบรับรองนั้นออกให้เจ้าของเว็บไซต์จริง

แก้ไขปัญหา? บางส่วน แต่มีอีกสิ่งหนึ่งที่ต้องพิจารณา

มีระดับการรับประกันที่แตกต่างกันโดย CA สำหรับธุรกรรมที่สำคัญโดยเฉพาะ ธุรกรรมทางการเงินคุณต้องการให้ผู้ใช้ไซต์ของคุณมั่นใจว่าคุณกำลังดำเนินการอย่างต่อเนื่องโดยชอบด้วยกฎหมาย เพื่อที่คุณควรได้รับ การตรวจสอบขั้นสูง (EV) SSL ระดับการประกันสูงสุดที่มีให้

ด้วย EV จาก Comodo คุณและผู้เยี่ยมชมเว็บไซต์ทุกคนสามารถจับตาดู "Man in the Middle"!

- blockchain

- เหรียญอัจฉริยะ

- กระเป๋าสตางค์ cryptocurrency

- การแลกเปลี่ยนการเข้ารหัสลับ

- การรักษาความปลอดภัยในโลกไซเบอร์

- อาชญากรไซเบอร์

- cybersecurity

- CyberSecurity โคโมโด

- กรมความมั่นคงภายในประเทศ

- กระเป๋าสตางค์ดิจิตอล

- E-commerce

- ไฟร์วอลล์

- Kaspersky

- มัลแวร์

- แมคคาฟี

- เน็กซ์บล๊อก

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- เกมเพลโต

- เพลโตดาต้า

- เพลโตเกม

- VPN

- ความปลอดภัยของเว็บไซต์

- ลมทะเล