อ่านเวลา: 6 นาที

ในขณะที่บล็อกเชนรุ่นใหม่เปิดตัวอย่างต่อเนื่อง สะพานข้ามโซ่กลายเป็นสิ่งที่ขาดไม่ได้มากขึ้นกว่าเดิม เพื่อเพิ่มความสามารถในการทำงานร่วมกันระหว่างระบบนิเวศบล็อกเชน

ต้องบอกว่า นวัตกรรมใหม่ยังวางพื้นผิวสำหรับเวกเตอร์การโจมตีจำนวนมาก จากข้อมูลของ Chainalysis แฮ็กสะพานข้ามโซ่ เพียงอย่างเดียวสร้างรายได้มากถึง 69% ของเงินที่ถูกขโมยในปี 2022

ได้มา 13 สะพานข้ามโซ่

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>การโจมตีสะพานแบบ cross-chain กลับไปกลับมา โดยปี 2022 เป็นปีที่มีการโจมตีมากที่สุด ส่วนใหญ่.

บทความนี้ให้ข้อมูลโดยสังเขปของเหตุการณ์การแฮ็กข้ามสายโซ่ทั้งหมดในปี 2022 เพื่อความชัดเจนยิ่งขึ้นเกี่ยวกับ ความปลอดภัยของสะพานข้ามโซ่ ในยุคปัจจุบัน

Cross-Chain Bridges ให้การทำงานร่วมกันของสินทรัพย์ Crypto ได้อย่างไร?

มาทำความเข้าใจการทำงานของก สะพานข้ามโซ่

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>สะพานข้ามสายโซ่ผ่านตัวอย่าง

ผู้ใช้มีทรัพย์สินในเครือข่าย Ethereum แต่จำเป็นต้องใช้ใน Polygon เขาแสวงหาการแลกเปลี่ยนแบบรวมศูนย์ทันที เช่น Coinbase หรือ Binance และแปลงการถือครอง ETH ของเขาเป็น MATIC เพื่อใช้ใน Polygon

ตอนนี้เขาต้องการให้โทเค็น MATIC ที่เหลือถูกแปลงกลับเป็น ETH ดังนั้นเขาจะต้องผ่านกระบวนการเดิมซ้ำอีกครั้ง

ที่น่าสนใจ สะพานข้ามโซ่ช่วยให้กระบวนการตรงและให้วิธีที่ง่ายกว่าในการถ่ายโอนสินทรัพย์ไปมาระหว่างเครือข่ายบล็อกเชนต่างๆ

มันทำได้อย่างไร?

บริดจ์ข้ามโซ่ส่วนใหญ่ทำงานในโมเดลล็อคและมิ้นท์เพื่อให้สามารถทำงานร่วมกันได้

สถานการณ์เดียวกันกับที่ผู้ใช้ต้องการใช้โทเค็น ETH บนเครือข่ายรูปหลายเหลี่ยม มาดูกันว่าเขาจะทำมันผ่านก สะพานข้ามโซ่

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>สะพานข้ามสายโซ่

- ผู้ใช้สามารถส่งโทเค็น ETH ไปยังที่อยู่เฉพาะบนเชน Ethereum และชำระค่าธรรมเนียมการทำธุรกรรม

- โทเค็น ETH นั้นถูกล็อคไว้ในสัญญาอัจฉริยะโดยผู้ตรวจสอบความถูกต้องหรือถูกควบคุมโดยบริการรับฝากทรัพย์สิน

- ตอนนี้โทเค็น MATIC ที่มีมูลค่าเท่ากับโทเค็น ETH ที่ถูกล็อคนั้นถูกสร้างขึ้นบนห่วงโซ่รูปหลายเหลี่ยม (เช่นห่วงโซ่ปลายทาง)

- ผู้ใช้ได้รับโทเค็น MATIC ในกระเป๋าเงินของเขา และเขาสามารถใช้มันเพื่อทำธุรกรรมได้

จะเกิดอะไรขึ้นหากผู้ใช้ต้องการรับโทเค็น ETH คืน

นี่คือที่มาของ 'การเผาโทเค็น'

- ผู้ใช้สามารถส่งโทเค็น MATIC ที่เหลืออยู่ในกระเป๋าเงินไปยังที่อยู่เฉพาะในห่วงโซ่รูปหลายเหลี่ยม

- โทเค็น MATIC เหล่านี้ถูกเผาเพื่อให้ไม่สามารถใช้เงินซ้ำได้

- สัญญาอัจฉริยะหรือบริการรับฝากทรัพย์สินจะปล่อยโทเค็น ETH และเครดิตในกระเป๋าเงินของผู้ใช้

ในความเป็นจริง สะพานข้ามโซ่ทำงานโดยการห่อโทเค็นเพื่อใช้จากบล็อกเชนหนึ่งไปยังอีกบล็อกเชนหนึ่ง

หากผู้ใช้ต้องการใช้ Bitcoin ในเครือข่าย Ethereum สะพานข้ามสายจะแปลง BTC ใน Bitcoin blockchain ให้เป็น Bitcoin ที่ห่อหุ้ม (wBTC) บน Ethereum blockchain

เมื่อดูที่สิ่งนี้ เราสามารถพูดได้อย่างง่ายดายว่ามีความซับซ้อนอย่างมากเนื่องจากต้นทางและบล็อกเชนปลายทางใช้สัญญาอัจฉริยะสองแบบที่แตกต่างกัน ดังนั้นปัญหาจากทั้งสองฝ่ายทำให้เงินของผู้ใช้ตกอยู่ในความเสี่ยง

สะพานมีได้สองประเภท: เชื่อถือได้และเชื่อถือได้

โดยทั่วไปแล้ว ประเภทบริดจ์จะเป็นตัวกำหนดว่าใครมีอำนาจเหนือกองทุน

สะพานที่เชื่อถือได้ ดำเนินการโดยหน่วยงานส่วนกลางที่ดูแลเงินที่โอนผ่านบริดจ์

สะพานที่ไม่น่าเชื่อถือ ทำงานบนสัญญาอัจฉริยะและอัลกอริทึม และตัวสัญญาอัจฉริยะเองจะเริ่มต้นการกระทำทุกอย่าง ด้วยวิธีนี้ ผู้ใช้จึงสามารถควบคุมทรัพย์สินของตนได้

การหยุดชะงักที่นำไปสู่การรั่วไหลของสะพานข้ามโซ่

บันทึกการแฮ็กล่าสุดตั้งแต่ปี 2021-22 แสดงให้เห็นอย่างชัดเจนว่าสะพาน DeFi เป็นเป้าหมายที่ผู้โจมตีต้องการมากที่สุด

ติดตามการแฮ็กที่เคยเกิดขึ้นตั้งแต่การก่อตั้งสะพานข้ามโซ่

ดังที่ได้กล่าวไว้ก่อนหน้านี้ ปี 2022 ก่อให้เกิดการแฮ็กส่วนใหญ่ และมาดูกันว่ามีอะไรผิดพลาดในการแฮ็กเหล่านี้ทั้งหมด

BSC (ยังไม่ได้ตรวจสอบ)

“โทเค็น BNB 2 ล้านมูลค่า $586 ล้านถูกขโมยจากฮับโทเค็น BSC”

ฮับโทเค็น BSC เป็นสะพาน Binance ที่เชื่อมระหว่าง Binance Beacon chain เก่ากับ BNB chain ผู้โจมตีแสดงหลักฐานการฝากเงินปลอมบน Binance Beacon chain ขโมย BNB 2 ล้านจากสะพาน BNB

แฮ็กเกอร์ใช้ประโยชน์จากข้อบกพร่องในสะพาน Binance ที่ตรวจสอบหลักฐานและยืม 1 ล้าน BNB ต่อรายการจากการทำธุรกรรมสองรายการ

จากนั้นผู้โจมตีใช้เงินทุนที่ยืมมาเพื่อเป็นหลักประกันบนแพลตฟอร์มการให้ยืม BSC Venus protocol และสภาพคล่องก็ถูกโอนไปยังเครือข่ายบล็อกเชนอื่นทันที

การโจมตีแบบโนแมด

“สะพาน Nomad พังเพราะการโจมตีที่โหดร้ายทำให้สูญเสียสภาพคล่องไป 190 ล้านเหรียญ”

Nomad กลายเป็นแฮ็คที่ไม่ได้รับอนุญาตซึ่งทุกคนสามารถเข้าร่วมและใช้ประโยชน์ได้ หลังจากการอัปเกรดสัญญาตามปกติ สัญญาแบบจำลองเริ่มต้นขึ้นโดยมีข้อบกพร่อง

ฟังก์ชัน process() มีหน้าที่รับผิดชอบในการดำเนินการข้อความข้ามสายโซ่ และมีข้อกำหนดภายในเพื่อตรวจสอบความถูกต้องของ Merkle Root สำหรับการประมวลผลข้อความ

ผู้โจมตีสามารถเรียกใช้ฟังก์ชัน process() ได้โดยตรงโดยไม่ต้อง "พิสูจน์" ความถูกต้อง

จุดบกพร่องในรหัสตรวจสอบค่า 'ข้อความ' เป็น 0 (ไม่ถูกต้อง ตามตรรกะเดิม) เป็น 'พิสูจน์' ดังนั้น นี่หมายความว่าการเรียก process() ใดๆ ได้รับการอนุมัติว่าถูกต้อง ซึ่งนำไปสู่การใช้ประโยชน์จากเงินจากบริดจ์

แฮ็กเกอร์หลายคนฉวยโอกาสปล้นเงินจำนวนมหาศาลด้วยการคัดลอก/วางการเรียกใช้ฟังก์ชัน process() เดียวกันง่ายๆ ผ่าน Etherscan

สะพานสามัคคี

“ความสามัคคีเข้าสู่เส้นทางที่ยากลำบากโดยสูญเสียเงินกว่า 100 ล้านดอลลาร์ให้กับการประนีประนอมคีย์ส่วนตัว”

สะพาน Harmony ได้รับการรักษาความปลอดภัยโดย multisig 2 ใน 5 ซึ่งเวกเตอร์โจมตีสามารถเข้าถึงที่อยู่สองแห่งได้

แฮ็กเกอร์ใช้ที่อยู่ที่ถูกบุกรุกซึ่งจำเป็นสำหรับการทำธุรกรรมใด ๆ และในที่สุดก็ได้รับเงิน 100 ล้านเหรียญจากสะพาน

ไม่กี่คนที่สงสัยว่าการบุกรุกคีย์ส่วนตัวอาจเป็นเพราะแฮ็กเกอร์เข้าถึงเซิร์ฟเวอร์ที่เรียกใช้กระเป๋าเงินร้อนเหล่านี้

Ronin Network (ยังไม่ได้ตรวจสอบ)

“การแฮ็กการเข้ารหัสลับครั้งใหญ่ที่สุด – Ronin ใช้ประโยชน์จากเงินประมาณ $624M”

Ronin เป็นเครือข่ายด้าน Ethereum ที่ทำงานบนโมเดล Proof of Authority โดยมีตัวตรวจสอบเก้าตัวสำหรับการอนุมัติธุรกรรม

ผู้ตรวจสอบความถูกต้องห้าในเก้าคนจำเป็นต้องอนุมัติธุรกรรมการฝากและถอนเงิน จากนี้ ผู้ตรวจสอบความถูกต้องสี่คนเป็นสมาชิกทีมภายใน และต้องการลายเซ็นเพิ่มเติมเพียงหนึ่งลายเซ็นเพื่ออนุญาตการทำธุรกรรม

นอกเหนือจากการประนีประนอมโหนดตรวจสอบความถูกต้องภายในสี่โหนดแล้ว แฮ็กเกอร์ยังเข้าถึงลายเซ็นที่ห้านี้ ทำให้เงินทุนหมดไปจากสัญญาโรนินบริดจ์

น่าเสียดายที่การโจมตีถูกระบุหลังจากผ่านไปเกือบหนึ่งสัปดาห์

Meter.io (ยังไม่ได้ตรวจสอบ)

“เอาเงิน 4.4 ล้านเหรียญจาก Meter.io เนื่องจากการโจมตีสะพาน”

Meter.io ซึ่งเป็นทางแยกของ ChainBridge ของ chainSafe เปิดตัวพร้อมกับการเปลี่ยนแปลงวิธีการฝากเงินโดยตัวจัดการ ERC20

ความคลาดเคลื่อนในวิธีการฝากเงินถูกใช้ประโยชน์จากแฮ็กเกอร์ ผู้ซึ่งทำการปล้นเงินโดยส่งจำนวนเงินตามอำเภอใจใน ข้อมูลการโทร.

หนอน

“เหตุการณ์ Wormhole ที่แฮ็กเกอร์ทำเงินได้ 326 ล้านดอลลาร์ในกระบวนการนี้”

Wormhole ซึ่งเป็นสะพานของ Solana ถูกควบคุมให้เชื่อว่า ETH จำนวน 120k ถูกฝากไว้บน Ethereum ซึ่งทำให้แฮ็กเกอร์สร้างสินทรัพย์ที่ห่อหุ้มไว้บน Solana ได้

แฮ็กเกอร์ใช้ประโยชน์จากข้อบกพร่องใน 'Solana_program::sysvar::instructions' และใน 'Solana_program' ที่ไม่ได้ตรวจสอบที่อยู่อย่างถูกต้อง เมื่อใช้สิ่งนี้ ผู้โจมตีให้ที่อยู่ที่มี ETH เพียง 0.1 ETH และสร้าง 'ชุดลายเซ็น' ปลอมเพื่อปลอมแปลง ETH 120 ห่อบน Solana

คิวบริดจ์ (ยังไม่ได้ตรวจสอบ)

“Qbridge ภายใต้เลนส์สำหรับการแสวงประโยชน์ 80 ล้านเหรียญ”

Qubit อนุญาตให้มีการค้ำประกันสินทรัพย์ข้ามสายระหว่าง Ethereum และ BSC

ข้อผิดพลาดทางลอจิกในข้อผิดพลาดทำให้ xETH พร้อมใช้งานบน BSC โดยไม่ต้องฝาก ETH บน Ethereum สิ่งนี้ทำให้แฮ็กเกอร์ได้รับสินเชื่อค้ำประกันบน Qubit แม้ว่าจะไม่มีเงินฝากใด ๆ ที่ถูกล็อคในสัญญา Ethereum

แสงสว่างในการรักษาความปลอดภัยสะพานข้ามโซ่

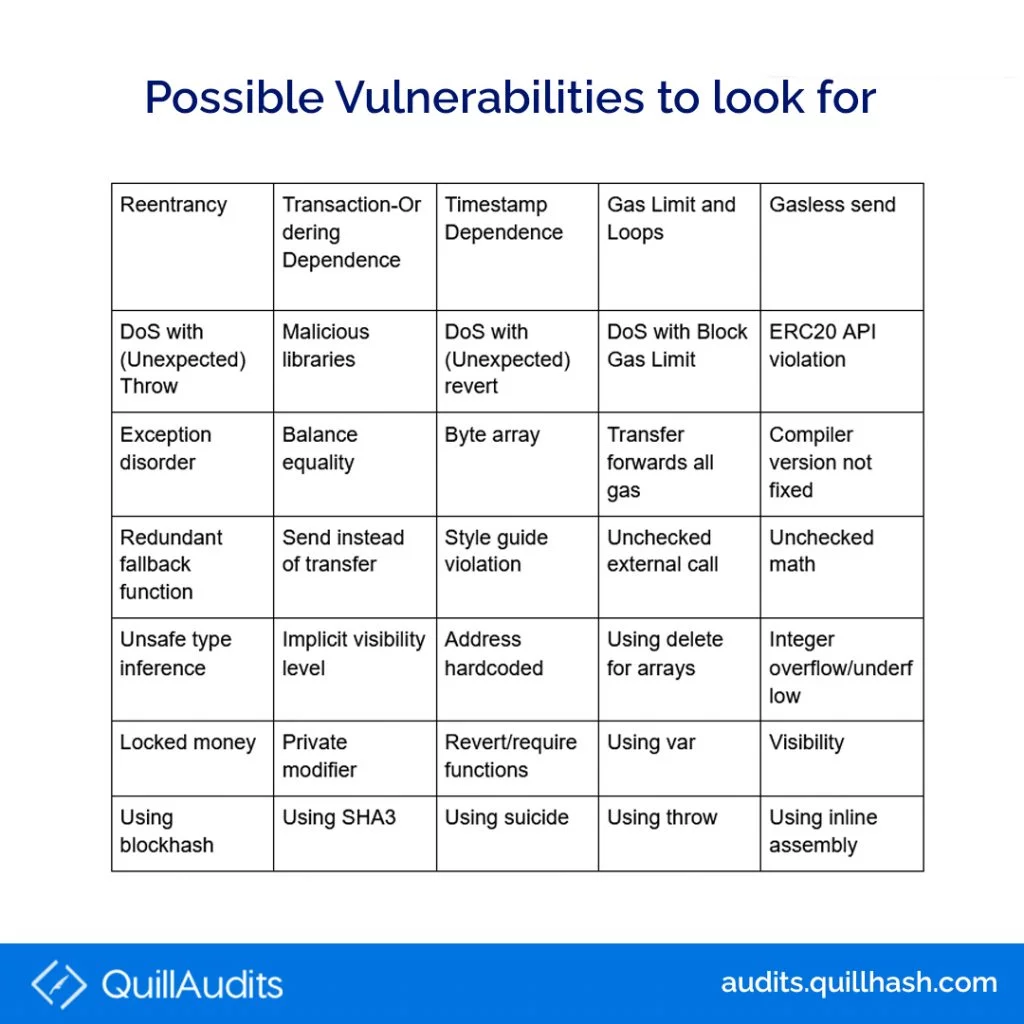

นอกเหนือจากมาตรการรักษาความปลอดภัยที่สร้างขึ้นด้วยการออกแบบโปรโตคอลแล้ว การตรวจสอบอย่างถี่ถ้วนและสม่ำเสมอยังช่วยลดความเสี่ยงของการโจมตีให้เหลือน้อยที่สุด ผู้บุกเบิก QuillAudits ในฐานะ บริษัทตรวจสอบบัญชีชั้นที่ 1 ด้วยชื่อเสียงระดับโลกในด้านการรักษาความปลอดภัยของโครงการ

10 เข้าชม

- Bitcoin

- blockchain

- การปฏิบัติตามบล็อคเชน

- การประชุม blockchain

- coinbase

- เหรียญอัจฉริยะ

- เอกฉันท์

- การประชุม crypto

- การทำเหมือง crypto

- cryptocurrency

- ซึ่งกระจายอำนาจ

- Defi

- สินทรัพย์ดิจิทัล

- ethereum

- เรียนรู้เครื่อง

- โทเค็นที่ไม่สามารถทำซ้ำได้

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- Platoblockchain

- เพลโตดาต้า

- เพลโตเกม

- รูปหลายเหลี่ยม

- หลักฐานการเดิมพัน

- ควิลแฮช

- แนวโน้ม

- W3

- ลมทะเล