กลุ่มที่อยู่เบื้องหลังโทรจันการเข้าถึงระยะไกลที่ซับซ้อน SilverRAT มีลิงก์ไปยังทั้งตุรกีและซีเรีย และวางแผนที่จะเผยแพร่เครื่องมือเวอร์ชันอัปเดตเพื่อให้สามารถควบคุมระบบ Windows และอุปกรณ์ Android ที่ถูกบุกรุก

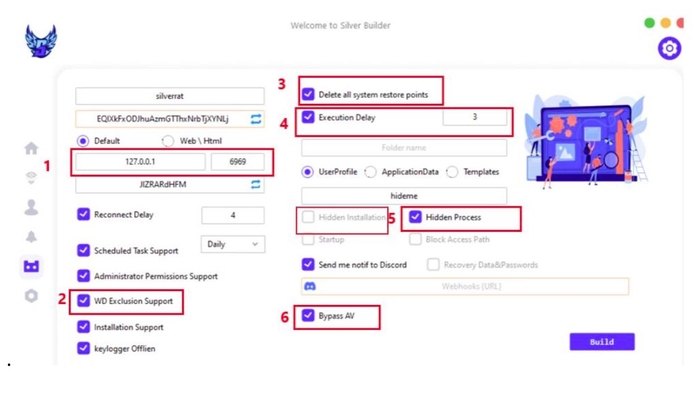

ตามการวิเคราะห์ภัยคุกคามที่เผยแพร่เมื่อวันที่ 3 มกราคม SilverRAT v1 ซึ่งปัจจุบันใช้งานได้เฉพาะบนระบบ Windows เท่านั้น อนุญาตให้สร้างมัลแวร์สำหรับการโจมตีคีย์ล็อกและแรนซัมแวร์ และรวมถึงคุณสมบัติการทำลายล้าง เช่น ความสามารถในการลบจุดคืนค่าระบบ นักวิจัยจาก Cyfirma จากสิงคโปร์ ระบุไว้ในการวิเคราะห์ของพวกเขา.

SilverRAT Builder อนุญาตคุณสมบัติต่างๆ

SilverRAT แสดงให้เห็นว่ากลุ่มอาชญากรไซเบอร์ในภูมิภาคมีความซับซ้อนมากขึ้น ตามการวิเคราะห์ของ Cyfirma SilverRAT เวอร์ชันแรกซึ่งมีซอร์สโค้ดรั่วไหลโดยนักแสดงที่ไม่รู้จักในเดือนตุลาคม ประกอบด้วยตัวสร้างที่อนุญาตให้ผู้ใช้สร้างโทรจันการเข้าถึงระยะไกลพร้อมคุณสมบัติเฉพาะ

ตามการวิเคราะห์ของ Cyfirma คุณสมบัติที่น่าสนใจเพิ่มเติม ได้แก่ การใช้ที่อยู่ IP หรือเว็บเพจสำหรับคำสั่งและการควบคุม การข้ามซอฟต์แวร์ป้องกันไวรัส ความสามารถในการลบจุดคืนค่าระบบ และการดำเนินการเพย์โหลดที่ล่าช้า

ผู้ก่อภัยคุกคามอย่างน้อยสองคน คนหนึ่งใช้แฮนเดิล “Dangerous silver” และอีกคนใช้ “Monstermc” เป็นนักพัฒนาที่อยู่เบื้องหลังทั้ง SilverRAT และโปรแกรมก่อนหน้า S500 RAT ตามการวิเคราะห์ของ Cyfirma แฮกเกอร์ดำเนินการบน Telegram และผ่านฟอรัมออนไลน์ที่พวกเขาขายมัลแวร์ในรูปแบบบริการ แจกจ่าย RAT ที่แคร็กจากนักพัฒนารายอื่น และเสนอบริการอื่น ๆ ที่หลากหลาย นอกจากนี้ พวกเขายังมีบล็อกและเว็บไซต์ชื่อ Anonymous Arabic

“มีคนสองคนที่จัดการ SilverRAT” Rajhans Patel นักวิจัยภัยคุกคามจาก Cyfirma กล่าว “เราสามารถรวบรวมหลักฐานภาพถ่ายของหนึ่งในนักพัฒนาได้”

เริ่มต้นจากฟอรัม

กลุ่มที่อยู่เบื้องหลังมัลแวร์ซึ่งมีชื่อว่า Anonymous Arabic นั้นเปิดใช้งานอยู่ในฟอรัมตะวันออกกลาง เช่น Turkhackteam, 1877 และฟอรัมรัสเซียอย่างน้อยหนึ่งฟอรัม

นอกเหนือจากการพัฒนา SilverRAT แล้ว นักพัฒนาของกลุ่มยังเสนอการโจมตีแบบปฏิเสธการให้บริการ (DDoS) แบบกระจายตามความต้องการ Koushik Pal นักวิจัยภัยคุกคามจากทีมวิจัย Cyfirma กล่าว

“เราได้สังเกตเห็นกิจกรรมบางอย่างจากภาษาอาหรับที่ไม่ระบุชื่อตั้งแต่ปลายเดือนพฤศจิกายน 2023” เขากล่าว “เป็นที่รู้กันว่าพวกเขากำลังใช้บอตเน็ตที่โฆษณาบน Telegram ที่รู้จักกันในชื่อ 'BossNet' เพื่อทำการโจมตี DDOS กับหน่วยงานขนาดใหญ่”

ในขณะที่ภาพรวมภัยคุกคามในตะวันออกกลางถูกครอบงำโดยกลุ่มแฮ็กที่ดำเนินการโดยรัฐและสนับสนุนโดยรัฐในอิหร่านและอิสราเอล กลุ่มท้องถิ่นเช่นภาษาอาหรับที่ไม่ระบุชื่อยังคงครองตลาดอาชญากรรมไซเบอร์ การพัฒนาเครื่องมืออย่างต่อเนื่อง เช่น SilverRAT เน้นให้เห็นถึงธรรมชาติที่เปลี่ยนแปลงตลอดเวลาของตลาดใต้ดินในภูมิภาค

แดชบอร์ด SilverRAT สำหรับการสร้างโทรจัน ที่มา: Cyfirma

กลุ่มแฮ็กในตะวันออกกลางมีแนวโน้มที่จะมีความหลากหลายมาก Sarah Jones นักวิเคราะห์การวิจัยข่าวกรองภัยคุกคามทางไซเบอร์ของบริษัทการตรวจจับและตอบสนองที่มีการจัดการ Critical Start กล่าว โดยเตือนว่ากลุ่มแฮ็กแต่ละกลุ่มมีการพัฒนาอยู่ตลอดเวลา และการสรุปลักษณะเฉพาะของพวกเขาอาจเป็นปัญหาได้

“ระดับของความซับซ้อนทางเทคนิคแตกต่างกันไปอย่างมากตามกลุ่มต่างๆ ในตะวันออกกลาง” เธอกล่าว “นักแสดงที่ได้รับการสนับสนุนจากรัฐบางคนมีความสามารถขั้นสูง ในขณะที่บางคนใช้เครื่องมือและเทคนิคที่เรียบง่ายกว่า”

เกตเวย์ผ่านการแฮ็กเกม

จากข้อมูลที่รวบรวมโดยนักวิจัยที่ Cyfirma จากสมาชิกที่ระบุตัวได้ของกลุ่มภาษาอาหรับนิรนาม อย่างน้อยหนึ่งคนเป็นอดีตแฮ็กเกอร์เกม รวมถึงโปรไฟล์ Facebook, ช่อง YouTube และโพสต์โซเชียลมีเดียของหนึ่งในแฮ็กเกอร์ – ชายใน เขาอายุ 20 ต้นๆ อาศัยอยู่ในเมืองดามัสกัส ประเทศซีเรีย และเริ่มแฮ็กข้อมูลเมื่อยังเป็นวัยรุ่น

โปรไฟล์ของแฮ็กเกอร์รุ่นเยาว์ที่พยายามค้นหาช่องโหว่สำหรับเกมนั้นเหนือกว่าชุมชนแฮ็กในตะวันออกกลาง วัยรุ่นที่เริ่มต้นอาชีพแฮ็กด้วยการสร้างแฮ็กเกมหรือโจมตีระบบเกมแบบปฏิเสธการให้บริการได้กลายเป็นเทรนด์ อาเรียน เคอร์ทาจ สมาชิกของ กลุ่มแลปซัส$เริ่มต้นจากการเป็นแฮ็กเกอร์ Minecraft และต่อมาได้ย้ายไปยังเป้าหมายการแฮ็กเช่น Microsoft, Nvidia และผู้สร้างเกม Rockstar

“เราเห็นแนวโน้มที่คล้ายกันกับผู้พัฒนา SilverRAT” Rajhans Patel นักวิจัยภัยคุกคามของ Cyfirma กล่าวเสริมในการวิเคราะห์ภัยคุกคาม: “การตรวจสอบโพสต์ก่อนหน้าของผู้พัฒนาเผยให้เห็นประวัติของการนำเสนอเกมยิงมุมมองบุคคลที่หนึ่ง (FPS) ที่หลากหลาย แฮ็กและ mods”

คณะกรรมการพิจารณาความปลอดภัยทางไซเบอร์ (CSRB) ของกระทรวงความมั่นคงแห่งมาตุภูมิของสหรัฐอเมริกา ซึ่งดำเนินการวิเคราะห์หลังการชันสูตรพลิกศพของการแฮ็กที่สำคัญ ระบุว่าท่อส่งที่ต่อเนื่องตั้งแต่แฮกเกอร์ที่เป็นเด็กและเยาวชนไปจนถึงองค์กรอาชญากรทางไซเบอร์นั้นเป็นอันตรายที่มีอยู่ รัฐบาลและองค์กรเอกชนควรจัดทำโครงการองค์รวมเพื่อเปลี่ยนเส้นทางเยาวชนให้ห่างจากอาชญากรรมในโลกไซเบอร์ CSRB ที่พบใน การวิเคราะห์ความสำเร็จของกลุ่ม Lapsus$ ในการโจมตี “บริษัทที่มีทรัพยากรและได้รับการปกป้องอย่างดีที่สุดในโลก”

แต่โปรแกรมเมอร์รุ่นเยาว์และวัยรุ่นที่เชี่ยวชาญด้านเทคโนโลยีมักจะพบวิธีอื่นในการรับมือกับอาชญากรไซเบอร์เช่นกัน Jones จาก Critical Start กล่าว

“แฮกเกอร์ก็เหมือนกับกลุ่มประชากรอื่นๆ ที่เป็นบุคคลที่หลากหลายซึ่งมีแรงจูงใจ ทักษะ และแนวทางที่แตกต่างกัน” เธอกล่าว “ในขณะที่แฮกเกอร์บางคนอาจเริ่มต้นด้วยการแฮ็กเกมและย้ายไปยังเครื่องมือและเทคนิคที่จริงจังกว่า แต่เรามักจะพบว่าอาชญากรไซเบอร์มักจะกำหนดเป้าหมายไปที่อุตสาหกรรมและประเทศที่มีการป้องกันทางไซเบอร์ที่อ่อนแอกว่า”

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- PlatoData.Network Vertical Generative Ai เพิ่มพลังให้กับตัวเอง เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. Web3 อัจฉริยะ ขยายความรู้ เข้าถึงได้ที่นี่.

- เพลโตESG. คาร์บอน, คลีนเทค, พลังงาน, สิ่งแวดล้อม แสงอาทิตย์, การจัดการของเสีย. เข้าถึงได้ที่นี่.

- เพลโตสุขภาพ เทคโนโลยีชีวภาพและข่าวกรองการทดลองทางคลินิก เข้าถึงได้ที่นี่.

- ที่มา: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :มี

- :เป็น

- :ที่ไหน

- 2023

- 7

- a

- ความสามารถ

- สามารถ

- เข้า

- ตาม

- คล่องแคล่ว

- อยากทำกิจกรรม

- นักแสดง

- เพิ่ม

- นอกจากนี้

- ที่อยู่

- สูง

- กับ

- อนุญาต

- ช่วยให้

- ในหมู่

- an

- การวิเคราะห์

- นักวิเคราะห์

- และ

- หุ่นยนต์

- ไม่ระบุชื่อ

- โปรแกรมป้องกันไวรัส

- ใด

- วิธีการ

- ภาษาอาหรับ

- เป็น

- AS

- At

- โจมตี

- การโจมตี

- ไป

- BE

- กลายเป็น

- สมควร

- รับ

- หลัง

- กำลัง

- บล็อก

- คณะกรรมการ

- ทั้งสอง

- บ็อตเน็ต

- สร้าง

- การก่อสร้าง

- by

- ที่เรียกว่า

- CAN

- ความสามารถในการ

- อาชีพ

- ช่อง

- ลักษณะ

- รหัส

- ชุมชน

- บริษัท

- ที่ถูกบุกรุก

- ความประพฤติ

- ปฏิบัติ

- ประกอบ

- ไม่หยุดหย่อน

- สร้าง

- ต่อ

- อย่างต่อเนื่อง

- ควบคุม

- ประเทศ

- แตกระแหง

- การสร้าง

- วิกฤติ

- ซีเอสอาร์บี

- ขณะนี้

- ตัด

- ไซเบอร์

- อาชญากรรม

- อาชญากรไซเบอร์

- อาชญากรไซเบอร์

- อันตราย

- Dangerous

- หน้าปัด

- ข้อมูล

- DDoS

- ล่าช้า

- ความต้องการ

- แผนก

- กรมความมั่นคงภายในประเทศ

- การตรวจพบ

- ผู้พัฒนา

- นักพัฒนา

- พัฒนาการ

- อุปกรณ์

- กระจาย

- กระจาย

- หลาย

- ครอง

- ครอบงำ

- ขนานนามว่า

- พลวัต

- ก่อน

- ตะวันออก

- ทางตะวันออก

- ทั้ง

- ผู้ประกอบการ

- หน่วยงาน

- หลักฐาน

- การพัฒนา

- การปฏิบัติ

- อัตถิภาวนิยม

- การหาประโยชน์

- คุณสมบัติ

- หา

- หา

- บริษัท

- ชื่อจริง

- สำหรับ

- อดีต

- ฟอรั่ม

- ฟอรั่ม

- พบ

- เฟรมต่อวินาที

- ราคาเริ่มต้นที่

- เกม

- เกม

- การเล่นเกม

- เกตเวย์

- รวบรวม

- รวมตัวกัน

- รัฐบาล

- อย่างมาก

- บัญชีกลุ่ม

- กลุ่ม

- แฮ็กเกอร์

- แฮกเกอร์

- แฮ็ค

- แฮ็ก

- จัดการ

- มี

- he

- เน้น

- ของเขา

- ประวัติ

- แบบองค์รวม

- บ้านเกิดเมืองนอน

- ความมั่นคงแห่งมาตุภูมิ

- HTTPS

- ระบุ

- ภาพ

- in

- ประกอบด้วย

- รวมถึง

- รวมทั้ง

- เป็นรายบุคคล

- บุคคล

- อุตสาหกรรม

- Intelligence

- น่าสนใจ

- เข้าไป

- IP

- ที่อยู่ IP

- อิหร่าน

- อิสราเอล

- แจน

- โจนส์

- jpg

- ที่รู้จักกัน

- ภูมิประเทศ

- ใหญ่

- ปลาย

- ต่อมา

- การเปิดตัว

- น้อยที่สุด

- ชั้น

- กดไลก์

- การเชื่อมโยง

- ชีวิต

- สำคัญ

- เครื่องชง

- มัลแวร์

- มนุษย์

- การจัดการ

- การจัดการ

- ตลาด

- อาจ..

- สมาชิก

- สมาชิก

- ไมโครซอฟท์

- กลาง

- ตะวันออกกลาง

- Minecraft

- ข้อมูลเพิ่มเติม

- มากที่สุด

- แรงจูงใจ

- ย้าย

- ย้าย

- ธรรมชาติ

- พฤศจิกายน

- Nvidia

- ตุลาคม

- of

- เสนอ

- การเสนอ

- มักจะ

- on

- ONE

- ต่อเนื่อง

- ออนไลน์

- เพียง

- ทำงาน

- or

- องค์กร

- อื่นๆ

- ผลิตภัณฑ์อื่นๆ

- ออก

- เกิน

- รูปแบบไฟล์ PDF

- คน

- ท่อ

- สถานที่

- แผน

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- จุด

- ประชากร

- มี

- โพสต์

- ก่อน

- ส่วนตัว

- ที่มีปัญหา

- โปรไฟล์

- โครงการ

- โปรแกรมเมอร์

- โปรแกรม

- การตีพิมพ์

- ใส่

- ทีเดียว

- ransomware

- การโจมตีของแรนซัมแวร์

- หนู

- เปลี่ยนเส้นทาง

- ภูมิภาค

- ปล่อย

- วางใจ

- รีโมท

- การเข้าถึงระยะไกล

- การวิจัย

- นักวิจัย

- นักวิจัย

- คำตอบ

- ฟื้นฟู

- เผย

- ทบทวน

- การตรวจสอบ

- Rockstar

- รัสเซีย

- s

- ความปลอดภัย

- พูดว่า

- ที่สอง

- ความปลอดภัย

- เห็น

- ขาย

- ร้ายแรง

- บริการ

- เธอ

- ปืน

- น่า

- แสดงให้เห็นว่า

- เงิน

- คล้ายคลึงกัน

- ที่เรียบง่าย

- ตั้งแต่

- ทักษะ

- ซอฟต์แวร์

- บาง

- ซับซ้อน

- ความซับซ้อน

- แหล่ง

- รหัสแหล่งที่มา

- โดยเฉพาะ

- เริ่มต้น

- ข้อความที่เริ่ม

- ที่เริ่มต้น

- ความสำเร็จ

- อย่างเช่น

- ซีเรีย

- ระบบ

- ระบบ

- เป้า

- เป้าหมาย

- ทีม

- วิชาการ

- เทคนิค

- ขบเผาะ

- วัยรุ่น

- Telegram

- มีแนวโน้ม

- ที่

- พื้นที่

- โลก

- ของพวกเขา

- ที่นั่น

- พวกเขา

- การคุกคาม

- ตัวแสดงภัยคุกคาม

- ตลอด

- ไปยัง

- เครื่องมือ

- เครื่องมือ

- ฟันฝ่า

- เทรนด์

- โทรจัน

- ตุรกี

- สอง

- ใต้ดิน

- ไม่ทราบ

- ให้กับคุณ

- us

- ผู้ใช้งาน

- การใช้

- v1

- แตกต่างกัน

- ความหลากหลาย

- ต่างๆ

- รุ่น

- คือ

- วิธี

- we

- ปรับตัวลดลง

- Website

- ดี

- ที่

- ในขณะที่

- WHO

- ใคร

- หน้าต่าง

- กับ

- โรงงาน

- โลก

- หนุ่มสาว

- YouTube

- ลมทะเล