Okuma zamanı: 4 dakika

Okuma zamanı: 4 dakika

Bir kötü amaçlı yazılım analistinden en tehlikeli ve çirkin truva atlarını adlandırmasını isterseniz Emotet kesinlikle listede olacaktır. Ulusal göre Siber güvenlik ve İletişim Entegrasyon Merkezi, Truva "Eyalet, yerel, kabile ve bölge hükümetleri ile özel ve kamu sektörlerini etkileyen en maliyetli ve yıkıcı kötü amaçlı yazılımlar arasında olmaya devam ediyor". Kurnaz ve sinsi, dünya çapında kitlesel bir şekilde yayılmıştır. Emotet'in 4 günlük yeni devasa saldırısı, Comodo antimalware tesisleri tarafından durduruldu.

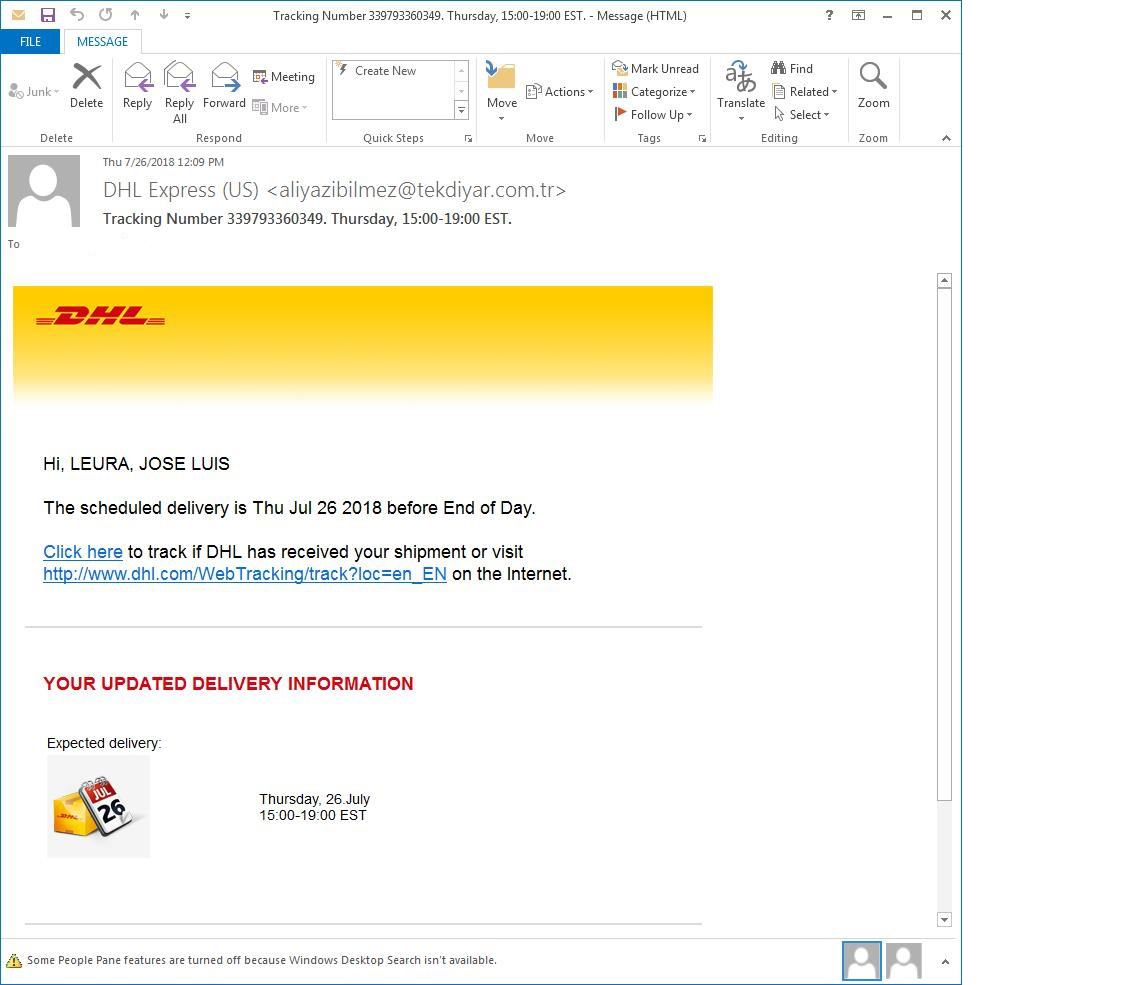

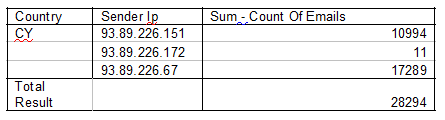

Saldırı, 28,294 kullanıcıya gönderilen kimlik avı e-postasıyla başladı.

Gördüğünüz gibi, e-posta DHL gönderi ve teslimat mesajını taklit ediyor. Ünlü marka, kullanıcılara güven aşılamak için bir araç görevi görüyor. Merak faktörü de rolünü oynar, bu nedenle mağdurun e-postadaki bağlantıyı çok fazla düşünmeden tıklama şansı çok yüksektir. Ve bir kurban bağlantıya tıkladığı anda, saldırganların kara büyüsü devreye girer.

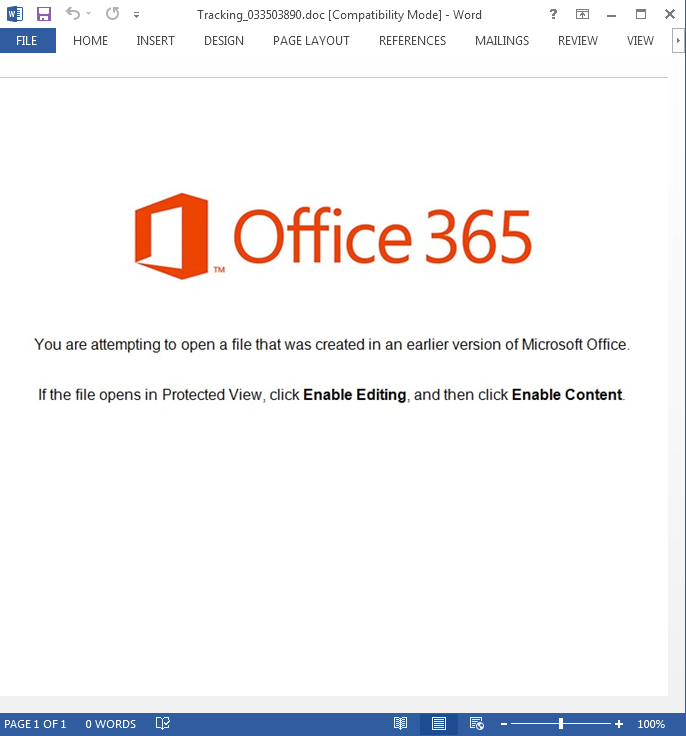

Bağlantıya tıklandığında bir Word dosyası indirilir. Elbette, Word dosyasının herhangi bir teslimatla ilgisi yoktur - kötü amaçlı yazılımın teslimi dışında. Kötü amaçlı bir makro kodu içeriyor. Bugünlerde Microsoft, ürünlerinde makro çalıştırmayı varsayılan olarak kapattığından, saldırganların kullanıcıları daha eski bir sürümü çalıştırmaları için kandırması gerekiyor. Bu yüzden bir kurban dosyayı açmaya çalıştığında aşağıdaki başlık belirir.

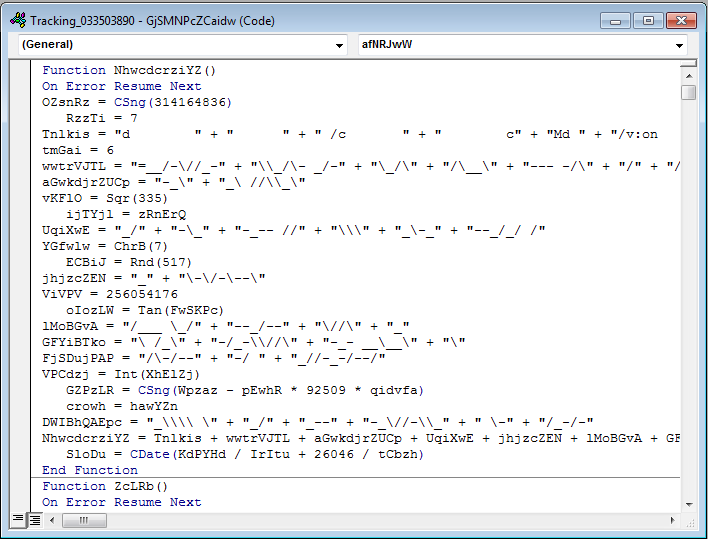

Bir kullanıcı saldırganların isteğini yerine getirirse, makro komut dosyası görevine gelir - cmd.exe'nin yürütülmesi için gizlenmiş bir kabuk kodunu yeniden oluşturmak

Karartılmış kodu yeniden oluşturduktan sonra cmd.exe, PowerShell'i başlatır ve PowerShell, listedeki herhangi bir URL'den bir ikili dosya indirip yürütmeye çalışır:

-http: //deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

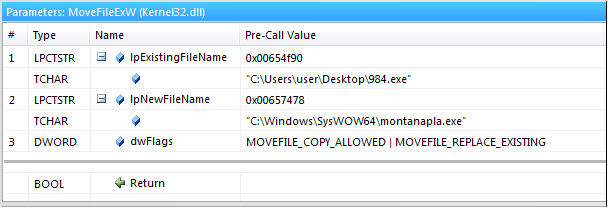

Yazma sırasında, yalnızca sonuncusu bir ikili olan 984.exe içeriyordu.

Tahmin edebileceğiniz gibi ikili, aşağıdakilerin bir örneğidir Emotet Banker Truva Atı.

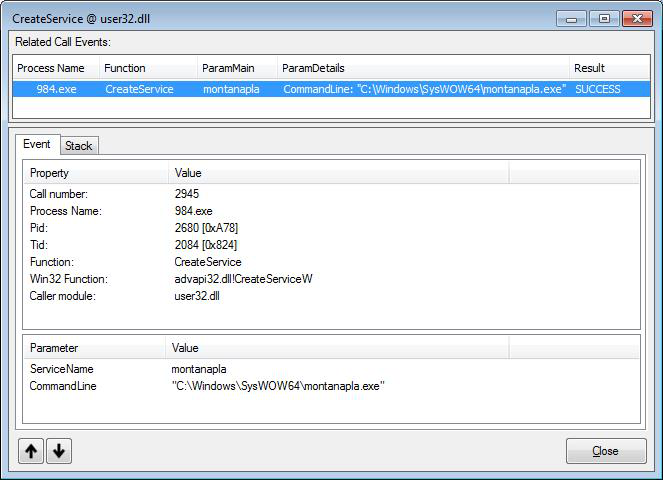

Bir kez yürütüldüğünde, ikili kendisini C: WindowsSysWOW64montanapla.exe'ye yerleştirir.

Bundan sonra, kötü amaçlı işlemin her başlangıçta başlamasını sağlayan montanapla adlı bir hizmet oluşturur.

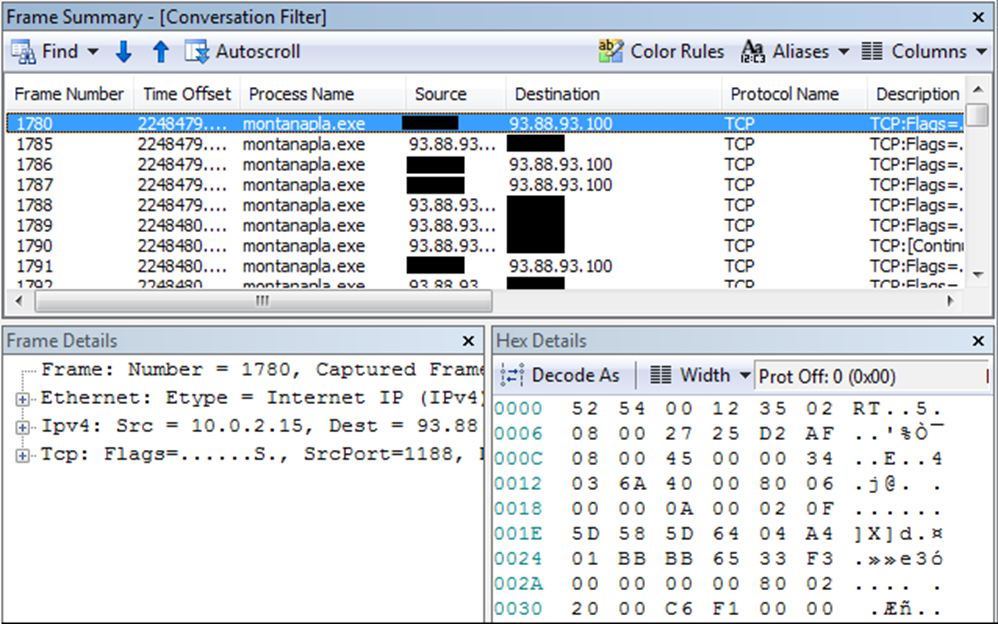

Ayrıca, saldırganları yeni kurban hakkında bilgilendirmek için Komut ve Kontrol sunucularına (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100) bağlanmaya çalışır. Ardından kötü amaçlı yazılım saldırganların komutlarını bekler.

Artık Command & Control sunucusuyla gizli uzak bağlantı kurulmuştur. Emotet saldırganlardan gelen herhangi bir komutu yerine getirmeye hazır bekliyor. Genellikle, etkilenen makinedeki özel verileri kurtarır; banka bilgileri bir önceliktir. Ama hepsi bu değil. Emotet ayrıca diğer birçok şeyi iletmek için bir araç olarak kullanılır. kötü amaçlı yazılım türleri enfekte makinelere. Böylece, Emotet'e bulaşmak, kurbanın bilgisayarını çeşitli kötü amaçlı yazılımlarla tehlikeye atan sonsuz zincirdeki ilk halka haline gelebilir.

Ancak Emotet, yalnızca bir PC'den ödün vermekten memnun değil. Ağdaki diğer ana bilgisayarlara bulaşmaya çalışır. Ek olarak, Emotet kötü amaçlı yazılımdan koruma araçlarını gizlemek ve atlamak için güçlü yeteneklere sahiptir. Polimorfik olduğundan imza tabanlı algılamayı engeller. antivirüsler. Ayrıca Emotet, bir Sanal Makine ortamını algılayabilir ve yanlış göstergeler üreterek kendini gizleyebilir. Bütün bunlar onu bir güvenlik yazılımı için sert bir somun yapar.

Comodo Tehdit Araştırma Laboratuarları Başkanı Fatih Orhan, "Bu durumda, geniş kapsamlı sonuçları olan çok tehlikeli bir saldırı ile karşı karşıya kaldık" diyor. Açıkçası, bu tür muazzam saldırılar mümkün olduğu kadar çok kullanıcıyı etkilemeyi hedefliyor, ancak bu sadece buzdağının bir ucu.

Kurbanları Emotet ile enfekte etmek sadece yıkıcı süreci tetikler. İlk olarak, ağdaki diğer ana bilgisayarlara bulaşır. İkincisi, diğer kötü amaçlı yazılım türlerini indirir, böylece güvenliği ihlal edilen bilgisayarların bulaşma süreci sonsuz olur ve katlanarak büyür. Comodo, bu büyük saldırıyı durdurarak on binlerce kullanıcıyı bu sinsi kötü amaçlı yazılımdan korudu ve saldırganların ölüm zincirini kesti. Bu durum, müşterilerimizin en tehlikeli ve güçlü saldırılardan bile korunduğunun bir başka kanıtı ”.

Comodo ile güvenli yaşayın!

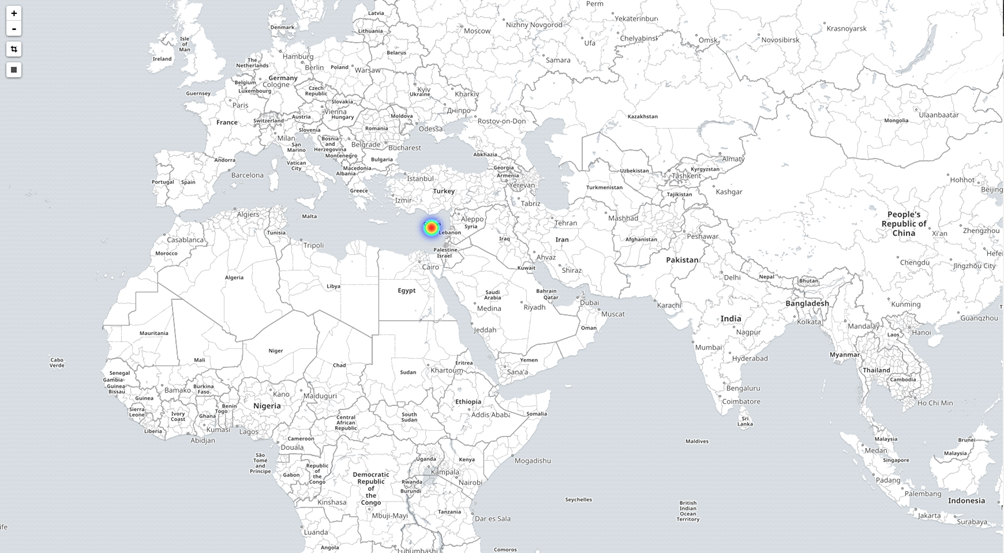

Saldırıda kullanılan ısı haritası ve IP'ler

Saldırı, Kıbrıs merkezli üç IP'den ve alan @ tekdiyar.com.tr'den gerçekleştirildi. 23 Temmuz 2018 14:17:55 UTC de başladı ve 27 Temmuz 2018 01:06:00 da sona erdi.

Saldırganlar 28.294 kimlik avı e-postası gönderdi.

Alakalı kaynaklar:

DENEME SÜRÜMÜNE BAŞLA ANINDA GÜVENLİK PUANINI ÜCRETSİZ ALIN

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- yeteneklerini

- Yapabilmek

- Hakkımızda

- Göre

- ilave

- etkileyen

- Türkiye

- arasında

- analist

- ve

- antivirüs

- etrafında

- saldırı

- saldırılar

- mevcut

- bankacı

- Bankacılık

- afiş

- müşterimiz

- olur

- başladı

- olmak

- Siyah

- Blog

- marka

- dava

- Merkez

- zincir

- şansı

- kod

- COM

- İletişim

- Uzlaşılmış

- ödün

- bilgisayar

- Sosyal medya

- bağ

- içeren

- kontrol

- Kurs

- oluşturur

- merak

- Müşteriler

- kesim

- Siber

- siber güvenlik

- Tehlikeli

- veri

- Varsayılan

- kesinlikle

- teslim etmek

- teslim

- Bulma

- yıkıcı

- domain

- indir

- indirme

- E-posta

- e-postalar

- Sonsuz

- olmasını sağlar

- çevre

- kurulmuş

- Hatta

- Etkinlikler

- Her

- Dışında

- yürütmek

- infaz

- katlanarak

- yüzlü

- ünlü

- geniş kapsamlı

- fileto

- Ad

- takip etme

- Ücretsiz

- itibaren

- üreten

- almak

- Hükümetler

- Büyür

- Zor

- baş

- gizlemek

- Yüksek

- HTTPS

- muazzam

- in

- göstergeler

- bilgi

- ilham vermek

- anlık

- bütünleşme

- IP

- IT

- kendisi

- Temmuz

- Temmuz 23

- Labs

- Soyad

- başlatmak

- başlattı

- LINK

- Liste

- yerel

- Uzun

- Çok

- makine

- Makineler

- Makro

- makrolar

- sihirli

- YAPAR

- kötü amaçlı yazılım

- çok

- masif

- kitlesel

- maksimum genişlik

- anlamına geliyor

- mesaj

- Microsoft

- Misyonumuz

- an

- Daha

- çoğu

- isim

- adlı

- ulusal

- gerek

- ağ

- yeni

- ONE

- açık

- Diğer

- PC

- PC'ler

- Kimlik avı

- PHP

- Yerler

- Platon

- Plato Veri Zekası

- PlatoVeri

- OYNA

- mümkün

- güçlü

- PowerShell

- mevcut

- öncelik

- özel

- süreç

- Ürünler

- korumalı

- halka açık

- hazır

- uzak

- talep

- araştırma

- Kaynaklar

- Rol

- koşu

- memnun

- memnun

- karne

- İkinci

- güvenli

- güvenlik

- Sunucular

- vermektedir

- hizmet

- Kabuk

- Sinsi

- So

- Yazılım

- yayılma

- başladı

- başlangıç

- Eyalet

- durdurma

- güçlü

- böyle

- Hedeflenen

- The

- Dünya

- Düşünme

- Binlerce

- tehdit

- üç

- zaman

- tip

- için

- araç

- araçlar

- Truva

- Güven

- türleri

- URL

- kullanıcı

- kullanıcılar

- genellikle

- UTC

- çeşitli

- versiyon

- Kurban

- kurbanlar

- Sanal

- Sanal makine

- Bekleyen

- irade

- olmadan

- Word

- Dünya

- yazı yazıyor

- Sen

- zefirnet