Підключені медичні пристрої зробили революцію в догляді за пацієнтами та досвіді. Однак використання цих пристроїв для виконання клінічних та оперативних завдань зробило їх мішенню для зловмисників, які прагнуть отримати вигоду від цінних даних пацієнтів і збоїв у роботі. Фактично, коли Palo Alto Networks відсканувало понад 200,000 XNUMX інфузійних насосів у мережах лікарень та інших медичних установ, було виявлено, що 75% цих інфузійних насосів мав принаймні одну вразливість або сповіщення безпеки.

Крім того, що їх важко захистити, ці підключені пристрої створюють проблеми, коли йдеться про дотримання вимог безпеки законів, таких як Закон про перенесення та підзвітність медичного страхування (HIPAA). На щастя, є кілька стратегій, якими лікарні можуть скористатися для зміцнення свого захисту. Ось п’ять дієвих способів, якими лікарні можуть допомогти захистити медичні пристрої та надати необхідну допомогу пацієнтам без збоїв.

1. Підтримання пильної видимості

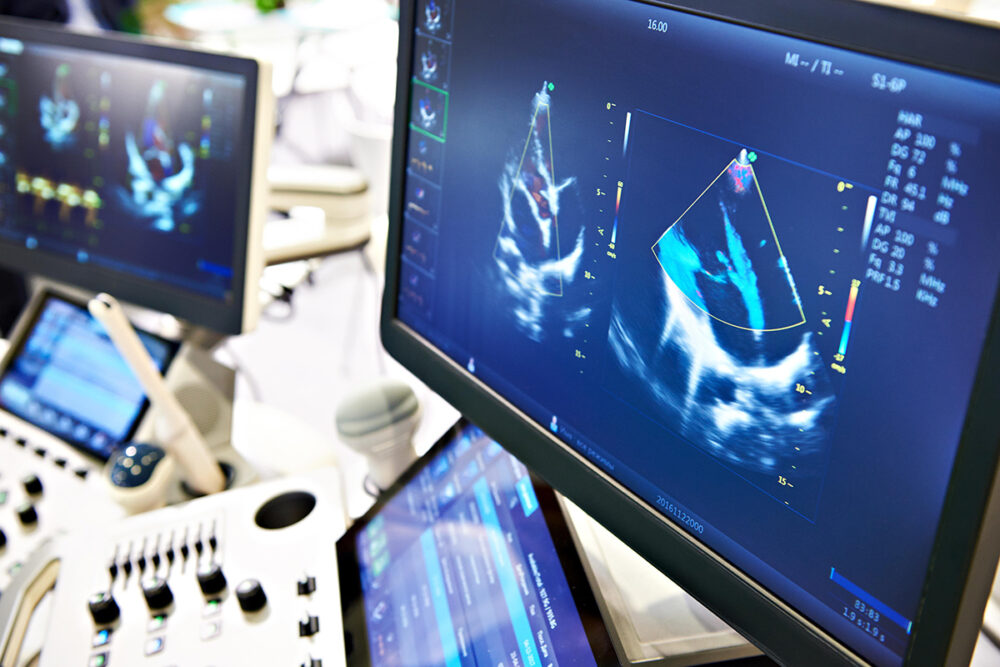

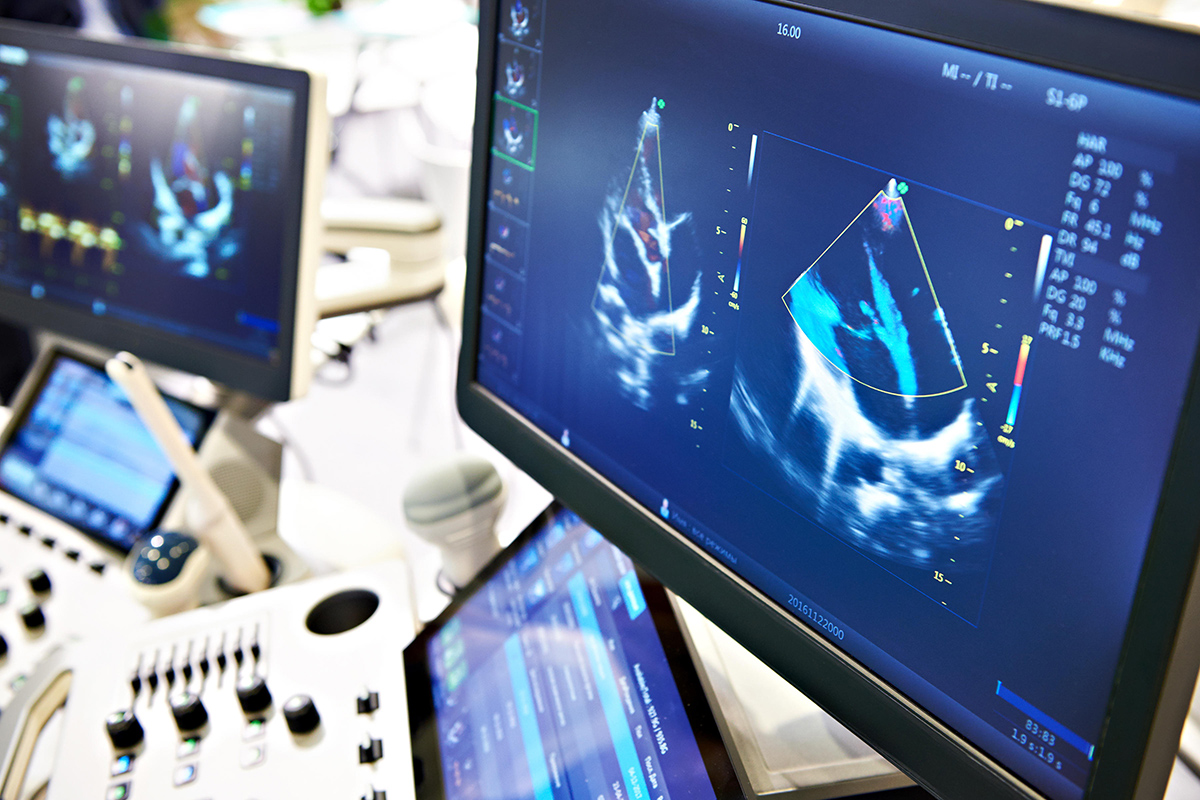

Розробка a підхід безпеки з нульовою довірою (ZT). має вирішальне значення для захисту від сучасних складних атак, але першим кроком є встановлення повної видимості всіх активів у мережі. І командам InfoSec, і Biomed потрібна повна картина всіх активів, які використовуються в мережі лікарні, і кількості підключених медичних пристроїв, щоб отримати чітке розуміння їхніх місць уразливості. Потім команди повинні вийти за межі рівня пристрою, визначивши основні програми та ключові компоненти, які працюють під операційною системою, щоб справді застосувати підхід ZT. Наприклад, маючи уявлення про різні програми, такі як електронні медичні записи (EHR), системи архівування зображень та комунікацій (PACS) які обробляють дані цифрових зображень і комунікацій у медицині (DICOM) і Fast Healthcare Interoperability Resources (FHIR), а також інші критично важливі для бізнесу програми можуть покращити загальну видимість активів.

2. Визначення опромінення пристрою

Багато пристроїв пов’язані з різними вразливими місцями, які підпадають під дві категорії: статичне та динамічне впливи. Наприклад, статичні уразливості зазвичай складаються з загальних вразливостей і вразливостей (CVE), які можна усунути незалежно. Навпаки, динамічне опромінення можна виявити в тому, як пристрої спілкуються один з одним і куди вони надсилають інформацію (в лікарні чи третім особам), що ускладнює їх ідентифікацію та вирішення. На щастя, штучний інтелект і автоматизація відіграватимуть дедалі важливішу роль у допомозі лікарням виявляти такі ризики, надаючи на основі даних інформацію та проактивні рекомендації щодо того, як ефективніше їх усунути.

3. Впровадження підходу нульової довіри

Коли лікарні отримають чітке уявлення про свої активи та ризики, вони можуть застосувати підхід ZT, обмеживши доступ до вразливих пристроїв і програм. Розділивши пристрої та робочі навантаження на мікросегменти, на основі яких адміністратори можуть краще керувати політиками безпеки мінімальний доступ. Це може допомогти лікарням зменшити площу атаки, покращити стримування порушень і посилити відповідність нормативним вимогам шляхом розміщення пристроїв у різних сегментах із різними вимогами та засобами контролю безпеки. Наприклад, якщо комп’ютер зламано в лікарні, мікросегментація може обмежити шкоду цьому конкретному пристрою, не впливаючи на медичні пристрої, важливі для догляду за пацієнтами.

4. Розгортання віртуальних виправлень для застарілих систем

Медичні пристрої, як правило, використовуються в лікарнях більше десяти років і, як такі, часто працюють на застарілому програмному забезпеченні та системах. Через вимоги до використання лікарні можуть не мати змоги оновити або виправити спеціалізовану медичну систему, що може призвести до низки унікальних проблем безпеки. Крім того, лікарні можуть бути не в змозі дозволити собі відключити пристрої для оновлення або виправлення через ризики втрати догляду за пацієнтом. Оскільки лікарні приймають підхід ZT, вони можуть інвестувати в інші форми захисту, наприклад віртуальне латання щоб зменшити вплив медичних пристроїв. Наприклад, такі інструменти, як брандмауери наступного покоління, можуть застосовувати захист навколо мережевих і прикладних рівнів пристрою без потреби фізично торкатися пристрою.

5. Запровадження прозорості в усій екосистемі

Комунікація та прозорість мають вирішальне значення для запобігання загрозам із самого початку. Лікарняні громадські організації та команди InfoSec повинні бути залучені до процесу закупівлі пристроїв, оскільки вони пропонують критичний погляд на те, як найкраще захистити пристрої протягом усього життєвого циклу. Лікарні, групи безпеки, постачальники та виробники пристроїв повинні працювати разом, щоб створити рішення та стратегії, які тримають безпеку на передньому краї захисту медичного пристрою. Історично склалося так, що коли лікарні зазнають нападів, служби безпеки працюють разом, щоб захиститися від нападників. Однак після атаки інформація залишається між службами безпеки та лікарнями, і дуже мало інформації (якщо така є) повертається назад, щоб повідомити виробника пристрою про те, як вони можуть покращити захист свого пристрою. Лікарні повинні бути більш активними, коли справа доходить до обміну прямими відгуками з виробниками пристроїв щодо областей, які потрібно вдосконалити.

Зрештою, оскільки політики кібербезпеки щодо медичних пристроїв продовжують розвиватися, є способи, за допомогою яких ми можемо створювати рішення для вирішення проблем безпеки як зараз, так і в майбутньому. Не дивлячись на невідомі обставини, ми можемо докладати більш активних зусиль, щоб переконатися, що ми впроваджуємо лівий підхід до безпеки та сприяємо розвитку культури кібервідмовостійкості для медичної спільноти.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- PlatoHealth. Розвідка про біотехнології та клінічні випробування. Доступ тут.

- джерело: https://www.darkreading.com/dr-tech/5-ways-hospitals-can-help-improve-their-iot-security

- : має

- :є

- : ні

- :де

- 000

- 200

- a

- Здатний

- МЕНЮ

- доступ

- підзвітність

- через

- Діяти

- Додатково

- адреса

- адресований

- Адміністратори

- прийняти

- проти

- проти нападників

- AI

- Оповіщення

- ВСІ

- an

- та

- будь-який

- додаток

- застосування

- Застосовувати

- підхід

- ЕСТЬ

- області

- навколо

- AS

- Активи

- At

- атака

- нападки

- Автоматизація

- назад

- заснований

- BE

- оскільки

- буття

- КРАЩЕ

- Краще

- між

- За

- підсилювач

- обидва

- порушення

- але

- by

- CAN

- який

- категорії

- проблеми

- складні

- ясно

- Клінічний

- приходить

- загальний

- спілкуватися

- зв'язку

- системи зв'язку

- співтовариство

- повний

- дотримання

- Компоненти

- всеосяжний

- Компрометація

- комп'ютер

- підключений

- Політика стримування

- продовжувати

- контрастність

- управління

- створювати

- критичний

- культура

- кібер-

- Кібербезпека

- дані

- керовані даними

- десятиліття

- оборони

- пристрій

- прилади

- різний

- важкий

- цифровий

- прямий

- порушено

- Зрив

- два

- динамічний

- кожен

- продуктивно

- зусилля

- обійняти

- дозволяє

- примусове виконання

- забезпечувати

- налагодження

- еволюціонувати

- приклад

- досвід

- факт

- Падати

- ШВИДКО

- зворотний зв'язок

- міжмережеві екрани

- Перший

- п'ять

- для

- передній край

- форми

- виховання

- знайдений

- від

- майбутнє

- отримати

- Go

- буде

- схопити

- було

- обробляти

- Мати

- має

- здоров'я

- медичне страхування

- охорона здоров'я

- допомога

- допомогу

- тут

- історично

- лікарня

- лікарні

- Як

- How To

- Однак

- HTTPS

- ідентифікувати

- ідентифікує

- if

- Зображеннями

- впливає

- реалізації

- важливо

- удосконалювати

- поліпшення

- in

- В інших

- включені

- все більше і більше

- самостійно

- повідомити

- інформація

- INFOSEC

- інфузія

- розуміння

- страхування

- Взаємодія

- в

- Invest

- КАТО

- питання

- IT

- JPG

- тримати

- ключ

- Законодавство

- шарів

- вести

- найменш

- Legacy

- рівень

- Важіль

- Життєвий цикл

- як

- МЕЖА

- обмежуючий

- пов'язаний

- трохи

- шукати

- від

- made

- головний

- Підтримка

- зробити

- Робить

- управляти

- виробник

- Виробники

- багато

- Може..

- медичний

- медичний прилад

- медицина

- більше

- повинен

- Необхідність

- нужденних

- мережу

- мереж

- наступне покоління

- зараз

- of

- від

- пропонувати

- offline

- часто

- on

- ONE

- на

- операційний

- операційна система

- оперативний

- операції

- or

- організації

- Інше

- з

- над

- загальний

- Пало-Альто

- Сторони

- пластир

- Виправлення

- пацієнт

- перспектива

- Фізично

- картина

- розміщення

- plato

- Інформація про дані Платона

- PlatoData

- Play

- точок

- Політика

- портативність

- представити

- попередження

- привілей

- Проактивний

- процес

- придбання

- Прибуток

- захист

- захист

- забезпечувати

- забезпечення

- Насоси

- RE

- рекомендації

- облік

- зменшити

- Незалежно

- регуляторні

- Відповідність нормативам

- Вимога

- ресурси

- революціонізували

- ризики

- Роль

- рухомий

- прогін

- біг

- s

- безпечний

- безпеку

- політики безпеки

- сегменти

- послати

- розділення

- кілька

- поділ

- Софтвер

- Рішення

- ВИРІШИТИ

- складний

- спеціалізований

- конкретний

- старт

- Крок

- стратегії

- Зміцнювати

- такі

- поверхню

- система

- Systems

- Приймати

- Мета

- завдання

- команди

- ніж

- Що

- Команда

- Майбутнє

- інформація

- їх

- Їх

- потім

- Там.

- Ці

- вони

- третій

- треті сторони

- це

- ті

- загрози

- по всьому

- до

- сьогодні

- разом

- інструменти

- торкатися

- прозорість

- по-справжньому

- Довіряйте

- два

- типово

- при

- під

- розуміння

- створеного

- Оновити

- модернізація

- використання

- використовуваний

- Цінний

- різноманітність

- різний

- постачальники

- дуже

- Віртуальний

- видимість

- Уразливості

- вразливість

- Вразливий

- способи

- we

- коли

- який

- волі

- з

- в

- без

- Work

- працювати разом

- зефірнет

- нуль

- нульова довіра

- ZT