Новий варіант сумнозвісного зловмисного програмного забезпечення «Gh0st RAT» було виявлено під час нещодавніх атак, націлених на жителів Південної Кореї та Міністерство закордонних справ Узбекистану.

Китайська група «C.Rufus Security Team» вперше випустив Gh0st RAT у відкритий Інтернет у березні 2008 року. Примітно, що він все ще використовується сьогодні, особливо в Китаї та навколо нього, хоча у змінених формах.

Наприклад, з кінця серпня група з сильними китайськими зв’язками поширює модифікований Gh0st RAT під назвою «SugarGh0st RAT». Згідно з дослідженням Cisco Talos, ця загроза скидає варіант за допомогою ярликів Windows із JavaScript, відволікаючи цілі налаштованими документами-приманками.

Саме зловмисне програмне забезпечення залишається майже таким самим ефективним інструментом, яким воно було коли-небудь, хоча тепер воно має нові наклейки, які допомагають пройти повз антивірусне програмне забезпечення.

Пастки SugarGh0st RAT

Чотири зразки SugarGh0st, імовірно доставлені через фішинг, надходять на цільові машини як архіви, вбудовані в файли ярликів Windows LNK. LNK приховують зловмисний JavaScript, який після відкриття видає документ-приманку, призначений для корейської чи узбецької урядової аудиторії, і корисне навантаження.

Як і його прабатько — троян віддаленого доступу китайського походження, вперше опублікований у березні 2008 року — SugarGh0st є чистою, багатофункціональною машиною для шпигунства. 32-розрядна бібліотека динамічного компонування (DLL), написана мовою C++, спочатку збирає системні дані, а потім відкриває двері до повних можливостей віддаленого доступу.

Зловмисники можуть використовувати SugarGh0st, щоб отримати будь-яку інформацію про свою скомпрометовану машину або запустити, завершити або видалити процеси, які на ній запущені. Вони можуть використовувати його для пошуку, вилучення та видалення файлів, а також видалення будь-яких журналів подій, щоб замаскувати отримані докази. Бекдор оснащений кейлоггером, знімком екрана, засобом доступу до камери пристрою та багатьма іншими корисними функціями для маніпулювання мишею, виконання операцій Windows або просто виконання довільних команд.

«Мене найбільше хвилює те, як він спеціально розроблений для уникнення попередніх методів виявлення», — каже Нік Біасіні, керівник відділу роботи з Cisco Talos. З цим новим варіантом, зокрема, «вони доклали зусиль, щоб зробити речі, які б змінили спосіб роботи виявлення ядра».

Справа не в тому, що SugarGh0st має якісь особливо нові механізми ухилення. Швидше, незначні естетичні зміни відрізняють його від попередніх варіантів, наприклад, зміна протоколу зв’язку командно-контрольного (C2) таким чином, що замість 5 байтів заголовки мережевих пакетів резервують перші 8 байтів як магічні байти (список підписи файлів, які використовуються для підтвердження вмісту файлу). «Це просто дуже ефективний спосіб спробувати переконатися, що наявні інструменти безпеки не підхоплять це відразу», — каже Біазіні.

Gh0st RAT's Old Haunts

Ще у вересні 2008 року офіс Далай-лами звернувся до дослідника безпеки (ні, це не початок поганого жарту).

Його співробітники отримували фішингові листи. Програми Microsoft без пояснення причин виходили з ладу в усій організації. Один чернець нагадав спостерігаючи, як його комп’ютер самостійно відкриває Microsoft Outlook, вкладає документи в електронний лист і надсилає цей електронний лист на невідому адресу, і все це відбувається без його участі.

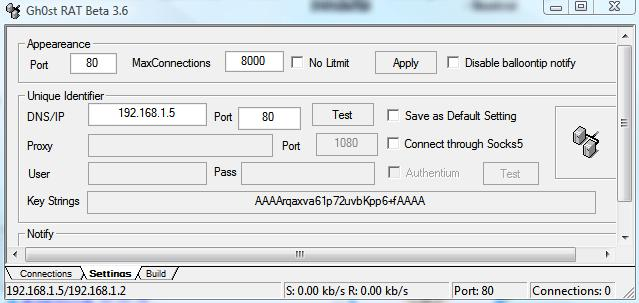

Англомовний інтерфейс бета-моделі Gh0st RAT. Джерело: Trend Micro EU через Wayback Machine

Троян, який використовувався в тій китайській військовій кампанії проти тибетських ченців, витримав випробування часом, каже Біасіні, з кількох причин.

«Сімейства зловмисних програм із відкритим кодом живуть довго, тому що учасники отримують повністю функціональну частину шкідливого програмного забезпечення, якою вони можуть маніпулювати, як вважають за потрібне. Це також дозволяє людям, які не знають, як писати шкідливі програми використовувати цей матеріал безкоштовно», - пояснює він.

Gh0st RAT, додає він, особливо виділяється як «дуже функціональний, дуже добре побудований RAT».

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- PlatoHealth. Розвідка про біотехнології та клінічні випробування. Доступ тут.

- джерело: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- : має

- :є

- $UP

- 2008

- 7

- 8

- a

- МЕНЮ

- доступ

- доступ до

- через

- актори

- адреса

- Додає

- естетичний

- Справи

- проти

- ВСІ

- дозволяє

- Також

- an

- та

- антивірус

- будь-який

- з'являтися

- застосування

- архів

- навколо

- AS

- приєднувати

- нападки

- слухання

- Серпня

- геть

- закулісний

- поганий

- оскільки

- було

- початок

- буття

- бета

- by

- C + +

- кімната

- Кампанія

- CAN

- можливості

- зміна

- Зміни

- заміна

- Китай

- китайський

- Cisco

- очистити

- Збір

- приходить

- Комунікація

- Компрометація

- комп'ютер

- щодо

- підтвердити

- зміст

- Core

- Гуркіт

- налаштувати

- кібер-

- дані

- Наклейки

- вважається

- поставляється

- призначений

- бажання

- Виявлення

- пристрій

- різний

- розповсюдження

- do

- документ

- документація

- Дон

- Двері

- краплі

- динамічний

- Ефективний

- зусилля

- повідомлення електронної пошти

- вбудований

- співробітників

- англійська

- шпигунство

- EU

- Втеча

- ухилення

- Event

- НІКОЛИ

- докази

- існуючий

- Пояснює

- пояснення

- сімей

- кілька

- філе

- Файли

- знайти

- Перший

- відповідати

- для

- іноземні

- Криміналістика

- чотири

- від

- Повний

- повністю

- функціональний

- Функції

- отримати

- Глобальний

- буде

- Уряд

- Group

- he

- голова

- Заголовки

- допомога

- приховувати

- його

- Як

- How To

- HTML

- HTTP

- HTTPS

- ідентифікований

- зображення

- in

- ганебний

- інформація

- вхід

- екземпляр

- замість

- isn

- IT

- ЙОГО

- сам

- JavaScript

- просто

- Знати

- корейський

- мова

- в значній мірі

- Пізно

- бібліотека

- Ймовірно

- LINK

- зв'язку

- список

- жити

- Довго

- машина

- Машинки для перманенту

- магія

- зробити

- шкідливих програм

- маніпулювання

- березня

- маска

- me

- засоби

- механізми

- методика

- мікро-

- Microsoft

- може бути

- служіння

- незначний

- модель

- модифікований

- найбільш

- рідний

- мережу

- Нові

- зарубка

- немає

- роман

- зараз

- of

- Office

- Старий

- on

- ONE

- відкрити

- з відкритим вихідним кодом

- відкриття

- Відкриється

- операція

- or

- організація

- походження

- Інше

- з

- прогноз

- пропаганда

- власний

- приватність

- особливо

- Минуле

- Люди

- виконанні

- phishing

- вибирати

- частина

- plato

- Інформація про дані Платона

- PlatoData

- Plenty

- попередній

- попередній

- процеси

- протокол

- громадськість

- ЩУР

- швидше

- Причини

- останній

- випущений

- віддалений

- Віддалений доступ

- дослідження

- дослідник

- Резерв

- в результаті

- право

- біг

- s

- то ж

- говорить

- безпеку

- побачити

- послати

- Вересень

- Signatures

- просто

- стягнути

- Софтвер

- деякі

- Source

- Південь

- конкретно

- SPORTS

- стенди

- старт

- Як і раніше

- сильний

- такі

- Переконайтеся

- система

- талори

- цільове

- націлювання

- цілі

- команда

- тест

- Що

- Команда

- їх

- потім

- вони

- річ

- речі

- це

- хоча?

- загроза

- час

- до

- сьогодні

- прийняли

- інструмент

- Trend

- троянець

- намагатися

- ui

- на

- використання

- використовуваний

- узбецька

- узбекистан

- варіант

- дуже

- через

- спостереження

- шлях..

- були

- який

- в той час як

- ВООЗ

- windows

- з

- без

- Work

- б

- запис

- письмовий

- вашу

- зефірнет