Нижче наведено уривки з книжкового набору, який буде представлено 1 листопада 2023 року.

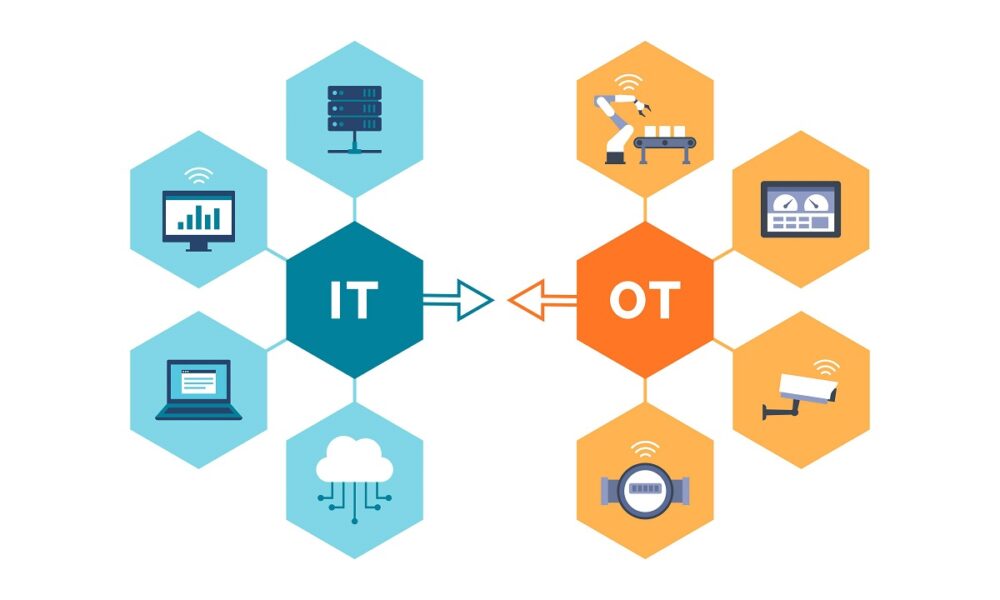

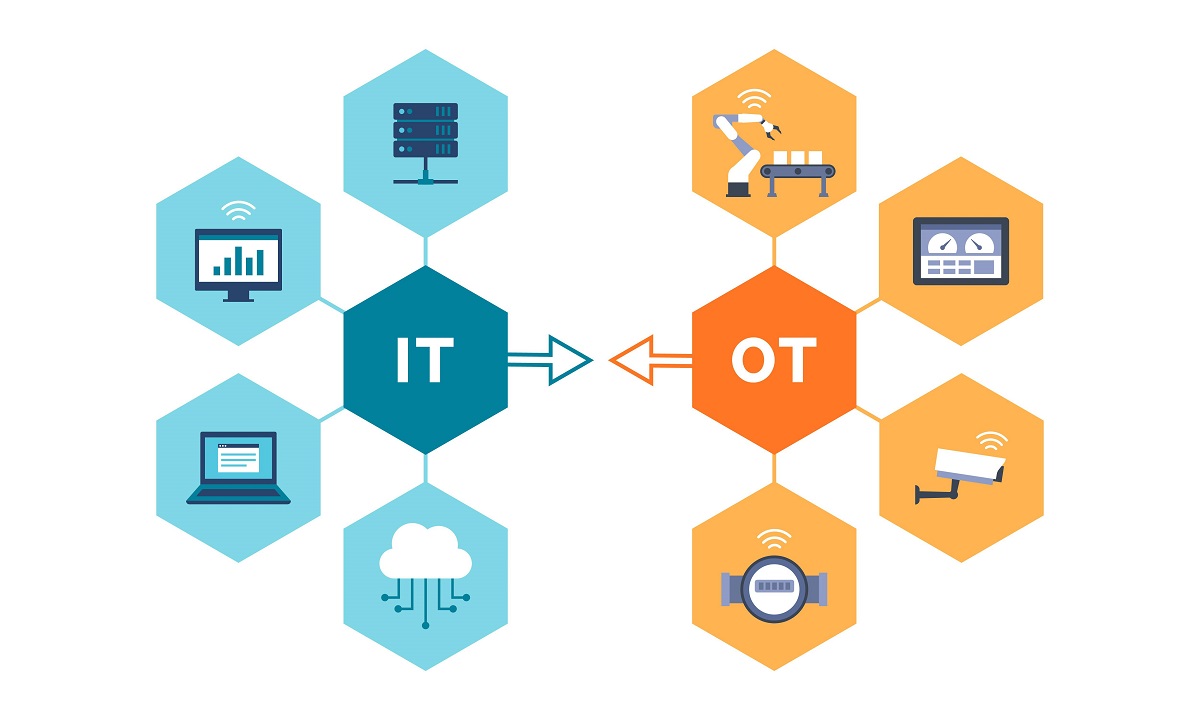

Багато написано про відмінності між звичайними ІТ-мережами та експлуатаційна технологія (OT) або мережі промислової системи керування (ICS): у мережах OT важче встановлювати латки, антивірус важче, мережі OT використовують дуже старі протоколи та комп’ютери, і існує величезний опір змінам з боку людей, які керують цими мережами. Проте всі ці відмінності поверхневі. Внутрішня різниця між цими двома типами мереж полягає в наслідках: найчастіше найгірші наслідки кібератак різко якісно відрізняються в мережах IT і OT.

Яка ця різниця? вимагачів потрапляє в нашу ІТ-мережу, і що ми робимо? Ми виявляємо, реагуємо та відновлюємо. Ми ідентифікуємо уражені комп’ютери та ізолюємо їх. Ми робимо криміналістичні зображення та стираємо обладнання. Відновлюємо з резервних копій. Повторюємо. У гіршому випадку відбувається витік особистої інформації (PII) або іншої конфіденційної інформації, і ми страждаємо від судових позовів. Це все бізнес-наслідки. Іншими словами, в ІТ-мережах метою управління кіберризиками є запобігання наслідкам для бізнесу шляхом захисту інформації — захисту конфіденційності, цілісності та доступності бізнес-інформації.

Однак у мережах OT найгірші наслідки компромісу майже завжди фізичні. Речі вибухають і вбивають людей, промислові збої спричиняють екологічні катастрофи, вимикається світло або наша питна вода заражена. Метою управління кіберризиками для мереж OT, як правило, є забезпечення правильної, безперервної та ефективної роботи фізичного процесу. Метою є не «захист інформації», а радше захист фізичних операцій від інформації, точніше від кібер-диверсійних атак, які можуть бути вбудовані в інформацію. Це принципова відмінність між ІТ-мережами та ОТ-мережами: ні людські життя, ні пошкоджені турбіни, ні екологічні катастрофи неможливо «відновити з резервних копій».

Це означає, що навіть якби ми могли якимось чином помахати чарівною паличкою і зробити всі промислові мережі повністю виправленими, повністю антивірусними, повністю зашифрованими та повністю оновити сучасні механізми ІТ-кібербезпеки, ця фундаментальна відмінність залишилася б. Різниця в наслідках сьогодні і завжди вимагає іншого підходу до управління ризиками в критично важливих для безпеки та надійності мережах у порівнянні з бізнес-мережами.

Інженерна безпека

Хороша новина полягає в тому, що інженери мають у своєму розпорядженні потужні інструменти для боротьби з кіберризиками OT. Наприклад, механічні клапани надлишкового тиску запобігають вибуху посудин під тиском. Ці клапани не містять ЦП, тому їх неможливо зламати. Муфти з обмеженням крутного моменту запобігають розпаду турбін, не містять центральних процесорів і тому їх неможливо зламати. Односпрямовані шлюзи фізично не здатні дозволити інформації атаки проходити в одному напрямку, тому їх неможливо зламати. Сьогодні цими потужними інструментами часто нехтують, оскільки вони не мають аналогів у сфері ІТ-безпеки.

Якщо копнути глибше, то професія інженера керує ризиками для громадської безпеки вже понад століття. Саме через те, що погана техніка створює ризики для громадської безпеки, інженерна професія є законодавчою, саморегульованою професією в багатьох юрисдикціях, подібно до медичних та юридичних професій. Професія інженера може зробити величезний внесок в управління кіберризиками OT, але це погано розуміють як у професії, так і за її межами.

чому Почнемо з того, що у світі в 50 разів більше фахівців з ІТ-безпеки, ніж спеціалістів з безпеки OT, тому ІТ-експерти часто є першими, до кого звертаються, коли нам потрібні рішення для промислової кібербезпеки. Однак більшість експертів з ІТ-безпеки не є інженерами, тому не знають ні про обов’язки, ні про внесок, який може зробити інженерна професія.

Професія інженера в цілому не набагато краща. Якщо кібератаки з фізичними наслідками продовжуватимуть щорічно збільшуватися більш ніж вдвічі, то кіберпроблема OT досягне масштабів кризи до кінця десятиліття. Але в більшості юрисдикцій інженерна професія ще не впоралася з кіберризиками для населення та фізичних операцій. На момент написання цієї статті не існує жодної юрисдикції у світі, де нездатність застосувати надійне управління кіберризиками до промислових зразків може коштувати інженеру ліцензії на практику.

Хоча прогрес є. За останні півдесяти років викристалізувалася низка підходів до надійної розробки кібербезпеки:

- Інженерний процес: Команда Огляд PHA безпеки для кібербезпеки на основі наслідків У підручнику описано підхід до використання стандартного аналізу небезпеки процесу (PHA) інженерної перевірки, щоб запровадити фізичні засоби пом’якшення кібернетичних загроз працівникам, навколишньому середовищу та громадській безпеці, які неможливо зламати.

- Техніка автоматизації: Книга Ендрю Бохмана та Сари Фрімен Протидія кіберсаботажу: представлення кіберінформованої інженерії, орієнтованої на наслідки це в першу чергу текст про оцінку ризиків, але містить низку розділів про засоби пом’якшення кіберзагроз, які неможливо зламати, у тому числі цифрові засоби пом’якшення захисту обладнання від кіберзагроз, які неможливо зламати.

- Розробка мережі: Моя книга Технологія безпечних операцій описує інженерну перспективу захисту правильних фізичних операцій від атак, які можуть бути вбудовані у вхідні інформаційні потоки, а не намагатися «захистити інформацію». Велика частина тексту зосереджена на різних способах проектування промислових мереж, щоб дати можливість моніторинговій інформації залишати мережу, не запроваджуючи жодного способу проникнення інформації про атаку в мережі.

У цій темі Міністерство енергетики США (DOE) також випустило «Національна стратегія кіберінформації” (PDF) у червні 2022 р. Стратегія спрямована на розробку інженерних знань, щоб, серед іншого, “використовувати проектні рішення та інженерні засоби контролю для пом’якшення або навіть усунення шляхів кібер-атак або зменшення наслідків у разі атаки. .”

Заглядаючи в майбутнє

Головне питання, яке розглядає нова книга, коли йдеться про кібербезпеку, «скільки вистачить?Наслідки визначають ступінь захисту, який потребує система або мережа, і найкращі вказівки стверджують, що нам потрібно забезпечити критичні для безпеки та критичні інфраструктурні системи насправді ретельно. Це дуже дорогий процес. Гірше того, навіть найкращі програми кібербезпеки не забезпечують детермінований захист, який ми очікуємо від інженерних проектів, коли громадська безпека знаходиться під загрозою.

Інженерія безпеки має потенціал, якщо її застосовувати регулярно та систематично, щоб виключити з розгляду багато наслідків безпеки та надійності/національної безпеки. Це може значно спростити "скільки вистачить?» шляхом зменшення необхідної потужності та вартості програм кібербезпеки, які спрямовані на вирішення решти ризиків у мережах OT. Враховуючи кризу, яку ми бачимо через відключення OT, пошкодження обладнання та ще гірше, спричинене кібератаками, настав час для цього нового підходу.

більше інформація про книгу можна знайти за посиланням.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- PlatoHealth. Розвідка про біотехнології та клінічні випробування. Доступ тут.

- BlockOffsets. Модернізація екологічної компенсаційної власності. Доступ тут.

- джерело: https://www.darkreading.com/ics-ot/engineering-grade-ot-protection

- : має

- :є

- : ні

- :де

- $UP

- 1

- 2022

- 2023

- 50

- 7

- a

- Здатний

- МЕНЮ

- адреса

- адреси

- ВСІ

- дозволяти

- майже

- Також

- завжди

- серед

- an

- аналіз

- та

- Ендрю

- Щорічно

- Інший

- антивірус

- будь-який

- прикладної

- Застосовувати

- підхід

- підходи

- ЕСТЬ

- AS

- оцінка

- гарантувати

- At

- атака

- нападки

- наявність

- проспекти

- знати

- резервне копіювання

- BE

- оскільки

- було

- перед тим

- КРАЩЕ

- Краще

- між

- Біт

- підривати

- тіло

- книга

- обидва

- бізнес

- але

- by

- CAN

- випадок

- Викликати

- викликаний

- Століття

- зміна

- розділів

- Приходити

- приходить

- майбутній

- повністю

- компроміс

- комп'ютери

- конфіденційність

- Наслідки

- розгляду

- містити

- продовжувати

- безперервний

- внесок

- внески

- контроль

- управління

- звичайний

- виправити

- Коштувати

- може

- криза

- критичний

- Критична інфраструктура

- кібер-

- Кібератаки

- кібератаки

- Кібербезпека

- Дата

- десятиліття

- рішення

- глибше

- Ступінь

- доставляти

- запити

- відділ

- дизайн

- конструкцій

- виявляти

- Визначати

- розвивати

- різниця

- Відмінності

- різний

- цифровий

- напрям

- лиха

- do

- документація

- лань

- подвоєння

- різко

- ефективний

- усунутий

- вбудований

- включіть

- зашифрованих

- кінець

- енергія

- інженер

- Машинобудування

- Інженери

- величезний

- досить

- Що натомість? Створіть віртуальну версію себе у

- навколишній

- обладнання

- Навіть

- приклад

- очікувати

- дорогий

- experts

- відсутності

- Перший

- Потоки

- увагу

- після

- для

- Криміналістика

- знайдений

- від

- повністю

- фундаментальний

- Шлюзи

- в цілому

- даний

- Go

- мета

- добре

- великий

- керівництво

- Половина

- важче

- Мати

- число переглядів

- Однак

- HTTPS

- людина

- ідентифікувати

- if

- зображень

- in

- includes

- У тому числі

- Вхідний

- промислові

- інформація

- Інфраструктура

- всередині

- цілісність

- сутнісний

- введення

- IT

- це безпека

- JPG

- червень

- юрисдикція

- юрисдикції

- вбити

- знання

- великий

- запущений

- судові процеси

- Залишати

- легальний

- ліцензія

- LINK

- Місце проживання

- made

- магія

- головний

- зробити

- управляти

- вдалося

- управління

- управління

- багато

- Може..

- засоби

- механічний

- механізми

- медичний

- може бути

- Пом'якшити

- сучасний

- моніторинг

- більше

- найбільш

- багато

- my

- Необхідність

- потреби

- ні

- мережу

- мереж

- Нові

- новини

- немає

- номер

- of

- від

- часто

- Старий

- on

- ONE

- операції

- or

- Інше

- інакше

- наші

- з

- поза

- над

- частина

- проходити

- Минуле

- Виправлення

- Люди

- Особисто

- перспектива

- PHA

- фізичний

- Фізично

- місце

- plato

- Інформація про дані Платона

- PlatoData

- бідні

- позах

- потенціал

- потужний

- практика

- тиск

- запобігати

- в першу чергу

- Проблема

- процес

- професії

- програми

- прогрес

- захист

- захищає

- захист

- протоколи

- громадськість

- put

- питання

- швидше

- досягати

- Відновлювати

- зменшити

- зниження

- випущений

- залишатися

- решті

- повторювати

- вимагається

- Опір

- Реагувати

- обов'язки

- відновлення

- огляд

- Відгуки

- Risk

- оцінка ризику

- управління ризиками

- ризики

- міцний

- рутина

- звичайно

- s

- Безпека

- Зазначений

- говорить

- безпечний

- безпеку

- побачити

- Шукає

- чутливий

- комплект

- остановов

- аналогічний

- спростити

- So

- Рішення

- якось

- Простір

- конкретно

- старт

- Стратегія

- сила

- система

- Systems

- Приймати

- terms

- текст

- підручник

- ніж

- Що

- Команда

- інформація

- світ

- їх

- Їх

- тема

- потім

- Там.

- отже

- Ці

- речі

- це

- ретельно

- хоча?

- загрози

- Таким чином

- час

- times

- до

- сьогодні

- інструменти

- намагається

- два

- зрозуміла

- us

- використання

- використання

- Проти

- дуже

- вода

- хвиля

- шлях..

- способи

- we

- Що

- коли

- ВООЗ

- всі

- волі

- з

- без

- робочий

- світ

- гірше

- найгірше

- б

- лист

- письмовий

- ще

- зефірнет